規劃單一登入部署

本文提供的資訊可讓您在 Microsoft Entra ID 中規劃單 一登錄 (SSO) 部署。 在 Microsoft Entra ID 中規劃您的應用程式的 SSO 部署時,必須考慮下列問題:

- 管理應用程式所需的系統管理角色為何?

- 是否需要更新安全性聲明標記語言 (SAML) 應用程式憑證?

- 誰需要收到與 SSO 實作相關變更的通知?

- 需要哪些授權才能確保有效管理應用程式?

- 是否會使用共用和來賓使用者帳戶來存取應用程式?

- 我是否了解 SSO 部署的選項?

管理員 主義角色

一律使用具有最少權限的角色來完成 Microsoft Entra ID 內的必要工作。 檢閱可用的不同角色,並選擇可解決您對應用程式的每個角色需求的正確角色。 某些角色可能需要在部署完成後暫時套用並移除。

| 角色 | 角色 | Microsoft Entra 角色 (如必要) |

|---|---|---|

| 技術支援中心管理員 | 第 1 層支援人員檢視登入記錄以解決問題。 | 無 |

| 身分識別管理員 | 當問題涉及 Microsoft Entra ID 時設定和偵錯 | 雲端應用程式系統管理員 |

| 應用程式管理員 | 應用程式中的使用者證明、具有權限的使用者設定 | 無 |

| 基礎結構系統管理員 | 憑證變換擁有者 | 雲端應用程式系統管理員 |

| 業務擁有者/專案關係人 | 應用程式中的使用者證明、具有權限的使用者設定 | 無 |

若要深入瞭解 Microsoft Entra 系統管理角色,請參閱 Microsoft Entra 內建角色。

憑證

在 SAML 應用程式上啟用同盟時,Microsoft Entra ID 會建立預設有效期為三年的憑證。 您可以視需要自訂該憑證的到期日。 請確定您已具備在憑證到期前更新憑證的程式。

您可以在 Microsoft Entra 系統管理中心變更該憑證持續期間。 請務必記錄到期日,並瞭解如何管理憑證更新。 務必找出與管理簽署憑證生命週期相關的正確角色和電子郵件通訊群組清單。 建議使用下列角色:

- 更新應用程式中使用者屬性的擁有者

- 應用程式疑難排解支援的待命擁有者

- 密切監視電子郵件通訊群組清單,以取得憑證相關變更的通知

設定程式,以瞭解如何處理 Microsoft Entra ID 與應用程式之間的憑證變更。 藉由備妥此程序,您可以協助防止或最小化因憑證過期或強制憑證變換而導致的中斷。 如需詳細資訊,請參閱在 Microsoft Entra ID 中管理同盟單一登入的憑證。

通訊

溝通對於任何新服務的成功非常重要。 主動與用戶溝通即將推出的體驗變更。 變更發生時傳達,以及如何在遇到問題時獲得支援。 檢閱使用者如何存取其已啟用 SSO 的應用程式的選項,並製作您的通訊以符合您的選擇。

實作您的通訊計劃。 請確定您讓使用者知道變更即將來臨、何時抵達,以及現在該怎麼做。 此外,請確定您提供有關如何尋求協助的資訊。

授權

確保應用程式受下列授權需求涵蓋:

Microsoft Entra ID 授權 - 適用於預先整合企業應用程式的 SSO 是免費的。 不過,目錄中的物件數目和您想要部署的功能可能需要更多授權。 如需授權需求的完整清單,請參閱 Microsoft Entra 定價。

應用程式授權 - 您需要適當的授權,您的應用程式才能符合您的業務需求。 請與應用程式擁有者合作,判斷指派給應用程式的使用者是否具有應用程式內角色的適當授權。 如果 Microsoft Entra ID 會根據角色管理自動佈建,則 Microsoft Entra ID 中指派的角色必須與應用程式內擁有的授權數目一致。 在布建或更新使用者帳戶期間,應用程式中擁有的授權數目不當可能會導致錯誤。

共用帳戶

從登入的觀點來看,使用共用帳戶的應用程式與針對個別使用者使用密碼 SSO 的企業應用程式並無不同。 不過,規劃和設定應用程式時,需要更多步驟才能使用共用帳戶。

- 請與使用者合作,以記載下列資訊:

- 組織中要使用應用程式的一組使用者。

- 與該組使用者相關聯的應用程式中現有的認證集。

- 針對使用者集和認證的每個組合,根據您的需求,在雲端或內部部署中建立安全性群組。

- 重設共用認證。 在 Microsoft Entra ID 中部署應用程式之後,個人不需要共用帳戶的密碼。 Microsoft Entra ID 會儲存密碼,您應該考慮將其設定為較長且複雜。

- 設定自動變換密碼 (如果應用程式支援)。 如此一來,即使是執行初始設定的系統管理員,也不會知道共用帳戶的密碼。

單一登入選項

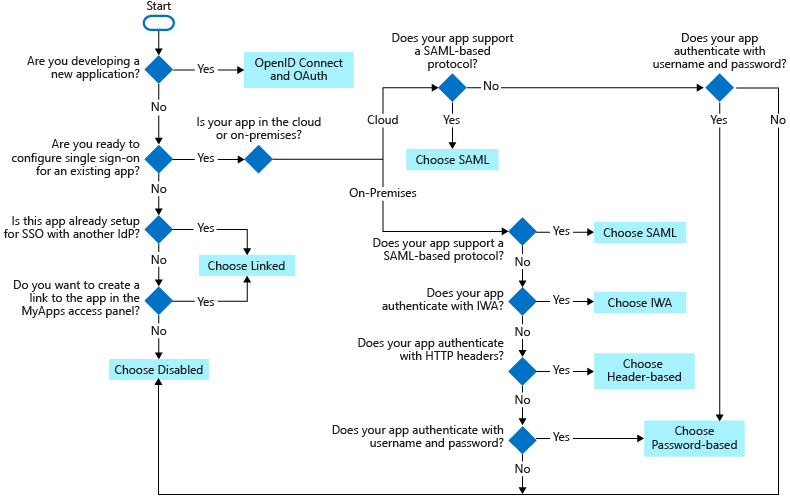

有幾種方式可以設定應用程式進行 SSO。 請根據已為應用程式設定的驗證方式,選擇 SSO 方法。

- 雲端應用程式可以使用 OpenID Connect、OAuth、SAML、密碼式,或連結式的 SSO。 您也可以停用單一登入。

- 內部部署應用程式可以使用密碼型、整合式 Windows 驗證、標頭型或連結進行 SSO。 當應用程式已設定應用程式 Proxy 時,內部部署選擇就可運作。

此流程圖可協助您決定哪一種 SSO 方法最適合您的情況。

下列 SSO 通訊協定可供使用:

OpenID Connect 和 OAuth - 選擇 OpenID Connect 和 OAuth 2.0 (如果您要連線的應用程式支援)。 如需詳細資訊,請參閱 Microsoft 身分識別平台 上的 OAuth 2.0 和 OpenID 連線 通訊協定。 如需實作 OpenID 連線 SSO 的步驟,請參閱在 Microsoft Entra ID 中設定應用程式的 OIDC 型單一登錄。

SAML - 盡可能為不使用 OpenID Connect 或 OAuth 的現有應用程式選擇 SAML。 如需詳細資訊,請參閱 單一登錄 SAML 通訊協定。

密碼型 - 當應用程式有 HTML 登入頁面時,請選擇密碼型。 密碼型 SSO 也稱為密碼保存庫。 密碼型 SSO 可讓您管理不支援身分識別同盟的 Web 應用程式的使用者存取和密碼。 當數個使用者需要共用單一帳戶,對您的組織的社交媒體應用程式帳戶,也很有用。

針對需要的不只是使用者名稱和密碼欄位來登入的應用程式,密碼型 SSO 支援需要多個登入欄位的應用程式。 您可以自訂您的使用者在輸入其認證時,在 [我的應用程式] 上看到的使用者名稱和密碼欄位的標籤。 如需實作密碼型 SSO 的步驟,請參閱 密碼型單一登錄。

連結 - 當應用程式在另一個識別提供者服務中設定進行 SSO 時,請選擇連結。 連結選項可讓您在使用者在您的組織的終端使用者入口網站中選取應用程式時,設定目標位置。 您可以將連結新增至目前使用同盟的自訂 Web 應用程式,例如 Active Directory 同盟服務 (ADFS)。

您也可以新增您想要在使用者存取面板上顯示的特定網頁的連結,以及不需要驗證的應用程式的連結。 [連結] 選項不會透過 Microsoft Entra 認證提供登入功能。 如需實作連結 SSO 的步驟,請參閱 連結的單一登錄。

已停用 - 當應用程式尚未準備好設定使用 SSO 時,請選擇已停用 SSO。

整合式 Windows 驗證 (IWA) - 針對使用 IWA 的應用程式或針對宣告感知應用程式,選擇 IWA 單一登入。 如需詳細資訊,請參閱使用 應用程式 Proxy 單一登錄應用程式的 Kerberos 限制委派。

標頭型 - 當應用程式使用標頭進行驗證時,請選擇標頭型單一登入。 如需詳細資訊,請參閱 標頭型 SSO。

下一步

- 使用 Microsoft Entra ID 為應用程式啟用單一登錄。