在應用程式閘道上設定 TLS 原則版本和加密套件

了解如何在應用程式閘道上設定 TLS/SSL 原則版本和加密套件。 您可以從預先定義的原則清單中選取,其中包含 TLS 原則版本和已啟用加密套件的不同設定。 您也可以根據您的需求定義自訂 TLS 原則。

注意

建議您使用 Azure Az PowerShell 模組來與 Azure 互動。 請參閱安裝 Azure PowerShell 以開始使用。 若要了解如何移轉至 Az PowerShell 模組,請參閱將 Azure PowerShell 從 AzureRM 移轉至 Az。

注意

建議您使用 TLS 1.2 作為最低 TLS 通訊協定版本,以達到更高的應用程式閘道安全性。

取得可用的 TLS 選項

Get-AzApplicationGatewayAvailableSslOptions Cmdlet 提供可用預先定義原則、可用加密套件,以及可以設定之通訊協定版本的清單。 下列範例顯示執行 Cmdlet 後的範例輸出。

重要

預設 TLS 原則會針對 API 版本 2023-02-01 或更新版本設定為 AppGwSslPolicy20220101。 請瀏覽 TLS 原則概觀以深入了解。

DefaultPolicy: AppGwSslPolicy20150501

PredefinedPolicies:

/subscriptions/xxx-xxx/resourceGroups//providers/Microsoft.Network/ApplicationGatewayAvailableSslOptions/default/Applic

ationGatewaySslPredefinedPolicy/AppGwSslPolicy20150501

/subscriptions/xxx-xxx/resourceGroups//providers/Microsoft.Network/ApplicationGatewayAvailableSslOptions/default/Applic

ationGatewaySslPredefinedPolicy/AppGwSslPolicy20170401

/subscriptions/xxx-xxx/resourceGroups//providers/Microsoft.Network/ApplicationGatewayAvailableSslOptions/default/Applic

ationGatewaySslPredefinedPolicy/AppGwSslPolicy20170401S

/subscriptions/xxx-xxx/resourceGroups//providers/Microsoft.Network/ApplicationGatewayAvailableSslOptions/default/Applic

ationGatewaySslPredefinedPolicy/AppGwSslPolicy20220101

/subscriptions/xxx-xxx/resourceGroups//providers/Microsoft.Network/ApplicationGatewayAvailableSslOptions/default/Applic

ationGatewaySslPredefinedPolicy/AppGwSslPolicy20220101S

AvailableCipherSuites:

TLS_AES_128_GCM_SHA256

TLS_AES_256_GCM_SHA384

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

TLS_DHE_RSA_WITH_AES_256_GCM_SHA384

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256

TLS_DHE_RSA_WITH_AES_256_CBC_SHA

TLS_DHE_RSA_WITH_AES_128_CBC_SHA

TLS_RSA_WITH_AES_256_GCM_SHA384

TLS_RSA_WITH_AES_128_GCM_SHA256

TLS_RSA_WITH_AES_256_CBC_SHA256

TLS_RSA_WITH_AES_128_CBC_SHA256

TLS_RSA_WITH_AES_256_CBC_SHA

TLS_RSA_WITH_AES_128_CBC_SHA

TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384

TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256

TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA

TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA

TLS_DHE_DSS_WITH_AES_256_CBC_SHA256

TLS_DHE_DSS_WITH_AES_128_CBC_SHA256

TLS_DHE_DSS_WITH_AES_256_CBC_SHA

TLS_DHE_DSS_WITH_AES_128_CBC_SHA

TLS_RSA_WITH_3DES_EDE_CBC_SHA

TLS_DHE_DSS_WITH_3DES_EDE_CBC_SHA

AvailableProtocols:

TLSv1_0

TLSv1_1

TLSv1_2

TLSv1_3

列出預先定義的 TLS 原則

應用程式閘道隨附多個可用的預先定義原則。 Get-AzApplicationGatewaySslPredefinedPolicy Cmdlet 會擷取這些原則。 每個原則都有不同的通訊協定版本與已啟用的加密套件。 這些預先定義的原則可以用來快速地在應用程式閘道上設定 TLS 原則。 根據預設,如果未定義特定的 TLS 原則,則會選取 AppGwSslPolicy20150501。

以下輸出是執行 Get-AzApplicationGatewaySslPredefinedPolicy 的範例。

Name: AppGwSslPolicy20150501

MinProtocolVersion: TLSv1_0

CipherSuites:

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

TLS_DHE_RSA_WITH_AES_256_GCM_SHA384

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256

TLS_DHE_RSA_WITH_AES_256_CBC_SHA

TLS_DHE_RSA_WITH_AES_128_CBC_SHA

TLS_RSA_WITH_AES_256_GCM_SHA384

...

Name: AppGwSslPolicy20170401

MinProtocolVersion: TLSv1_1

CipherSuites:

TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA

TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA

TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256

TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

...

設定自訂 TLS 原則

設定自訂 TLS 原則時,您會傳遞下列參數:PolicyType、MinProtocolVersion、CipherSuite 及 ApplicationGateway。 如果您嘗試傳遞其他參數,會在建立或更新應用程式閘道時發生錯誤。 下列範例會在應用程式閘道上設定自訂 TLS 原則。 它會設定 TLSv1_1 的最小通訊協定版本,並且啟用下列加密套件:

- TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

# get an application gateway resource

$gw = Get-AzApplicationGateway -Name AdatumAppGateway -ResourceGroup AdatumAppGatewayRG

# set the TLS policy on the application gateway

Set-AzApplicationGatewaySslPolicy -ApplicationGateway $gw -PolicyType Custom -MinProtocolVersion TLSv1_1 -CipherSuite "TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256", "TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384"

# validate the TLS policy locally

Get-AzApplicationGatewaySslPolicy -ApplicationGateway $gw

# update the gateway with validated TLS policy

Set-AzApplicationGateway -ApplicationGateway $gw

重要

- 如果您在應用程式閘道 v1 SKU (Standard 或 WAF) 使用了自訂 SSL 原則,請務必將強制加密「TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256」新增到清單中。 需要有此加密方式,才能在應用程式閘道 v1 SKU 中啟用計量和記錄。 應用程式閘道 v2 SKU (Standard_v2 或 WAF_v2) 不會強制使用此加密方式。

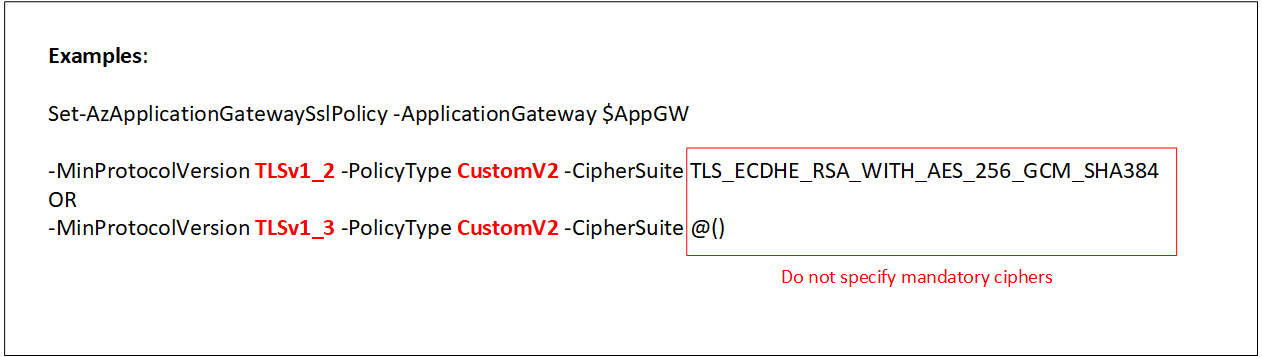

- 使用 TLSv1.3 設定 TLS 版本最低為 1.2 或 1.3 的 CustomV2 原則時,預設無法自訂且已包含加密套件「TLS_AES_128_GCM_SHA256」和「TLS_AES_256_GCM_SHA384」。 這兩個加密套件不會出現在 [取得詳細資料] 的輸出中 (除了入口網站的輸出以外)。

若要將最低通訊協定版本設定為 1.3,您必須使用下列命令:

Set-AzApplicationGatewaySslPolicy -ApplicationGateway $AppGW -MinProtocolVersion TLSv1_3 -PolicyType CustomV2 -CipherSuite @()

此圖進一步說明 CustomV2 原則使用最低通訊協定版本 1.2 和 1.3。

使用預先定義的 TLS 原則建立應用程式閘道

設定預先定義的 TLS 原則時,您會傳遞下列參數:PolicyType、PolicyName 及 ApplicationGateway。 如果您嘗試傳遞其他參數,會在建立或更新應用程式閘道時發生錯誤。

下列範例會使用預先定義的 TLS 原則建立新的應用程式閘道。

# Create a resource group

$rg = New-AzResourceGroup -Name ContosoRG -Location "East US"

# Create a subnet for the application gateway

$subnet = New-AzVirtualNetworkSubnetConfig -Name subnet01 -AddressPrefix 10.0.0.0/24

# Create a virtual network with a 10.0.0.0/16 address space

$vnet = New-AzVirtualNetwork -Name appgwvnet -ResourceGroupName $rg.ResourceGroupName -Location "East US" -AddressPrefix 10.0.0.0/16 -Subnet $subnet

# Retrieve the subnet object for later use

$subnet = $vnet.Subnets[0]

# Create a public IP address

$publicip = New-AzPublicIpAddress -ResourceGroupName $rg.ResourceGroupName -name publicIP01 -location "East US" -AllocationMethod Dynamic

# Create an ip configuration object

$gipconfig = New-AzApplicationGatewayIPConfiguration -Name gatewayIP01 -Subnet $subnet

# Create a backend pool for backend web servers

$pool = New-AzApplicationGatewayBackendAddressPool -Name pool01 -BackendIPAddresses 134.170.185.46, 134.170.188.221,134.170.185.50

# Define the backend http settings to be used.

$poolSetting = New-AzApplicationGatewayBackendHttpSettings -Name poolsetting01 -Port 80 -Protocol Http -CookieBasedAffinity Enabled

# Create a new port for TLS

$fp = New-AzApplicationGatewayFrontendPort -Name frontendport01 -Port 443

# Upload an existing pfx certificate for TLS offload

$password = ConvertTo-SecureString -String "P@ssw0rd" -AsPlainText -Force

$cert = New-AzApplicationGatewaySslCertificate -Name cert01 -CertificateFile C:\folder\contoso.pfx -Password $password

# Create a frontend IP configuration for the public IP address

$fipconfig = New-AzApplicationGatewayFrontendIPConfig -Name fipconfig01 -PublicIPAddress $publicip

# Create a new listener with the certificate, port, and frontend ip.

$listener = New-AzApplicationGatewayHttpListener -Name listener01 -Protocol Https -FrontendIPConfiguration $fipconfig -FrontendPort $fp -SslCertificate $cert

# Create a new rule for backend traffic routing

$rule = New-AzApplicationGatewayRequestRoutingRule -Name rule01 -RuleType Basic -BackendHttpSettings $poolSetting -HttpListener $listener -BackendAddressPool $pool

# Define the size of the application gateway

$sku = New-AzApplicationGatewaySku -Name Standard_Small -Tier Standard -Capacity 2

# Configure the TLS policy to use a different pre-defined policy

$policy = New-AzApplicationGatewaySslPolicy -PolicyType Predefined -PolicyName AppGwSslPolicy20170401S

# Create the application gateway.

$appgw = New-AzApplicationGateway -Name appgwtest -ResourceGroupName $rg.ResourceGroupName -Location "East US" -BackendAddressPools $pool -BackendHttpSettingsCollection $poolSetting -FrontendIpConfigurations $fipconfig -GatewayIpConfigurations $gipconfig -FrontendPorts $fp -HttpListeners $listener -RequestRoutingRules $rule -Sku $sku -SslCertificates $cert -SslPolicy $policy

使用預先定義的 TLS 原則更新現有應用程式閘道

若要自訂 TLS 原則,請傳遞下列參數:PolicyType、MinProtocolVersion、CipherSuite 及 ApplicationGateway。 若要設定預先定義的 TLS 原則,請傳遞下列參數:PolicyType、PolicyName 及 ApplicationGateway。 如果您嘗試傳遞其他參數,會在建立或更新應用程式閘道時發生錯誤。

注意

使用新的預先定義或 Customv2 原則,可增強整個閘道的 SSL 安全性和效能狀態 (SSL 原則和 SSL 設定檔)。 因此,舊原則和新原則無法並存。 您必須跨閘道使用任何較舊的預先定義或自訂原則,以防用戶端需要較舊的 TLS 版本或加密 (例如 TLS v1.0)。

在下列範例中,有自訂原則和預先定義原則兩者的程式碼範例。 對您想要使用的原則取消註解。

# You have to change these parameters to match your environment.

$AppGWname = "YourAppGwName"

$RG = "YourResourceGroupName"

$AppGw = get-Azapplicationgateway -Name $AppGWname -ResourceGroupName $RG

# Choose either custom policy or predefined policy and uncomment the one you want to use.

# TLS Custom Policy

# Set-AzApplicationGatewaySslPolicy -PolicyType Custom -MinProtocolVersion TLSv1_2 -CipherSuite "TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256", "TLS_RSA_WITH_AES_128_CBC_SHA256" -ApplicationGateway $AppGw

# TLS Predefined Policy

# Set-AzApplicationGatewaySslPolicy -PolicyType Predefined -PolicyName "AppGwSslPolicy20170401S" -ApplicationGateway $AppGW

# Update AppGW

# The TLS policy options are not validated or updated on the Application Gateway until this cmdlet is executed.

$SetGW = Set-AzApplicationGateway -ApplicationGateway $AppGW

下一步

請參閱應用程式閘道重新導向概觀以了解如何將 HTTP 流量重新導向至 HTTPS 端點。

查看透過入口網站設定 SSL 接聽程式特定原則時,設定接聽程式特定 SSL 原則的方式