本文說明雲端式 安全性資訊和事件管理 (SIEM) 解決方案,例如 Microsoft Sentinel 如何使用威脅指標 來偵測、提供內容,以及通知現有或潛在網路威脅的回應。

架構

工作流程

您可以使用 Microsoft Sentinel 來執行下列作業:

- 從 結構化威脅資訊運算式 (STIX) 和信任的情報資訊自動交換 (TAXII) 伺服器,或任何 威脅情報平臺 (TIP) 解決方案匯入威脅指標。

- 檢視和查詢威脅指標資料。

- 建立分析規則,以產生 來自網路威脅情報 (CTI ) 資料的安全性警示、事件和自動化回應。

- 將活頁簿中的重要 CTI 資訊視覺化。

威脅指標資料連線器

Microsoft Sentinel 會使用資料連線器來匯入威脅指標,就像所有其他事件資料一樣。 威脅指標的兩個 Microsoft Sentinel 資料連線器為:

- 威脅情報 – TAXII

- 威脅情報平台

根據您的組織取得其威脅指標資料的位置,您可以使用或兩個資料連線器。 在您想要接收資料的每個工作區中啟用資料連線器。

威脅情報 – TAXII 資料連線器

CTI 傳輸採用的最廣泛業界標準是 STIX 資料格式和 TAXII 通訊協定 。 從目前 STIX/TAXII 2.x 版解決方案取得威脅指標的組織可以使用威脅情報 – TAXII 資料連線器,將其威脅指標匯入 Microsoft Sentinel。 內建的 Microsoft Sentinel TAXII 用戶端會從 TAXII 2.x 伺服器匯入威脅情報。

如需如何將 STIX/TAXII 威脅指標資料匯入 Microsoft Sentinel 的詳細資訊,請參閱 使用 TAXII 資料連線器 匯入威脅指標。

威脅情報平臺資料連線器

許多組織都使用 MISP、Anomali ThreatStream、Threat連線 或 Palo Alto Networks MineMeld 等 TIP 解決方案來匯總各種來源的威脅指標摘要。 組織會使用 TIP 來策劃資料。 然後,他們會選擇要套用至安全性解決方案的威脅指標,例如網路裝置、進階威脅防護解決方案,或 Microsoft Sentinel 之類的 SIEM。 威脅情報平臺資料連線器可讓組織搭配 Microsoft Sentinel 使用其整合式 TIP 解決方案。

威脅情報平臺資料連線器會使用 Microsoft Graph 安全性 tiIndicators API 。 任何具有自訂 TIP 的組織都可以使用此資料連線器來使用 API, tiIndicators 並將指標傳送至 Microsoft Sentinel 和其他 Microsoft 安全性解決方案,例如 Defender ATP 。

如需如何將 TIP 資料匯入 Microsoft Sentinel 的詳細資訊,請參閱 使用平臺資料連線器 匯入威脅指標。

威脅指標記錄

使用威脅情報 – TAXII 或威脅情報平臺資料連線器將威脅指標匯入 Microsoft Sentinel 之後,您可以在記錄 中檢視 ThreatIntelligenceIndicator 資料表中 匯入的資料,其中儲存所有 Microsoft Sentinel 事件資料。 分析與活頁簿等 Microsoft Sentinel 功能也會使用此表格。

如需如何使用威脅指標記錄的詳細資訊,請參閱 在 Microsoft Sentinel 中使用威脅指標。

Microsoft Sentinel Analytics

SIEM 解決方案中威脅指標的最重要用途是提供比對事件與威脅指標相符的分析,以產生安全性警示、事件和自動化回應。 Microsoft Sentinel Analytics 會建立分析規則,依排程觸發來產生警示。 您可以將規則參數表示為查詢。 然後,您可以設定規則的執行頻率、哪些查詢結果會產生安全性警示和事件,以及警示的任何自動化回應。

您可以從頭開始建立新的分析規則,或一組內建的 Microsoft Sentinel 規則範本,您可以使用或修改以符合您的需求。 符合威脅指標與事件資料的分析規則範本全都會以 TI 地圖 開頭 。 它們都同樣運作。

範本差異在於要使用的威脅指標類型,例如網域、電子郵件、檔案雜湊、IP 位址或 URL,以及要比對的事件種類。 每個範本都會列出規則運作所需的資料來源,因此您可以看到是否已在 Microsoft Sentinel 中匯入必要的事件。

如需如何從範本建立分析規則的詳細資訊,請參閱 從範本 建立分析規則。

在 Microsoft Sentinel 中,已啟用的分析規則位於 [分析 ] 區段的 [使用中規則 ] 索引標籤上。 您可以編輯、啟用、停用、重複或刪除使用中的規則。

產生的安全性警示位於 Microsoft Sentinel 的 [記錄 ] 區段中的 SecurityAlert 資料表中。 安全性警示也會在 [事件] 區段中產生安全性事件 。 安全性作業小組可以分級並調查事件,以判斷適當的回應。 如需詳細資訊,請參閱 教學課程:使用 Microsoft Sentinel 調查事件。

您也可以指定當規則產生安全性警示時觸發的自動化。 Microsoft Sentinel 中的自動化會使用由 Azure Logic Apps 提供的劇本。 如需詳細資訊,請參閱 教學課程:在 Microsoft Sentinel 中設定自動化威脅回應。

Microsoft Sentinel 威脅情報活頁簿

活頁簿提供功能強大的互動式儀表板,讓您深入瞭解 Microsoft Sentinel 的所有層面。 您可以使用 Microsoft Sentinel 活頁簿將主要 CTI 資訊視覺化。 範本提供起點,而且您可以輕易地針對業務需求自訂它們。 您可以建立新的儀表板,結合許多不同的資料來源,並以獨特的方式視覺化您的資料。 Microsoft Sentinel 活頁簿是以 Azure 監視器活 頁簿為基礎 ,因此可以使用廣泛的檔和範本。

如需如何檢視和編輯 Microsoft Sentinel 威脅情報活頁簿的詳細資訊,請參閱 檢視和編輯威脅情報活頁簿 。

替代項目

- 威脅指標在其他 Microsoft Sentinel 體驗中提供有用的內容,例如搜捕和筆記本。 如需在筆記本中使用 CTI 的詳細資訊,請參閱 Sentinel 中的 Jupyter Notebook。

- 任何具有自訂 TIP 的組織都可以使用 Microsoft Graph 安全性 tiIndicators API ,將威脅指標傳送至 Defender ATP 等其他 Microsoft 安全性解決方案。

- Microsoft Sentinel 為 Microsoft 威脅防護、Microsoft 365 來源和 適用於雲端的 Microsoft Defender Apps 等解決方案提供許多其他內建資料連線器。 對於非 Microsoft 解決方案,也有適用于更廣泛安全性生態系統的內建連接器。 您也可以使用一般事件格式、Syslog 或 REST API,將資料來源與 Microsoft Sentinel 連線。 如需詳細資訊,請參閱 連線資料來源 。

案例詳細資料

網路威脅情報 可能來自許多來源,例如開放原始碼資料摘要、威脅情報共用社群、付費情報摘要,以及組織內的安全性調查。

CTI 的範圍可以從威脅執行者動機、基礎結構和技術的書面報告,到 IP 位址、網域和檔案雜湊的特定觀察。 CTI 提供不尋常活動的基本內容,因此安全性人員可以快速地採取行動來保護人員和資產。

Microsoft Sentinel 等 SIEM 解決方案中最常使用的 CTI 是威脅指標資料,有時稱為 入侵指標(IoCs)。 威脅指標會將 URL、檔案雜湊、IP 位址和其他資料與已知的威脅活動 (例如網路釣魚、殭屍網路或惡意程式碼) 建立關聯。

這種形式的威脅情報通常稱為 戰術威脅情報 ,因為安全性產品和自動化可以大規模地使用它來保護及偵測潛在威脅。 Microsoft Sentinel 可協助偵測、回應惡意網路活動,並提供此活動的 CTI 內容。

潛在的使用案例

- 連線從公用伺服器開放原始碼威脅指標資料,以識別、分析及回應威脅活動。

- 搭配 Microsoft Graph

tiIndicatorsAPI 使用現有的威脅情報平臺或自訂解決方案,以連線和控制威脅指標資料的存取。 - 為安全性調查人員和專案關係人提供 CTI 內容和報告。

考量

- Microsoft Sentinel 威脅情報資料連線器目前為公開預覽狀態。 可能不支援特定功能,或可能已經限制功能。

- Microsoft Sentinel 會使用 Azure 角色型存取控制 (Azure RBAC) 將內建角色參與者、讀者和回應者指派給使用者、群組和 Azure 服務。 這些角色可以與 Azure 角色互動(擁有者、參與者、讀者)和 Log Analytics 角色(Log Analytics 讀取者、Log Analytics 參與者)。 您可以在 Microsoft Sentinel 中儲存的資料上建立自訂角色,並使用進階 Azure RBAC。 如需詳細資訊,請參閱 Microsoft Sentinel 中的許可權。

- 任何 Azure 監視器 Log Analytics 工作區的前 31 天,Microsoft Sentinel 是免費的。 之後,您可以針對內嵌和儲存的資料使用隨用隨付或容量保留模型。 如需詳細資訊,請參閱 Microsoft Sentinel 定價 。

部署此案例

下列各節提供如何:

- 啟用威脅情報 – TAXII 和 威脅情報平臺 資料連線器。

- 建立 Microsoft Sentinel Analytics 規則 範例,以從 CTI 資料產生安全性警示和事件。

- 檢視和編輯 Microsoft Sentinel 威脅情報活頁簿 。

使用 TAXII 資料連線器匯入威脅指標

警告

下列指示使用 Limo、Anomali 的免費 STIX/TAXII 摘要。 此摘要已 達到生命週期結束,不再更新 。 下列指示無法如撰寫完成。 您可以將此摘要取代為另一個 API 相容的摘要,您可以存取。

TAXII 2.x 伺服器會公告 API 根目錄,也就是裝載威脅情報集合的 URL。 如果您已經知道您想要使用之 TAXII 伺服器 API 根 目錄和 集合識別碼 ,您可以直接略過,並在 Microsoft Sentinel 中啟用 TAXII 連接器。

如果您沒有 API 根目錄,您通常可以從威脅情報提供者的檔頁面取得它,但有時唯一可用的資訊是探索端點 URL。 您可以使用探索端點來尋找 API 根目錄。 下列範例使用 Anomali Limo ThreatStream TAXII 2.0 伺服器的探索端點 。

從瀏覽器,移至 ThreatStream TAXII 2.0 伺服器探索端點 。

https://limo.anomali.com/taxii使用使用者名稱 來賓 和密碼 來賓 登入。 登入之後,您會看到下列資訊:{ "api_roots": [ "https://limo.anomali.com/api/v1/taxii2/feeds/", "https://limo.anomali.com/api/v1/taxii2/trusted_circles/", "https://limo.anomali.com/api/v1/taxii2/search_filters/" ], "contact": "info@anomali.com", "default": "https://limo.anomali.com/api/v1/taxii2/feeds/", "description": "TAXII 2.0 Server (guest)", "title": "ThreatStream Taxii 2.0 Server" }若要流覽集合,請在瀏覽器中輸入您從上一個步驟取得的 API 根目錄:

https://limo.anomali.com/api/v1/taxii2/feeds/collections/。 您會看到如下的資訊:{ "collections": [ { "can_read": true, "can_write": false, "description": "", "id": "107", "title": "Phish Tank" }, ... { "can_read": true, "can_write": false, "description": "", "id": "41", "title": "CyberCrime" } ] }

您現在擁有將 Microsoft Sentinel 連線到 Anomali Limo 所提供的一或多個 TAXII 伺服器集合所需的資訊。 例如:

| API 根目錄 | 集合識別碼 |

|---|---|

| 網路釣魚箱 | 107 |

| CyberCrime | 41 |

若要在 Microsoft Sentinel 中啟用威脅情報 – TAXII 資料連線器:

在 Azure 入口網站中,搜尋並選取 Microsoft Sentinel。

選取您要從 TAXII 服務匯入威脅指標的工作區。

從最左邊窗格選取 [資料連線器 ]。 搜尋並選取 [威脅情報 – TAXII(預覽], 然後選取 [ 開啟連接器] 頁面 。

在 [ 組態 ] 頁面上,輸入易 記名稱 (伺服器) 值,例如集合標題。 輸入您要匯入的 API 根 URL 和 集合識別碼 。 視需要輸入使用者名稱和密碼,然後選取 [ 新增 ]。

您會在已設定的 TAXII 2.0 伺服器清單中看到您的連線。 針對您想要從相同或不同的 TAXII 伺服器連線的每個集合重複設定。

使用平臺資料連線器匯入威脅指標

tiIndicatorsAPI 需要 來自 TIP 或自訂解決方案的應用程式(用戶端)識別碼 、 目錄(租使用者)識別碼 和 用戶端密碼 ,才能將威脅指標連線並傳送至 Microsoft Sentinel。 若要取得這項資訊,請在 Microsoft Entra ID 中註冊 TIP 或解決方案應用程式,並授與所需的許可權。

如需詳細資訊,請參閱 將威脅情報平臺連線至 Microsoft Sentinel 。

從範本建立分析規則

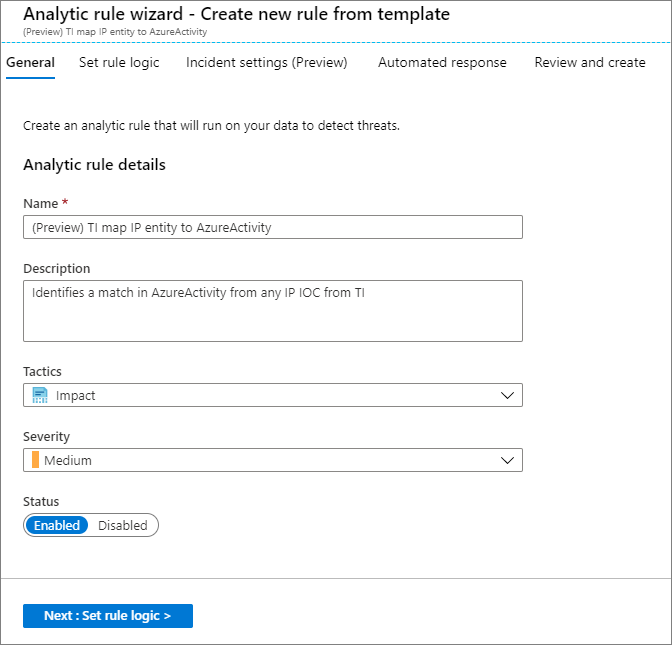

此範例使用稱為 TI 對應 IP 實體的規則範本與 AzureActivity ,它會比較任何 IP 位址類型威脅指標與所有 Azure 活動 IP 位址事件。 任何相符專案都會產生安全性警示和對應的事件,以供安全性作業小組調查。

此範例假設您已使用一個或兩個威脅情報資料連線器來匯入威脅指標,以及 Azure 活動資料連接器來匯入您的 Azure 訂用帳戶層級事件。 您需要這兩種資料類型才能成功使用此分析規則。

在 Azure 入口網站中,搜尋並選取 Microsoft Sentinel。

選取您使用任一威脅情報資料連線器匯入威脅指標的工作區。

在最左邊的窗格中,選取 [分析 ]。

在 [ 規則範本] 索引標籤上,搜尋並選取規則 (預覽) TI 將 IP 實體對應至 AzureActivity 。 請選取建立規則。

在第一個 [分析規則精靈 - 從範本 建立新規則] 頁面上,確定規則 [狀態 ] 設定為 [已啟用]。 如有需要,請變更規則名稱或描述。 選取 [下一步:設定規則邏輯]。

規則邏輯頁面包含規則的查詢、要對應的實體、規則排程,以及產生安全性警示的查詢結果數目。 範本設定會每小時執行一次。 他們會識別符合 Azure 事件中任何 IP 位址的任何 IP 位址 IoC。 它們也會針對所有相符專案產生安全性警示。 您可以保留這些設定或變更任何設定,以符合您的需求。 當您完成時,請選取 [下一步:事件設定][預覽]。

在 [事件設定][預覽] 底 下,確定 [從此分析規則 所觸發的警示建立事件] 設定為 [已啟用 ]。 選取 [下一步: 自動化回應]。

此步驟可讓您設定自動化,以在規則產生安全性警示時觸發。 Microsoft Sentinel 中的自動化會使用由 Azure Logic Apps 提供的劇本。 如需詳細資訊,請參閱 教學課程:在 Microsoft Sentinel 中設定自動化威脅回應。 在此範例中,選取 [ 下一步:檢閱 ]。 檢閱設定之後,請選取 [ 建立 ]。

規則會在建立規則後立即啟動,然後依一般排程觸發。

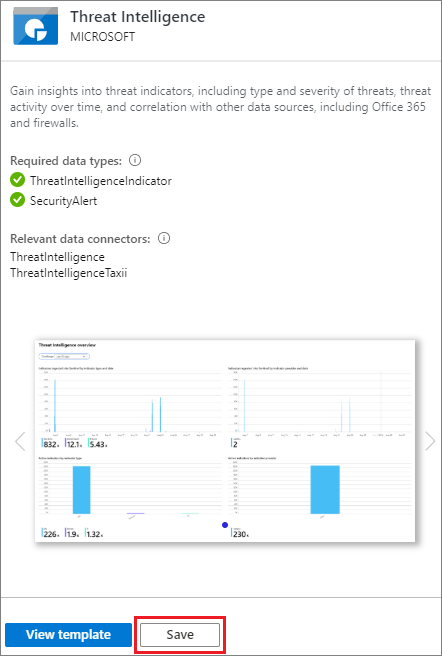

檢視和編輯威脅情報活頁簿

在 Azure 入口網站中,搜尋並選取 Microsoft Sentinel。

選取您已使用任一威脅情報資料連線器匯入威脅指標的工作區。

在最左邊的窗格中,選取 [ 活頁簿 ]。

搜尋並選取標題為威脅情報 的 活頁簿。

請確定您有必要的資料和連線,如下所示。 選取 [儲存]。

在快顯視窗中,選取位置,然後選取 [ 確定 ]。 此步驟會儲存活頁簿,以便修改活頁簿並儲存變更。

選取 [ 檢視儲存的活頁簿 ] 以開啟活頁簿,並查看範本提供的預設圖表。

若要編輯活頁簿,請選取 [ 編輯 ]。 您可以選取 任何圖表旁的 [編輯 ],以編輯該圖表的查詢和設定。

若要新增圖表,依威脅類型顯示威脅指標:

選取編輯。 捲動至頁面底部,然後選取 [ 新增 > 查詢]。

在 [Log Analytics 工作區記錄查詢 ] 下 ,輸入下列查詢:

ThreatIntelligenceIndicator | summarize count() by ThreatType在 [視覺效果] 下拉式清單中選取 橫條圖 ,然後選取 [ 完成編輯 ]。

在頁面頂端,選取 [ 完成編輯 ]。 選取 [儲存 ] 圖示以儲存新的圖表和活頁簿。

下一步

移至 GitHub 上的 Microsoft Sentinel 存放庫 ,查看社群和 Microsoft 的貢獻。 您可以在這裡找到 Microsoft Sentinel 所有功能區域的新想法、範本和交談。

Microsoft Sentinel 活頁簿是以 Azure 監視器活頁簿為基礎,因此可以使用廣泛的檔和範本。 一個絕佳的起點是 使用 Azure 監視器活頁簿 建立互動式報表。 GitHub 上有社群驅動的 Azure 監視器活頁簿範本 集合,可下載。

若要深入瞭解精選技術,請參閱:

- 什麼是 Microsoft Sentinel?

- 快速入門:讓 Microsoft Sentinel 上線

- Microsoft Graph 安全性 tiIndicators API

- 教學課程:使用 Microsoft Sentinel 調查事件

- 教學課程:在 Microsoft Sentinel 中設定自動化威脅回應