Azure 中最常見的網路設計模式涉及在一或多個 Azure 區域中建立中樞和輪輻虛擬網路拓撲,選擇性地透過 Azure ExpressRoute 或站對站虛擬專用網 (VPN) 信道透過公用因特網聯機到內部部署網路。

大部分的設計指南都著重於從內部、內部部署網路或因特網的使用者到這些虛擬網路的應用程式流量(業界通常會指定 南北流量,因為它通常以網路圖中的垂直線表示)。 本文著重於可供東西方流量使用的各種模式。 也就是說,在 Azure 虛擬網路中部署的工作負載之間,無論是在一個區域或不同區域中,通訊流程。

確定您的網路設計符合東西向流量的需求,對於為在 Azure 中執行的應用程式提供效能、延展性和復原能力至關重要。

潛在的使用案例

輪輻對輪輻流量在數個案例中可能很重要:

- 單一應用程式的不同層位於不同的虛擬網路中。 例如,周邊虛擬網路中的周邊網路伺服器(也稱為 DMZ 伺服器)會與內部虛擬網路中的應用程式服務通訊。

- 不同環境中的應用程式工作負載(開發、預備、生產環境)必須彼此復寫數據。

- 不同的應用程式或微服務需要彼此通訊。

- 資料庫需要跨區域復寫數據,才能保證發生災害時的業務持續性。

- 用戶位於 Azure 虛擬網路內。 例如,他們會使用 Azure 虛擬桌面。

輪輻間通訊的模式和拓撲

您可以在跨多個虛擬網路的 Azure 設計中使用兩個主要拓撲: 傳統中樞和輪輻 和 Azure 虛擬 WAN。 在虛擬 WAN 環境中,Microsoft 會管理中樞虛擬網路及其內的所有專案。 在傳統的中樞和輪輻環境中,您可以管理中樞虛擬網路。

虛擬 WAN 和中樞輪輻拓撲都是架構的範例,其中工作負載會在輪輻虛擬網路中執行,而內部部署的聯機則集中在中樞虛擬網路中。 本文所說明的許多概念都適用於中樞和輪輻和虛擬 WAN 設計。

將輪輻虛擬網路彼此連線的主要模式有兩種:

- 輪輻彼此直接連線。 虛擬網路對等互連或 VPN 通道會在輪輻虛擬網路之間建立,以提供直接連線,而不需要周遊中樞虛擬網路。

- 輪輻會透過網路設備進行通訊。 每個輪輻虛擬網路都有虛擬 WAN 或中樞虛擬網路的對等互連。 設備會將流量從輪輻路由傳送到輪輻。 設備可由 Microsoft 管理(如同虛擬 WAN),或由您管理。

模式 1:輪輻彼此直接連線

輪輻之間的直接連線通常比透過網路虛擬設備 (NVA) 跨中樞的連線提供更好的輸送量、延遲和延展性。 如果 NVA 位於不同的可用性區域,且在透過中樞傳送流量時,至少需要跨越兩個虛擬網路對等互連,則透過 NVA 傳送流量可能會增加流量的延遲。 有數個選項可用來將兩個輪輻虛擬網路直接連線到彼此:虛擬網路對等互連、Azure 虛擬網絡 管理員和 VPN 通道。

虛擬網路對等互連。 透過輪輻進行直接虛擬網路對等互連的優點如下:

- 成本較低,因為需要較少的虛擬網路對等互連躍點。

- 較佳的效能,因為流量不需要周遊任何造成延遲或潛在瓶頸的網路設備。

其他案例包括跨租用戶連線能力。 不過,您可能需要檢查輪輻虛擬網路之間的流量,這可能需要透過中樞虛擬網路中的集中式網路裝置傳送流量。

Azure 虛擬網絡 Manager。除了虛擬網路對等互連所提供的優點之外,Azure 虛擬網絡 管理員還提供管理服務,可讓您管理虛擬網路環境並大規模建立連線。 藉由使用 Azure 虛擬網絡 Manager,您可以針對現有和新的虛擬網路,跨訂用帳戶建立三種類型的拓撲:

中樞和輪輻與未彼此連線的輪輻。

中樞和輪輻與直接連線到彼此的輪輻,中間沒有任何躍點。

互連的虛擬網路網格群組。

下載 本文中的所有 Visio 圖表 。

當您使用 Azure 虛擬網絡 Manager 建立中樞和輪輻拓撲時,輪輻彼此連線時,會自動以雙向方式建立相同網路群組中的輪輻虛擬網路之間的直接連線。 藉由使用 Azure 虛擬網絡 Manager,您可以靜態或動態地讓輪輻虛擬網路成員成為特定網路群組的成員,以自動建立任何虛擬網路的連線。

您可以建立多個網路群組,以隔離輪輻虛擬網路的叢集與直接連線。 每個網路群組都提供輪輻對輪輻連線的相同區域和多重區域支援。 請務必維持在 Azure 虛擬網絡 Manager 常見問題中所述的 Azure 虛擬網絡 Manager 上限之下。

VPN 通道會連線虛擬網路。 您可以使用 Microsoft VPN 閘道 或第三方 VPN NVA,將 VPN 服務設定為直接連線輪輻虛擬網路。 此選項的優點是輪輻虛擬網路會連線到相同雲端提供者內的商業和主權雲端,或跨雲端提供者的連線能力。 此外,如果每個輪輻虛擬網路中有軟體定義的廣域網 (SD-WAN) NVA,此組態可協助使用第三方提供者的控制平面和功能集來管理虛擬網路連線。

此選項也可協助您符合在尚未由MACsec加密所提供之單一 Azure 資料中心內,跨虛擬網路流量加密的合規性需求。 但是,由於 IPsec 信道的頻寬限制(每個通道 1.25 Gbps),以及在中樞和輪輻虛擬網路中擁有虛擬網路網關的設計限制:如果輪輻虛擬網路有虛擬網路網關,就無法連線到虛擬 WAN,或使用中樞的虛擬網路網關聯機到內部部署網路。

模式 1:單一區域

不論您用來將輪輻虛擬網路彼此連線的技術為何,單一區域的網路拓撲看起來會像這樣:

模式 1:多個區域

將所有輪輻虛擬網路彼此連線的設計也可以延伸至多個區域。 在此拓撲中,Azure 虛擬網絡 Manager 更為重要,以減少維護所需大量連線的系統管理額外負荷。

注意

當您直接在一個區域或多個區域中連接輪輻虛擬網路時,請考慮針對相同環境中的輪輻虛擬網路執行此動作。 例如,將一個輪輻開發虛擬網路與另一個輪輻開發虛擬網路連線。 但請避免將輪輻開發虛擬網路與輪輻生產虛擬網路連線。

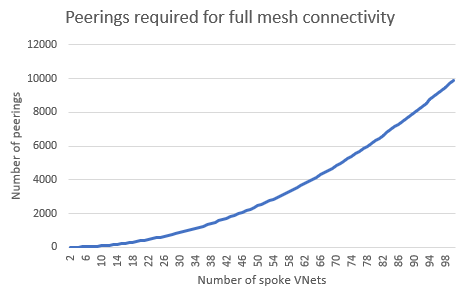

當您在完全網狀拓撲中直接將輪輻虛擬網路彼此連線時,您必須考慮所需的虛擬網路對等互連數目可能很高。 下圖說明此問題。 在此案例中,強烈建議您使用 Azure 虛擬網絡 Manager,以便自動建立虛擬網路連線。

模式 2:透過網路設備進行輪輻通訊

您可以使用網路設備來轉送輪輻之間的流量,而不是將輪輻虛擬網路直接連線到彼此。 網路設備提供其他網路服務,例如深度封包檢查和流量分割或監視,但如果它們的大小不正確,可能會造成延遲和效能瓶頸。 這些設備通常位於輪輻所連線的中樞虛擬網路中。 使用網路設備來轉送輪輻之間的流量有多個選項:

虛擬 WAN 中樞路由器。 虛擬 WAN 完全由 Microsoft 管理,包含一個虛擬路由器,可吸引來自輪輻的流量,並將其路由傳送至另一個連線至虛擬 WAN 的虛擬網路,或透過 ExpressRoute 或站對站或點對站 VPN 信道連線到內部部署網路。 虛擬 WAN 路由器會自動相應增加和減少,因此您只需要確定輪輻之間的流量量會保持在虛擬 WAN 限制內。

Azure 防火牆。 Azure 防火牆 是由 Microsoft 管理的網路設備,而且可以部署在您管理或虛擬 WAN 中樞的中樞虛擬網路中。 它可以轉送IP封包,也可以檢查它們,並套用原則中定義的流量分割規則。 其可提供自動調整至 Azure 防火牆 限制,使其不會成為瓶頸。 請注意,Azure 防火牆 只在搭配虛擬 WAN 使用時,才提供現用的多區域功能。 如果沒有虛擬 WAN,您必須實作使用者定義的路由,以達成跨區域輪輻對輪輻通訊。

第三方網路虛擬設備。 如果您想要從 Microsoft 合作夥伴使用網路虛擬設備來執行路由和網路分割,您可以在中樞和輪輻或虛擬 WAN 拓撲中部署網路虛擬設備。 如需詳細資訊,請參閱在虛擬 WAN 中樞中部署高可用性 NVA 或 NVA。 您必須確定網路虛擬設備支援輪輻間通訊產生的頻寬。

Azure VPN 閘道。 您可以使用 Azure VPN 閘道作為使用者定義路由的下一個躍點類型,但 Microsoft 不建議使用 VPN 虛擬網路閘道來路由輪輻到輪輻流量。 其設計目的是將流量加密至內部部署網站或 VPN 使用者。 例如,不保證 VPN 閘道可以路由的輪輻之間的頻寬。

ExpressRoute。 在某些組態中,ExpressRoute 閘道可以公告可吸引輪輻對輪輻通訊的路由,將流量傳送至 Microsoft 邊緣路由器,而路由傳送至目的地輪輻。 Microsoft 強烈建議您不要使用此案例,因為它會藉由將流量傳送至 Microsoft 骨幹邊緣和返回來引進延遲。 除此之外,Microsoft 不建議使用此方法,因為單一失敗點和大爆炸半徑。 此案例也會針對 ExpressRoute 基礎結構(閘道和實體路由器)施加額外壓力而造成多個問題。 這種額外的壓力可能會導致封包下降。

在具有集中式 NVA 的中樞和輪輻網路設計中,設備通常會放在中樞。 您必須使用 Azure 虛擬網絡 Manager 手動或自動建立中樞與輪輻虛擬網路之間的虛擬網路對等互連:

手動虛擬網路對等互連。 當您有少量的輪輻虛擬網路時,此方法就已足夠,但會大規模建立管理額外負荷。

Azure 虛擬網絡 Manager。如先前所述,Azure 虛擬網絡 管理員提供功能來管理虛擬網路環境和大規模對等互連。 中樞與輪輻虛擬網路之間的對等互連設定會自動針對網路群組雙向設定。

Azure 虛擬網絡 管理員可讓您以靜態或動態方式將輪輻虛擬網路成員資格新增至特定網路群組,以自動建立新成員的對等互連連線。 網路群組中的輪輻虛擬網路可以使用 中樞 VPN 或 ExpressRoute 閘道進行連線。 請務必維持在 Azure 虛擬網絡 Manager 的最大限制之下。

模式 2:單一區域

下圖顯示單一區域中樞和輪輻拓撲,可透過部署在中樞虛擬網路中的 Azure 防火牆,在輪輻之間傳送流量。 流量會透過套用至輪輻子網的用戶定義路由,轉送至中樞中的集中式設備。

在某些情況下,將處理輪輻對支點和因特網流量的網路虛擬設備分開,以取得延展性可能很有説明。 您可以透過下列方式完成此分隔:

- 微調輪輻中的路由表,以將私人位址(具有 RFC 1918 前置詞路由的路由)傳送至負責 Azure 到 Azure 和 Azure 到內部部署流量的 NVA(也稱為 東西方流量)。

- 調整因特網流量(其具有0.0.0.0/0路由)至第二個 NVA。 此 NVA 負責 Azure 對因特網流量(也稱為 南北流量)。

下圖顯示此設定:

注意

Azure 防火牆要求虛擬網路中只能部署一個 Azure 防火牆 資源。 因此,額外的 Azure 防火牆 資源需要個別的中樞虛擬網路。 針對 NVA 案例,您可以使用單一中樞虛擬網路進行額外的 NVA 部署。

模式 2:多個區域

您可以將相同的組態延伸至多個區域。 例如,在使用 Azure 防火牆 的中樞和輪輻設計中,您應該將額外的路由表套用至遠端區域中輪輻每個中樞的 Azure 防火牆 子網。 此設定可確保每個中樞虛擬網路中的 Azure 防火牆之間可以轉送區域間流量。 輪輻虛擬網路之間的區域間流量接著會周遊兩個 Azure 防火牆。 如需詳細資訊,請參閱 Azure 防火牆 路由多中樞和輪輻拓撲:

在多區域中樞和輪輻拓撲中,也可以使用個別 Azure 防火牆或網路虛擬設備進行南北流量的設計變化:

注意

Azure 防火牆要求虛擬網路中只能部署一個 Azure 防火牆 資源。 因此,額外的 Azure 防火牆 資源需要個別的中樞虛擬網路。 針對 NVA 案例,您可以使用單一中樞虛擬網路進行額外的 NVA 部署。

虛擬 WAN 會建立類似的拓撲,並接管路由複雜度。 它會在中樞(Microsoft 管理)和輪輻中執行此作業(您可以在其中插入路由,而且不需要在路由表中手動定義)。 因此,網路管理員只需要將輪輻虛擬網路連線到虛擬 WAN 中樞,而不需要擔心在區域之間轉送流量。

混合式模式

許多情況都需要混合式方法,以結合先前所述的兩種模式。 在這種方法中,某些輪輻之間的流量必須經過直接連線,但其餘輪輻會透過中央網路設備進行通訊。 例如,在虛擬 WAN 環境中,您可以直接連線具有高頻寬和低延遲需求的兩個特定輪輻。 另一個案例涉及屬於單一環境的輪輻虛擬網路。 例如,您可以允許輪輻開發虛擬網路直接連線到另一個輪輻開發虛擬網路,但強制開發和生產工作負載透過中央設備進行通訊。

另一個常見模式包括透過直接虛擬網路對等互連或 Azure 虛擬網絡 Manager 連線群組,在一個區域中連接輪輻,但允許跨區域流量跨越 NVA。 此模型的主要動機通常是減少架構中的虛擬網路對等互連數目。 不過,相較於第一個模型(輪輻之間的直接連線),此模型中引進的一個缺點是跨區域流量的虛擬網路對等互連躍點。 由於交叉的多個虛擬網路對等互連,這些躍點會增加成本。 另一個缺點是中樞 NVA 的額外負載,以領先所有跨區域流量。

相同的設計適用於虛擬 WAN。 不過,其中一個考慮是,輪輻虛擬網路之間的直接連線必須直接在虛擬網路之間設定,而不是透過虛擬 WAN 資源進行設定。 Azure 虛擬網絡 管理員目前不支援以虛擬 WAN 為基礎的架構。 例如:

注意

對於混合式方法,請務必瞭解透過虛擬網路對等互連直接聯機會傳播其連線虛擬網路的系統路由,這些路由通常比透過路由表設定的自定義路由更具體。 因此,虛擬網路對等互連路徑優先於遵循 最長前置詞比對路由選取的自定義路由。

不過,在較不常見的案例中,如果系統路由和具有相同位址前綴的自定義使用者定義路由,則使用者定義的路由優先於系統路由(由虛擬網路對等互連自動建立)。 此行為會導致輪輻對支點虛擬網路流量透過中樞虛擬網路周遊,即使有透過對等互連的直接連線也一樣。

參與者

本文由 Microsoft 維護。 原始投稿人如下。

主要作者:

- Jay Li |資深產品經理

- 何塞·莫雷諾 |首席客戶工程師

- Alejandra Palacios |資深 Azure 基礎結構客戶工程師

其他投稿人:

若要查看非公用LinkedIn配置檔,請登入LinkedIn。