執行診斷、收集記錄以針對 Azure Stack Edge 裝置問題進行疑難排解

適用于:  Azure Stack Edge Pro - GPU

Azure Stack Edge Pro - GPU  Azure Stack Edge Pro 2

Azure Stack Edge Pro 2  Azure Stack Edge Pro R

Azure Stack Edge Pro R  Azure Stack Edge Mini R

Azure Stack Edge Mini R

本文說明如何執行診斷、收集支援套件、收集進階安全性記錄,以及檢閱記錄,以針對 Azure Stack Edge 裝置上的裝置上傳和重新整理問題進行疑難排解。

執行診斷

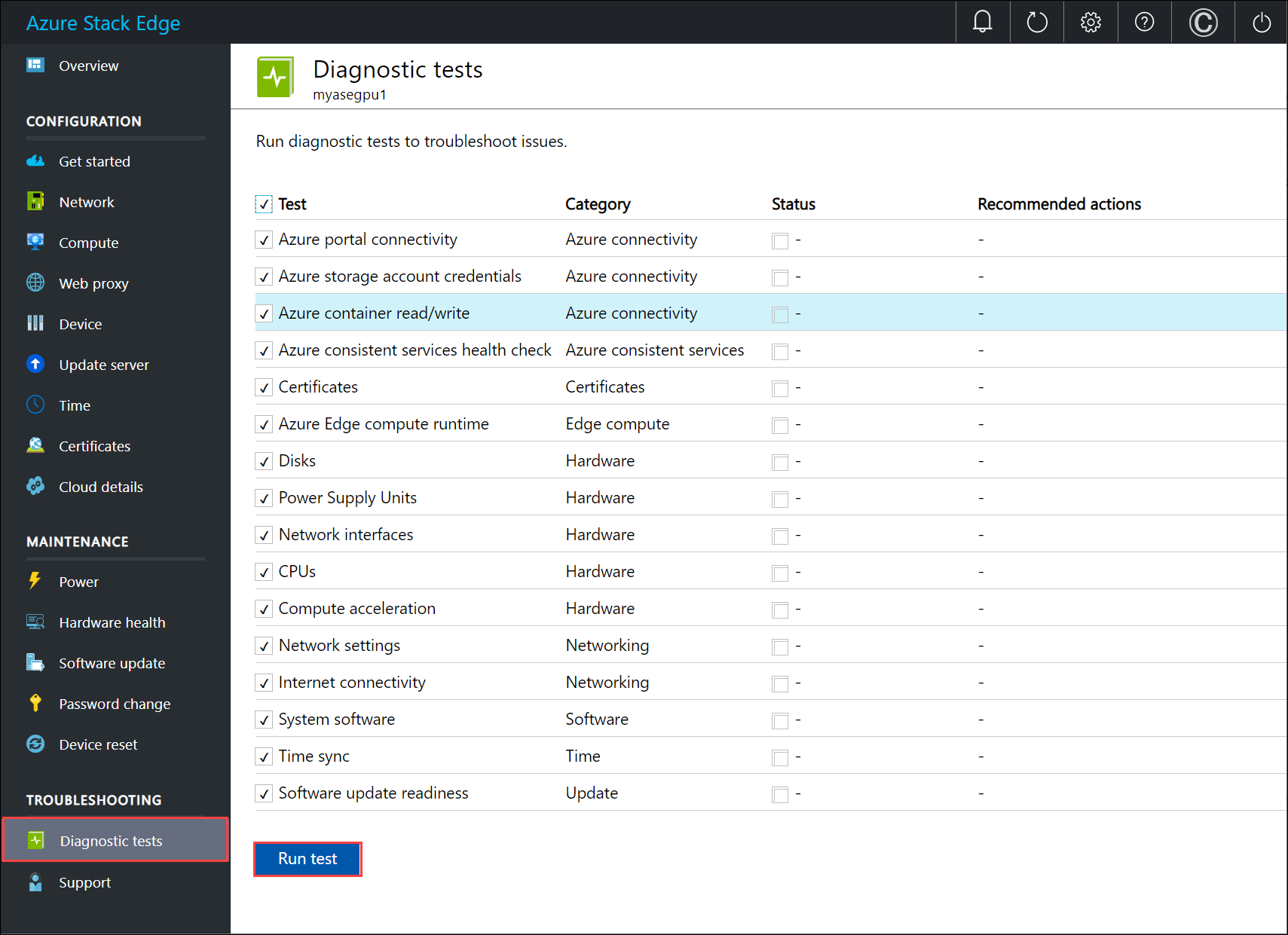

若要診斷並針對任何裝置錯誤進行疑難排解,您可以執行診斷測試。 在裝置的本機 Web UI 中執行下列步驟,以執行診斷測試。

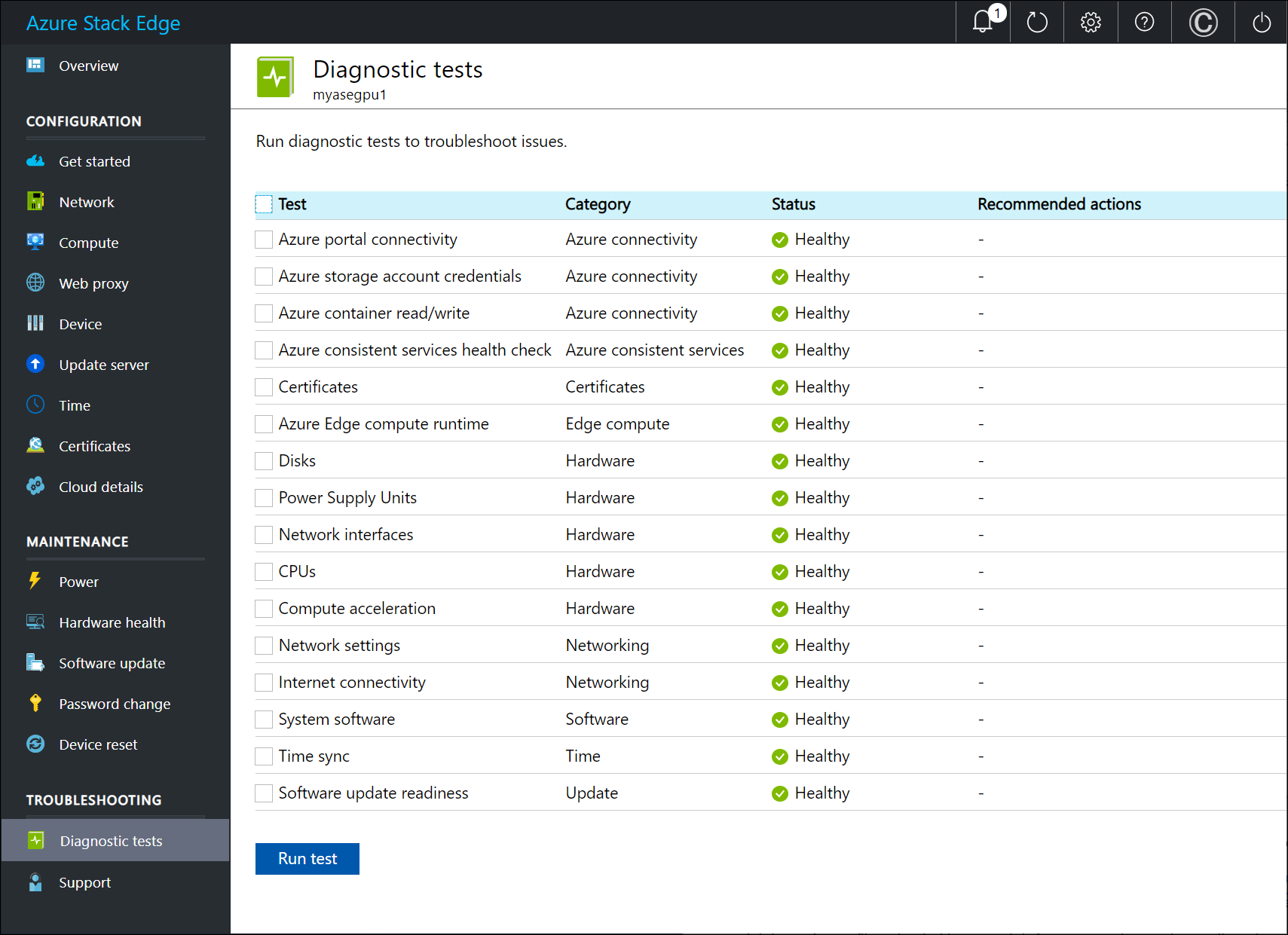

在本機 Web UI 中,移至 疑難排解 > 診斷測試 。 選取您要執行的測試,然後選取 [ 執行測試 ]。 系統會通知您裝置正在執行測試。

下表描述 Azure Stack Edge 裝置上執行的每個診斷測試。

測試名稱 描述 Azure 入口網站連線能力 此測試會驗證 Azure Stack Edge 裝置與Azure 入口網站的連線能力。 Azure 一致的健康情況服務 數個服務,例如 Azure Resource Manager、計算資源提供者、網路資源提供者,以及在您的裝置上執行的 Blob 儲存體服務。 這些服務一起提供 Azure 一致的堆疊。 健康情況檢查可確保這些 Azure 一致的服務已啟動並執行。 憑證 測試會驗證到期日,以及裝置和 DNS 網域變更對憑證的影響。 健康情況檢查已確認所有憑證都會匯入並套用到所有裝置節點上。 Azure Edge 計算執行時間 測試會驗證 Azure Stack Edge Kubernetes 服務是否如預期般運作。 這包括檢查 Kubernetes VM 健康情況,以及裝置所部署 Kubernetes 服務的狀態。 Disks 測試會驗證所有裝置磁片都已連線且正常運作。 這包括檢查磁片是否已安裝正確的韌體,並正確設定 Bitlocker。 電源供應器(PSU) 測試會驗證所有電源供應器都已連線且可運作。 網路介面 測試會驗證所有網路介面都已連線在裝置上,且該系統的網路拓撲如預期般。 中央處理單位(CPU) 測試會驗證系統上的 CPU 具有正確的組態,且其運作正常。 計算加速 測試會驗證計算加速在硬體和軟體方面是否如預期般運作。 根據裝置型號,計算加速可以是圖形化處理單元(GPU)或視覺處理單元(VPU)或現場可程式化閘道陣列(FPGA)。 網路設定 此測試會驗證裝置的網路設定。 網際網路連線能力 此測試會驗證裝置的網際網路連線能力。 系統軟體 此測試會驗證系統儲存體和軟體堆疊是否如預期般運作。 時間同步 此測試會驗證裝置時間設定,並檢查裝置上設定的時間伺服器是否有效且可存取。 軟體更新整備程度 此測試會驗證設定的補救伺服器是否有效且可供存取。 測試完成後會顯示結果。

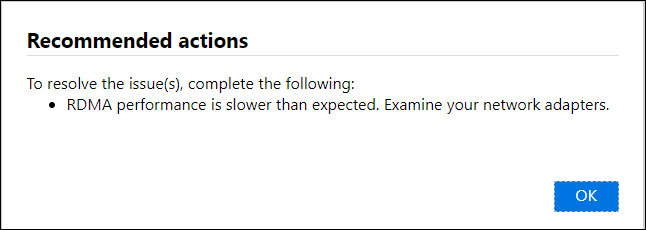

如果測試失敗,則會顯示建議動作的 URL。 選取 URL 以檢視建議的動作。

收集支援套件

記錄套件是由所有相關記錄所組成,可協助Microsoft 支援服務針對任何裝置問題進行疑難排解。 您可以透過本機 Web UI 產生記錄套件。

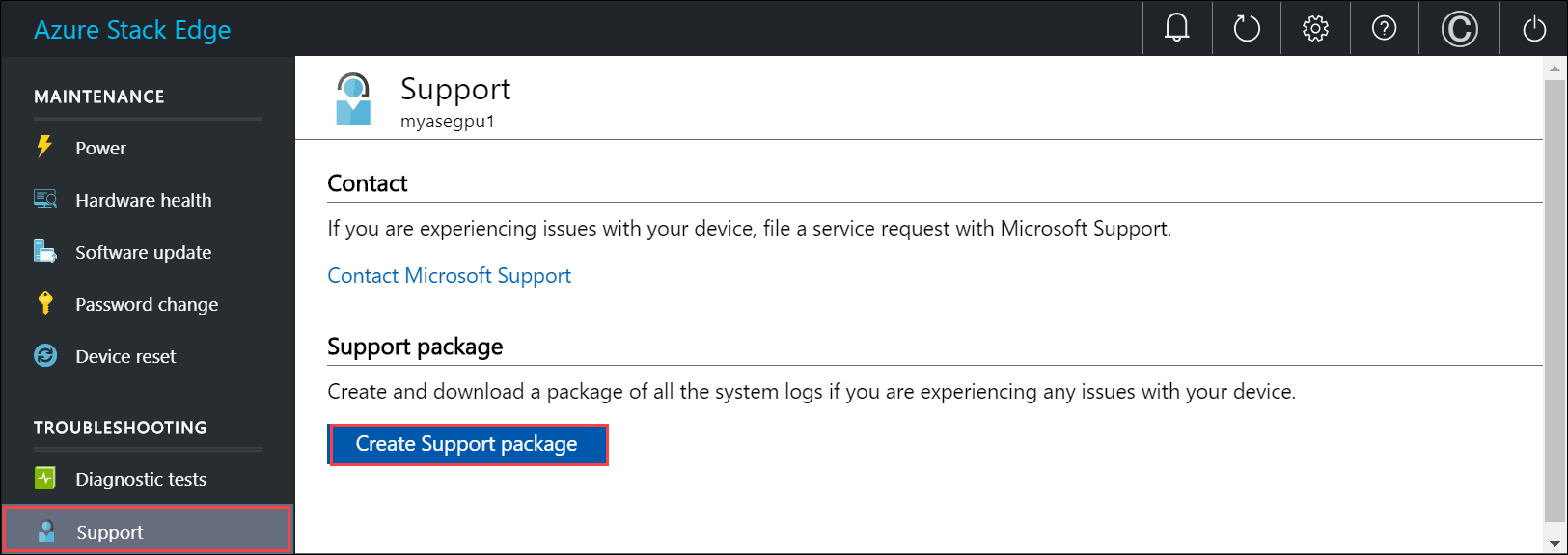

請執行下列步驟來收集支援套件。

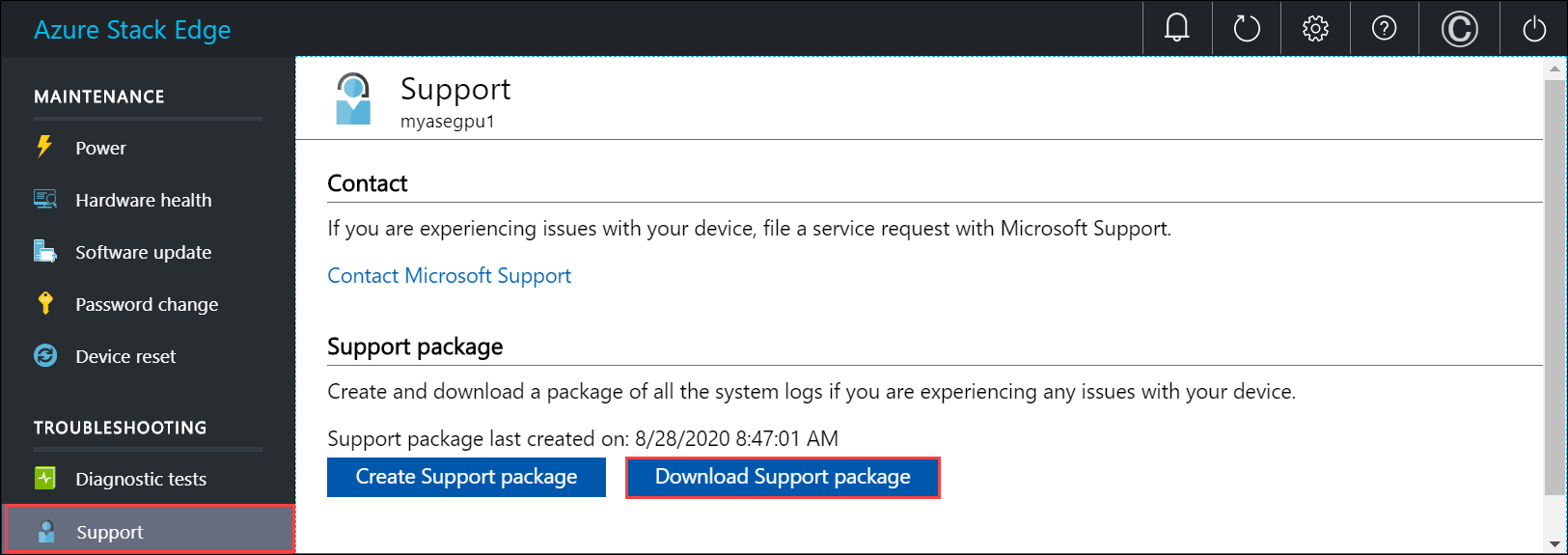

在本機 Web UI 中,移至 疑難排解 > 支援 。 選取 [ 建立支援套件 ]。 系統會開始收集支援套件。 套件集合可能需要幾分鐘的時間。

建立支援套件之後,請選取 [ 下載支援套件 ]。 壓縮套件會在您選擇的路徑上下載。 您可以解壓縮套件和檢視系統記錄檔。

收集進階安全性記錄

進階安全性記錄可以是 Azure Stack Edge Pro 裝置的軟體或硬體入侵記錄。

軟體入侵記錄

系統會針對輸入和輸出流量收集軟體入侵或預設防火牆記錄。

當裝置在處理站進行映射處理時,會啟用預設防火牆記錄。 當您透過本機 UI 或裝置的 Windows PowerShell 介面建立支援套件時,這些記錄預設會包含在支援套件中。

如果支援套件中只需要防火牆記錄,即可檢閱裝置中的任何軟體 (NW) 入侵,請在建立支援套件時使用

-Include FirewallLog選項。如果未提供特定的 Include 選項,則支援套件中會包含防火牆記錄檔作為預設值。

在支援套件中,防火牆記錄檔是

pfirewall.log,位於根資料夾中。 以下是 Azure Stack Edge Pro 裝置的軟體入侵記錄範例。#Version: 1.5 #Software: Microsoft Windows Firewall #Time Format: Local #Fields: date time action protocol src-ip dst-ip src-port dst-port size tcpflags tcpsyn tcpack tcpwin icmptype icmpcode info path 2019-11-06 12:35:19 DROP UDP 5.5.3.197 224.0.0.251 5353 5353 59 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e88 ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e88 ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e88 ff02::fb 5353 5353 89 - - - - - - 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9d87 ff02::fb 5353 5353 79 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP 5.5.3.193 224.0.0.251 5353 5353 59 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe08:20d5 ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe08:20d5 ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e8b ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e8b ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP 5.5.3.33 224.0.0.251 5353 5353 59 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e8b ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e8a ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e8b ff02::fb 5353 5353 89 - - - - - - - RECEIVE

硬體入侵記錄

為了偵測裝置的任何硬體入侵,會記錄所有底座事件,例如開啟或關閉底座。

系統會使用

racadmCmdlet 從裝置讀取系統事件記錄檔。 然後,這些事件會篩選成HWIntrusion.txt檔案中的底座相關事件。若要只取得支援套件中的硬體入侵記錄,請在建立支援套件時使用

-Include HWSelLog選項。如果未提供特定的 Include 選項,則硬體入侵記錄檔會包含在支援套件中作為預設值。

在支援套件中,硬體入侵記錄檔是 ,

HWIntrusion.txt並位於根資料夾中。 以下是 Azure Stack Edge Pro 裝置的硬體入侵記錄範例。09/04/2019 15:51:23 system Critical The chassis is open while the power is off. 09/04/2019 15:51:30 system Ok The chassis is closed while the power is off.

針對裝置上傳和重新整理錯誤進行疑難排解

上傳和重新整理程式期間發生的任何錯誤都會包含在個別的錯誤檔案中。

若要檢視錯誤檔案,請移至您的共用,然後選取共用以檢視內容。

選取 [Microsoft Data Box Edge] 資料夾 。 此資料夾有兩個子資料夾:

- 上傳具有上傳錯誤的記錄檔的資料夾。

- 重新整理資料夾,以在重新整理期間發生錯誤。

以下是重新整理的範例記錄檔。

<root container="test1" machine="VM15BS020663" timestamp="03/18/2019 00:11:10" /> <file item="test.txt" local="False" remote="True" error="16001" /> <summary runtime="00:00:00.0945320" errors="1" creates="2" deletes="0" insync="3" replaces="0" pending="9" />當您在此檔案中看到錯誤時(範例中反白顯示),請記下錯誤碼,在此案例中為 16001。 針對下列錯誤參考查閱此錯誤碼的描述。

錯誤碼 錯誤描述 100 容器或共用名稱稱必須介於 3 到 63 個字元之間。 101 容器或共用名稱稱只能包含字母、數位或連字號。 102 容器或共用名稱稱只能包含字母、數位或連字號。 103 Blob 或檔案名包含不支援的控制字元。 104 Blob 或檔案名包含不合法的字元。 105 Blob 或檔案名包含太多區段(每個區段都以斜線分隔 -/)。 106 Blob 或檔案名太長。 107 Blob 或檔案名中的其中一個區段太長。 108 檔案大小超過上傳的檔案大小上限。 109 Blob 或檔案不正確地對齊。 110 Unicode 編碼的檔案名或 Blob 無效。 111 檔案或 Blob 的名稱或前置詞是不支援的保留名稱(例如 COM1)。 2000 etag 不符表示雲端和裝置上的區塊 Blob 之間發生衝突。 若要解決衝突,請刪除其中一個檔案 – 雲端中的版本或裝置上的版本。 2001 上傳檔案之後處理檔案時發生未預期的問題。 如果您看到此錯誤,且錯誤持續超過 24 小時,請連絡支援人員。 2002 檔案已在另一個進程中開啟,而且在控制碼關閉之前無法上傳。 2003 無法開啟檔案以進行上傳。 如果您看到此錯誤,請連絡 Microsoft 支援服務。 2004 無法連線到容器以將資料上傳至容器。 2005 無法連線到容器,因為帳戶許可權錯誤或過期。 檢查您的存取權。 2006 無法將資料上傳至帳戶,因為帳戶或共用已停用。 2007 無法連線到容器,因為帳戶許可權錯誤或過期。 檢查您的存取權。 2008 無法新增資料,因為容器已滿。 根據類型檢查 Azure 規格,以取得支援的容器大小。 例如,Azure 檔案僅支援 5 TB 的檔案大小上限。 2009 無法上傳資料,因為與共享相關聯的容器不存在。 2997 發生未預期的錯誤。 這是將自行解決的暫時性錯誤。 2998 發生未預期的錯誤。 此錯誤可能會自行解決,但如果錯誤持續超過 24 小時,請連絡Microsoft 支援服務。 16000 無法關閉此檔案。 16001 無法關閉此檔案,因為它已存在於您的本機系統上。 16002 無法重新整理此檔案,因為它未完全上傳。

下一步

- 針對裝置啟用問題 進行疑難排解。

- 針對 Azure Resource Manager 問題 進行疑難排解。

- 針對 Blob 儲存體問題 進行疑難排解。

- 針對 IoT Edge 中的計算問題進行疑難排解。