檢視記錄分析工作區中的 Azure DDoS 保護記錄

DDoS 保護診斷記錄可讓您在 DDoS 攻擊之後檢視 DDoS 保護通知、風險降低報表和風險降低流程記錄。 您可以在 Log Analytics 工作區中檢視這些記錄。

在本教學課程中,您會了解如何:

- 檢視 Azure DDoS 保護診斷記錄,包括通知、風險降低報表和風險降低流程記錄。

必要條件

- 具有有效訂用帳戶的 Azure 帳戶。 免費建立帳戶。

- 虛擬網路上必須啟用 DDoS 網路保護,或者公用 IP 位址上必須啟用 DDoS IP 保護。

- 設定 DDoS 保護診斷記錄。 若要深入了解,請參閱設定診斷記錄。

- 使用我們的其中一個模擬夥伴來模擬攻擊。 若要深入了解,請參閱使用模擬夥伴進行測試。

在 Log Analytics 工作區中檢視

登入 Azure 入口網站。

在入口網站頂端的搜尋方塊中,輸入「Log Analytics 工作區」。 在搜尋結果中,選取 [Log Analytics 工作區]。

在 [Log Analytics 工作區] 刀鋒視窗下方,選取您的工作區。

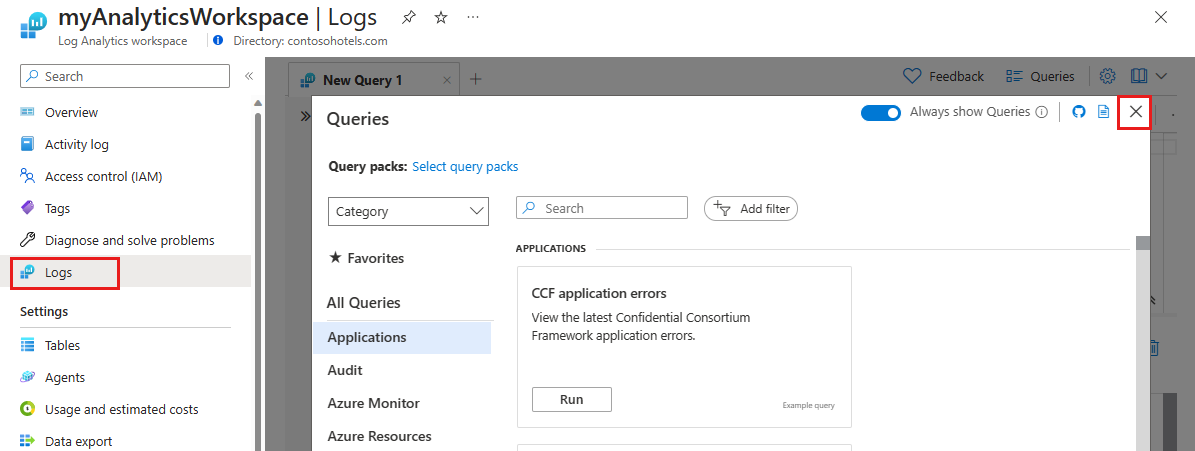

在左側索引標籤上,選取 [記錄]。 在這裡,您會看到查詢總管。 退出 [查詢] 窗格,以利用 [記錄] 頁面。

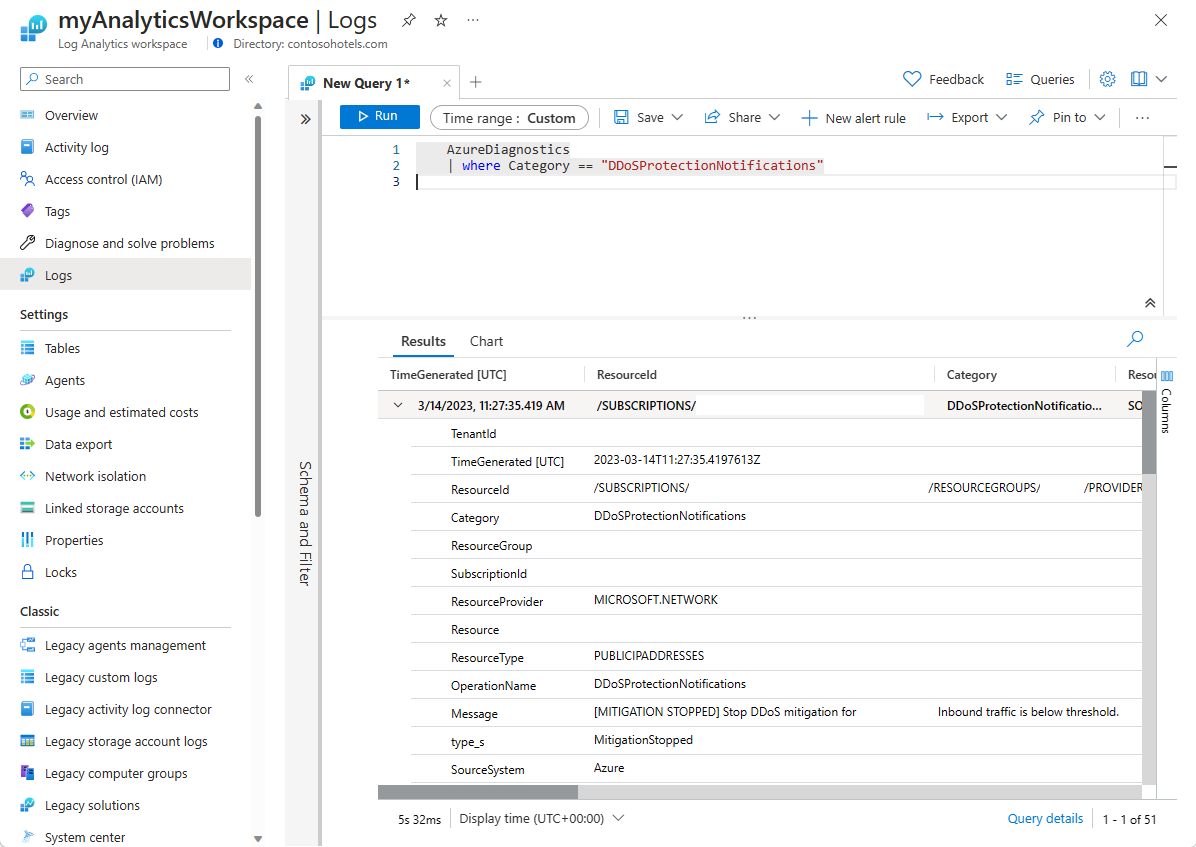

在 [記錄] 頁面中,輸入您的查詢,然後按 [執行] 以檢視結果。

範例記錄查詢

DDoS 保護通知

只要公用 IP 資源遭受攻擊,以及攻擊風險降低措施結束時,您都會收到通知。

AzureDiagnostics

| where Category == "DDoSProtectionNotifications"

下表列出各個欄位的名稱和其描述:

| 欄位名稱 | 描述 |

|---|---|

| TimeGenerated | 建立通知時的 UTC 日期和時間。 |

| ResourceId | 公用 IP 位址的資源識別碼。 |

| 類別 | 若為通知,就會是 DDoSProtectionNotifications。 |

| ResourceGroup | 包含公用 IP 位址和虛擬網路的資源群組。 |

| SubscriptionId | 您的 DDoS 保護計劃訂閱識別碼。 |

| 資源 | 您的公用 IP 位址名稱。 |

| ResourceType | 此項一律為 PUBLICIPADDRESS。 |

| OperationName | 若為通知,就會是 DDoSProtectionNotifications。 |

| 訊息 | 攻擊的詳細資料。 |

| 類型 | 通知的類型。 可能的值包括 MitigationStarted。 MitigationStopped. |

| PublicIpAddress | 您的公用 IP 位址。 |

DDoS 風險降低流程記錄

攻擊風險降低流程記錄可讓您在近乎即時的作用中 DDoS 攻擊期間,查看已卸除的流量、已轉送的流量以及其他感興趣的相關資料點。 您可以透過事件中樞,將此資料的常數串流內嵌到 Microsoft Sentinel 或您的協力廠商 SIEM 系統中,以進行近乎即時的監視、採取可能的措施,並滿足您的防禦作業需求。

AzureDiagnostics

| where Category == "DDoSMitigationFlowLogs"

下表列出各個欄位的名稱和其描述:

| 欄位名稱 | 描述 |

|---|---|

| TimeGenerated | 建立流量記錄的 UTC 日期和時間。 |

| ResourceId | 公用 IP 位址的資源識別碼。 |

| 類別 | 若為流量記錄,就會是 DDoSMitigationFlowLogs。 |

| ResourceGroup | 包含公用 IP 位址和虛擬網路的資源群組。 |

| SubscriptionId | 您的 DDoS 保護計劃訂閱識別碼。 |

| 資源 | 您的公用 IP 位址名稱。 |

| ResourceType | 此項一律為 PUBLICIPADDRESS。 |

| OperationName | 若為流量記錄,就會是 DDoSMitigationFlowLogs。 |

| 訊息 | 攻擊的詳細資料。 |

| SourcePublicIpAddress | 用戶端的公用 IP 位址,會產生至您公用 IP 位址的流量。 |

| SourcePort | 連接埠號碼的範圍為 0 至 65535。 |

| DestPublicIpAddress | 您的公用 IP 位址。 |

| DestPort | 連接埠號碼的範圍為 0 至 65535。 |

| 通訊協定 | 通訊協定的類型。 可能的值包括 tcp、udp、other。 |

DDoS 風險降低報表

攻擊風險降低報表使用 Netflow 通訊協定資料進行彙總,以提供資源攻擊的詳細資訊。 每當公用 IP 資源受到攻擊時,報告產生會在風險降低開始時立即啟動。 每隔 5 分鐘就會產生一份增量報告,以及針對整個風險降低期間,產生一份風險降低後續報告。 這是為了確保在 DDoS 攻擊持續進行較長時間的情況下,您將能夠每 5 分鐘檢視最新的風險降低報告快照集,並在攻擊風險降低結束後檢視完整摘要。

AzureDiagnostics

| where Category == "DDoSMitigationReports"

下表列出各個欄位的名稱和其描述:

| 欄位名稱 | 描述 |

|---|---|

| TimeGenerated | 建立通知時的 UTC 日期和時間。 |

| ResourceId | 公用 IP 位址的資源識別碼。 |

| 類別 | 若為風險降低報告,就會是 DDoSMitigationReports。 |

| ResourceGroup | 包含公用 IP 位址和虛擬網路的資源群組。 |

| SubscriptionId | 您的 DDoS 保護計劃訂閱識別碼。 |

| 資源 | 您的公用 IP 位址名稱。 |

| ResourceType | 此項一律為 PUBLICIPADDRESS。 |

| OperationName | 若為風險降低報告,就會是 DDoSMitigationReports。 |

| ReportType | 可能的值是 Incremental 和 PostMitigation。 |

| MitigationPeriodStart | 風險降低開始時的 UTC 日期和時間。 |

| MitigationPeriodEnd | 風險降低結束時的 UTC 日期和時間。 |

| IPAddress | 您的公用 IP 位址。 |

| AttackVectors | 攻擊類型的降低。 索引鍵包括 TCP SYN flood、TCP flood、UDP flood、UDP reflection 和 Other packet flood。 |

| TrafficOverview | 攻擊流量的降低。 索引鍵包括 Total packets、Total packets dropped、Total TCP packets、Total TCP packets dropped、Total UDP packets、Total UDP packets dropped、Total Other packets 和 Total Other packets dropped。 |

| 通訊協定 | 所含通訊協定的細分。 索引鍵包括 TCP、UDP 和 Other。 |

| DropReasons | 已捨棄封包原因的分析。 索引鍵包括 Protocol violation invalid TCP。 syn Protocol violation invalid TCP、Protocol violation invalid UDP、UDP reflection、TCP rate limit exceeded、UDP rate limit exceeded、Destination limit exceeded、Other packet flood Rate limit exceeded 和 Packet was forwarded to service。 通訊協定違規無效卸除原因是指格式錯誤的封包。 |

| TopSourceCountries | 前 10 大輸入流量來源國家/地區明細。 |

| TopSourceCountriesForDroppedPackets | 已節流攻擊流量的前 10 大來源國家/地區分析。 |

| TopSourceASNs | 前 10 大傳入流量來源自發系統號碼 (ASN) 分析。 |

| SourceContinents | 輸入流量的來源大陸分析。 |

| 類型 | 通知的類型。 可能的值包括 MitigationStarted。 MitigationStopped. |

下一步

在本教學課程中,您已了解如何在 Log Analytics 工作區中檢視 DDoS 保護診斷記錄。 若要深入了解收到 DDoS 攻擊時所要採取的建議步驟,請參閱這些後續步驟。