什麼是 Azure 防火牆管理員?

Azure 防火牆管理員是一種安全性管理服務,能為雲端式安全界限提供集中的安全性原則及路由管理。

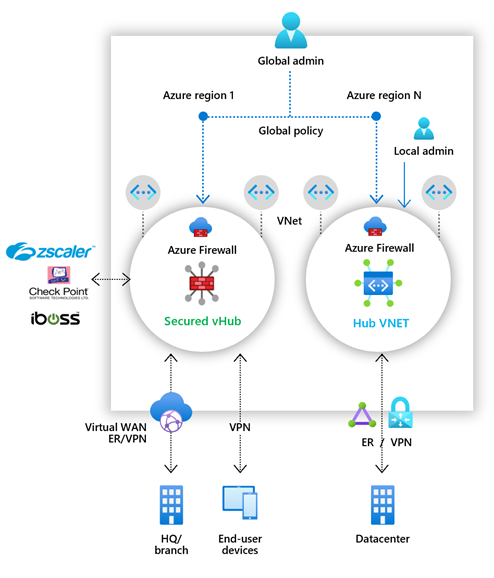

防火牆管理員可為下列兩種網路架構類型提供安全性管理:

安全虛擬中樞

Azure 虛擬 WAN 中樞是一項由 Microsoft 管理的資源,可讓您輕鬆建立中樞和輪輻架構。 當安全性和路由原則與這類中樞相關聯時,我們即稱其為安全虛擬中樞。

中樞虛擬網路

這是您自行建立和管理的標準 Azure 虛擬網路。 當安全性原則與這類中樞相關聯時,我們即稱之為「安全虛擬網路」。 目前僅支援 Azure 防火牆原則。 您可以將包含工作負載伺服器和服務的輪輻虛擬網路對等互連。 您也可以在獨立虛擬網路中管理未對等互連到任何輪輻的防火牆。

如需「安全虛擬中樞」和「中樞虛擬網路」架構的詳細比較,請參閱Azure 防火牆管理員架構選項為何?。

Azure 防火牆管理員功能

Azure 防火牆管理員可提供下列功能:

集中的 Azure 防火牆部署和設定

您可以集中部署和設定跨越不同 Azure 區域和訂用帳戶的多個 Azure 防火牆執行個體。

階層式原則 (全域和本機)

您可以使用 Azure 防火牆管理員,集中管理多個安全虛擬中樞的 Azure 防火牆原則。 您的中央 IT 小組可以撰寫全域防火牆原則,以在多個小組間強制執行全組織的防火牆原則。 在本機撰寫的防火牆原則可讓 DevOps 自助模型獲得更高的靈活性。

與合作夥伴安全性即服務整合,以獲得進階安全性

除了 Azure 防火牆之外,您還可以整合合作夥伴安全性即服務 (SECaaS) 提供者,為您的 VNet 和分支網際網路連線提供更多網路保護。

這項功能僅適用於安全虛擬中樞部署。

虛擬網路對網際網路 (V2I) 流量篩選

- 使用您慣用的合作夥伴安全性提供者來篩選輸出虛擬網路流量。

- 針對在 Azure 上執行的雲端工作負載,使用進階使用者感知網際網路保護。

分支到網際網路 (B2I) 流量篩選

使用您的 Azure 連線和全域散發,輕鬆地為分支對網際網路案例新增合作夥伴篩選。

如需關於安全性提供者的詳細資訊,請參閱什麼是 Azure 防火牆管理員安全性合作夥伴提供者?

集中式路由管理

輕鬆地將流量路由傳送到安全中樞以進行篩選和記錄,而無須在輪輻虛擬網路上手動設定使用者定義路由 (UDR)。

這項功能僅適用於安全虛擬中樞部署。

您可以將合作夥伴提供者用於分支對網際網路 (B2I) 流量篩選,並存將 Azure 防火牆用於分支對虛擬網路 (B2V)、虛擬網路對虛擬網路 (V2V) 和虛擬網路對網際網路 (V2I)。

DDoS 保護計劃

您可以將您的虛擬網路與 Azure 防火牆管理員內的 DDoS 保護計劃建立關聯。 如需詳細資訊,請參閱使用 Azure 防火牆管理員設定 Azure DDoS 保護計劃。

管理 Web 應用程式防火牆原則

您可以集中建立和關聯您的應用程式傳遞平台的 Web 應用程式防火牆 (WAF) 原則,包括 Azure Front Door 和 Azure 應用程式閘道。 如需詳細資訊,請參閱管理 Web 應用程式防火牆原則。

區域可用性

Azure 防火牆原則可跨區域使用。 例如,您可以在美國西部建立原則,並將其用於美國東部。

已知問題

Azure 防火牆管理員有下列已知問題:

| 問題 | 描述 | 風險降低 |

|---|---|---|

| 流量分割 | 目前不支援 Microsoft 365 和 Azure 公用 PaaS 流量分割。 因此,若為 V2I 或 B2I 選取合作夥伴提供者,也會透過合作夥伴服務傳送所有的 Azure 公用 PaaS 和 Microsoft 365 流量。 | 正在調查中樞的流量分割。 |

| 基本原則必須位於與本機原則相同的區域中 | 在與基底原則相同的區域中建立您所有的本機原則。 您仍可將在某個區域中建立的原則套用到另一個區域的安全中樞上。 | 調查中 |

| 篩選安全虛擬中樞部署內的中樞間流量 | 支援安全虛擬中樞對安全虛擬中樞的通訊篩選與路由意圖功能搭配使用。 | 在 Azure 防火牆管理員中,將中樞間設定為 [已啟用],在虛擬 WAN 中樞上啟用路由意圖。 如需關於此功能的詳細資訊,請參閱路由意圖文件。 |

| 已啟用私人流量篩選時的分支對分支流量 | 如果已啟用路由意圖,則 Azure 防火牆可以在安全的中樞案例中檢查分支對分支流量。 | 在 Azure 防火牆管理員中,將中樞間設定為 [已啟用],在虛擬 WAN 中樞上啟用路由意圖。 如需關於此功能的詳細資訊,請參閱路由意圖文件。 |

| 所有共用相同虛擬 WAN 的安全虛擬中樞,都必須位於相同的資源群組中。 | 此行為與現今的虛擬 WAN 中樞一致。 | 建立多個虛擬 WAN,以允許在不同的資源群組中建立安全虛擬中樞。 |

| 大量 IP 位址新增失敗 | 如果您新增多個公用 IP 位址,則會導致安全中樞防火牆進入失敗狀態。 | 請以遞增方式少量增加公用 IP 位址。 例如,一次新增 10 個。 |

| 不支援 DDoS 保護與安全虛擬中樞搭配使用 | DDoS 保護不會與 vWAN 整合。 | 調查中 |

| 未完全支援活動記錄 | 防火牆原則目前不支援活動記錄。 | 調查中 |

| 未完全支援規則的描述 | 防火牆原則不會在 ARM 匯出中顯示規則的描述。 | 調查中 |

| Azure 防火牆管理員會覆寫導致虛擬 WAN 中樞停機的靜態和自訂路由。 | 您不應該使用 Azure 防火牆管理員來管理已設定自訂或靜態路由的部署中的設定。 從防火牆管理員更新可能會覆寫靜態或自訂路由設定。 | 如果您使用靜態或自訂路由,則請使用 [虛擬 WAN] 頁面來管理安全性設定,並避免透過 Azure 防火牆管理員進行設定。 如需詳細資訊,請參閱案例:Azure 防火牆 - 自訂。 |