Azure 防火牆強制通道

當您設定新的 Azure 防火牆時,您可以將所有網際網路繫結流量路由傳送至指定的下一個躍點,而不是直接前往網際網路。 例如,您可能會有透過 BGP 公告的預設路由,或使用使用者定義路由 (UDR) 強制流量流向內部部署邊緣防火牆或其他網路虛擬設備 (NVA) 處理網路流量,再將其傳遞至因特網。 若要支援此設定,您必須建立已啟用強制通道設定的 Azure 防火牆。 這是避免服務中斷的必要需求。

如果您有預先存在的防火牆,您必須以強制通道模式停止/啟動防火牆,以支援此設定。 停止/啟動防火牆可用來設定強制通道防火牆,而不需要重新部署新的通道。 您應該在維護期間執行此動作,以避免中斷。 如需詳細資訊,請參閱有關在強制通道模式中停止和重新啟動防火牆的 Azure 防火牆 常見問題。

您可能不想將公用IP位址直接公開至因特網。 在此情況下,您可以在強制通道模式中部署 Azure 防火牆,而不需要公用IP位址。 此設定會建立管理介面,其具有 Azure 防火牆用於其作業的公用 IP 位址。 公用IP位址會由 Azure 平台獨佔使用,無法用於任何其他用途。 租用戶數據路徑網路可以在沒有公用IP位址的情況下設定,而因特網流量可以強制通道傳送至另一個防火牆或遭到封鎖。

Azure 防火牆 為公用IP位址的所有輸出流量提供自動 SNAT。 當目的地IP位址是每個IANA RFC 1918的私人IP位址範圍時,Azure 防火牆 不會 SNAT。 當您直接輸出至因特網時,此邏輯會完美運作。 不過,啟用強制通道時,因特網系結流量會 SNATed 到 AzureFirewallSubnet 中的其中一個防火牆私人 IP 位址。 這會隱藏內部部署防火牆的來源位址。 您可以藉由將 0.0.0.0/0 新增為私人 IP 位址範圍,將 Azure 防火牆 設定為非 SNAT。 使用此設定時,Azure 防火牆 永遠無法直接輸出至因特網。 如需詳細資訊,請參閱 Azure 防火牆 SNAT 私人 IP 位址範圍。

重要

如果您在虛擬 WAN 中樞內部署 Azure 防火牆 (安全虛擬中樞),則目前不支援透過 Express Route 或 VPN 閘道 公告預設路由。 正在調查修正。

重要

啟用強制通道時不支援DNAT。 已啟用強制通道的防火牆無法支援來自因特網的輸入存取,因為非對稱路由。

強制通道設定

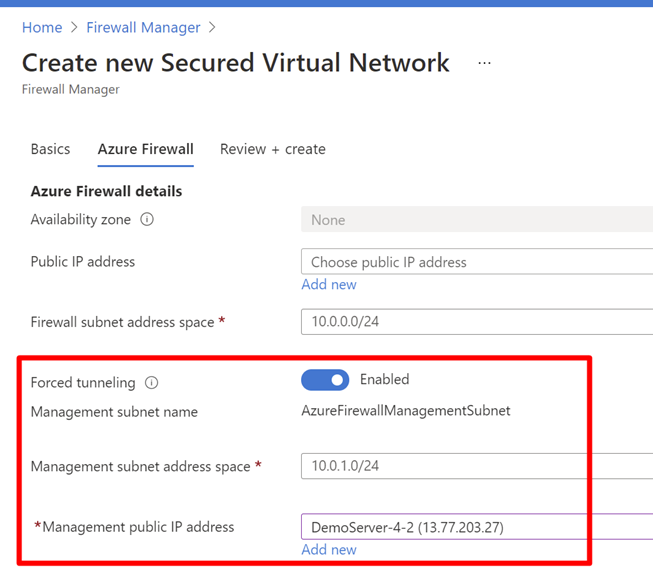

您可以在防火牆建立期間設定強制通道,方法是啟用強制通道模式,如下列螢幕快照所示。 為了支持強制通道,服務管理流量會與客戶流量分開。 另一個名為 AzureFirewallManagementSubnet(最小子網大小 /26) 的專用子網,需要有自己的相關聯公用 IP 位址。 這個公用 IP 位址適用於管理流量。 它是由 Azure 平台專用,無法用於任何其他用途。

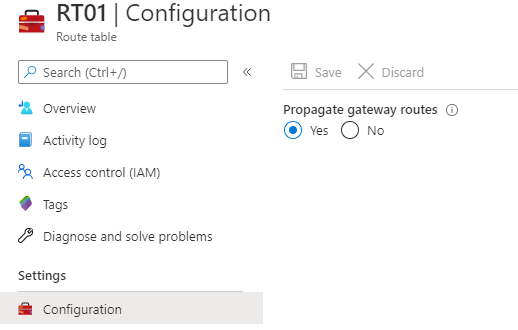

在強制通道模式中,Azure 防火牆 服務會將其運作用途納入管理子網 (AzureFirewallManagementSubnet)。 根據預設,服務會將系統提供的路由表關聯至管理子網路。 此子網上允許的唯一路由是預設路由至因特網, 而且必須停用傳播閘道 路由。 建立防火牆時,避免將客戶路由表關聯到管理子網路。

在此設定中, AzureFirewallSubnet 現在可以包含任何內部部署防火牆或 NVA 的路由,以在流量傳遞至因特網之前處理流量。 如果在此子網上啟用傳播閘道路由,您也可以透過 BGP 發佈這些路由至 AzureFirewallSubnet。

例如,您可以在 AzureFirewallSubnet 上建立預設路由,並以您的 VPN 閘道作為下一個躍點,以進入您的內部部署裝置。 或者,您可以啟用傳播閘道路由,以取得通往內部部署網路的適當路由。

如果您啟用強制通道,因特網系結流量會 SNATed 到 AzureFirewallSubnet 中的其中一個防火牆私人 IP 位址,並隱藏內部部署防火牆的來源。

如果您的組織使用私人網路的公用 IP 位址範圍,Azure 防火牆會將流量 SNAT 轉譯到 AzureFirewallSubnet 其中一個防火牆私人 IP 位址。 不過可以將 Azure 防火牆設定為不要針對公用 IP 位址範圍進行 SNAT。 如需詳細資訊,請參閱 Azure 防火牆 SNAT 私人 IP 位址範圍。

設定 Azure 防火牆 以支持強制通道之後,就無法復原設定。 如果您移除防火牆上所有其他IP組態,也會移除管理IP組態,並解除分配防火牆。 無法移除指派給管理IP組態的公用IP位址,但您可以指派不同的公用IP位址。