如何設定適用於 Azure Information Protection 的自動與建議分類條件

當您設定標籤的條件時,您可以自動將標籤指派給文件或電子郵件。 或者,您可以提示使用者選取您建議的標籤。

當您設定這些條件時,可以使用預先定義的模式,例如信用卡號碼或美國社會安全號碼 (SSN)。 或者,您可以定義自訂字串或模式,作為自動分類的條件。 這些條件適用於文件和電子郵件中的本文、頁首及頁尾。 如需條件的詳細資訊,請參閱下列程序中的步驟 5。

若要取得最佳的使用者體驗並確保商務持續性,我們建議您從使用者建議的分類開始,而不要使用自動分類。 此設定可讓您的使用者接受分類和任何相關聯的保護,或是在它們都不適合其文件或電子郵件訊息使用時覆寫這些建議。

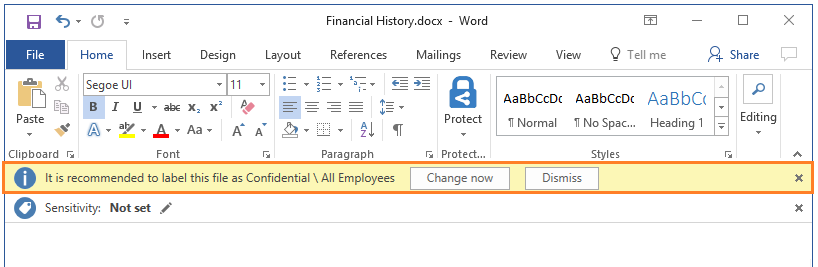

當您設定條件,將標籤做為建議動作套用時的範例提示 (包含自訂原則提示):

在此範例中,使用者可以按一下 [立即變更] 以套用建議的標籤,或是選取 [解除] 來覆寫建議。 如果使用者選擇解除建議,且條件仍會在下次開啟文件時適用,就會再次顯示標籤的建議。

如果您設定自動分類,而非使用建議項目,則會自動套用標籤,且使用者仍會在 Word、Excel 和 PowerPoint 中看到通知。 不過, [立即變更 ] 和 [ 關閉] 按鈕會取代為 [確定]。 Outlook 中並沒有自動分類的通知,且標籤會在傳送電子郵件時套用。

重要

請不要設定自動分類和使用者定義權限的標籤。 使用者定義權限選項是保護設定,可讓使用者指定誰應該獲授與權限。

針對自動分類和使用者定義權限設定標籤時,會檢查內容是否有條件,而且不會套用使用者定義的權限設定。 您可以使用建議的分類和使用者定義權限。

如何套用自動或建議標籤

當您儲存檔時,自動分類會套用至 Word、Excel 和 PowerPoint,並在傳送電子郵件時套用至 Outlook。

您無法對先前手動標示或先前自動標示為較高分類的文件,和電子郵件使用自動分類。

當您儲存檔時,建議的分類適用於 Word、Excel 和 PowerPoint。 除非您設定目前為預覽狀態的進階用戶端設定,否則無法針對 Outlook 使用建議的分類。

您無法為先前已標記為具有較高分類的文件使用建議的分類。

您可以變更此行為,如此一來,Azure 資訊保護用戶端就會針對您指定的條件規則定期檢查文件。 例如,如果您使用 AutoSave 搭配自動儲存在 Microsoft SharePoint、OneDrive for Work 或 school 或 OneDrive for home 中的 Office 應用程式,則這會是適當的。 若要支援此案例,您可以設定目前處於預覽狀態的 進階客戶端設定 。 此設定會開啟分類,以在背景中持續執行。

多個條件套用至多個標籤時的評估方式

標籤會根據它們在原則中被指定的位置,針對評估進行排序:首先排位的標籤擁有最低的位置 (敏感性最低),而排位最後的標籤則擁有最高的位置 (敏感性最高)。

系統會套用敏感性最高的標籤。

系統會套用最後一個子標籤。

設定標籤的建議或自動分類

如果您尚未啟動,請開啟新的瀏覽器視窗並登入 Azure 入口網站。 然後瀏覽至 [Azure 資訊保護] 窗格。

例如,在資源、服務及文件的搜尋方塊中:開始輸入資訊,然後選取 [Azure 資訊保護]。

從 [分類卷>標] 功能表選項:在 [Azure 資訊保護 - 標籤] 窗格中,選取要設定的標籤。

在 [ 卷標 ] 窗格的 [ 設定自動套用此卷標的條件 ] 區段中,按兩下 [ 新增條件]。

在 [ 條件] 窗格中,如果您想要使用預先定義的條件,請選取 [ 資訊類型 ],如果您想要指定您自己的條件,請選取 [ 自定義 ]:

針對 [資訊類型]:從可用的條件清單中選取,然後選取發生次數的最小數目,以及發生次數是否應該具備唯一值以包含在發生計數中。

資訊類型使用 Microsoft 365 數據外洩防護 (DLP) 敏感度資訊類型和模式偵測。 您有許多常見的機密資訊類型可以選擇,其中有些是專門針對不同的區域。 如需詳細資訊,請參閱 Microsoft 365 檔中 的敏感性資訊類型所尋找 的內容。

可供您從 Azure 入口網站選取的資訊類型清單會定期更新,以將任何新 Office DLP 項目涵蓋在內。 不過,清單會排除您已定義並以規則套件形式上傳至 Office 365 安全與規範中心的任何自訂敏感性資訊類型。

重要

某些資訊類型需要最低版本的用戶端。 詳細資訊

當 Azure 資訊保護評估您選取的資訊類型時,並不會使用 Office DLP 信賴等級設定,而是根據最低的信賴度進行比對。

針對 [自訂]:指定要比對的名稱與片語 (必須排除引號與特殊字元)。 然後,指定是否要做為規則運算式進行比對、使用區分大小寫、發生次數的最小數目,以及發生次數是否應該具備唯一值以包含在發生計數中。

規則運算式使用 Office 365 規則運算式模式。 為協助您為您的自訂條件指定規則運算式,請參閱來自 Boost 的下列特定 Perl 規則運算式語法版本。 自定義Regex 必須符合 .NET 檔規範。 此外,用來指定 Unicode 的 Perl 5 字元逸出 (格式 \x{##...},其中 ####...是不支援一系列十六進位數位) 。

決定是否需要變更 [出現次數下限] 和 [Count occurrence with unique value only] (只計算唯一值的出現次數),然後選取 [儲存]。

出現次數選項的範例:您選取了社會安全號碼的資訊類型,將出現次數下限設為 2,而具有相同社會安全號碼的文件列出了兩次:如果您將 [Count occurrences with unique value only] (只計算唯一值的出現次數) 設定為 [開啟],則條件不符。 如果將此選項設定為 [關閉],則條件符合。

回到 [ 卷標 ] 窗格,設定下列專案,然後按兩下 [ 儲存]:

選擇自動或建議分類︰針對 [選取此標籤的套用方式:自動或建議使用者],選取 [自動] 或 [建議]。

指定使用者提示或原則提示的文字:保留預設文字,或自行指定字串。

當您按一下 [儲存] 時,即會自動將您的變更提供給使用者和服務。 不再提供個別的發佈選項。

需要最低版本用戶端的機密資訊類型

下列敏感性資訊類型至少需要 1.48.204.0 版的 Azure 資訊保護 用戶端:

- Azure 服務匯流排連接字串

- Azure IoT 連接字串

- Azure 儲存體帳戶

- Azure IAAS 資料庫連接字串和 Azure SQL 連接字串

- Azure Redis 快取連接字串

- Azure SAS

- SQL Server 連接字串

- Azure DocumentDB 驗證金鑰

- Azure 發佈設定密碼

- Azure 儲存體帳戶金鑰 (一般)

如需這些敏感性資訊類型的詳細資訊,請參閱下列部落格文章:Azure 資訊保護 透過自動探索認證來協助您更安全

此外,從 Azure 資訊保護 用戶端的 1.48.204.0 開始,不支援下列敏感性資訊類型,且不再顯示在 Azure 入口網站 中。 如果您有使用這些敏感性資訊類型的標籤,建議您將其移除,因為我們無法確保正確偵測它們,而且應該忽略掃描器報告中對它們的任何參考:

- 歐盟電話號碼

- 歐盟 GPS 座標

下一步

請考慮部署 Azure 資訊保護掃描器,以使用自動分類規則來探索、分類與保護網路共用和內部部署檔案存放區上的檔案。

如需關於設定 Azure 資訊保護原則的詳細資訊,請使用設定組織的原則一節中的連結。