使用受控 HSM 控制雲端中的資料

Microsoft 重視、保護及捍衛隱私權。 我們堅信透明度,可讓人員和組織控制資料並依需求選擇使用資料的方式。 我們賦予使用我們產品和服務的每個人隱私權選擇,並捍衛其選擇。

在本文中,我們深入探討針對加密的 Azure Key Vault 受控 HSM 安全性控制,及如何提供額外的防護和技術措施,以協助客戶符合合規性需求。

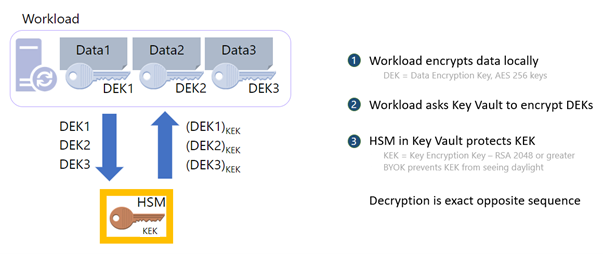

加密是可讓您達成資料唯一控制的關鍵技術措施之一。 Azure 透過最新加密技術保護您的資料 (包含待用資料和傳輸中的資料)。 我們的加密產品建立屏障以防止對資料的未經授權存取,其屏障包含兩個以上的獨立加密層以防範任何單一層遭受入侵。 除此之外,Azure 已明確定義、妥善建立回應、原則與流程,穩定的合約承諾、嚴格的實體、操作和基礎結構安全性控制,讓客戶能夠充分控制雲端中的資料。 Azure 金鑰管理策略的基本前提是讓客戶更充分掌控其資料。 我們採用零信任態勢,搭配進階記憶體保護區技術、硬體安全性模組 (HSM) 和身分識別隔離,藉此減少 Microsoft 存取客戶密鑰和資料。

待用加密可針對已儲存的待用資料提供資料保護,並滿足組織對資料治理和合規性工作的需求。 Microsoft 的合規性組合是全球所有公用雲端中最廣泛的選擇,並符合業界標準和政府法規,例如 HIPAA、一般資料保護規定和聯邦資訊處理標準 (FIPS) 140-2 和 3。 這些標準和法規針對資料保護和加密需求制定特定保護措施。 在大部分情況下,人們須遵守必要措施才能符合合規性。

待用加密如何運作?

Azure Key Vault 服務提供加密和金鑰管理解決方案,以保護雲端應用程式和服務使用的密碼編譯金鑰、憑證和其他秘密,藉此保護和控制待用的已加密資料。

安全的金鑰管理對於保護和控制雲端中資料十分重要。 Azure 提供各種解決方案,可用於管理及控制加密金鑰的存取,以便彈性選擇以符合嚴格的資料保護和合規性需求。

- Azure 平台加密是平台代控的加密解決方案,使用主機層級加密進行加密。 平台代控金鑰是由 Azure 完全產生、儲存和管理的加密金鑰。

- 客戶自控金鑰是由客戶完全建立、讀取、刪除、更新和/或管理的金鑰。 客戶自控金鑰可以儲存在 Azure Key Vault 等雲端金鑰管理服務中。

- Azure Key Vault 標準版使用軟體金鑰加密,且符合 FIPS 140-2 層級 1 規範。

- Azure 金鑰保存庫 進階版 會使用受 FIPS 140 驗證 HSM 保護的金鑰來加密。

- Azure Key Vault 受控 HSM 使用單一租用戶 FIPS 140-2 層級 3 HSM 保護的金鑰加密,且由 Microsoft 完全管理。

為了加強保證,在 Azure Key Vault 進階版和 Azure Key Vault 受控 HSM 中,您可以攜帶您自己的金鑰 (BYOK),並從內部部署 HSM 匯入受 HSM 保護的金鑰。

Azure 金鑰管理產品組合

| Azure Key Vault 標準 | Azure Key Vault 進階 | Azure Key Vault 受控 HSM | |

|---|---|---|---|

| 租用戶 | 多租用戶 | 多租用戶 | 單一租用戶 |

| 合規性 | FIPS 140-2 層級 1 | FIPS 140-2 層級 3 | FIPS 140-2 層級 3 |

| 高可用性 | 自動 | 自動 | 自動 |

| 使用案例 | 待用加密 | 待用加密 | 待用加密 |

| 金鑰控制 | 客戶 | 客戶 | 客戶 |

| 信任根目錄控制 | Microsoft | Microsoft | 客戶 |

Azure Key Vault 是用於安全地儲存及存取祕密的雲端服務。 祕密是您想要安全地控制存取的任何內容,包括 API 金鑰、密碼、憑證和密碼編譯金鑰。

Key Vault 支援兩種容器類型:

保存庫

- 標準層:保存庫支援儲存秘密、憑證和軟體支援的金鑰。

- 進階層:保存庫支援儲存秘密、憑證、軟體支援和 HSM 支援的金鑰。

受控硬體安全性模組 (HSM)

- 受控 HSM 僅支援 HSM 支援的金鑰。

如需詳細資訊,請參閱 Azure Key Vault 概念和 Azure Key Vault REST API 概觀。

什麼是 Azure Key Vault 受控 HSM?

Azure Key Vault 受控 HSM 是完全受控、高可用性、單一租用戶、符合標準的雲端服務 (包含客戶自控的安全性網域),可讓您使用 FIPS 140-2 層級 3 驗證的 HSM,來儲存雲端應用程式的密碼編譯金鑰。

Azure Key Vault 受控 HSM 如何保護您的金鑰?

Azure Key Vault 受控 HSM 使用縱深防禦和多層的零信任安全性技術,其層包含實體、技術和系統管理安全性控制以保護您的資料和抵禦威脅。

您可以設計、部署和操作 Azure Key Vault 和 Azure Key Vault 受控 HSM,讓 Microsoft 及其代理程式無法存取、使用或擷取任何服務中儲存的資料,包含密碼編譯的金鑰。

除非客戶另有設定,否則在 HSM 裝置中安全建立或安全匯入 HSM 裝置的客戶自控金鑰不可擷取,且一律不會以純文字形式向 Microsoft 系統、員工或代理程式呈現。

即使客戶授權,Key Vault 小組並沒有將此類存取權授與 Microsoft 及其代理程式的作業程序。

我們不會嘗試破壞客戶自控的加密功能,例如 Azure Key Vault 或 Azure Key Vault 受控 HSM。 如果面臨法律要求,我們會根據合法基礎之下拒絕此類要求,並遵循我們的客戶承諾。

接下來,我們會詳細探討這些安全性控制的實作方式。

Azure Key Vault 受控 HSM 中的安全性控制

Azure Key Vault 受控 HSM 使用下列安全性控制類型:

- 實體

- 技術

- 系統管理

實體安全性控制

受控 HSM 的核心是硬體安全性模組 (HSM)。 HSM 是一種特製化、強化、防竄改、高熵的專用密碼編譯處理器,且經 FIPS 140-2 層級 3 標準驗證。 HSM 的所有元件都會加以包覆強化的環氧樹脂和金屬殼層,以保護您的金鑰免於攻擊者的威脅。 HSM 位於數個資料中心、區域和地理位置的伺服器機架中。 這些分散各地的資料中心在安全性與可靠性方面皆符合主要的業界標準,例如 ISO/IEC 27001:2013 和 NIST SP 800-53。

Microsoft 會經由嚴格控制您金鑰和資料儲存所在區域的實體存取,來設計、建置及操作資料中心。 額外的實體安全性層 (例如由混凝土和鋼材製成的高大柵欄、嵌鎖的鐵門、熱警示系統、閉路即時相機監視、全天候安全性人員、每層需要批准的存取基礎、嚴格員工訓練、生物特徵辨識、背景檢查、存取要求和核准) 都是強制性項目。 HSM 裝置和相關伺服器被鎖在機箱里,相機會拍攝伺服器的前後。

技術安全性控制

受控 HSM 中的多層技術控制可進一步保護金鑰內容。 但最重要的是,該控制能避免 Microsoft 存取金鑰內容。

機密性:受控 HSM 服務會在以 Intel Software Guard Extensions (Intel SGX) 為基礎的受信任執行環境中執行。 Intel SGX 在記憶體保護區中使用硬體隔離保護使用中的資料,從而加強抵禦內部和外部攻擊者。

記憶體保護區是硬體處理器和記憶體的安全部分。 即使使用偵錯工具,您也無法檢視記憶體保護區內的資料或程式碼。 如果不受信任的程式碼嘗試變更記憶體保護區記憶體中的內容,Intel SGX 會停用環境並拒絕作業。

這些獨特的功能可協助您保護密碼編譯金鑰資料,免於遭受存取或以純文字形式顯示。 此外,Azure 機密運算提供的解決方案可讓您在雲端處理敏感性資料時加以隔離。

安全性網域:安全性網域是包含極度機密密碼編譯資訊的加密 Blob。 安全性網域包含 HSM 備份、使用者認證、簽署金鑰,以及受控 HSM 專屬的資料加密金鑰等成品。

於初始化期間,安全性網域會在受控 HSM 硬體及服務軟體記憶體保護區中產生。 佈建受控 HSM 之後,您必須建立至少三個 RSA 金鑰組。 當您要求安全性網域下載時,會將公開金鑰傳送至服務。 下載安全性網域後,受控 HSM 會進入啟動狀態,並可供取用。 Microsoft 人員無法復原安全性網域,在沒有安全性網域的情況下也無法存取您的金鑰。

存取控制和授權:透過兩個介面控制對受控 HSM 的存取權:管理平面和資料平面。

您在管理平面上管理 HSM 本身。 此平面中的作業包括建立和刪除受控 HSM,以及擷取受控 HSM 屬性。

您在資料平面上處理受控 HSM 中儲存的資料,也就是 HSM 支援的加密金鑰。 從資料平面介面,您可以新增、刪除、修改和使用金鑰來執行密碼編譯作業、管理角色指派來控制對金鑰的存取權、建立完整 HSM 備份、還原完整備份,以及管理安全性網域。

若要在任一平面存取受控 HSM,所有呼叫者都必須有適當的驗證和授權。 驗證會建立呼叫者的身分識別。 授權則會判斷呼叫者可以執行哪些作業。 呼叫者可以是 Microsoft Entra ID 中定義的任何一個安全性主體:使用者、群組、服務主體或受控識別。

這兩個平面都使用 Microsoft Entra ID 進行驗證。 在授權方面,各使用不同的系統:

- 管理平面使用 Azure 角色型存取控制 (Azure RBAC),這是以 Azure Resource Manager 為基礎的授權系統。

- 資料平面使用受控 HSM 層級 RBAC (受控 HSM 本機 RBAC),這是在受控 HSM 層級實作和強制執行的授權系統。 本機 RBAC 控制模型可讓指定的 HSM 管理員完全控制管理群組、訂用帳戶或資源群組管理員均無法覆寫的 HSM 集區。

- 傳輸中的加密:在受控 HSM 中傳入或傳出的所有流量一律使用 TLS (支援傳輸層安全性 1.3 和 1.2 版本) 進行加密,以防止在 SGX 記憶體保護區內發生 TSL 終止的資料竄改和竊聽 (但無法防止不受信任主機中所導致的威脅)

- 防火牆:受控 HSM 可以設定以限制最初連線服務的人員,進一步縮小受攻擊面。 我們可讓您設定受控 HSM 以拒絕來自公用網際網路的存取,並僅允許來自受信任 Azure 服務的流量 (例如 Azure 儲存體)

- 私人端點:藉由啟用私人端點,您會將受控 HSM 服務帶入虛擬網路,讓您只將該服務與虛擬網路和 Azure 服務等受信任端點隔離。 所有傳入或傳出受控 HSM 的流量都會在安全的 Microsoft 骨幹網路之間移動,而無須周遊公用網際網路。

- 監視和記錄:保護的最外層是受控 HSM 的監視和記錄功能。 您可以使用 Azure 監視器服務,來檢查記錄中的分析和警示,從而確保存取模式符合預期。 這可讓安全性小組的成員能夠了解受控 HSM 服務內發生的情況。 如果某個項目可能發生問題,您一律可以復原金鑰或撤銷權限。

- 攜帶您自己的金鑰 (BYOK):BYOK 可讓 Azure 客戶使用任何支援的內部部署 HSM 來產生金鑰,並將其匯入受控 HSM。 有些客戶偏好使用內部部署 HSM 來產生金鑰,以符合法規和合規性需求。 然後,他們會使用 BYOK,將受 HSM 保護的金鑰安全地傳輸至受控 HSM。 要傳輸的金鑰一律不會以純文字形式存在於 HSM 以外的位置。 在匯入流程期間,金鑰內容會受到受控 HSM 中保留的金鑰保護。

- 外部 HSM:有些客戶詢問我們,是否能探索在 Azure 雲端之外使用 HSM 的選項,以將資料和金鑰與外部 HSM 隔離,無論是在協力廠商雲端或內部部署。 雖然使用 Azure 以外的協力廠商 HSM 似乎可讓客戶更充分控制金鑰,但卻帶來不少疑慮,例如導致效能問題的延遲、協力廠商 HSM 問題所造成的 SLA 偏差,以及維護和訓練成本。 此外,第三方 HSM 無法使用虛刪除和清除保護等關鍵 Azure 功能。 我們會持續與客戶評估此技術選項,以協助引導複雜的安全性和合規性規模。

系統管理安全性控制

這些系統管理安全性控制位於 Azure Key Vault 受控 HSM 中:

- 資料防禦。 Microsoft 向您提供拒絕政府要求以保護資料的強大承諾。

- 合約義務。 如 Microsoft 信任中心所述,其提供安全性和客戶資料保護相關的合約義務。

- 跨區域複寫。 您可以在受控 HSM 中使用多重區域複寫,以便於次要地區中部署 HSM。

- 災害復原。 Azure 提供簡單、安全、可調整且符合成本效益的端對端備份和災害復原解決方案:

- Microsoft 安全回應中心 (MSRC)。 受控 HSM 服務管理與 MSRC 緊密整合。

- 安全監視非預期的管理作業並提供全天候安全性回應

- 雲端復原性和安全的供應鏈。 受控 HSM 透過復原雲端供應鏈提升可靠性。

- 法規合規性內建計畫。 Azure 原則的合規性提供內建計畫定義,並根據責任 (客戶、Microsoft、共用) 檢視控制項和合規性網域的清單。 針對 Microsoft 責任控制項,我們會根據協力廠商證明提供稽核結果的其他詳細資料,同時為達到合規性,提供實作詳細資料。

- 稽核報告。 一種資源,協助資訊安全性和合規性專業人員了解雲端功能,以及驗證技術合規性和控制需求

- 假想缺口原理。 我們假設任何元件隨時可能遭到入侵,並據此進行適當的設計和測試。 我們定期舉行 Red Team/Blue Team 練習 (攻擊模擬)。

受控 HSM 提供強大的實體、技術和系統管理安全性控制。 受控 HSM 可讓您完全控制可調整、集中式雲端金鑰管理解決方案的金鑰內容,從而協助滿足不斷成長的合規性、安全性和隱私權需求。 最重要的是,其提供合規性所需的加密保護。 我們致力於確保資料遵循我們的實務以受到透明度保護,目前正在繼續推動 Microsoft 歐盟資料界線的實作,因此客戶可以完全放心。

如需詳細資訊,請連絡您的 Azure 帳戶小組,進而與 Azure 金鑰管理產品小組討論。