使用 Private Link (預覽)

本文說明如何使用 Private Link 限制存取權來管理訂用帳戶中的資源。 私人連結可讓您透過虛擬網路中的私人端點存取 Azure 服務。 這可防止服務暴露在公用因特網上。

本文說明使用 Azure 入口網站 的 Private Link 安裝程式。

重要

您可以在階層上啟用這項功能,並收取額外費用。

注意

搭配 Azure 通知中樞使用私人連結的功能目前為預覽狀態。 如果您想要使用這項功能,請連絡 Microsoft 的客戶成功經理,或建立 Azure 支援 票證。

在入口網站中建立私人端點以及新的通知中樞

下列程式會使用 Azure 入口網站,建立私人端點以及新的通知中樞:

建立新的通知中樞,然後選取 [ 網络] 索引 標籤。

選取 [ 私人存取],然後選取 [ 建立]。

填寫訂用帳戶、資源群組、位置和新私人端點的名稱。 選擇虛擬網路和子網。 在 [與 私用 DNS 區域整合] 中,選取 [是],然後在 [私用 DNS 區域] 方塊中輸入 privatelink.notificationhubs.windows.net。

選取 [ 確定 ] 以查看使用私人端點建立命名空間和中樞的確認。

選取 [建立 ] 以建立具有私人端點連線的通知中樞。

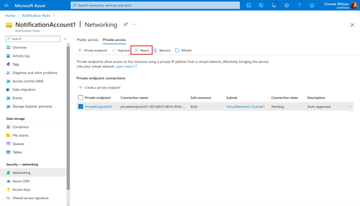

在入口網站中建立現有通知中樞的私人端點

在入口網站的左側 [安全性 + 網络] 區段底下,選取 [通知中樞],然後選取 [網络]。

選取 [私人存取] 索引標籤。

填寫訂用帳戶、資源群組、位置和新私人端點的名稱。 選擇虛擬網路和子網。 選取 建立。

使用 CLI 建立私人端點

登入 Azure CLI 並設定訂用帳戶:

az login az account set --subscription <azure_subscription_id>建立新的資源群組:

az group create -n <resource_group_name> -l <azure_region>將 Microsoft.NotificationHubs 註冊為提供者:

az provider register -n Microsoft.NotificationHubs建立新的通知中樞命名空間和中樞:

az notification-hub namespace create --name <namespace_name> --resource-group <resource_group_name> --location <azure_region> --sku "Standard" az notification-hub create --name <notification_hub_name> --namespace-name <namespace_name> --resource-group <resource_group_name> --location <azure_region>建立具有子網的虛擬網路:

az network vnet create --resource-group <resource_group_name> --name <vNet name> --location <azure_region> az network vnet subnet create --resource-group <resource_group_name> --vnet-name <vNet_name> --name <subnet_name> --address-prefixes <address_prefix>停用虛擬網路原則:

az network vnet subnet update --name <subnet_name> --resource-group <resource_group_name> --vnet-name <vNet_name> --disable-private-endpoint-network-policies true新增私人 DNS 區域,並將其連結至虛擬網路:

az network private-dns zone create --resource-group <resource_group_name> --name privatelink.servicebus.windows.net az network private-dns zone create --resource-group <resource_group_name> --name privatelink.notoficationhub.windows.net az network private-dns link vnet create --resource-group <resource_group_name> --virtual-network <vNet_name> --zone-name privatelink.servicebus.windows.net --name <dns_zone_link_name> --registration-enabled true az network private-dns link vnet create --resource-group <resource_group_name> --virtual-network <vNet_name> --zone-name privatelink.notificationhub.windows.net --name <dns_zone_link_name> --registration-enabled true建立私人端點(自動核准):

az network private-endpoint create --resource-group <resource_group_name> --vnet-name <vNet_name> --subnet <subnet_name> --name <private_endpoint_name> --private-connection-resource-id "/subscriptions/<azure_subscription_id>/resourceGroups/<resource_group_name>/providers/Microsoft.NotificationHubs/namespaces/<namespace_name>" --group-ids namespace --connection-name <private_link_connection_name> --location <azure-region>建立私人端點(具有手動要求核准):

az network private-endpoint create --resource-group <resource_group_name> --vnet-name <vnet_name> --subnet <subnet_name> --name <private_endpoint_name> --private-connection-resource-id "/subscriptions/<azure_subscription_id>/resourceGroups/<resource_group_name>/providers/Microsoft.NotificationHubs/namespaces/<namespace_name>" --group-ids namespace --connection-name <private_link_connection_name> --location <azure-region> --manual-request顯示連線狀態:

az network private-endpoint show --resource-group <resource_group_name> --name <private_endpoint_name>

使用入口網站管理私人端點

當您建立私人端點時,必須核准連線。 如果您要建立私人端點的資源位於目錄中,您可以核准連線要求,前提是您有足夠的許可權。 如果您要連線到另一個目錄中的 Azure 資源,您必須等候該資源的擁有者核准連線要求。

有四種布建狀態:

| 服務動作 | 服務取用者私人端點狀態 | 描述 |

|---|---|---|

| None | 待定 | 連線 會手動建立,並且等待私人鏈接資源擁有者的核准。 |

| 核准 | 核准 | 連線 已自動或手動核准,且已準備好使用。 |

| 拒絕 | 已拒絕 | 私人鏈接資源擁有者拒絕 連線。 |

| 移除 | 已中斷連接 | 私人鏈接資源擁有者已移除 連線。 私人端點變得富含資訊,應刪除以進行清除。 |

核准、拒絕或移除私人端點連線

- 登入 Azure 入口網站。

- 在搜尋列中,輸入 通知中樞。

- 選取您要管理的命名空間。

- 選取 [網路] 索引標籤。

- 根據您想要核准、拒絕或移除的作業,移至適當的區段。

核准私人端點連線

如果有任何擱置的連線,則會以布建狀態顯示 具有 [擱 置] 的連接。

選取您想要核准的私人端點。

選取核准。

在 [ 核准連線 ] 頁面上,輸入選擇性批注,然後選取 [ 是]。 如果您選取 [ 否],則不會發生任何動作。

您應該會在清單中看到連線的狀態變更為 [已核准]。

拒絕私人端點連線

如果有任何私人端點連線您想要拒絕,無論是擱置的要求或先前核准的現有連線,請選取端點連線圖示,然後選取 [ 拒絕]。

在 [ 拒絕連線 ] 頁面上,輸入選擇性批注,然後選取 [ 是]。 如果您選取 [ 否],則不會發生任何動作。

您應該會在清單中看到連線的狀態變更為 [已拒絕]。

拿掉私人端點連線

若要移除私人端點連線,請在清單中選取它,然後在工具欄上選取 [ 移除 ]:

在 [ 刪除連線] 頁面上,選取 [ 是 ] 以確認刪除私人端點。 如果您選取 [ 否],則不會發生任何動作。

您應該會在清單中看到連線的狀態變更為 [已中斷連線]。 端點接著會從清單中消失。

驗證私人連結連線是否正常運作

您應該驗證私人端點虛擬網路內的資源是否透過私人IP位址連線到您的通知中樞命名空間,而且它們具有正確的私人 DNS 區域整合。

首先,遵循在 Azure 入口網站 中建立 Windows 虛擬機中的步驟來建立虛擬機。

在 [ 網络] 索引標籤 中:

- 指定 虛擬網路 和 子網。 您必須選取部署私人端點的 虛擬網絡。

- 指定 公用IP 資源。

- 針對 [NIC 網络安全組],選取 [ 無]。

- 針對 [負載平衡],選取 [ 否]。

連線 至 VM、開啟命令列,然後執行下列命令:

Resolve-DnsName <namespace_name>.privatelink.servicebus.windows.net

從 VM 執行命令時,它會傳回私人端點連線的 IP 位址。 從外部網路執行時,它會傳回其中一個通知中樞叢集的公用IP位址。

限制與設計考慮

限制:此功能適用於所有 Azure 公用區域。 每個通知中樞命名空間的私人端點數目上限:200

如需詳細資訊,請參閱 Azure Private Link 服務:限制。