疑難排解 Azure RBAC

本文說明 Azure 角色型存取控制 (Azure RBAC) 相關問題的一些常見解決方案。

Azure 角色指派

徵兆 - 已停用 [新增角色指派] 選項

您無法在訪問控制 (IAM) 的 Azure 入口網站 中指派角色,因為 [新增>新增角色指派] 選項已停用

原因

您目前已使用沒有在選取範圍指派角色許可權的使用者登入。

方案

檢查您目前已使用已獲指派角色的使用者登入,該角色具有Microsoft.Authorization/roleAssignments/write您嘗試指派角色的範圍的許可權,例如角色型 存取控制 管理員 istrator。

徵兆 - 未列出角色或主體

當您嘗試在 Azure 入口網站 中指派角色時,不會列出某些角色或主體。 例如,在 [ 角色] 索引標籤上,您會看到一組減少的角色。

或者,在 [ 選取成員 ] 窗格中,您會看到一組縮減的主體。

原因

您可以新增的角色指派有限制。 例如,您受限於可以在主體中指派或限制的角色,而您可以指派角色。

方案

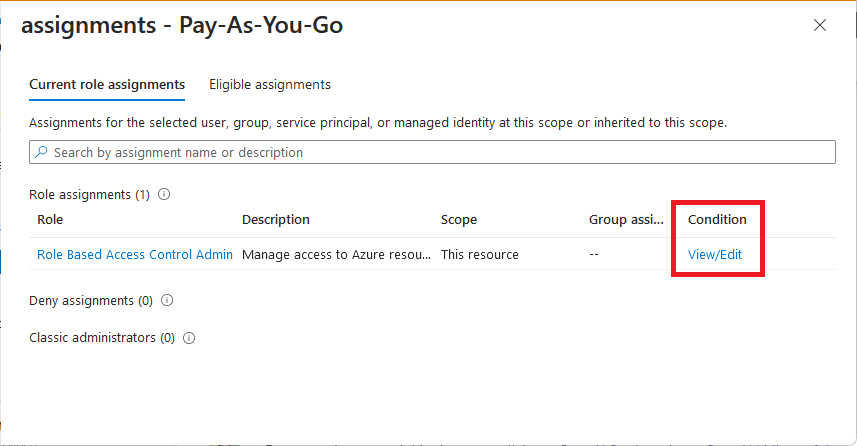

檢視指派給您的角色。 檢查是否有條件會限制您可以新增的角色指派。 如需詳細資訊,請參閱 將 Azure 存取管理委派給其他人。

徵兆 - 無法指派角色

您無法指定角色,而且收到類似下列的錯誤:

Failed to add {securityPrincipal} as {role} for {scope} : The client '{clientName}' with object id '{objectId}' does not have authorization or an ABAC condition not fulfilled to perform action 'Microsoft.Authorization/roleAssignments/write' over scope '/subscriptions/{subscriptionId}/Microsoft.Authorization/roleAssignments/{roleAssignmentId}' or the scope is invalid. If access was recently granted, please refresh your credentials.

原因 1

您目前已使用沒有在選取範圍指派角色許可權的使用者登入。

解決方案 1

檢查您目前已使用已獲指派角色的使用者登入,該角色具有Microsoft.Authorization/roleAssignments/write您嘗試指派角色的範圍,例如角色型 存取控制 管理員 istrator。

原因 2

您可以新增的角色指派有限制。 例如,您受限於可以在主體中指派或限制的角色,而您可以指派角色。

解決方案 2

檢視指派給您的角色。 檢查是否有條件會限制您可以新增的角色指派。 如需詳細資訊,請參閱 將 Azure 存取管理委派給其他人。

徵兆 - 無法搭配 Azure CLI 使用服務主體指派角色

您使用服務主體搭配 Azure CLI 指派角色,並收到下列錯誤:

Insufficient privileges to complete the operation

例如,假設您有已獲指派擁有者角色的服務主體,而您嘗試使用 Azure CLI 建立下列角色指派作為服務主體:

az login --service-principal --username "SPNid" --password "password" --tenant "tenantid"

az role assignment create --assignee "userupn" --role "Contributor" --scope "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}"

原因

Azure CLI 可能會嘗試在 Microsoft Entra 識別碼中查閱被指派者身分識別,且服務主體預設無法讀取 Microsoft Entra 標識符。

方案

有兩種方式可以解決此錯誤。 第一種方式是將目錄讀取者角色指派給服務主體,以便讀取目錄中的數據。

解決此錯誤的第二種方式是使用 --assignee-object-id 參數來建立角色指派,而不是 --assignee。 使用 --assignee-object-id,Azure CLI 會略過 Microsoft Entra 查閱。 您必須取得您要指派角色的使用者、群組或應用程式物件識別碼。 如需詳細資訊,請參閱使用 Azure CLI 指派 Azure 角色。

az role assignment create --assignee-object-id 11111111-1111-1111-1111-111111111111 --role "Contributor" --scope "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}"

徵兆 - 將角色指派給新的主體有時會失敗

您可以建立新的使用者、群組或服務主體,並立即嘗試將角色指派給該主體,而角色指派有時會失敗。 您會收到類似下列錯誤的訊息:

PrincipalNotFound

Principal {principalId} does not exist in the directory {tenantId}. Check that you have the correct principal ID. If you are creating this principal and then immediately assigning a role, this error might be related to a replication delay. In this case, set the role assignment principalType property to a value, such as ServicePrincipal, User, or Group. See https://aka.ms/docs-principaltype

原因

原因可能是復寫延遲。 主體會在一個區域中建立;不過,角色指派可能會發生在尚未復寫主體的不同區域中。

解決方案 1

如果您要使用 REST API 或 ARM 範本建立新的使用者或服務主體,請使用角色指派 - 建立 API 來建立角色指派時設定 principalType 屬性。

| principalType | apiVersion |

|---|---|

User |

2020-03-01-preview (含) 以後版本 |

ServicePrincipal |

2018-09-01-preview (含) 以後版本 |

如需詳細資訊,請參閱使用 REST API 將 Azure 角色指派給新的服務主體,或使用 Azure Resource Manager 範本將 Azure 角色指派給新的服務主體。

解決方案 2

如果您要使用 Azure PowerShell 建立新的使用者或服務主體,請在使用 New-AzRoleAssignment 建立角色指派時,將 參數設定ObjectType為 User 或 ServicePrincipal 。 解決方案 1 的相同基礎 API 版本限制仍適用。 如需詳細資訊,請參閱 使用 Azure PowerShell 指派 Azure 角色。

解決方案3

如果您要建立新的群組,請稍候幾分鐘,再建立角色指派。

徵兆 - ARM 範本角色指派傳回 BadRequest 狀態

當您嘗試部署將角色指派給服務主體的 Bicep 檔案或 ARM 範本時,您會收到錯誤:

Tenant ID, application ID, principal ID, and scope are not allowed to be updated. (code: RoleAssignmentUpdateNotPermitted)

例如,如果您為受控識別建立角色指派,則您會刪除受控識別並重新建立它,新的受控識別會有不同的主體標識符。 如果您嘗試再次部署角色指派,並使用相同的角色指派名稱,部署就會失敗。

原因

角色指派 name 並不是唯一的,而且會被視為更新。

角色指派會以其名稱唯一識別,這是全域唯一標識碼 (GUID)。 您無法使用相同的名稱建立兩個角色指派,即使在不同的 Azure 訂用帳戶中也是如此。 您也無法變更現有角色指派的屬性。

方案

提供角色指派 name的等冪唯一值。 最好建立 GUID,以一起使用範圍、主體標識碼和角色識別碼。 建議您使用 函 guid() 式來協助您為角色指派名稱建立具決定性的 GUID,如下列範例所示:

resource roleAssignment 'Microsoft.Authorization/roleAssignments@2020-10-01-preview' = {

name: guid(resourceGroup().id, principalId, roleDefinitionId)

properties: {

roleDefinitionId: roleDefinitionId

principalId: principalId

principalType: principalType

}

}

如需詳細資訊,請參閱 使用 Bicep 建立 Azure RBAC 資源。

徵兆 - 找不到身分識別的角色指派

在 Azure 入口網站 的角色指派清單中,您注意到安全性主體(使用者、群組、服務主體或受控識別)會列為找不到未知類型的身分識別。

如果您使用 Azure PowerShell 列出此角色指派,您可能會看到 空白 DisplayName 和 ,或 的值ObjectTypeUnknown。SignInName 例如,Get-AzRoleAssignment 會傳回類似下列輸出的角色指派:

RoleAssignmentId : /subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/22222222-2222-2222-2222-222222222222

Scope : /subscriptions/11111111-1111-1111-1111-111111111111

DisplayName :

SignInName :

RoleDefinitionName : Storage Blob Data Contributor

RoleDefinitionId : ba92f5b4-2d11-453d-a403-e96b0029c9fe

ObjectId : 33333333-3333-3333-3333-333333333333

ObjectType : User

CanDelegate : False

同樣地,如果您使用 Azure CLI 列出此角色指派,可能會看到空白的 principalName。 例如,az role assignment list 會傳回類似下列輸出的角色指派:

{

"canDelegate": null,

"id": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/22222222-2222-2222-2222-222222222222",

"name": "22222222-2222-2222-2222-222222222222",

"principalId": "33333333-3333-3333-3333-333333333333",

"principalName": "",

"roleDefinitionId": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleDefinitions/ba92f5b4-2d11-453d-a403-e96b0029c9fe",

"roleDefinitionName": "Storage Blob Data Contributor",

"scope": "/subscriptions/11111111-1111-1111-1111-111111111111",

"type": "Microsoft.Authorization/roleAssignments"

}

原因 1

您最近在建立角色指派時邀請使用者,而且此安全性主體仍在跨區域的複寫程式中。

解決方案 1

請稍候片刻,然後重新整理角色指派清單。

原因 2

您刪除了具有角色指派的安全性主體。 如果您將角色指派給安全性主體,然後稍後刪除該安全性主體而不先移除角色指派,則安全性主體將會列為 找不到 身分識別和 未知 類型。

解決方案 2

離開安全性主體已刪除的這些角色指派並無問題。 如有需要,您可以使用類似其他角色指派的步驟來移除這些角色指派。 如需如何移除角色指派的資訊,請參閱 移除 Azure 角色指派。

在 PowerShell 中,如果您嘗試使用對象識別碼和角色定義名稱移除角色指派,且多個角色指派符合您的參數,您會收到錯誤訊息: The provided information does not map to a role assignment。 下列輸出顯示錯誤訊息的範例:

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 -RoleDefinitionName "Storage Blob Data Contributor"

Remove-AzRoleAssignment : The provided information does not map to a role assignment.

At line:1 char:1

+ Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 ...

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : CloseError: (:) [Remove-AzRoleAssignment], KeyNotFoundException

+ FullyQualifiedErrorId : Microsoft.Azure.Commands.Resources.RemoveAzureRoleAssignmentCommand

如果您收到此錯誤訊息,請確定您也指定 -Scope 或 -ResourceGroupName 參數。

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 -RoleDefinitionName "Storage Blob Data Contributor" - Scope /subscriptions/11111111-1111-1111-1111-111111111111

徵兆 - 無法刪除最後一個擁有者角色指派

您試著移除訂用帳戶的最後一個擁有者角色指派,並看到下列錯誤:

Cannot delete the last RBAC admin assignment

原因

不支援移除訂用帳戶的最後一個擁有者角色指派,以避免孤立訂閱。

方案

如果您想要取消訂用帳戶,請參閱 取消您的 Azure 訂用帳戶。

如果您是租使用者或傳統系統管理員的全域 管理員 管理員(Service 管理員 istrator 或 Co-管理員 istrator),則您可以在訂用帳戶範圍移除最後一個擁有者(或使用者存取 管理員 istrator)角色指派。 在此情況下,沒有任何條件約束可刪除。 不過,如果呼叫來自其他主體,則您無法移除訂用帳戶範圍的最後一個擁有者角色指派。

徵兆 - 移動資源之後不會移動角色指派

原因

如果您將直接被指派了 Azure 角色的資源移至資源 (或子資源),角色指派並不會移動,而會變成孤立的角色指派。

方案

移動資源之後,您必須重新建立角色指派。 最後,孤立的角色指派會自動移除,但最好先移除角色指派,再移動資源。 如需如何移動資源的資訊,請參閱將資源移動到新的資源群組或訂用帳戶。

徵兆 - 未偵測到角色指派變更

您最近新增或更新了角色指派,但未偵測到變更。 您可能會看到訊息 Status: 401 (Unauthorized)。

原因 1

Azure Resource Manager 有時候會快取組態和資料來改善效能。

解決方案 1

當您指派角色或移除角色指派時,最多可能需要 10 分鐘的時間,變更才會生效。 如果您使用 Azure 入口網站、Azure PowerShell 或 Azure CLI,您可以註銷並登入來強制重新整理角色指派變更。 如果您要使用 REST API 呼叫進行角色指派變更,您可以重新整理存取令牌來強制重新整理。

原因 2

您已將受控識別新增至群組,並將角色指派給該群組。 受控識別的後端服務大約 24 小時會維護每個資源 URI 的快取。

解決方案 2

變更受控識別的群組或角色成員資格可能需要數小時的時間才會生效。 如需詳細資訊,請參閱 使用受控識別進行授權的限制。

徵兆 - 未偵測到管理群組範圍的角色指派變更

您最近在管理群組範圍新增或更新角色指派,但未偵測到變更。

原因

Azure Resource Manager 有時候會快取組態和資料來改善效能。

方案

當您指派角色或移除角色指派時,最多可能需要 10 分鐘的時間,變更才會生效。 如果您在管理群組範圍和內建角色上新增或移除內建角色指派, DataActions則數據平面上的存取權可能不會更新數小時。 這只適用於管理群組範圍和資料平面。 無法在管理群組範圍上指派具有 DataActions 的自訂角色。

徵兆 - 未偵測到管理群組變更的角色指派

您已建立新的子管理群組,且未偵測到子管理群組上父管理群組的角色指派。

原因

Azure Resource Manager 有時候會快取組態和資料來改善效能。

方案

子管理群組的角色指派最多可能需要 10 分鐘才會生效。 如果您使用 Azure 入口網站、Azure PowerShell 或 Azure CLI,您可以藉由登出再登入,來強制重新整理角色指派變更。 如果您使用 REST API 呼叫來變更角色指派,您可以重新整理存取權杖來強制重新整理。

徵兆 - 使用 PowerShell 移除角色指派需要幾分鐘的時間

您可以使用 Remove-AzRoleAssignment 命令來移除角色指派。 接著,您可以使用 Get-AzRoleAssignment 命令來確認安全性主體已移除角色指派。 例如:

Get-AzRoleAssignment -ObjectId $securityPrincipalObject.Id

Get-AzRoleAssignment 命令指出角色指派並未移除。 不過,如果您等候 5-10 分鐘,然後再次執行 Get-AzRoleAssignment ,輸出會指出角色指派已移除。

原因

角色指派已移除。 不過,為了改善效能,PowerShell 會在列出角色指派時使用快取。 快取重新整理可能會延遲約10分鐘。

方案

不要列出安全性主體的角色指派,而是列出訂用帳戶範圍的所有角色指派,並篩選輸出。 例如,下列命令:

$validateRemovedRoles = Get-AzRoleAssignment -ObjectId $securityPrincipalObject.Id

您可以改用此指令取代:

$validateRemovedRoles = Get-AzRoleAssignment -Scope /subscriptions/$subId | Where-Object -Property ObjectId -EQ $securityPrincipalObject.Id

自訂角色

徵兆 - 無法更新或刪除自定義角色

您無法更新或刪除現有的自訂角色。

原因 1

您目前已使用沒有更新或刪除自訂角色許可權的使用者登入。

解決方案 1

確認您目前已使用已獲指派角色之角色的使用者登入,Microsoft.Authorization/roleDefinitions/write例如User Access 管理員 istrator。

原因 2

自定義角色包含可指派範圍中的訂用帳戶,且該訂用帳戶處於 停用狀態。

解決方案 2

重新啟用已停用的訂用帳戶,並視需要更新自定義角色。 如需詳細資訊,請參閱重新啟用已停用的 Azure 訂用帳戶。

徵兆 - 無法建立或更新自定義角色

當您嘗試建立或更新自訂角色時,您會收到類似下列的錯誤:

The client '<clientName>' with object id '<objectId>' has permission to perform action 'Microsoft.Authorization/roleDefinitions/write' on scope '/subscriptions/<subscriptionId>'; however, it does not have permission to perform action 'Microsoft.Authorization/roleDefinitions/write' on the linked scope(s)'/subscriptions/<subscriptionId1>,/subscriptions/<subscriptionId2>,/subscriptions/<subscriptionId3>' or the linked scope(s)are invalid

原因

此錯誤通常表示您沒有自定義角色中一或多個 可指派範圍 的許可權。

方案

嘗試下列作業:

- 檢閱 神秘 可以建立、刪除、更新或檢視自定義角色,並檢查您是否有權建立或更新所有可指派範圍的自定義角色。

- 如果您沒有許可權,請要求系統管理員在可指派範圍的範圍內指派具有

Microsoft.Authorization/roleDefinitions/write動作的角色,例如 User Access 管理員 istrator。 - 檢查自定義角色中的所有可指派範圍是否有效。 如果沒有,請移除任何無效的可指派範圍。

如需詳細資訊,請參閱使用 Azure 入口網站、Azure PowerShell 或 Azure CLI 的自定義角色教學課程。

徵兆 - 無法刪除自定義角色

您無法刪除自訂角色並取得下列錯誤訊息:

There are existing role assignments referencing role (code: RoleDefinitionHasAssignments)

原因

仍有使用自定義角色的角色指派。

方案

拿掉使用自定義角色的角色指派,並嘗試再次刪除自定義角色。 如需詳細資訊,請參閱 尋找刪除自定義角色的角色指派。

徵兆 - 無法將多個管理群組新增為可指派的範圍

當您嘗試建立或更新自定義角色時,您無法將多個管理群組新增為可指派的範圍。

原因

您只能在自訂角色的 AssignableScopes 中定義一個管理群組。

方案

在自定義角色中 AssignableScopes 定義一個管理群組。 如需有關自訂角色和管理群組的詳細資訊,請參閱使用 Azure 管理群組來組織資源。

徵兆 - 無法將數據動作新增至自定義角色

當您嘗試建立或更新自訂角色時,您無法新增資料動作,或看到下列訊息:

You cannot add data action permissions when you have a management group as an assignable scope

原因

您嘗試建立具有數據動作和管理群組作為可指派範圍的自定義角色。 無法在管理群組範圍上指派具有 DataActions 的自訂角色。

方案

建立具有一或多個訂用帳戶作為可指派範圍的自定義角色。 如需有關自訂角色和管理群組的詳細資訊,請參閱使用 Azure 管理群組來組織資源。

拒絕存取或權限錯誤

徵兆 - 授權失敗

當您嘗試建立資源時,會收到下列錯誤訊息:

The client with object id does not have authorization to perform action over scope (code: AuthorizationFailed)

原因 1

您目前已使用在選取範圍中沒有資源寫入許可權的使用者登入。

解決方案 1

確認您目前已使用已獲指派角色角色的使用者登入,該角色具有所選範圍的資源寫入許可權。 例如,若要管理資源群組中的虛擬機器,您應該具有資源群組 (或父範圍) 的虛擬機器參與者角色。 如需每個內建角色的權限清單,請參閱 Azure 內建角色。

原因 2

目前登入的使用者具有具有下列準則的角色指派:

- 角色包含 Microsoft.儲存體 資料動作

- 角色指派包含使用 GUID 比較運算子的 ABAC 條件

解決方案 2

目前,您無法使用 Microsoft 的角色指派。儲存體 數據動作和使用 GUID 比較運算子的 ABAC 條件。 以下是幾個可解決此錯誤的選項:

- 如果角色是自定義角色,請移除任何 Microsoft。儲存體 數據動作

- 修改角色指派條件,使其不使用 GUID 比較運算符

徵兆 - 來賓用戶獲得授權失敗

當來賓用戶嘗試存取資源時,他們會收到類似下列的錯誤訊息:

The client '<client>' with object id '<objectId>' does not have authorization to perform action '<action>' over scope '<scope>' or the scope is invalid.

原因

來賓用戶沒有所選範圍之資源的許可權。

方案

檢查來賓使用者是否已獲指派具有所選範圍資源最低特殊許可權的角色。 如需詳細資訊,請使用 Azure 入口網站 將 Azure 角色指派給外部使用者。

徵兆 - 無法建立支援要求

當您嘗試建立或更新支援票證時,會收到下列錯誤訊息:

You don't have permission to create a support request

原因

您目前已使用沒有建立支援要求許可權的使用者登入。

方案

確認您目前已使用已獲指派許可權角色的使用者 Microsoft.Support/supportTickets/write 登入,例如 支援要求參與者。

Azure 功能已停用

徵兆 - 某些 Web 應用程式功能已停用

使用者具有 Web 應用程式的讀取許可權,並停用某些功能。

原因

如果您將 Web 應用程式的讀取許可權授與使用者,某些功能將會停用,您可能不預期。 下列管理功能需要 Web 應用程式的寫入許可權,而且在任何只讀案例中都無法使用。

- 命令 (像是開始、停止等)

- 變更像是一般組態的設定、調整設定、備份設定與監視設定

- 存取發佈認證與其他機密,像是應用程式設定與連接字串

- 串流記錄

- 資源記錄組態

- 主控台 (命令提示字元)

- 有效的近期部署項目 (以便本機 git 持續部署)

- 預估的花費

- Web 測試

- 虛擬網路 (只有當虛擬網路先前是由具備寫入存取權限的使用者所設定,才會顯示出來)。

方案

指派 參與者 或其他 具有 Web 應用程式寫入許可權的 Azure 內建角色 。

徵兆 - 某些 Web 應用程式資源已停用

使用者具有 Web 應用程式的寫入許可權,並停用某些功能。

原因

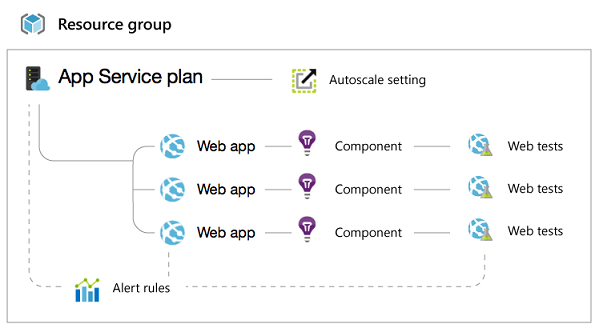

Web 應用程式因有一些不同的資源而變得複雜,這些資源會相互播放。 以下是具有數個網站的一般資源群組:

因此,如果您只將 Web 應用程式的存取權授與某人,則會停用 Azure 入口網站 網站刀鋒視窗上的大部分功能。

這些專案需要對對應至您網站的App Service 方案進行寫入存取:

- 檢視 Web 應用程式的定價層 (免費或標準)

- 調整組態 (執行個體數量、虛擬機器大小、自動調整設定)

- 配額 (儲存容量、頻寬、CPU)

這些專案需要存取包含您網站的整個資源群組:

- TLS/SSL 憑證與繫結 (相同資源群組與地理位置中的各個網站之間,可共用 TLS/SSL 憑證)

- 警示規則

- 自動調整設定

- 應用程式見解元件

- Web 測試

方案

指派具有 App Service 方案或資源群組寫入許可權的 Azure 內建角色。

徵兆 - 某些虛擬機功能已停用

用戶可存取虛擬機,且某些功能已停用。

原因

類似於 Web 應用程式,虛擬機器刀鋒視窗上的某些功能需要具備虛擬機器 (或是資源群組中的其他資源) 的寫入存取權限。

虛擬機與功能變數名稱、虛擬網路、記憶體帳戶和警示規則相關。

這些項目都需要具備「虛擬機器」的寫入權:

- 端點

- IP 位址

- 磁碟

- 延伸模組

這需要虛擬機和資源群組的寫入許可權,以及其位於的功能變數名稱:

- 可用性設定組

- 負載平衡集合

- 警示規則

如果您無法存取上述任何圖格,請要求系統管理員存取資源群組的參與者存取權。

方案

指派具有 虛擬機或資源群組寫入許可權的 Azure 內建角色 。

徵兆 - 某些函式應用程式功能已停用

用戶可存取函式應用程式,並停用某些功能。 例如,他們可以按兩下 [ 平臺功能 ] 索引標籤,然後按兩下 [所有設定 ] 來檢視與函式應用程式相關的某些設定(類似於 Web 應用程式),但無法修改任何這些設定。

原因

Azure Functions 的某些功能需要寫入存取權。 例如,如果使用者獲 派讀者 角色,他們將無法檢視函式應用程式內的函式。 入口網站會顯示 [沒有存取權]。

方案

指派 具有函式應用程式或資源群組寫入許可權的 Azure 內建角色 。

將訂用帳戶轉移至不同的目錄

徵兆 - 轉移訂用帳戶之後,會刪除所有角色指派

原因

當您將 Azure 訂用帳戶轉移至不同的 Microsoft Entra 目錄時,所有角色指派都會 從來源 Microsoft Entra 目錄永久 刪除,而且不會移轉至目標 Microsoft Entra 目錄。

方案

您必須在目標目錄中重新建立角色指派。 您也必須手動重建 Azure 資源受控識別。 如需詳細資訊,請參閱 將 Azure 訂用帳戶轉移至不同的 Microsoft Entra 目錄 和 常見問題,以及受控識別的已知問題。

徵兆 - 在轉移訂用帳戶之後無法存取訂用帳戶

方案

如果您是 Microsoft Entra Global 管理員 istrator,且在目錄之間傳輸訂用帳戶之後無法存取訂用帳戶,請使用 [Azure 資源的存取管理] 切換來暫時提高存取權,以取得訂用帳戶的存取權。

傳統訂用帳戶管理員

重要

傳統資源和傳統系統管理員將於 2024 年 8 月 31 日淘汰。 從 2024 年 4 月 3 日起,您將無法新增新的共同 管理員 istrators。 此日期最近已延長。 拿掉不必要的共同 管理員 istrators,並使用 Azure RBAC 進行更細緻的訪問控制。

如需詳細資訊,請參閱 Azure 傳統訂用帳戶管理員。