使用整合式 Qualys 掃描器啟用弱點掃描(已淘汰)

重要

適用於伺服器弱點評估解決方案的 Defender 由 Qualys 提供,位於 2024 年 5 月 1 日完成的淘汰路徑上。 如果您是目前使用Qualys所提供的內建弱點評估,您應該計劃轉換至 Microsoft Defender 弱點管理 弱點掃描解決方案。

如需我們決定將弱點評估供應專案與 Microsoft Defender 弱點管理 統一的詳細資訊,請參閱此部落格文章。

查看轉換至 Microsoft Defender 弱點管理 的常見問題。

想要繼續使用 Qualys 的客戶,可以使用自備授權 (BYOL) 方法來執行此 動作。

每個網路風險和安全性計畫的核心部分都在於識別和分析弱點。 適用於雲端的 Defender 定期檢查連線的計算機,以確保它們正在執行弱點評估工具。

當找到未部署弱點評估解決方案的計算機時,適用於雲端的 Defender 會產生安全性建議:計算機應該有弱點評估解決方案。 使用此建議,將弱點評估解決方案部署至 Azure 虛擬機和已啟用 Azure Arc 的混合式機器。

適用於雲端的 Defender 包含計算機的弱點掃描。 您不需要 Qualys 授權或甚至 Qualys 帳戶 - 一切都可以在適用於雲端的 Defender 內順暢地處理。 此頁面提供此掃描器的詳細數據,以及如何部署此掃描器的指示。

提示

整合式弱點評定解決方案同時支援 Azure 虛擬機器和混合式機器。 若要將弱點評估掃描儀部署到您的內部部署和多雲端機器,請先使用 Azure Arc 將其連線至 Azure,如 連線 非 Azure 機器 適用於雲端的 Defender 所述。

適用於雲端的 Defender 整合式弱點評估解決方案可與 Azure Arc 順暢運作。當您部署 Azure Arc 時,您的電腦會出現在 適用於雲端的 Defender 中,而且不需要 Log Analytics 代理程式。

如果您不想使用 Qualys 所提供的弱點評估,您可以使用 Microsoft Defender 弱點管理 或部署 BYOL 解決方案搭配您自己的 Qualys 授權、Rapid7 授權或其他弱點評估解決方案。

可用性

| 層面 | 詳細資料 |

|---|---|

| 版本狀態: | 公開上市 (GA) |

| 機器類型 (混合式案例): | |

| 定價: | 需要適用於伺服器的 Microsoft Defender 方案 2 |

| 必要的角色和權限: | 擁有者 (資源群組層級) 可以部署掃描器 安全性讀取者 可以檢視結果 |

| 雲端: |

整合式弱點掃描器概觀

適用於雲端的 Microsoft Defender 隨附的弱點掃描器是由 Qualys 提供電源。 Qualys 的掃描器是實時識別弱點的主要工具之一。 它僅適用於 適用於伺服器的 Microsoft Defender。 您不需要 Qualys 授權或甚至 Qualys 帳戶 - 一切都可以在適用於雲端的 Defender 內順暢地處理。

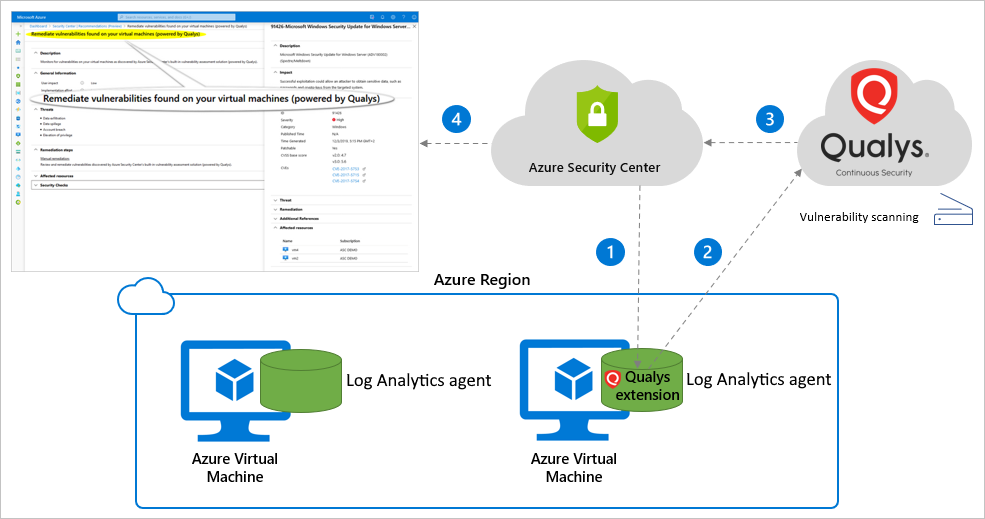

整合式弱點掃描器的運作方式

弱點掃描器擴充功能的運作方式如下:

部署 - 適用於雲端的 Microsoft Defender 監視您的計算機,並提供在所選計算機上部署 Qualys 擴充功能的建議。

收集資訊 - 延伸模組會收集成品,並將其傳送至定義區域中的Qualys雲端服務進行分析。

分析 - Qualys 的雲端服務會進行弱點評估,並將其結果傳送至 適用於雲端的 Defender。

重要

為了確保客戶的隱私權、機密性和安全性,我們不會與 Qualys 分享客戶詳細數據。 深入瞭解 Azure 內建的隱私權標準。

報告 - 結果可在 適用於雲端的 Defender 取得。

將整合式掃描器部署至您的 Azure 和混合式機器

從 Azure 入口網站 開啟 [適用於雲端的 Defender]。

從適用於雲端的 Defender 功能表中,開啟 [建議] 頁面。

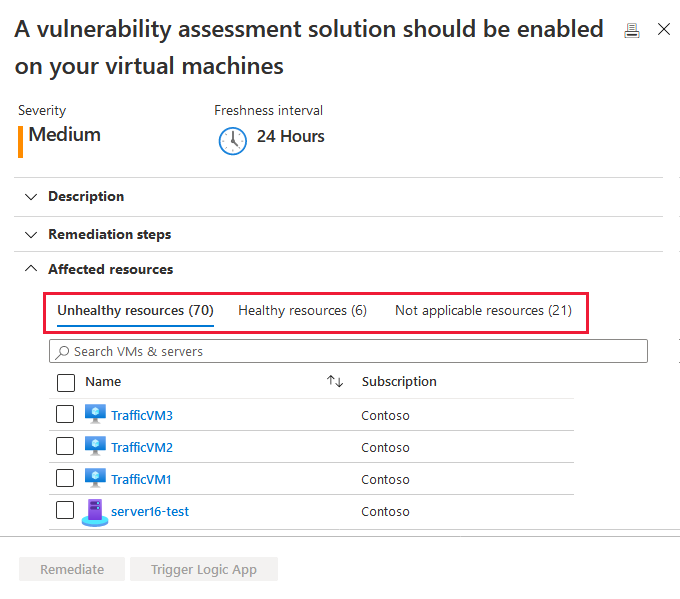

選取建議 計算機應該有弱點評估解決方案。

提示

server16-test計算機 是已啟用 Azure Arc 的電腦。 若要將弱點評估掃描器部署到內部部署和多雲端計算機,請參閱將非 Azure 機器 連線 適用於雲端的 Defender。適用於雲端的 Defender 可順暢地與 Azure Arc 搭配運作。當您部署 Azure Arc 時,您的電腦會出現在 適用於雲端的 Defender 中,而且不需要 Log Analytics 代理程式。

您的電腦會出現在下列一或多個群組中:

- 狀況良好的資源 – 適用於雲端的 Defender 偵測到在這些計算機上執行的弱點評估解決方案。

- 狀況不良的資源 – 弱點掃描器擴充功能可以部署到這些計算機。

- 不適用的資源 – 弱點掃描器擴充功能不支持這些機器。

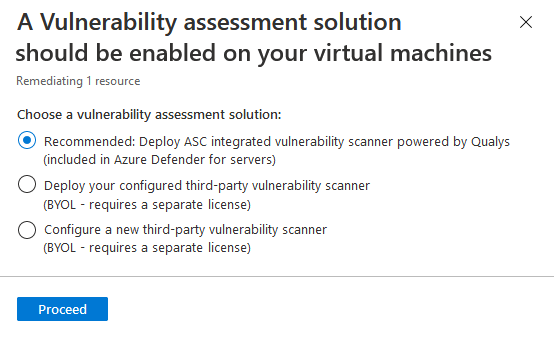

從狀況不良的計算機清單中,選取要接收弱點評估解決方案的機器,然後選取 [ 補救]。

重要

視您的設定而定,此列表可能會以不同的方式顯示。

- 如果您尚未設定第三方弱點掃描器,則不會提供部署它的機會。

- 如果選取的電腦不受適用於伺服器的 Microsoft Defender 保護,將無法使用 適用於雲端的 Defender 整合式弱點掃描器選項。

選擇建議的選項[ 部署整合式弱點掃描器],然後 繼續進行。

系統會要求您再確認一次。 選取 [ 補救]。

掃描器擴充功能會在幾分鐘內安裝在所有選取的機器上。

成功部署延伸模組后,掃描就會自動開始。 掃描會每隔 12 小時執行一次。 無法設定此間隔。

重要

如果一或多部機器上的部署失敗,請確定目標機器可以藉由將下列IP新增至您的允許清單來與Qualys雲端服務通訊(透過埠443 - HTTPS的預設值):

https://qagpublic.qg3.apps.qualys.com- Qualys 的美國資料中心https://qagpublic.qg2.apps.qualys.eu- Qualys 的歐洲資料中心

如果您的機器位於 Azure 歐洲地理區域(例如歐洲、英國、德國),其成品將會在 Qualys 的歐洲數據中心進行處理。 位於其他地方的虛擬機成品會傳送至美國數據中心。

大規模部署自動化

注意

本節所述的所有工具都可從 適用於雲端的 Defender 的 GitHub 社群存放庫取得。 您可以在該處找到腳本、自動化和其他有用的資源,以在整個 適用於雲端的 Defender 部署中使用。

其中一些工具只會影響您在大規模部署啟用之後連線的新機器。 其他也會部署到現有的機器。 您可以結合多個方法。

一些您可以大規模自動化整合式掃描器部署的方式:

- Azure Resource Manager – 此方法可從檢視 Azure 入口網站 中的建議邏輯取得。 補救腳本包含可用於自動化的相關 ARM 範本:

- DeployIfNotExists 原則 – 用來確保所有新建立的計算機都會收到掃描器的自定義原則 。 選取 [部署至 Azure ],並設定相關的參數。 您可以在資源群組、訂用帳戶或管理群組層級指派此原則。

- PowerShell 腳本 – 使用

Update qualys-remediate-unhealthy-vms.ps1腳本為所有狀況不良的虛擬機部署擴充功能。 若要在新資源上安裝,請使用 Azure 自動化 將腳本自動化。 腳本會尋找建議探索到的所有狀況不良機器,並執行 Azure Resource Manager 呼叫。 - Azure Logic Apps – 根據 範例應用程式建置邏輯應用程式。 使用 適用於雲端的 Defender 的工作流程自動化工具來觸發邏輯應用程式,以在機器應該有弱點評估解決方案建議時,為資源部署掃描器。

- REST API – 若要使用 適用於雲端的 Defender REST API 部署整合式弱點評估解決方案,請對下列 URL 提出 PUT 要求,並新增相關的資源識別碼:

https://management.azure.com/<resourceId>/providers/Microsoft.Security/serverVulnerabilityAssessments/default?api-Version=2015-06-01-preview

觸發隨選掃描

您可以使用本機或遠端執行的腳稿或組策略物件(GPO),從計算機本身觸發隨選掃描。 或者,您可以在修補程式部署作業結束時將其整合到軟體發佈工具中。

下列命令會觸發隨選掃描:

- Windows 計算機:

REG ADD HKLM\SOFTWARE\Qualys\QualysAgent\ScanOnDemand\Vulnerability /v "ScanOnDemand" /t REG_DWORD /d "1" /f - Linux 機器:

sudo /usr/local/qualys/cloud-agent/bin/cloudagentctl.sh action=demand type=vm

下一步

適用於雲端的 Defender 也提供弱點分析給您:

- SQL 資料庫 - 探索弱點評估儀錶板中的弱點評估報告

- Azure Container Registry 映射 - 具有 Microsoft Defender 弱點管理 的 Azure 弱點評估