管理訂用帳戶上的多重要素驗證 (MFA)

如果您僅使用密碼來驗證使用者,您就是對攻擊媒介毫無防備。 使用者通常會使用弱式密碼,或將其重複使用於多個服務。 啟用 MFA 後,您的帳戶會更安全,而且使用者仍然可以使用單一登入 (SSO) 驗證幾乎所有的應用程式。

依據您的組織擁有的授權,有多種方式可以為 Microsoft Entra 使用者啟用 MFA。 此頁面提供「適用於雲端的 Microsoft Defender」內容中每個方法的詳細資料。

MFA 和適用於雲端的 Microsoft Defender

適用於雲端的 Defender 在 MFA 上具有高價值。 啟用 MFA是對您的安全性分數影響最大的安全性控制項。

[啟用 MFA] 控制項中的下列建議,可確保您符合訂用帳戶使用者的建議做法:

- 具有 Azure 資源擁有者權限的帳戶應啟用 MFA

- 具有 Azure 資源寫入權限的帳戶應啟用 MFA

- 具有 Azure 資源讀取權限的帳戶應啟用 MFA

有三種方式可啟用 MFA,並符合適用於雲端的 Defender 中的兩個建議:安全性預設值、個別使用者指派,以及條件式存取 (CA) 原則。

免費選項 - 安全性預設值

如果您使用免費的 Microsoft Entra ID 版本,則應使用安全性預設值在您的租用戶上啟用多重要素驗證。

適用於 Microsoft 365 商務版、E3 或 E5 客戶的 MFA

具有 Microsoft 365 的客戶可以使用每個使用者指派。 在此情況下,會為所有使用者、所有登入事件啟用或停用 Microsoft Entra 多重要素驗證。 無法為使用者子集或特定案例啟用多重要素驗證,且會透過 Office 365 入口網站進行管理。

Microsoft Entra ID P1 或 P2 客戶的 MFA

若想要改善使用者體驗,請升級至 Microsoft Entra ID P1 或 P2 以使用條件式存取 (CA) 原則選項。 若要設定 CA 原則,您必須要有 Microsoft Entra 租用戶權限。

您的 CA 原則必須:

強制執行 MFA

包括 Microsoft Azure 管理應用程式識別碼 (797f4846-ba00-4fd7-ba43-dac1f8f63013) 或所有應用程式

請勿排除 Microsoft Azure 管理應用程式識別碼

Microsoft Entra ID P1 客戶可使用 Microsoft Entra CA,在特定案例或事件中提示使用者進行多重要素驗證,以符合您的商務需求。 其他授權包括此功能:Enterprise Mobility + Security E3、Microsoft 365 F1,和 Microsoft 365 E3。

Microsoft Entra ID P2 提供最強大的安全性功能和更好的使用者體驗。 此授權會將以風險為基礎的條件式存取新增至 Microsoft Entra ID P1 功能。 以風險為基礎的 CA 會因應使用者的模式,並將多重要素驗證提示降到最低。 其他授權包括此功能:Enterprise Mobility + Security E5 或 Microsoft 365 E5。

深入了解 Azure 條件式存取文件。

識別未啟用多重要素驗證 (MFA) 的帳戶

您可以從「適用於雲端的 Defender」建議詳細資料頁面來檢視未啟用 MFA 的使用者帳戶清單,或使用 Azure Resource Graph 檢視。

在 Azure 入口網站中檢視未啟用 MFA 的帳戶

從 [建議詳細資料] 頁面的 [狀況不良的資源] 清單中選取一個訂閱,或選取 [採取動作],就會顯示清單。

使用 Azure Resource Graph 檢視未啟用 MFA 的帳戶

若要查看哪些帳戶未啟用 MFA,請使用下列 Azure Resource Graph 查詢。 此查詢會傳回「具有 Azure 資源擁有者權限的帳戶應啟用 MFA」建議的所有狀況不良的資源 (帳戶)。

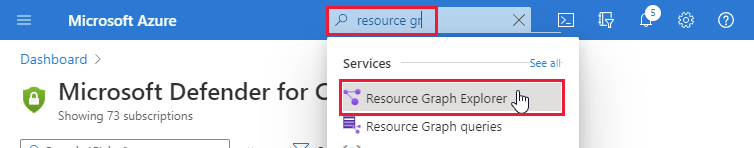

開啟 [Azure Resource Graph 總管]。

輸入下列查詢,然後選取 [執行查詢]。

securityresources | where type =~ "microsoft.security/assessments/subassessments" | where id has "assessments/dabc9bc4-b8a8-45bd-9a5a-43000df8aa1c" or id has "assessments/c0cb17b2-0607-48a7-b0e0-903ed22de39b" or id has "assessments/6240402e-f77c-46fa-9060-a7ce53997754" | parse id with start "/assessments/" assessmentId "/subassessments/" userObjectId | summarize make_list(userObjectId) by strcat(tostring(properties.displayName), " (", assessmentId, ")") | project ["Recommendation Name"] = Column1 , ["Account ObjectIDs"] = list_userObjectIdadditionalData屬性會顯示未強制執行 MFA 之帳戶的帳戶物件識別碼清單。注意

[帳戶物件識別碼] 資料行包含根據建議未強制執行 MFA 之帳戶的帳戶物件識別碼清單。

提示

或者,您可以使用適用於雲端的 Defender REST API 方法評定 - 取得。

限制

- 尚不支援在外部使用者/租用戶上強制執行 MFA 的條件式存取功能。

- 尚不支援套用至 Microsoft Entra 角色 (例如所有全域管理員、外部使用者、外部網域等) 的條件式存取原則。

- 身分識別 MFA 建議中不支援外部 MFA 解決方案,例如 Okta、Ping、Duo 等等。

下一步

若要深入了解適用於其他 Azure 資源類型的建議,請參閱下列文章︰

- 保護您在「適用於雲端的 Microsoft Defender」中的網路

- 查看關於 MFA 的常見問題。