從 Microsoft Defender 全面偵測回應 到 Microsoft Sentinel 連線 數據

Microsoft Sentinel 的 Microsoft Defender 全面偵測回應 連接器與事件整合可讓您將所有 Microsoft Defender 全面偵測回應 事件和警示串流至 Microsoft Sentinel,並讓事件在兩個入口網站之間保持同步。 Microsoft Defender 全面偵測回應 事件包括其所有警示、實體和其他相關信息。 它們也包含來自 Microsoft Defender 全面偵測回應元件服務的警示,適用於端點的 Microsoft Defender、適用於身分識別的 Microsoft Defender、 適用於 Office 365 的 Microsoft Defender 和 適用於雲端的 Microsoft Defender Apps,以及來自其他服務的警示,例如 Microsoft Purview 資料外洩防護 和 Microsoft Entra ID Protection。 Microsoft Defender 全面偵測回應 連接器也會從 適用於雲端的 Microsoft Defender 帶來事件,雖然為了同步處理這些事件的警示和實體,您必須啟用 適用於雲端的 Microsoft Defender 連接器,否則為適用於雲端的 Microsoft Defender 事件會顯示空白。 深入瞭解適用於 適用於雲端的 Microsoft Defender的可用連接器。

連接器也可讓您將上述所有 Defender 元件的進階搜捕事件串流至 Microsoft Sentinel,讓您將這些 Defender 元件的進階搜捕查詢複製到 Microsoft Sentinel、使用 Defender 元件的原始事件數據擴充 Sentinel 警示,以提供其他見解,並將記錄儲存在 Log Analytics 中增加的保留期。

如需事件整合和進階搜捕事件集合的詳細資訊,請參閱 Microsoft Defender 全面偵測回應 與 Microsoft Sentinel 整合。

Microsoft Defender 全面偵測回應 連接器現已正式推出。

注意

如需美國政府雲端中功能可用性的相關信息,請參閱美國政府客戶的雲端功能可用性中的 Microsoft Sentinel 數據表。

必要條件

您必須擁有有效的 Microsoft Defender 全面偵測回應 授權,如 Microsoft Defender 全面偵測回應 必要條件中所述。

您必須在您要串流記錄的租使用者上,將全域 管理員 istrator 或 Security 管理員 istrator 角色指派給使用者。

您的用戶必須具有 Microsoft Sentinel 工作區的讀取和寫入許可權。

若要對連接器設定進行任何變更,您的用戶必須是與您 Microsoft Sentinel 工作區相關聯的相同 Microsoft Entra 租用戶的成員。

從 Microsoft Sentinel 中的內容中樞安裝 Microsoft Defender 全面偵測回應 的解決方案。 如需詳細資訊,請參閱 探索及管理現用的 Microsoft Sentinel 內容。

透過 MDI 同步處理 Active Directory 的必要條件

您的租用戶必須上線至 適用於身分識別的 Microsoft Defender。

您必須安裝 MDI 感測器。

要 Microsoft Defender 全面偵測回應的 連線

在 Microsoft Sentinel 中,選取 [數據連接器],從資源庫選取 [Microsoft Defender 全面偵測回應],然後選取 [開啟連接器] 頁面。

[組態] 區段有三個部分:

連線 事件和警示可啟用 Microsoft Defender 全面偵測回應 與 Microsoft Sentinel 之間的基本整合,並在兩個平台之間同步處理事件及其警示。

連線 實體可透過 適用於身分識別的 Microsoft Defender,將 內部部署的 Active Directory 使用者身分識別整合到 Microsoft Sentinel 中。

連線事件會從 Defender 元件啟用原始進階搜捕事件的收集。

以下會更詳細地說明這些內容。 如需詳細資訊,請參閱 Microsoft Defender 全面偵測回應 與 Microsoft Sentinel 整合。

連線 事件和警示

若要擷取和同步處理 Microsoft Defender 全面偵測回應 事件及其所有警示,請傳送至您的 Microsoft Sentinel 事件佇列:

標示為 [關閉這些產品的所有 Microsoft 事件建立規則] 複選框 。建議避免重複事件。

(連線Microsoft Defender 全面偵測回應連接器之後,將不會顯示此複選框。選取 [連線 事件和警示] 按鈕。

注意

當您啟用 Microsoft Defender 全面偵測回應 連接器時,所有 Microsoft Defender 全面偵測回應元件的連接器(本文開頭所述的連接器)都會在背景中自動連線。 若要中斷其中一個元件的連接器連線,您必須先中斷 Microsoft Defender 全面偵測回應 連接器的連線。

若要查詢 Microsoft Defender 全面偵測回應 事件數據,請在查詢視窗中使用下列語句:

SecurityIncident

| where ProviderName == "Microsoft 365 Defender"

連線 實體

使用 適用於身分識別的 Microsoft Defender,將用戶實體從 內部部署的 Active Directory 同步處理至 Microsoft Sentinel。

確認您已符合透過 適用於身分識別的 Microsoft Defender (MDI) 同步處理 內部部署的 Active Directory 使用者的必要條件。

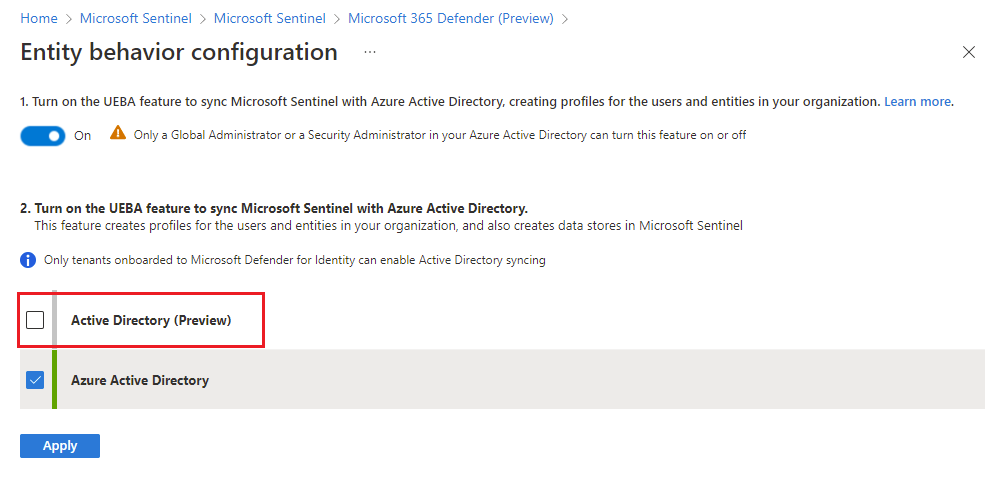

選取 [ 移至 UEBA 組態頁面 ] 連結。

在 [ 實體行為 設定] 頁面中,如果您尚未啟用 UEBA,請在頁面頂端將切換開關移至 [開啟]。

標示 [ Active Directory (預覽)] 複選框,然後選取 [ 套用]。

連線事件

如果您想要從 適用於端點的 Microsoft Defender 或 適用於 Office 365 的 Microsoft Defender 收集進階搜捕事件,可以從其對應的進階搜捕數據表收集下列類型的事件。

使用您要收集的事件類型標記資料表的複選框:

資料表名稱 事件種類 DeviceInfo 電腦資訊,包括 OS 資訊 DeviceNetworkInfo 裝置的網路屬性,包括實體介面卡、IP 和 MAC 位址,以及連線的網路和網域 DeviceProcessEvents 流程建立及相關事件 DeviceNetworkEvents 網路連線及相關事件 DeviceFileEvents 檔案建立、修改及其他檔案系統事件 DeviceRegistryEvents 登錄項目的建立及修改 DeviceLogonEvents 裝置上的登入及其他驗證事件 DeviceImageLoadEvents DLL 載入事件 DeviceEvents 多種事件類型,包括由 Windows Defender 防毒軟體和惡意探索保護等安全性控制項所觸發的事件 DeviceFileCertificateInfo 從端點的憑證驗證事件中取得的已簽署檔案憑證資訊 按兩下 [ 套用變更]。

若要查詢 Log Analytics 中的進階搜捕數據表,請在查詢視窗中輸入上述清單中的數據表名稱。

驗證數據擷取

連接器頁面中的數據圖形表示您要內嵌數據。 您會發現每個事件、警示和事件各顯示一行,而事件行是所有已啟用數據表的事件磁碟區匯總。 啟用連接器之後,您可以使用下列 KQL 查詢來產生更特定的圖表。

針對傳入 Microsoft Defender 全面偵測回應 事件的圖表,使用下列 KQL 查詢:

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

SecurityIncident

| where ProviderName == "Microsoft 365 Defender"

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

使用下列 KQL 查詢來產生單一數據表的事件量圖表(將 DeviceEvents 數據表變更為您選擇的必要數據表):

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

DeviceEvents

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

在 [ 後續步驟] 索引卷標中,您會發現一些實用的活頁簿、範例查詢和分析規則範本已包含。 您可以在現場執行它們,或修改並加以儲存。

下一步

在本檔中,您已瞭解如何使用 Microsoft Defender 全面偵測回應 連接器,將來自 Microsoft Defender 元件服務的 Microsoft Defender 全面偵測回應 事件和進階搜捕事件數據整合到 Microsoft Sentinel。 若要深入了解 Microsoft Sentinel,請參閱下列文章:

- 瞭解如何 瞭解您的數據和潛在威脅。

- 開始使用 Microsoft Sentinel 偵測威脅。