立即偵測威脅

設定 Microsoft Sentinel 以收集貴組織的所有數據之後,您必須深入探索所有數據,以偵測環境的安全性威脅。 但別擔心—Microsoft Sentinel 提供範本來協助您建立威脅偵測規則,以為您執行所有工作。 這些規則稱為 分析規則。

Microsoft 的安全性專家和分析師小組根據已知威脅、常見的攻擊媒介和可疑的活動呈報鏈結,設計了這些分析規則範本。 從這些範本建立的規則會自動在您的環境中搜尋任何看起來可疑的活動。 您可根據需求自訂許多範本來搜尋活動,或將其篩選剔除。 這些規則所產生的警示會建立您可以在環境中指派和調查的事件。

本文可協助您瞭解如何使用 Microsoft Sentinel 偵測威脅。

檢視偵測

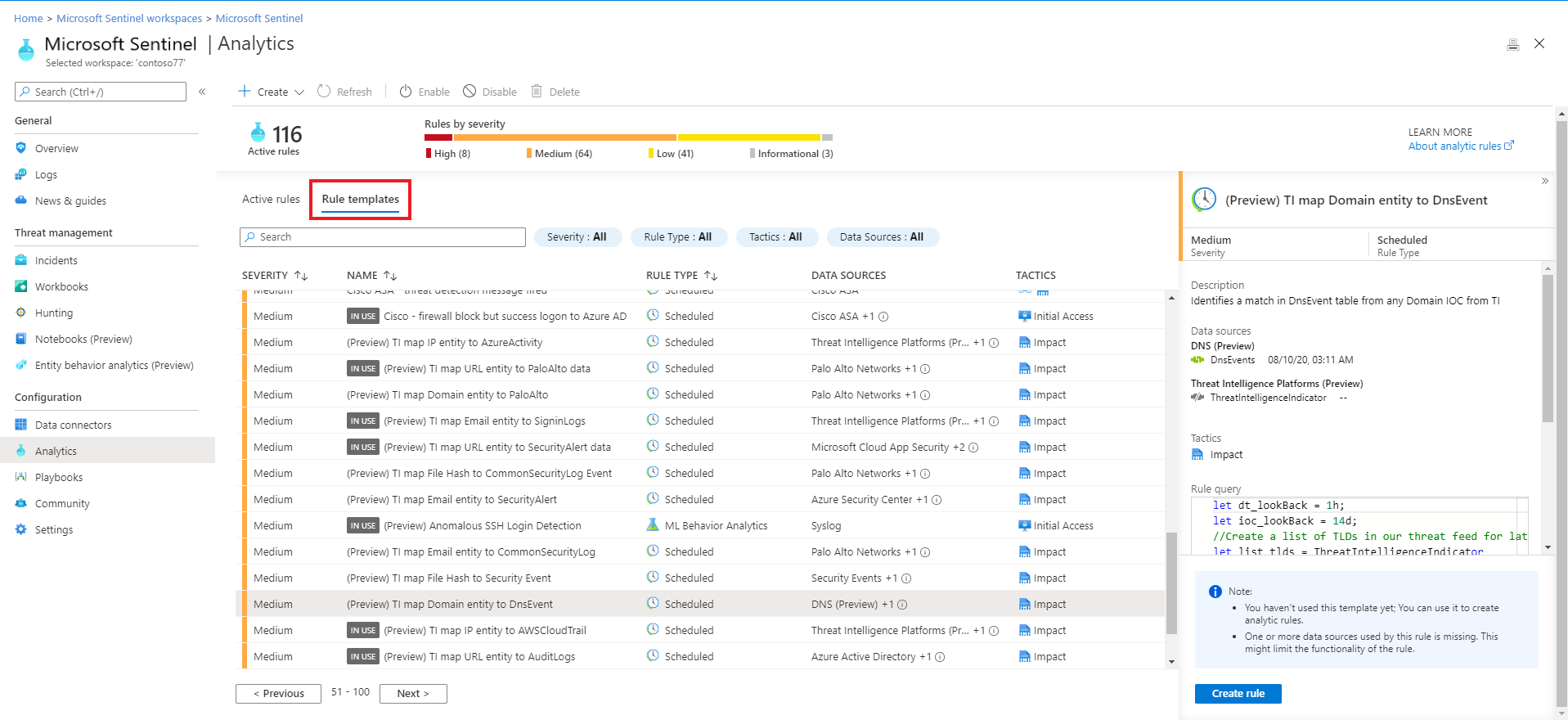

若要在 Microsoft Sentinel 中檢視已安裝的分析規則和偵測,請移至 [分析>規則] 範本。 此索引標籤包含所有已安裝的規則範本,根據下表中顯示的類型。 若要尋找更多規則範本,請移至 Microsoft Sentinel 中的內容中樞 ,以安裝相關的產品解決方案或獨立內容。

偵測包括:

| 規則類型 | 描述 |

|---|---|

| Microsoft 安全性 | Microsoft 安全性範本會即時從其他 Microsoft 安全性解決方案所產生的警示自動建立 Microsoft Sentinel 事件。 您可以使用 Microsoft 安全性規則作為範本,建立具有類似邏輯的新規則。 如需安全性規則的詳細資訊,請參閱 從 Microsoft 安全性警示自動建立事件。 |

| 融合 (預覽版中的一些偵測) |

Microsoft Sentinel 使用 Fusion 相互關聯引擎及其可調整的機器學習演算法,藉由將多個產品的許多低精確度警示和事件相互關聯至高精確度和可採取動作的事件,來偵測進階多階段攻擊。 預設會啟用 Fusion。 因為邏輯是隱藏的,所以無法自訂,您只能使用此範本建立一個規則。 Fusion 引擎也可以將排程分析規則所產生的警示與其他系統的警示相互關聯,從而產生高逼真度事件。 |

| 機器學習 (ML) 行為分析 | ML 行為分析範本是以專屬的 Microsoft 機器學習演算法為基礎,因此您無法查看其運作方式的內部邏輯,以及其執行時間。 因為邏輯是隱藏的,因此無法自定義,所以您只能使用此類型的每個範本建立一個規則。 |

| 威脅情報 | 利用 Microsoft 所產生的威脅情報,利用 Microsoft 威脅情報分析 規則來產生高逼真度警示和事件。 此唯一規則無法自定義,但啟用時,會自動比對來自 Microsoft 威脅情報的通用事件格式(CEF)記錄、Syslog 資料或 Windows DNS 事件與網域、IP 和 URL 威脅指標。 某些指標透過 MDTI 包含更多內容資訊(Microsoft Defender 威脅情報)。 如需如何啟用此規則的詳細資訊,請參閱 使用比對分析來偵測威脅。 如需 MDTI 的詳細資訊,請參閱什麼是 Microsoft Defender 威脅情報 |

| 異常狀況 | 異常規則範本會使用機器學習來偵測特定類型的異常行為。 每個規則都有自己的唯一參數和臨界值,適用於所分析的行為。 雖然現成規則的設定無法變更或微調,但您可以複製規則,然後變更並微調重複專案。 在這種情況下,請在正式發行前小眾測試模式中執行重複專案,並在生產模式中同時執行原始版本。 然後比較結果,並在其微調到您的喜好時,將重複專案切換至 生產 環境。 如需詳細資訊,請參閱 使用可自定義的異常來偵測 Microsoft Sentinel 中的威脅和使用 Microsoft Sentinel 中的異常偵測分析規則。 |

| 排程 | 排程的分析規則是以 Microsoft 安全性專家所撰寫的查詢為基礎。 您可以看到查詢邏輯並加以變更。 您可以使用排程的規則範本,並自訂查詢邏輯和排程設定來建立新的規則。 數個新的排程分析規則範本會產生由 Fusion 引擎與來自其他系統的警示相互關聯的警示,以產生高逼真度事件。 如需詳細資訊,請參閱 進階多階段攻擊偵測。 提示:規則排程選項包括設定規則,以在啟用規則時開始執行每個指定的分鐘數、小時或天數。 建議您在啟用新的或編輯的分析規則時注意,以確保規則能及時取得新的事件堆疊。 例如,您可能會想要在SOC分析師開始工作日時同步執行規則,然後啟用規則。 |

| 近乎即時 (NRT) | NRT 規則是一組有限的排程規則,其設計目的是每分鐘執行一次,以便盡可能提供資訊。 它們的運作方式大多與排程規則類似,而且設定方式類似,但有一些限制。 如需詳細資訊,請參閱使用 Microsoft Sentinel 中的近即時 (NRT) 分析規則來快速偵測威脅。 |

重要

部分 Fusion 偵測範本目前為預覽版(請參閱 Microsoft Sentinel 中的進階多階段攻擊偵測,以查看哪些範本)。 請參閱 Microsoft Azure Preview 補充使用規定,了解適用於搶鮮版 (Beta)、預覽版或尚未正式發行 Azure 功能的其他法律條款。

使用分析規則範本

此程式描述如何使用分析規則範本。

若要使用分析規則範本:

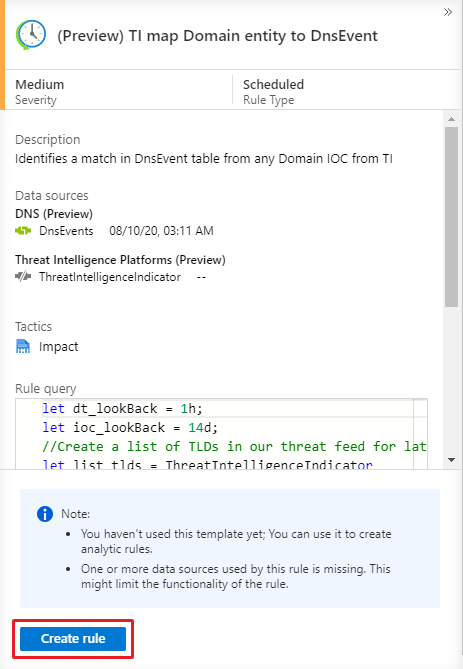

在 [Microsoft Sentinel >Analytics>規則範本] 頁面中,選取範本名稱,然後選取詳細數據窗格中的 [建立規則] 按鈕,根據該範本建立新的使用中規則。

每個範本都有必要數據源的清單。 當您開啟範本時,會自動檢查數據源的可用性。 如果發生可用性問題,可能會停用 [ 建立規則 ] 按鈕,或者您可能會看到該效果的警告。

選取 [建立規則 ] 會根據選取的範本開啟規則建立精靈。 所有詳細數據都會自動填入,並使用 已排程 或 Microsoft 安全性 範本,您可以自訂邏輯和其他規則設定,以更符合您的特定需求。 您可以重複此程式,以根據範本建立更多規則。 遵循規則建立精靈中的步驟至結尾之後,您已完成根據範本建立規則。 新的規則會出現在 [作用中 規則] 索引標籤 中。

如需如何在規則建立精靈中自定義規則的詳細資訊,請參閱 建立自定義分析規則來偵測威脅。

提示

請確定您 啟用與連線數據源 相關聯的所有規則,以確保環境的完整安全性涵蓋範圍。 啟用分析規則的最有效率方式是直接從數據連接器頁面列出任何相關規則。 如需詳細資訊,請參閱 連線 數據源。

您也可以 透過 API 和 PowerShell 將規則推送至 Microsoft Sentinel,不過這樣做需要額外的工作。

使用 API 或 PowerShell 時,您必須先將規則匯出至 JSON,才能啟用規則。 API 或 PowerShell 在多個 Microsoft Sentinel 實例中啟用規則,且每個實例中的設定都相同時,可能會很有説明。

分析規則的訪問許可權

當您建立分析規則時,訪問許可權令牌會套用至規則,並連同它一起儲存。 此令牌可確保規則可以存取包含規則所查詢數據的工作區,而且即使規則的建立者失去該工作區的存取權,此存取也會維持。

不過,有一個例外狀況:建立規則以存取其他訂用帳戶或租使用者中的工作區時,例如 MSSP 的情況,Microsoft Sentinel 會採取額外的安全性措施,以防止未經授權的客戶數據存取。 針對這些類型的規則,建立規則的使用者認證會套用至規則,而不是獨立的存取令牌,如此一來,當使用者無法再存取其他訂用帳戶或租使用者時,規則就會停止運作。

如果您在跨訂用帳戶或跨租使用者案例中操作 Microsoft Sentinel,當其中一位分析師或工程師無法存取特定工作區時,該使用者所建立的任何規則都會停止運作。 您將會收到有關「資源存取不足」的健全狀況監視訊息,且規則會在 失敗一定次數後自動停用 。

將規則匯出至ARM範本

如果您想要以程式代碼方式管理和部署規則,您可以輕鬆地 將規則匯出至 Azure Resource Manager (ARM) 範本 。 您也可以從範本檔案匯入規則,以便在使用者介面中檢視和編輯規則。

下一步

若要建立自定義規則,請使用現有的規則作為範本或參考。 使用現有的規則做為基準可協助您建置大部分的邏輯,再進行任何所需的變更。 如需詳細資訊,請參閱 建立自定義分析規則來偵測威脅。

若要瞭解如何自動化對威脅的回應, 請在 Microsoft Sentinel 中設定自動化威脅回應。

若要瞭解如何尋找更多規則範本,請參閱 探索及管理現用的 Microsoft Sentinel 內容。