使用 Azure VPN 閘道 點對站遠端工作

注意

本文說明如何利用 Azure VPN 閘道、Azure、Microsoft 網路和 Azure 合作夥伴生態系統,從遠端工作,並降低因 COVID-19 危機而面臨的網路問題。

本文說明可供組織為其使用者設定遠端訪問,或在 COVID-19 疫情期間以額外容量補充現有解決方案的選項。

Azure 點對站解決方案為雲端式,可快速佈建以因應越來越需要使用者在家工作。 不但可以輕鬆擴大,不再需要增加的容量時,也可以很輕鬆又快速地停用。

關於點對站 VPN

點對站 (P2S) VPN 閘道連線可讓您建立從個別用戶端電腦至虛擬網路的安全連線。 建立的點對站連線始自用戶端電腦。 此解決方案適用於想要從遠端位置連線到 Azure VNet 或內部部署資料中心的電信人員,例如從家裡或會議。 本文說明如何讓用戶根據各種案例從遠端工作。

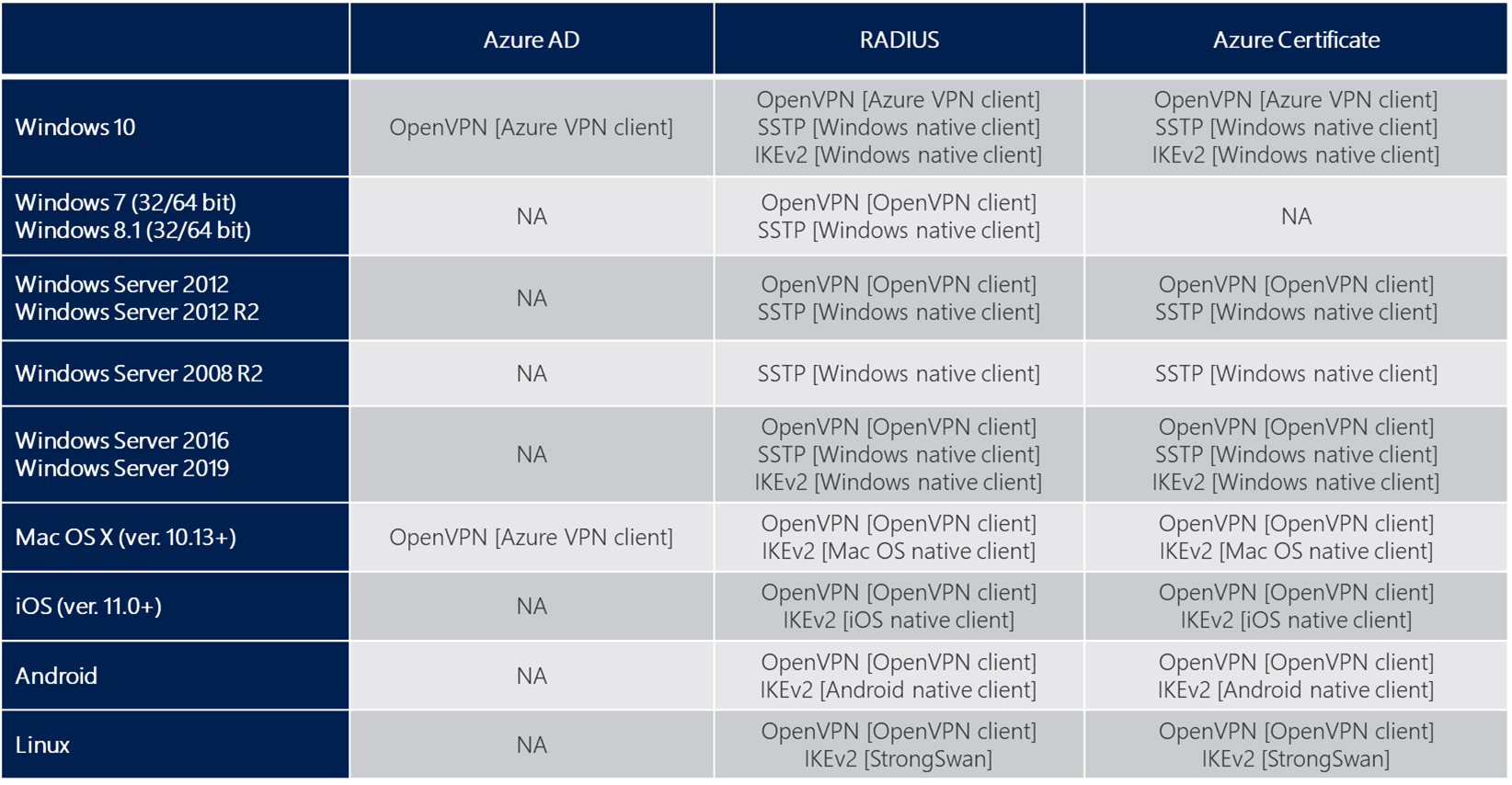

下表顯示用戶端作業系統及其可用的驗證選項。 根據已在使用的用戶端 OS 來選取驗證方法會很有説明。 例如,如果您有需要連線的用戶端操作系統混合,請選取 [OpenVPN 與憑證式驗證]。 此外,請注意,只有路由式 VPN 閘道才支援點對站 VPN。

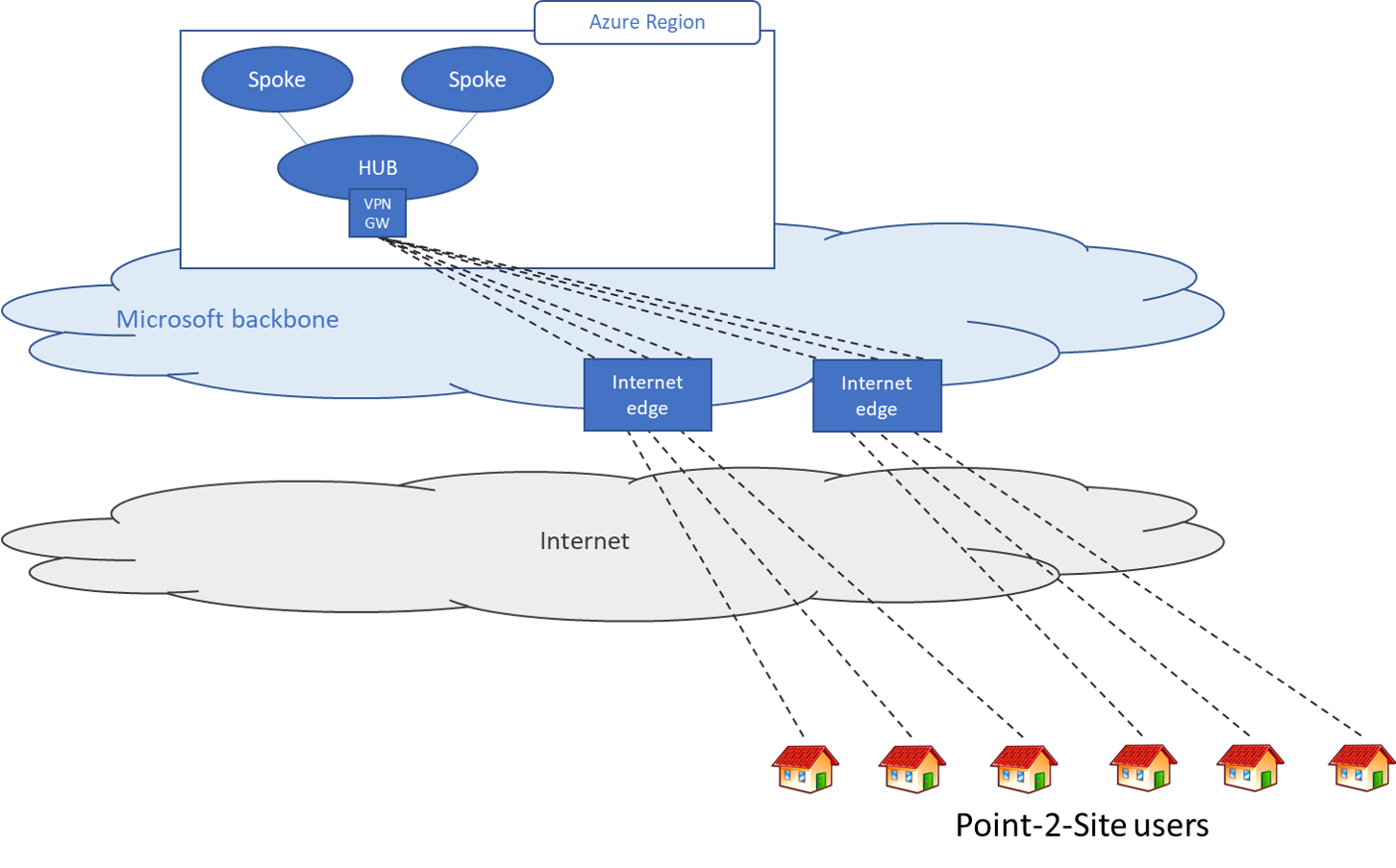

案例 1 - 使用者只需要存取 Azure 中的資源

在此案例中,遠端使用者只需要存取 Azure 中的資源。

大致上需要下列步驟,才能讓使用者安全地連線至 Azure 資源:

建立虛擬網路閘道(如果不存在的話)。

在閘道上設定點對站 VPN。

下載並散發 VPN 用戶端設定。

將憑證 (如果選取憑證驗證) 散發至用戶端。

連線 至 Azure VPN。

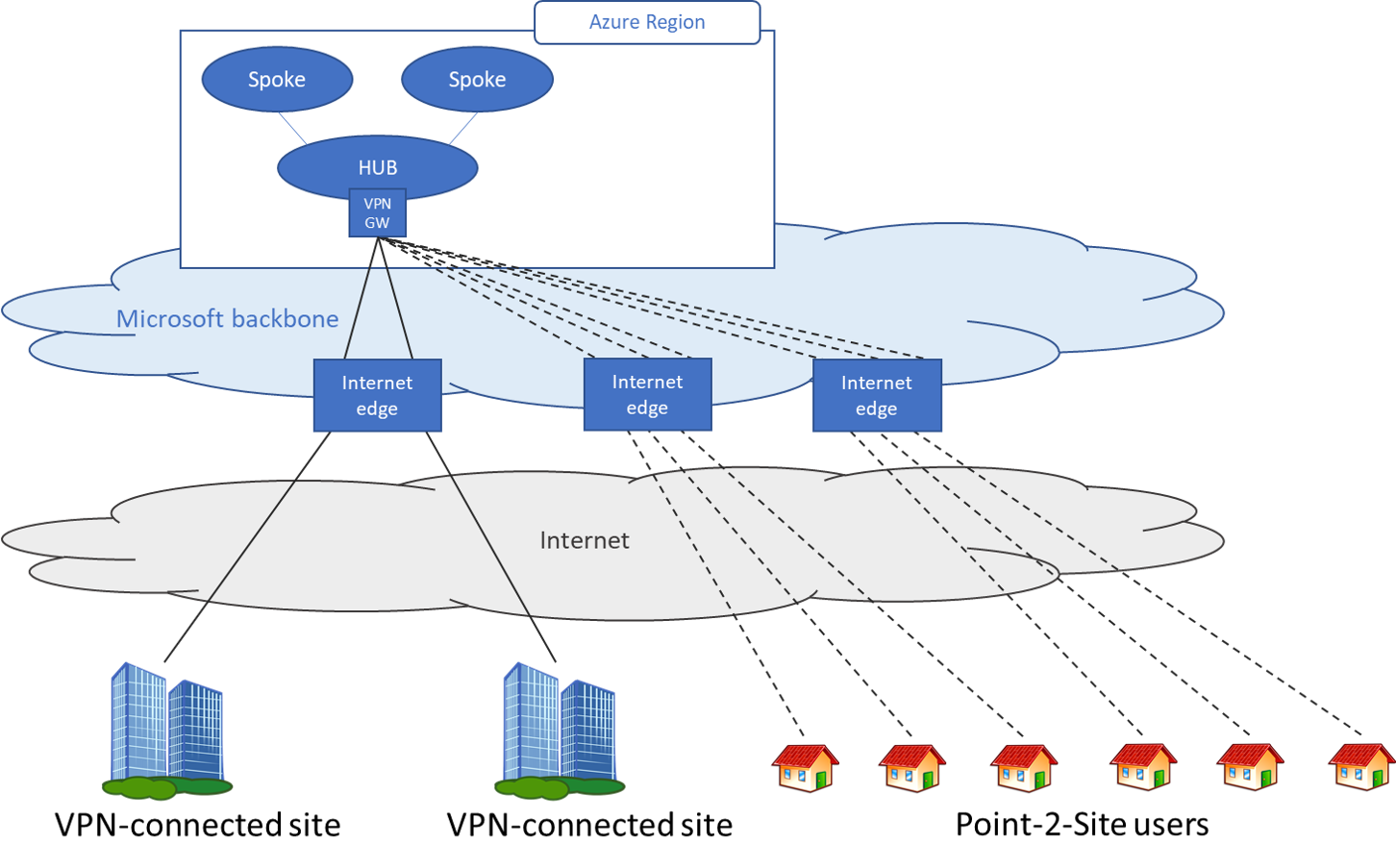

案例 2 - 使用者需要存取 Azure 和/或內部部署資源中的資源

在此案例中,遠端用戶必須存取 Azure 和內部部署數據中心內的資源。

大致上需要下列步驟,才能讓使用者安全地連線至 Azure 資源:

- 建立虛擬網路閘道(如果不存在的話)。

- 在閘道上設定點對站 VPN(請參閱 案例 1)。

- 在已啟用 BGP 的 Azure 虛擬網路閘道上設定站對站通道。

- 將內部部署裝置設定為連線至 Azure 虛擬網路閘道。

- 從 Azure 入口網站下載點對站設定檔,並散發給用戶端

若要瞭解如何設定站對站 VPN 通道,請參閱 此連結。

原生 Azure 憑證驗證的常見問題

我的點對站設定中有多少個 VPN 用戶端端點?

這取決於閘道 SKU。 如需所支持連線數目的詳細資訊,請參閱 網關 SKU。

我可以搭配點對站使用哪些用戶端操作系統?

支援下列用戶端作業系統:

- Windows Server 2008 R2 (僅限 64 位)

- Windows 8.1 (32 位和 64 位)

- Windows Server 2012 (僅限 64 位)

- Windows Server 2012 R2 (僅限 64 位)

- Windows Server 2016 (僅限 64 位)

- Windows Server 2019 (僅限 64 位)

- Windows Server 2022 (僅限 64 位)

- Windows 10

- Windows 11

- macOS 10.11 版或更新版本

- Linux (StrongSwan)

- iOS

我可以使用點對站功能周遊 Proxy 和防火牆嗎?

Azure 支援 三種類型的點對站 VPN 選項:

安全套接字通道通訊協定 (SSTP)。 SSTP 是 Microsoft 專屬的 SSL 型解決方案,可穿透防火牆,因為大部分防火牆都會開啟 443 SSL 使用的輸出 TCP 連接埠。

OpenVPN。 OpenVPN 是一種 SSL 型解決方案,可穿透防火牆,因為大部分防火牆都會開啟 443 SSL 使用的輸出 TCP 連接埠。

IKEv2 VPN。 IKEv2 VPN 是以標準為基礎的 IPsec VPN 解決方案,使用輸出 UDP 連接埠 500 和 4500 和 IP 通訊協定 50。 防火牆不一定會開啟這些埠,因此 IKEv2 VPN 可能無法周遊 Proxy 和防火牆。

如果我重新啟動針對點對站設定的用戶端計算機,VPN 是否會自動重新連線?

自動重新連線是正在使用之用戶端的函式。 Windows 支援透過設定 Always On VPN 用戶端功能來自動重新連線。

點對站是否支援 VPN 用戶端上的 DDNS?

點對站 VPN 目前不支援 DDNS。

我可以讓相同虛擬網路共存站對站和點對站組態嗎?

是。 針對 Resource Manager 部署模型,您必須具有閘道的 RouteBased VPN 類型。 針對傳統部署模型,您需要動態閘道。 我們不支持靜態路由 VPN 閘道或原則式 VPN 閘道的點對站。

我可以設定點對站用戶端同時連線到多個虛擬網路閘道嗎?

視所使用的 VPN 用戶端軟體而定,您可能能夠連線到多個 虛擬網絡 閘道,前提是所連線的虛擬網路之間沒有衝突的位址空間,或來自用戶端的網路正在連線。 雖然 Azure VPN 用戶端支援許多 VPN 連線,但在任何指定時間只能 連線 一個連線。

我可以設定點對站客戶端同時連線到多個虛擬網路嗎?

是,指向虛擬網路網關的點對站用戶端連線,該閘道部署於與其他 VNet 對等互連的 VNet 中,可能會存取其他對等互連 VNet。 只要對等互連的 VNet 使用 UseRemoteGateway / AllowGatewayTransit 功能,點對站用戶端就能夠連線到對等互連的 VNet。 如需詳細資訊,請參閱 關於點對站路由。

我可以透過站對站或點對站連線預期多少輸送量?

很難維持 VPN 通道的確切輸送量。 IPsec 和 SSTP 是密碼編譯繁重的 VPN 通訊協定。 輸送量也會受限於您的內部部署與因特網之間的延遲和頻寬。 對於只有 IKEv2 點對站 VPN 連線的 VPN 閘道,您可以預期的輸送量總計取決於閘道 SKU。 如需輸送量的詳細資訊,請參閱 網關 SKU。

我可以針對支援 SSTP 和/或 IKEv2 的點對站使用任何軟體 VPN 用戶端嗎?

否。 您只能針對 SSTP 在 Windows 上使用原生 VPN 用戶端,以及 Mac 上的原生 VPN 用戶端 for IKEv2。 不過,您可以在所有平臺上使用 OpenVPN 用戶端,透過 OpenVPN 通訊協定進行連線。 請參閱支援的用戶端作業系統清單。

我可以變更點對站連線的驗證類型嗎?

是。 在入口網站中,流覽至 VPN 閘道 -> 點對站組態 頁面。 針對 [ 驗證類型],選取您想要使用的驗證類型。 請注意,變更驗證類型之後,目前的用戶端在產生、下載並套用至每個 VPN 用戶端之前,可能無法連線。

Azure 支援 IKEv2 VPN 與 Windows 嗎?

Windows 10 和 Server 2016 支援 IKEv2。 不過,若要在特定 OS 版本中使用 IKEv2,您必須在本機安裝更新並設定登錄機碼值。 不支援 Windows 10 之前的作業系統版本,而且只能使用 SSTP 或 OpenVPN® 通訊協定。

注意

Windows OS 組建比 Windows 10 版本 1709 和 Windows Server 2016 版本 1607 還新,不需要這些步驟。

若要準備適用於 IKEv2 的 Windows 10 或 Server 2016:

根據您的 OS 版本安裝更新:

作業系統版本 Date 數位/連結 Windows Server 2016

Windows 10 版本 16072018 年 1 月 17 日 KB4057142 Windows 10 版本 1703 2018 年 1 月 17 日 KB4057144 Windows 10 版本 1709 2018 年 3 月 22 日 KB4089848 設定登錄機碼值。 在登錄中建立或設定 “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\ IKEv2\DisableCertReqPayload” REG_DWORD機碼為 1。

點對站聯機的 IKEv2 流量選取器限制為何?

Windows 10 版本 2004(2021 年 9 月發行)將流量選取器限制增加到 255。 早於此版本的 Windows 具有流量選取器限制 25。

Windows 中的流量選取器限制會決定虛擬網路中的位址空間數目上限,以及局域網路、VNet 對 VNet 連線和連線至閘道的對等互連 VNet 的最大總和。 如果 Windows 型點對站用戶端超過此限制,將無法透過 IKEv2 連線。

當我為 P2S VPN 連線設定 SSTP 和 IKEv2 時,會發生什麼事?

當您在混合環境中設定 SSTP 和 IKEv2 時(包含 Windows 和 Mac 裝置),Windows VPN 用戶端一律會先嘗試 IKEv2 信道,但如果 IKEv2 連線未成功,則會回復為 SSTP。 MacOSX 只會透過 IKEv2 連線。

當您在閘道上同時啟用 SSTP 和 IKEv2 時,點對站位址池會在兩者之間靜態分割,因此會從任一子範圍指派使用不同通訊協議的用戶端。 請注意,即使位址範圍大於 /24,SSTP 用戶端的最大數量一律為 128,導致 IKEv2 用戶端可用的地址數量較大。 對於較小的範圍,集區將會平均減半。 網關所使用的流量選取器可能不會包含點對站位址範圍 CIDR,但兩個子範圍 CIDR。

除了 Windows 和 Mac 之外,P2S VPN 還有哪些其他平臺 Azure 支援?

Azure 支援 適用於 P2S VPN 的 Windows、Mac 和 Linux。

我已經部署了 Azure VPN 閘道。 我可以啟用RADIUS和/或IKEv2 VPN嗎?

是,如果您使用的閘道 SKU 支援 RADIUS 和/或 IKEv2,您可以在已使用 PowerShell 或 Azure 入口網站 部署的閘道上啟用這些功能。 基本 SKU 不支援 RADIUS 或 IKEv2。

如何? 移除 P2S 連線的設定嗎?

您可以使用 Azure CLI 和 PowerShell,使用下列命令來移除 P2S 組態:

Azure PowerShell

$gw=Get-AzVirtualNetworkGateway -name <gateway-name>`

$gw.VPNClientConfiguration = $null`

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw`

Azure CLI

az network vnet-gateway update --name <gateway-name> --resource-group <resource-group name> --remove "vpnClientConfiguration"

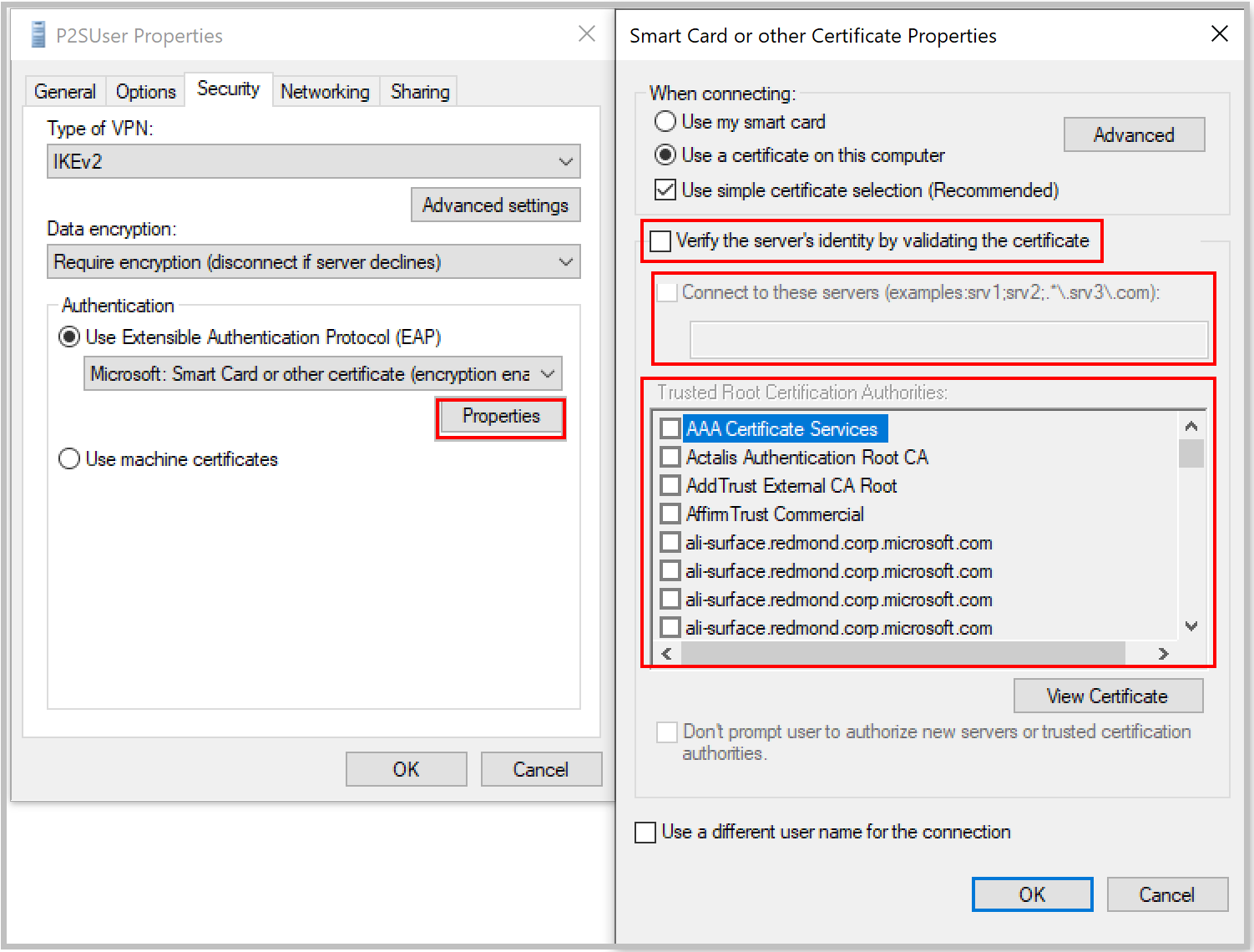

如果我在使用憑證驗證連線時收到憑證不符,該怎麼辦?

取消核 取 [藉由驗證憑證來驗證伺服器的身分識別],或在手動建立配置檔時新增伺服器 FQDN 和憑證。 您可以從命令提示字元執行 rasphone ,並從下拉式清單中挑選設定檔來執行此動作。

通常不建議略過伺服器身分識別驗證,但使用 Azure 憑證驗證時,VPN 通道通訊協定 (IKEv2/SSTP) 和 EAP 通訊協定中的伺服器驗證會使用相同的憑證。 由於 VPN 通道通訊協定已經驗證伺服器證書和 FQDN,因此在 EAP 中再次驗證相同是多餘的。

我可以使用自己的內部 PKI 根 CA 來產生點對站連線的憑證嗎?

是。 先前只能使用自我簽署的跟證書。 您仍然可以上傳 20 個跟證書。

我可以使用來自 Azure 金鑰保存庫 的憑證嗎?

否。

我可以使用哪些工具來建立憑證?

您可以使用企業 PKI 解決方案(內部 PKI)、Azure PowerShell、MakeCert 和 OpenSSL。

是否有憑證設定和參數的指示?

內部 PKI/企業 PKI 解決方案:請參閱產生憑證的步驟。

Azure PowerShell: 如需步驟, 請參閱 Azure PowerShell 文章。

MakeCert: 如需步驟, 請參閱MakeCert 文章。

Openssl:

匯出憑證時,請務必將跟證書轉換成Base64。

針對客戶端憑證:

- 建立私鑰時,請將長度指定為 4096。

- 建立憑證時,針對 -extensions 參數指定 usr_cert。

RADIUS 驗證的常見問題

我的點對站設定中有多少個 VPN 用戶端端點?

這取決於閘道 SKU。 如需所支持連線數目的詳細資訊,請參閱 網關 SKU。

我可以搭配點對站使用哪些用戶端操作系統?

支援下列用戶端作業系統:

- Windows Server 2008 R2 (僅限 64 位)

- Windows 8.1 (32 位和 64 位)

- Windows Server 2012 (僅限 64 位)

- Windows Server 2012 R2 (僅限 64 位)

- Windows Server 2016 (僅限 64 位)

- Windows Server 2019 (僅限 64 位)

- Windows Server 2022 (僅限 64 位)

- Windows 10

- Windows 11

- macOS 10.11 版或更新版本

- Linux (StrongSwan)

- iOS

我可以使用點對站功能周遊 Proxy 和防火牆嗎?

Azure 支援 三種類型的點對站 VPN 選項:

安全套接字通道通訊協定 (SSTP)。 SSTP 是 Microsoft 專屬的 SSL 型解決方案,可穿透防火牆,因為大部分防火牆都會開啟 443 SSL 使用的輸出 TCP 連接埠。

OpenVPN。 OpenVPN 是一種 SSL 型解決方案,可穿透防火牆,因為大部分防火牆都會開啟 443 SSL 使用的輸出 TCP 連接埠。

IKEv2 VPN。 IKEv2 VPN 是以標準為基礎的 IPsec VPN 解決方案,使用輸出 UDP 連接埠 500 和 4500 和 IP 通訊協定 50。 防火牆不一定會開啟這些埠,因此 IKEv2 VPN 可能無法周遊 Proxy 和防火牆。

如果我重新啟動針對點對站設定的用戶端計算機,VPN 是否會自動重新連線?

自動重新連線是正在使用之用戶端的函式。 Windows 支援透過設定 Always On VPN 用戶端功能來自動重新連線。

點對站是否支援 VPN 用戶端上的 DDNS?

點對站 VPN 目前不支援 DDNS。

我可以讓相同虛擬網路共存站對站和點對站組態嗎?

是。 針對 Resource Manager 部署模型,您必須具有閘道的 RouteBased VPN 類型。 針對傳統部署模型,您需要動態閘道。 我們不支持靜態路由 VPN 閘道或原則式 VPN 閘道的點對站。

我可以設定點對站用戶端同時連線到多個虛擬網路閘道嗎?

視所使用的 VPN 用戶端軟體而定,您可能能夠連線到多個 虛擬網絡 閘道,前提是所連線的虛擬網路之間沒有衝突的位址空間,或來自用戶端的網路正在連線。 雖然 Azure VPN 用戶端支援許多 VPN 連線,但在任何指定時間只能 連線 一個連線。

我可以設定點對站客戶端同時連線到多個虛擬網路嗎?

是,指向虛擬網路網關的點對站用戶端連線,該閘道部署於與其他 VNet 對等互連的 VNet 中,可能會存取其他對等互連 VNet。 只要對等互連的 VNet 使用 UseRemoteGateway / AllowGatewayTransit 功能,點對站用戶端就能夠連線到對等互連的 VNet。 如需詳細資訊,請參閱 關於點對站路由。

我可以透過站對站或點對站連線預期多少輸送量?

很難維持 VPN 通道的確切輸送量。 IPsec 和 SSTP 是密碼編譯繁重的 VPN 通訊協定。 輸送量也會受限於您的內部部署與因特網之間的延遲和頻寬。 對於只有 IKEv2 點對站 VPN 連線的 VPN 閘道,您可以預期的輸送量總計取決於閘道 SKU。 如需輸送量的詳細資訊,請參閱 網關 SKU。

我可以針對支援 SSTP 和/或 IKEv2 的點對站使用任何軟體 VPN 用戶端嗎?

否。 您只能針對 SSTP 在 Windows 上使用原生 VPN 用戶端,以及 Mac 上的原生 VPN 用戶端 for IKEv2。 不過,您可以在所有平臺上使用 OpenVPN 用戶端,透過 OpenVPN 通訊協定進行連線。 請參閱支援的用戶端作業系統清單。

我可以變更點對站連線的驗證類型嗎?

是。 在入口網站中,流覽至 VPN 閘道 -> 點對站組態 頁面。 針對 [ 驗證類型],選取您想要使用的驗證類型。 請注意,變更驗證類型之後,目前的用戶端在產生、下載並套用至每個 VPN 用戶端之前,可能無法連線。

Azure 支援 IKEv2 VPN 與 Windows 嗎?

Windows 10 和 Server 2016 支援 IKEv2。 不過,若要在特定 OS 版本中使用 IKEv2,您必須在本機安裝更新並設定登錄機碼值。 不支援 Windows 10 之前的作業系統版本,而且只能使用 SSTP 或 OpenVPN® 通訊協定。

注意

Windows OS 組建比 Windows 10 版本 1709 和 Windows Server 2016 版本 1607 還新,不需要這些步驟。

若要準備適用於 IKEv2 的 Windows 10 或 Server 2016:

根據您的 OS 版本安裝更新:

作業系統版本 Date 數位/連結 Windows Server 2016

Windows 10 版本 16072018 年 1 月 17 日 KB4057142 Windows 10 版本 1703 2018 年 1 月 17 日 KB4057144 Windows 10 版本 1709 2018 年 3 月 22 日 KB4089848 設定登錄機碼值。 在登錄中建立或設定 “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\ IKEv2\DisableCertReqPayload” REG_DWORD機碼為 1。

點對站聯機的 IKEv2 流量選取器限制為何?

Windows 10 版本 2004(2021 年 9 月發行)將流量選取器限制增加到 255。 早於此版本的 Windows 具有流量選取器限制 25。

Windows 中的流量選取器限制會決定虛擬網路中的位址空間數目上限,以及局域網路、VNet 對 VNet 連線和連線至閘道的對等互連 VNet 的最大總和。 如果 Windows 型點對站用戶端超過此限制,將無法透過 IKEv2 連線。

當我為 P2S VPN 連線設定 SSTP 和 IKEv2 時,會發生什麼事?

當您在混合環境中設定 SSTP 和 IKEv2 時(包含 Windows 和 Mac 裝置),Windows VPN 用戶端一律會先嘗試 IKEv2 信道,但如果 IKEv2 連線未成功,則會回復為 SSTP。 MacOSX 只會透過 IKEv2 連線。

當您在閘道上同時啟用 SSTP 和 IKEv2 時,點對站位址池會在兩者之間靜態分割,因此會從任一子範圍指派使用不同通訊協議的用戶端。 請注意,即使位址範圍大於 /24,SSTP 用戶端的最大數量一律為 128,導致 IKEv2 用戶端可用的地址數量較大。 對於較小的範圍,集區將會平均減半。 網關所使用的流量選取器可能不會包含點對站位址範圍 CIDR,但兩個子範圍 CIDR。

除了 Windows 和 Mac 以外,P2S VPN 還有哪些其他平臺 Azure 支援?

Azure 支援 適用於 P2S VPN 的 Windows、Mac 和 Linux。

我已經部署了 Azure VPN 閘道。 我可以啟用RADIUS和/或IKEv2 VPN嗎?

是,如果您使用的閘道 SKU 支援 RADIUS 和/或 IKEv2,您可以在已使用 PowerShell 或 Azure 入口網站 部署的閘道上啟用這些功能。 基本 SKU 不支援 RADIUS 或 IKEv2。

如何? 移除 P2S 連線的設定?

您可以使用 Azure CLI 和 PowerShell,使用下列命令來移除 P2S 組態:

Azure PowerShell

$gw=Get-AzVirtualNetworkGateway -name <gateway-name>`

$gw.VPNClientConfiguration = $null`

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw`

Azure CLI

az network vnet-gateway update --name <gateway-name> --resource-group <resource-group name> --remove "vpnClientConfiguration"

所有 Azure VPN 閘道 SKU 是否都支援 RADIUS 驗證?

除了基本 SKU 之外,所有 SKU 都支援 RADIUS 驗證。

針對舊版 SKU,Standard 和 High Performance SKU 支援 RADIUS 驗證。 基本閘道 SKU 不支援它。

傳統部署模型是否支援RADIUS驗證?

否。 傳統部署模型不支援RADIUS驗證。

傳送至RADIUS伺服器的RADIUS要求逾時期限為何?

RADIUS 要求會在 30 秒後設定為逾時。 目前不支援使用者定義的逾時值。

是否支援第三方RADIUS伺服器?

是,支援第三方RADIUS伺服器。

確保 Azure 閘道能夠連線到內部部署 RADIUS 伺服器有哪些連線需求?

需要有站對站 VPN 連線至內部部署月臺,且已設定適當的路由。

流量是否可以透過 ExpressRoute 連線路由傳送至內部部署 RADIUS 伺服器(從 Azure VPN 閘道?

否。 它只能透過站對站連線路由傳送。

RADIUS 驗證支援的 SSTP 連線數目是否有變更? 支援的 SSTP 和 IKEv2 連線數目上限為何?

具有RADIUS驗證的閘道上支援的 SSTP 連線數目上限沒有任何變更。 SSTP 的閘道 SKU 仍為 128,但取決於 IKEv2 的閘道 SKU。 如需所支持連線數目的詳細資訊,請參閱 網關 SKU。

使用RADIUS伺服器進行憑證驗證與使用 Azure 原生憑證驗證之間有何差異(透過將受信任的憑證上傳至 Azure)?

在RADIUS憑證驗證中,驗證要求會轉送至可處理實際憑證驗證的RADIUS伺服器。 如果您想要與已透過RADIUS的憑證驗證基礎結構整合,這個選項非常有用。

使用 Azure 進行憑證驗證時,Azure VPN 閘道會執行憑證的驗證。 您必須將憑證公鑰上傳至閘道。 您也可以指定不應允許連線的已撤銷憑證清單。

RADIUS 驗證是否可與 IKEv2 和 SSTP VPN 搭配運作?

是,IKEv2 和 SSTP VPN 都支援RADIUS驗證。

RADIUS 驗證是否可與OpenVPN用戶端搭配運作?

OpenVPN 通訊協定支援RADIUS驗證。

後續步驟

「OpenVPN」是 OpenVPN Inc. 的商標