稽核記錄和監視概觀

Microsoft 線上服務 如何採用稽核記錄?

Microsoft 線上服務 採用稽核記錄來偵測未經授權的活動,併為 Microsoft 人員提供責任。 稽核記錄會擷取有關系統設定變更和存取事件的詳細數據,其中包含可識別誰負責活動、活動發生的時間和位置,以及活動結果的詳細數據。 自動化記錄分析支援近乎即時的可疑行為偵測。 潛在事件會呈報給適當的 Microsoft 安全性回應小組,以供進一步調查。

Microsoft 線上服務 內部稽核記錄會從各種來源擷取記錄數據,例如:

- 事件記錄

- AppLocker 記錄

- 效能資料

- System Center 數據

- 通話詳細數據記錄

- 體驗數據的品質

- IIS Web 伺服器記錄

- SQL Server 記錄

- Syslog 數據

- 安全性稽核記錄

Microsoft 如何 線上服務 稽核記錄集中和報告?

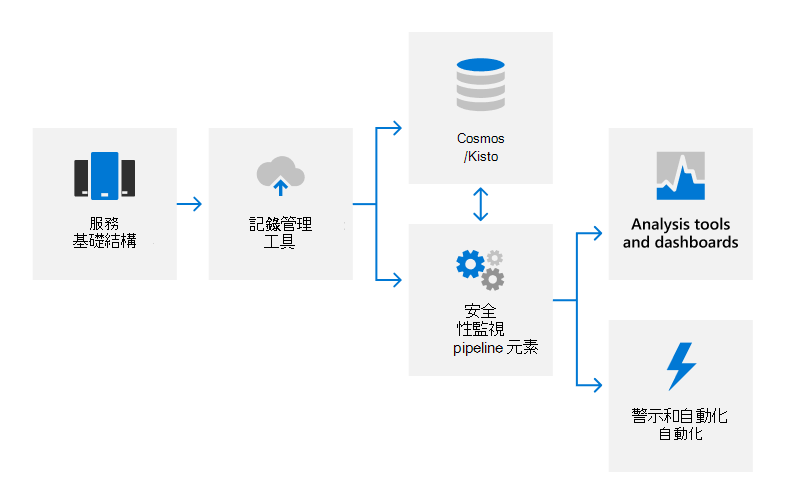

許多不同類型的記錄數據會從 Microsoft 伺服器上傳至專屬的安全性監視解決方案,以進行近乎即時的 (NRT) 分析,以及內部巨量數據運算服務, (Cosmos) 或 Azure Data Explorer (Kusto) 進行長期儲存。 此數據傳輸是透過使用自動化記錄管理工具在已核准的埠和通訊協議上進行 FIPS 140-2 驗證的 TLS 連線進行。

記錄會在 NRT 中使用規則型、統計和機器學習方法來處理,以偵測系統效能指標和潛在的安全性事件。 機器學習模型會使用儲存在 Cosmos 或 Kusto 中的傳入記錄數據和歷程記錄數據,持續改善偵測功能。 安全性相關偵測會產生警示,通知待命工程師可能發生的事件,並在適用時觸發自動化補救動作。 除了自動化安全性監視之外,服務小組還會使用分析工具和儀錶板來進行數據相互關聯、互動式查詢和數據分析。 這些報告可用來監視和改善服務的整體效能。

Microsoft 如何 線上服務 保護稽核記錄?

Microsoft 線上服務 中用來收集和處理稽核記錄的工具不允許對原始稽核記錄內容或時間順序進行永久或無法回復的變更。 存取儲存在 Cosmos 或 Kusto 中的 Microsoft 在線服務數據,僅限於授權的人員。 此外,Microsoft 會將稽核記錄的管理限制為負責稽核功能的有限安全性小組成員子集。 安全性小組人員沒有Cosmos或 Kusto 的常設系統管理存取權。 系統管理存取需要 Just-In-Time (JIT) 存取核准,並記錄和稽核 Cosmos 記錄機制的所有變更。 稽核記錄的保留時間夠長,足以支援事件調查並符合法規需求。 由服務小組決定的稽核記錄數據保留期間;大部分的稽核記錄數據會在 Cosmos 中保留 90 天,在 Kusto 中保留 180 天。

Microsoft 如何 線上服務 保護可能在稽核記錄中擷取的使用者個人資料?

在上傳記錄數據之前,自動化記錄管理應用程式會使用清除服務來移除包含客戶數據的任何欄位,例如租使用者資訊和使用者個人資料,並將這些字段取代為哈希值。 匿名和哈希記錄會重寫,然後上傳至 Cosmos。 所有記錄傳輸都會透過 TLS 加密連線 (FIPS 140-2) 進行。

Microsoft 監視安全性的策略為何?

Microsoft 會對其系統進行持續的安全性監視,以偵測和回應對 Microsoft 線上服務 的威脅。 安全性監視和警示的主要原則如下:

- 強固性:偵測各種攻擊行為的訊號和邏輯

- 精確度:有意義的警示,可避免干擾雜訊

- 速度:能夠快速攔截攻擊者以阻止攻擊者

自動化、規模、雲端式解決方案為監測和回應策略的關鍵要點。 為了有效防止某些 Microsoft 線上服務 規模的攻擊,我們的監視系統必須以近乎即時的方式自動引發高度精確的警示。 同樣地,偵測到問題時,我們需要能夠大規模降低風險,我們無法依賴我們的小組手動逐部計算機修正問題。 為了大規模降低風險,我們使用雲端式工具來自動套用因應措施,並提供工程師工具,以在環境中快速套用核准的風險降低動作。

Microsoft 線上服務 如何執行安全性監視?

Microsoft 線上服務 使用集中式記錄來收集和分析可能表示安全性事件之活動的記錄事件。 集中式記錄工具會匯總來自所有系統元件的記錄,包括事件記錄、應用程式記錄、存取控制記錄,以及網路型入侵偵測系統。 除了伺服器記錄和應用層級數據之外,核心基礎結構還配備自定義的安全性代理程式,可產生詳細的遙測數據,並提供主機型入侵偵測。 我們會使用此遙測進行監視和取證。

我們收集的記錄和遙測數據可啟用 24/7 安全性警示。 我們的警示系統會在記錄資料上傳時分析資料,以幾乎即時的方式產生警示。 這包括以規則型的警示,和其它以機器學習模型為基礎的更複雜警示。 我們的監視邏輯超越一般攻擊案例,並納入對服務架構和作業的深層認知。 我們會分析安全性監視數據,以持續改善我們的模型,以偵測新種類的攻擊,並改善安全性監視的精確度。

Microsoft 線上服務 如何回應安全性監視警示?

當觸發警示的安全性事件需要回應式動作或進一步調查整個服務的鑑識辨識項時,我們的雲端式工具可在整個環境中快速回應。 這些工具含有完全自動化的智慧型代理程式,可回應偵測到的威脅與安全性因應措施。 在許多情況下,這些代理程式會部署自動化因應措施,以在不需要人為介入的情況下大規模降低安全性偵測。 當無法進行此回應時,安全性監視系統會自動警示適當的待命工程師,這些工程師配備一組工具,可讓他們即時採取行動,以大規模降低偵測到的威脅。 潛在事件會呈報給適當的 Microsoft 安全性回應小組,並使用安全性事件回應程式來解決。

Microsoft 如何 線上服務 監視系統可用性?

Microsoft 會主動監視其系統是否有資源過度使用和異常使用指標。 資源監視由服務備援補充,可協助避免非預期的停機時間,並提供客戶可靠的產品和服務存取權。 Microsoft 在線服務健康情況問題會透過服務健康情況儀錶板 (SHD) 立即傳達給客戶。

Azure 和 Dynamics 365 線上服務 利用多個基礎結構服務來監視其安全性和健康情況可用性。 綜合交易 (STX) 測試的實作可讓 Azure 和 Dynamics 服務檢查其服務的可用性。 STX 架構是設計來支援執行中服務的元件自動化測試,並在即時月台失敗警示上進行測試。 此外,Azure 安全性監視 (ASM) 服務已實作集中式綜合測試程式,以確認安全性警示在新服務和執行中服務中都能如預期般運作。

相關外部法規 & 認證

Microsoft 的 線上服務 會定期稽核,以符合外部法規和認證。 請參閱下表,以驗證與稽核記錄和監視相關的控件。

Azure 和 Dynamics 365

| 外部稽核 | Section | 最新報告日期 |

|---|---|---|

| ISO 27001/27002 適用性聲明 認證 |

A.12.1.3:可用性監視和容量規劃 A.12.4:記錄和監視 |

2023年11月6日 |

| ISO 27017 適用性聲明 認證 |

A.12.1.3:可用性監視和容量規劃 A.12.4:記錄和監視 A.16.1:資訊安全性事件的管理和改善 |

2023年11月6日 |

| ISO 27018 適用性聲明 認證 |

A.12.4:記錄和監視 | 2023年11月6日 |

| SOC 1 | IM-1:事件管理架構 IM-2:事件偵測設定 IM-3:事件管理程式 IM-4:事件事後記事 VM-1:安全性事件記錄和收集 VM-12:Azure 服務可用性監視 VM-4:惡意事件調查 VM-6:安全性弱點監視 |

2023年11月17日 |

| SOC 2 SOC 3 |

C5-6:限制對記錄的存取 IM-1:事件管理架構 IM-2:事件偵測設定 IM-3:事件管理程式 IM-4:事件事後記事 PI-2:Azure 入口網站 SLA 效能檢閱 VM-1:安全性事件記錄和收集 VM-12:Azure 服務可用性監視 VM-4:惡意事件調查 VM-6:安全性弱點監視VM |

2023年11月17日 |

Microsoft 365

| 外部稽核 | Section | 最新報告日期 |

|---|---|---|

| FedRAMP (Office 365) | AC-2:帳戶管理 AC-17:遠端訪問 AU-2:稽核事件 AU-3:稽核記錄的內容 AU-4:稽核記憶體容量 AU-5:稽核處理失敗的回應 AU-6:稽核檢閱、分析和報告 AU-7:減少稽核和產生報告 AU-8:時間戳 AU-9:保護稽核資訊 AU-10:不可否認性 AU-11:稽核記錄保留期 AU-12:稽核產生 SI-4:信息系統監視 SI-7:軟體、韌體和資訊完整性 |

2023年7月31日 |

| ISO 27001/27002/27017 適用性聲明 認證 (27001/27002) 認證 (27017) |

A.12.3:可用性監視和容量規劃 A.12.4:記錄和監視 |

2024 年 3 月 |

| SOC 1 SOC 2 |

CA-19:變更監視 CA-26:安全性事件報告 CA-29:待命工程師 CA-30:可用性監視 CA-48:數據中心記錄 CA-60:稽核記錄 |

2024年1月23日 |

| SOC 3 | CUEC-08:報告事件 CUEC-10:服務合約 |

2024年1月23日 |

資源

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應