將 HoloLens 連線到網路

若要在 HoloLens 上執行大部分動作,您必須連線到網路。 HoloLens 包含 802.11ac 功能、2x2 Wi-Fi 無線電,且連線到網路類似於將 Windows 10 Desktop 或行動裝置連線到 Wi-Fi 網路。 本指南可協助您:

- 使用Wi-Fi連線到網路,或僅適用於 HoloLens 2,Wi-Fi 透過USB-C的直接或乙太網路

- 停用並重新啟用 Wi-Fi

深入瞭解 如何脫機使用 HoloLens。

第一次連線

第一次使用 HoloLens 時,系統會引導您連線至 Wi-Fi 網路。 如果您在安裝期間無法連線到 Wi-Fi,請確定您的網路是開放式、受密碼保護的網路或端點入口網站網路。 此外,請確認網路不需要您使用憑證進行連線。 設定之後,您可以連線到其他類型的 Wi-Fi 網路。

在 HoloLens 2 裝置上,使用者也可以使用 USB-C 轉乙太網路卡直接連線到 Wi-Fi,以協助設定裝置。 設定好裝置之後,使用者可能會繼續使用適配卡,或者可能會中斷裝置與適配卡的連線, 並在安裝後連線到wi-fi。

安裝之後連線到 Wi-Fi

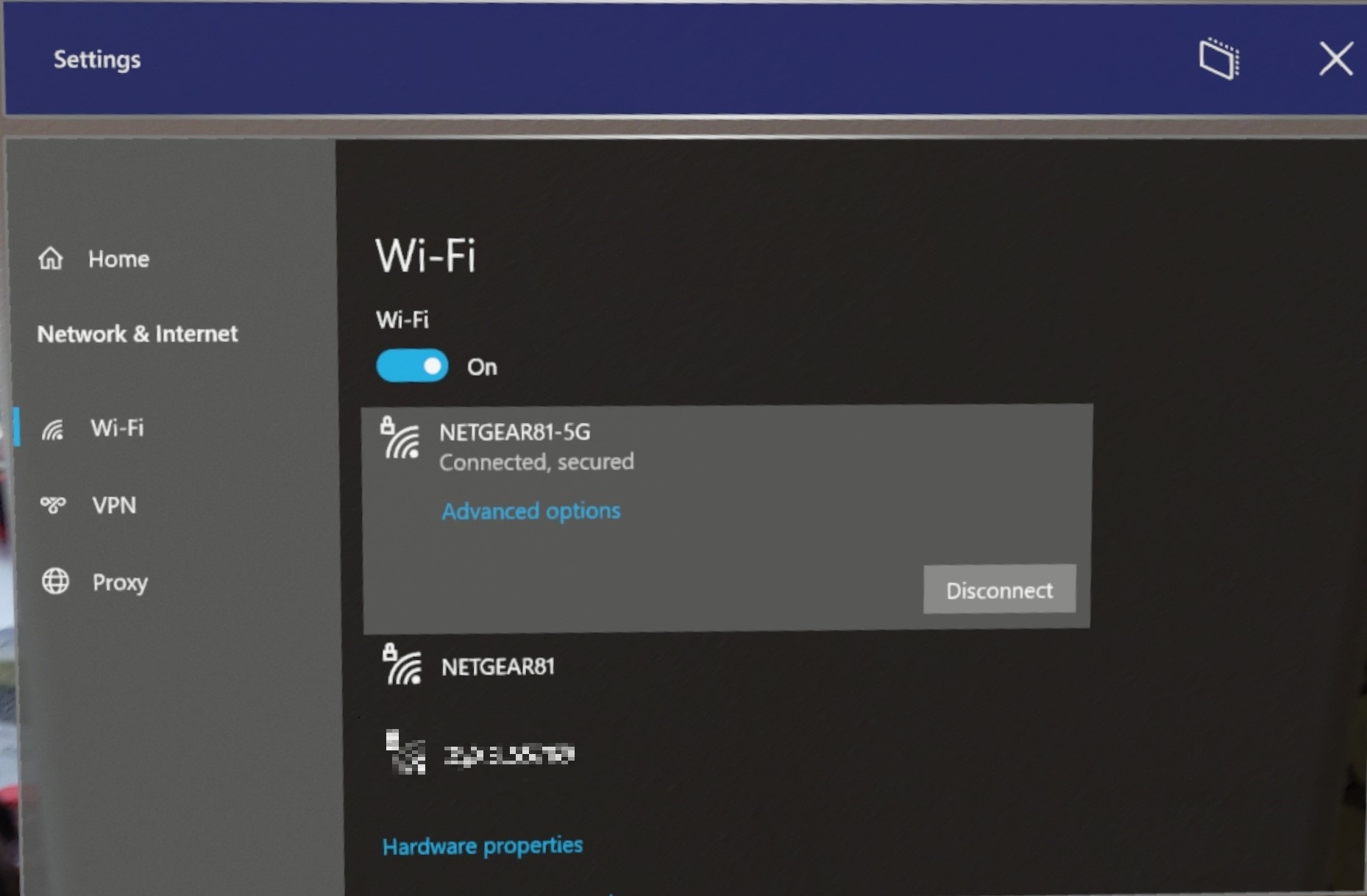

- 執行 [ 開始] 手勢 ,然後選取 [ 設定]。 [設定] 應用程式會自動放在您前面。

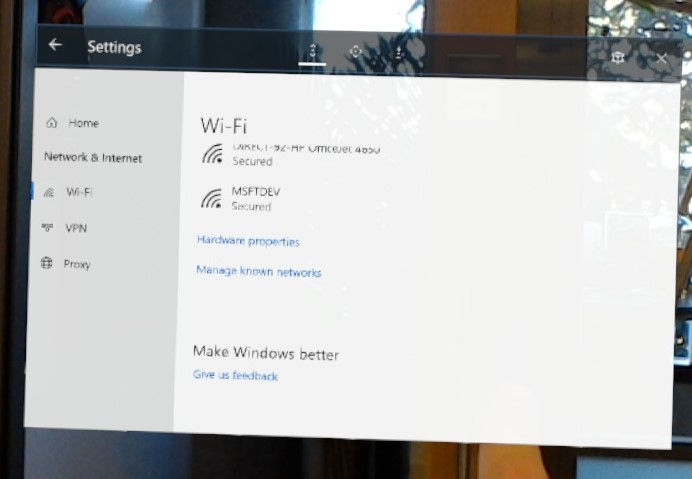

- 選取 [網络 & 因特網>Wi-Fi]。 確定已開啟 Wi-Fi。 如果您沒有看到網路,請向下卷動清單。

- 選取網路,然後選取 [ 連線]。

- 如果系統提示您輸入網路密碼,請輸入它,然後選取 [ 下一步]。

若要確認您已連線到 Wi-Fi 網络,請在 [ 開始 ] 功能表中檢查 Wi-Fi 狀態:

- 開啟 [開始] 功能表。

- 查看 [ 開始] 功能表的左上方,以取得 Wi-Fi 狀態。 會顯示 Wi-Fi 的狀態和已連線網路的 SSID。

提示

如果 Wi-Fi 無法使用,您也可以 連線到行動數據與 5G 網路。

重要

根據設計,用戶無法微調 HoloLens 2 Wi-Fi 漫遊行為。 重新整理 Wi-Fi 列表的唯一方法是切換 [關閉] 和 [開啟] Wi-Fi。 這可防止許多問題,例如裝置在超出範圍后,裝置可以「停滯」到 AP 的位置。

HoloLens 2 Wi-Fi 模組

將 HoloLens 2 裝置連線到 Wi-Fi 網路時,請使用下列技術規格來確保 Wi-Fi 終端機之間的漫遊良好。

- 晶元組:具有WCN3990 Wi-Fi模块的 SDM850。 802.11 AC wave 1

- 通道頻寬:2.4 GHz 支援 20 MHz、5 GHz 支援 20 MHz、40 MHz 和 80 MHz

- 空間數據流:2x2 MIMO

- 支援 802.11r (快速漫遊) ,RSSI 觸發漫遊為 ~70dBm

Wi-Fi 訊號層級會直接影響漫遊,因為輸送量需求會因使用案例而異。 設定 Wi-Fi 終端機時,請考慮下列規格。

將 HoloLens 連線至企業 Wi-Fi 網路

企業 Wi-Fi 配置檔使用可延伸驗證通訊協定 (EAP) 來驗證 Wi-Fi 連線。 HoloLens Enterprise Wi-Fi 配置檔可以透過 MDM 或 Windows 設定 Designer 所建立的布建套件來設定。

如需 Microsoft Intune 受控裝置,請參閱 Intune 以取得設定指示。

若要在WCD中建立 Wi-Fi 布建套件,則需要預先設定 Wi-Fi 配置檔 .xml 檔案。 以下是使用 EAP-TLS 驗證 WPA2-Enterprise 的範例 Wi-Fi 設定檔:

<?xml version="1.0"?>

<WLANProfile xmlns="http://www.microsoft.com/networking/WLAN/profile/v1">

<name>SampleEapTlsProfile</name>

<SSIDConfig>

<SSID>

<hex>53616d706c65</hex>

<name>Sample</name>

</SSID>

<nonBroadcast>true</nonBroadcast>

</SSIDConfig>

<connectionType>ESS</connectionType>

<connectionMode>auto</connectionMode>

<autoSwitch>false</autoSwitch>

<MSM>

<security>

<authEncryption>

<authentication>WPA2</authentication>

<encryption>AES</encryption>

<useOneX>true</useOneX>

<FIPSMode xmlns="http://www.microsoft.com/networking/WLAN/profile/v2">false</FIPSMode>

</authEncryption>

<PMKCacheMode>disabled</PMKCacheMode>

<OneX xmlns="http://www.microsoft.com/networking/OneX/v1">

<authMode>machine</authMode>

<EAPConfig>

<EapHostConfig xmlns="http://www.microsoft.com/provisioning/EapHostConfig">

<EapMethod>

<Type xmlns="http://www.microsoft.com/provisioning/EapCommon">13</Type>

<VendorId xmlns="http://www.microsoft.com/provisioning/EapCommon">0</VendorId>

<VendorType xmlns="http://www.microsoft.com/provisioning/EapCommon">0</VendorType>

<AuthorId xmlns="http://www.microsoft.com/provisioning/EapCommon">0</AuthorId>

</EapMethod>

<Config xmlns="http://www.microsoft.com/provisioning/EapHostConfig">

<Eap xmlns="http://www.microsoft.com/provisioning/BaseEapConnectionPropertiesV1">

<Type>13</Type>

<EapType xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV1">

<CredentialsSource><CertificateStore><SimpleCertSelection>true</SimpleCertSelection>

</CertificateStore>

</CredentialsSource>

<ServerValidation>

<DisableUserPromptForServerValidation>false</DisableUserPromptForServerValidation>

<ServerNames></ServerNames>

<TrustedRootCA>00 01 02 03 04 05 06 07 08 09 0a 0b 0c 0d 0e 0f 10 11 12 13</TrustedRootCA>

</ServerValidation>

<DifferentUsername>false</DifferentUsername>

<PerformServerValidation xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV2">true</PerformServerValidation>

<AcceptServerName xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV2">false</AcceptServerName>

</EapType>

</Eap>

</Config>

</EapHostConfig>

</EAPConfig>

</OneX>

</security>

</MSM>

</WLANProfile>

視 EAP 類型而定,伺服器根 CA 憑證和客戶端憑證可能必須在裝置上布建。

其他資源:

- WLANv1Profile 架構: [MS-GPWL]: 無線 LAN 配置檔 v1 架構 |Microsoft Docs

- EAP-TLS 架構: [MS-GPWL]: Microsoft EAP TLS 架構 |Microsoft Docs

如果您在連線到Wi-Fi時遇到問題,請查看我們的 疑難解答 頁面。

HoloLens 2 通訊協定和埠

下表列出 HoloLens 2 系統服務所使用的IP通訊協定和TCP/UDP埠。

| 連接埠 | 通訊協定 | 應用程式通訊協定 | 系統服務名稱 |

|---|---|---|---|

| N/A | ICMP | ICMP (IP 通訊協定 1) | TCP/IP |

| N/A | IGMP | IGMP (IP 通訊協定 2) | TCP/IP |

| N/A | IPv6 | IPv6 封裝 | TCP/IP |

| N/A | ESP | IPsec ESP (IP 通訊協定 50) | Routing and Remote Access |

| N/A | AH | IPsec AH (IP 通訊協定 51) | Routing and Remote Access |

| N/A | IPv6-ICMP | 適用於 IPv6 的 ICMP (IP 通訊協定 58) | TCP/IP |

| 53 | UDP | DNS | DNS 用戶端 |

| 67 | UDP | DHCP | TCP/IP |

| 80 | TCP | HTTP | 應用程式 & 服務 |

| 123 | UDP | SNTP | Windows Time |

| 443 | TCP | HTTPS | 應用程式 & 服務 |

| 500 | UDP | IPSec IKE | Routing and Remote Access |

| 546 | UDP | DHCPv6 | TCP/IP |

| 1701 | UDP | L2TP | Routing and Remote Access |

| 1900 | UDP | SSDP | SSDP 探索服務 |

| 2869 | TCP | SSDP 事件通知 | SSDP 探索服務 |

| 4500 | UDP | NAT-T | Routing and Remote Access |

| 5353 | UDP | mDNS | DNS 用戶端 |

| 5355 | UDP | LLMNR | DNS 用戶端 |

| 7236 | TCP | 混合實境擷取 | MRC 服務 |

| 7236 | UDP | 混合實境擷取 | MRC 服務 |

設定網路 Proxy

本節涵蓋使用 Windows HTTP 堆棧的 HoloLens OS 和 通用 Windows 平台 (UWP) Apps 的網路 Proxy。 使用非 Windows HTTP 堆疊的應用程式可能會有自己的 Proxy 設定和處理。

Proxy 組態

- Proxy 自動設定 (PAC) 腳本: PAC 檔案 (開啟非 Microsoft 網站) 包含 JavaScript 函式 FindProxyForURL (url、host) 。

- 靜態 Proxy:格式為 Server:Port。

- Web Proxy 自動探索通訊協定 (WPAD) :透過 DHCP 或 DNS 提供 Proxy 配置檔的 URL。

Proxy 布建方法

有三種方式可以布建 Proxy:

設定 UI:

- 每個使用者 Proxy (20H2 或更早版本) :

- 開啟 [開始] 功能表,然後選取 \[設定\]。

- 選取 [網络 & 因特網],然後在左側功能表上選取 [Proxy]。

- 向下捲動至 [手動設定 Proxy],並將 [使用 Proxy 伺服器] 切換為 [開啟]。

- 輸入 Proxy 伺服器的IP位址。

- 輸入埠號碼。

- 按一下 [儲存]。

- WiFi Proxy (21H1 或更高版本) :

- 開啟 [開始] 功能表,然後移至您 Wi-Fi 網络的 [屬性] 頁面。

- 向下捲動至 Proxy

- 變更為手動安裝

- 輸入 Proxy 伺服器的IP位址。

- 輸入埠號碼。

- 按一下 [套用]。

- 每個使用者 Proxy (20H2 或更早版本) :

MDM

PPKG

- 開啟 Windows 組態 Designer

- 按兩下 [進階布建],輸入新專案的名稱,然後按 [下一步]。

- 選取 [Windows 全像攝影 (HoloLens 2) ],然後按 [下一步]。

- 匯入您的PPKG (選擇性) ,然後按兩下[完成]。

- 展開 [運行時間設定 - 連線配置檔 ->> WLAN -> WLAN Proxy]。

- 輸入 Wi-Fi 網络的 SSID,然後按兩下 [新增]。

- 在左側視窗中選取您的 Wi-Fi 網路,然後輸入所需的自定義專案。 啟用的自定義專案會在左側功能表上以粗體顯示。

- 按兩下 [儲存並結束]。

- 將布建套件套用至 HoloLens。

CSP 在 Microsoft Intune 和非 Microsoft MDM 服務提供者中,都位於許多 Windows 10 的管理工作和原則後方。 您也可以使用 Windows 組態 Designer 來建立布建套件,並將其套用至 HoloLens 2。 將套用至您 HoloLens 2 的最可能 CSP 包括:

- WiFi CSP:個別配置檔 Wi-Fi Proxy

VPN

VPN 連線有助於提供更安全的連線,並存取您公司的網路和因特網。 HoloLens 2 支援內建 VPN 用戶端和 通用 Windows 平台 (UWP) VPN 外掛程式。

支援的內建 VPN 通訊協定:

- IKEv2

- L2TP

- PPTP

如果憑證用於內建 VPN 用戶端的驗證,則必須將必要的用戶端憑證新增至使用者證書存儲。 若要尋找第三方 VPN 外掛程式是否支援 HoloLens 2,請移至市集以尋找 VPN 應用程式,並檢查 HoloLens 是否列為支援的裝置,並在應用程式支援 ARM 或 ARM64 架構的 [系統需求] 頁面中檢查。 HoloLens 僅支援第三方 VPN 的 通用 Windows 平台 應用程式。

VPN 可以透過 設定/AllowVPN 由 MDM 管理,並透過 Vpnv2-csp 原則進行設定。

透過UI的 VPN

默認不會啟用 VPN,但可以透過開啟 [設定] 應用程式並流覽至 [網络] & [因特網 - VPN]> 來手動啟用 VPN。

- 選取 VPN 提供者。

- 建立連線名稱。

- 輸入您的伺服器名稱或位址。

- 選取 VPN 類型。

- 選取登入信息的類型。

- 選擇性地新增使用者名稱和密碼。

- 套用 VPN 設定。

透過布建套件設定的 VPN

提示

在我們的 Windows 全像攝影版 20H2 中,我們已修正 VPN 連線的 Proxy 設定問題。 如果您想要使用此流程,請考慮將裝置升級至此組建。

- 啟動 Windows 組態 Designer。

- 單擊 [布建 HoloLens 裝置],然後選取 [目標裝置] 和 [ 下一步]。

- 輸入套件名稱和路徑。

- 按兩下 [切換至進階編輯器]。

- 開啟運行時間設定 ->ConnectivityProfiles ->VPN ->VPNSettings。

- 設定 VPNProfileName

- 選取 [ProfileType: 原生 ] 或 [第三方]。

- 針對 [原生配置檔],選取 [NativeProtocolType],然後設定伺服器、路由原則、驗證類型和其他設定。

- 針對「第三方」配置檔,請設定伺服器 URL、VPN 外掛程式應用程式套件系列名稱, (只有 3 個預先定義的) 和自定義元件。

- 匯出您的套件。

- 線上您的 HoloLens 並將 .ppkg 檔案複製到裝置。

- 在 HoloLens 上,開啟 [開始] 功能表並選取 [設定-帳戶->>存取公司或學校] -[新增或移除布建套件] 來>套用 VPN .ppkg -> 選取您的 VPN 套件。

透過 Intune 設定 VPN

只要遵循 Intune 檔即可開始使用。 遵循這些步驟時,請記住 HoloLens 裝置支援的內建 VPN 通訊協定。

建立 VPN 設定檔以連線到 Intune 中的 VPN 伺服器。

Windows 10 和 Windows 全像攝影裝置設定,以使用 Intune 新增 VPN 連線。

完成後,請記得 指派配置檔。

透過第三方 MDM 解決方案的 VPN

第三方 VPN 連線範例:

<!-- Configure VPN Server Name or Address (PhoneNumber=) [Comma Separated]-->

<Add>

<CmdID>10001</CmdID>

<Item>

<Target>

<LocURI>./Vendor/MSFT/VPNv2/VPNProfileName/PluginProfile/ServerUrlList</LocURI>

</Target>

<Data>selfhost.corp.contoso.com</Data>

</Item>

</Add>

<!-- Configure VPN Plugin AppX Package ID (ThirdPartyProfileInfo=) -->

<Add>

<CmdID>10002</CmdID>

<Item>

<Target>

<LocURI>./Vendor/MSFT/VPNv2/VPNProfileName/PluginProfile/PluginPackageFamilyName</LocURI>

</Target>

<Data>TestVpnPluginApp-SL_8wekyb3d8bbwe</Data>

</Item>

</Add>

<!-- Configure Microsoft's Custom XML (ThirdPartyProfileInfo=) -->

<Add>

<CmdID>10003</CmdID>

<Item>

<Target>

<LocURI>./Vendor/MSFT/VPNv2/VPNProfileName/PluginProfile/CustomConfiguration</LocURI>

</Target> <Data><pluginschema><ipAddress>auto</ipAddress><port>443</port><networksettings><routes><includev4><route><address>172.10.10.0</address><prefix>24</prefix></route></includev4></routes><namespaces><namespace><space>.vpnbackend.com</space><dnsservers><server>172.10.10.11</server></dnsservers></namespace></namespaces></networksettings></pluginschema></Data>

</Item>

</Add>

原生 IKEv2 VPN 範例:

<Add>

<CmdID>10001</CmdID>

<Item>

<Target>

<LocURI>./Vendor/MSFT/VPNv2/VPNProfileName/NativeProfile/Servers</LocURI>

</Target>

<Data>Selfhost.corp.contoso.com</Data>

</Item>

</Add>

<Add>

<CmdID>10002</CmdID>

<Item>

<Target>

<LocURI>./Vendor/MSFT/VPNv2/VPNProfileName/NativeProfile/RoutingPolicyType</LocURI>

</Target>

<Data>ForceTunnel</Data>

</Item>

</Add>

<!-- Configure VPN Protocol Type (L2tp, Pptp, Ikev2) -->

<Add>

<CmdID>10003</CmdID>

<Item>

<Target>

<LocURI>./Vendor/MSFT/VPNv2/VPNProfileName/NativeProfile/NativeProtocolType</LocURI>

</Target>

<Data>Ikev2</Data>

</Item>

</Add>

<!-- Configure VPN User Method (Mschapv2, Eap) -->

<Add>

<CmdID>10004</CmdID>

<Item>

<Target>

<LocURI>./Vendor/MSFT/VPNv2/VPNProfileName/NativeProfile/Authentication/UserMethod</LocURI>

</Target>

<Data>Eap</Data>

</Item>

</Add>

<Add>

<CmdID>10004</CmdID>

<Item>

<Target>

<LocURI>./Vendor/MSFT/VPNv2/VPNProfileName/NativeProfile/Authentication/Eap/Configuration</LocURI>

</Target>

<Data>EAP_configuration_xml_content</Data>

</Item>

</Add>

在 HoloLens (第 1 代) 上停用 Wi-Fi

在 HoloLens 上使用 [設定] 應用程式

開啟 [開始] 功能表。

從 [開始] 或 [開始] 選單右側的 [所有應用程式] 清單中選取 [設定] 應用程式。 [ 設定 ] 應用程式將會自動放在您前面。

選取 [網络 & 因特網]。

選取 Wi-Fi 滑杆切換,將其移至 [關閉 ] 位置。 這會關閉 Wi-Fi 無線電的 RF 元件,並停用 HoloLens 上的所有 Wi-Fi 功能。

警告

停用 Wi-Fi 無線電時,HoloLens 將無法自動載入您的 空間。

將滑桿切換至 [開啟] 位置,以開啟 Wi-Fi 無線電,並在 Microsoft HoloLens 上還原 Wi-Fi 功能。 選取的 Wi-Fi 無線電狀態 (開啟 或 關閉) 將會在重新啟動時保存。

識別 Wi-Fi 網路上 HoloLens 的 IP 位址

使用 [設定] 應用程式

開啟 [開始] 功能表。

從 [開始] 或 [開始] 選單右側的 [所有應用程式] 清單中選取 [設定] 應用程式。 [ 設定 ] 應用程式將會自動放在您前面。

選取 [網络 & 因特網]。

向下捲動至可用 Wi-Fi 網路清單下方,然後選取 [硬體屬性]。

IP 位址會出現 在 IPv4 位址旁邊。

使用語音命令

根據您的裝置組建,您可以使用內建語音命令或 Cortana 來顯示您的 IP 位址。 在 19041.1103 之後的組建會說出「我的 IP 位址是什麼?」,隨即顯示。 針對先前的組建或 HoloLens (第 1 代) 說「Hey Cortana,我的 IP 地址為何?」,Cortana 會顯示並讀出您的 IP 位址。

使用 Windows 裝置入口網站

- 在您的電腦上的網頁瀏覽器中,開啟 裝置入口網站。

- 流覽至 [ 網络] 區 段。

本節會顯示您的IP位址和其他網路資訊。 您可以使用此方法,複製並貼上開發電腦上的IP位址。

將IP位址變更為靜態位址

使用 [設定]

- 開啟 [開始] 功能表。

- 從 [開始] 或 [開始] 選單右側的 [所有應用程式] 清單中選取 [設定] 應用程式。 [ 設定 ] 應用程式將會自動放在您前面。

- 選取 [網络 & 因特網]。

- 向下捲動至可用 Wi-Fi 網路清單下方,然後選取 [硬體屬性]。

- 在 [ 編輯 IP 設定 ] 視窗中,將第一個字段變更為 [手動]。

- 在其餘欄位中輸入所需的IP組態,然後按兩下 [ 儲存]。

使用 Windows 裝置入口網站

- 在您的電腦上的網頁瀏覽器中,開啟 裝置入口網站。

- 流覽至 [ 網络] 區 段。

- 選取 [IPv4 組態 ] 按鈕。

- 選取 [使用下列 IP 位址 ],然後輸入所需的 TCP/IP 組態。

- 選取 [使用下列 DNS 伺服器位址 ],並視需要輸入 [慣用] 和 [替代 DNS 伺服器位址]。

- 按一下 [檔案] 。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應