設定適用於 Microsoft Intune的憑證連接器以支援 DigiCert PKI 平臺

您可以使用適用於 Microsoft Intune 的憑證連接器,將 PKCS 憑證從 DigiCert PKI Platform 發行到受 Intune 管理的裝置。 憑證連接器僅適用於 CA) (DigiCert 證書頒發機構單位,或是 DigiCert CA 和 Microsoft CA。

提示

DigiCert 已取得 Symantec 的網站安全性和相關的 PKI 解決方案業務。 如需這項變更的詳細資訊,請參閱 Symantec 技術支援一文。

如果您已經使用適用於 Microsoft Intune 的憑證連接器,使用 PKCS 或簡單憑證註冊通訊協定 (SCEP) 從 Microsoft CA 發行憑證,您可以使用相同的連接器來設定及發行 DigiCert CA 的 PKCS 憑證。 完成組態以支援 DigiCert CA 之後,連接器可以發出下列憑證:

- 來自 Microsoft CA 的 PKCS 憑證

- 來自 DigiCert CA 的 PKCS 憑證

- 來自 Microsoft CA 的 Endpoint Protection 憑證

如果您尚未安裝連接器,但打算將它用於 Microsoft CA 和 DigiCert CA,請先完成 Microsoft CA 的連接器設定。 然後,返回本文,將它設定為也支援 DigiCert。 如需憑證配置檔和連接器的詳細資訊,請參閱在 Microsoft Intune 中設定裝置的憑證配置檔。

如果您只搭配 DigiCert CA 使用連接器,您可以使用本文中的指示來安裝和設定連接器。

必要條件

您將需要下列項目來支援 DigiCert CA 的使用:

DigiCert CA 的作用中訂 用帳戶 - 必須要有訂用帳戶,才能從 DigiCert CA 取得註冊授權單位 (RA) 憑證。

適用於 Microsoft Intune 的憑證連接器 - 本文稍後會指示您安裝和設定憑證連接器。 若要協助您事先規劃連接器預先查詢,請參閱下列文章:

安裝 DigiCert RA 憑證

將下列代碼段儲存為名為 certreq.ini 的檔案,並視需要更新 (例如: CN 格式的主體名稱) 。

[Version] Signature="$Windows NT$" [NewRequest] ;Change to your,country code, company name and common name Subject = "Subject Name in CN format" KeySpec = 1 KeyLength = 2048 Exportable = TRUE MachineKeySet = TRUE SMIME = False PrivateKeyArchive = FALSE UserProtected = FALSE UseExistingKeySet = FALSE ProviderName = "Microsoft RSA SChannel Cryptographic Provider" ProviderType = 12 RequestType = PKCS10 KeyUsage = 0xa0 [EnhancedKeyUsageExtension] OID=1.3.6.1.5.5.7.3.2 ; Client Authentication // Uncomment if you need a mutual TLS authentication ;-----------------------------------------------開啟提升權限的命令提示字元,並使用下列命令 (CSR) 產生憑證簽署要求:

Certreq.exe -new certreq.ini request.csr在記事本中開啟request.csr檔案,並複製下列格式的 CSR 內容:

-----BEGIN NEW CERTIFICATE REQUEST----- MIID8TCCAtkCAQAwbTEMMAoGA1UEBhMDVVNBMQswCQYDVQQIDAJXQTEQMA4GA1UE … … fzpeAWo= -----END NEW CERTIFICATE REQUEST-----登入 DigiCert CA,然後流覽至從工作中 取得 RA 憑證 。

a. 在文字框中,提供步驟 3 中的 CSR 內容。

b. 提供憑證的易記名稱。

c. 選取 [繼續]。

d. 使用提供的連結,將RA憑證下載到本機計算機。

將 RA 憑證匯入 Windows 憑證儲存:

a. 開啟 MMC 控制台。

b. 選取 [新增檔案>] 或 [移除嵌入式管理單元憑證>>新增]。

c. 選取 [計算機帳戶>下一步]。

d. 選取 [本機計算機>完成]。

e. 在 [新增或移除嵌入式管理單元] 視窗中選取 [確定]。 展開 [本機計算機] () >[個人>憑證] 的 [憑證]。

f. 以滑鼠右鍵按兩下 [ 憑證] 節點,然後選取 [ 所有工作>匯入]。

g. 選取您從 DigiCert CA 下載的 RA 憑證位置,然後選取 [ 下一步]。

h. 選 取 [個人證書存儲>下一步]。

i. 選 取 [完成] 以將RA 憑證及其私鑰匯入本 機計算機-個人 存放區。

匯出和匯入私鑰憑證:

a. 展開 [本機計算機 (憑證]) >[個人>憑證]。

b. 選取在上一個步驟中匯入的憑證。

c. 以滑鼠右鍵按兩下憑證,然後選取[ 所有工作>匯出]。

d. 選取 [下一步],然後輸入密碼。

e. 選取要匯出的位置,然後選取 [ 完成]。

f. 使用步驟 5 中的程式,將私鑰憑證匯入本 機計算機-個人 存放區。

g. 記錄不含任何空格的RA憑證指紋複本。 以下是指紋的範例:

RA Cert Thumbprint: "EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"稍後,安裝適用於 Microsoft Intune 的憑證連接器之後,您將使用此值來更新連接器的三個 .config 檔案。

注意事項

如需從 DigiCert CA 取得 RA 憑證的協助,請連絡 DigiCert 客戶支援。

設定憑證連接器以支援 DigiCert

使用安裝適用於 Microsoft Intune 的憑證連接器中的資訊,先下載,然後安裝並設定適用於 Microsoft Intune 的憑證連接器:

- 在連接器安裝程式的安裝步驟 2 期間,選取 PKCS 的選項,並選擇性地選取 [ 憑證撤銷]。

- 完成連接器安裝和設定程序之後,請返回此程式以繼續。

藉由修改連接器的三 個.config 檔案,然後重新啟動其相關服務,設定連接器以支援 DigiCert:

在安裝連接器的伺服器上,移至 %ProgramFiles%\Microsoft Intune\PFXCertificateConnector\ConnectorSvc。 (根據預設,適用於 Microsoft Intune 的憑證連接器會安裝到 %ProgramFiles%\Microsoft Intune\PFXCertificateConnector.)

使用類似 Notepad.exe 的簡單文本編輯器,更新下列三個檔案中的 RACertThumbprint 機碼值。 將 檔案中的值取代為您在上一節程式的步驟 6.g. 期間複製的值:

- Microsoft.Intune.ConnectorsPkiCreate.exe.config

- Microsoft.Intune.ConnectorsPkiRevoke.exe.config

- Microsoft.Intune.ConnectorsPkiCreateLegacy.exe.config

例如,在每個檔案中找出與 相似

<add key="RACertThumbprint" value="EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"/>的專案,並以新的 RA 憑證指紋值取代EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5。執行 services.msc 並停止,然後重新啟動下列三個服務:

- Microsoft Intune (PkiRevokeConnectorSvc) 的 PFX 撤銷憑證連接器

- Microsoft Intune (PkiCreateConnectorSvc) 的 PFX 建立憑證連接器

- PFX 建立適用於 Microsoft Intune (PfxCreateLegacyConnectorSvc 的舊版連接器)

建立受信任的憑證配置檔

您將為 Intune 受控裝置部署的 PKCS 憑證必須與受信任的跟證書鏈結。 若要建立此鏈結,請使用 DigiCert CA 的跟證書建立 Intune 受信任的憑證配置檔,並將受信任的憑證配置檔和 PKCS 憑證配置檔部署到相同的群組。

從 DigiCert CA 取得受信任的跟證書:

a. 登入 DigiCert CA 管理入口網站。

b. 從 [工作] 中選取 [管理 CA]。

c. 從清單中選取適當的CA。

d. 選 取 [下載跟證書 ] 以下載受信任的跟證書。

在 Microsoft Intune 系統管理中心建立受信任的憑證配置檔。 如需詳細指引, 請參閱建立受信任的憑證配置檔。 請務必將此配置檔指派給將接收憑證的裝置。 若要將配置檔指派給群組,請 參閱指派裝置配置檔。

建立設定文件之後,它會出現在 [裝置組態 – 配置 檔] 窗格中的配置檔清單中,且配置檔類型為 [受信任的憑證]。

取得憑證配置檔 OID

憑證配置檔 OID 與 DigiCert CA 中的憑證配置檔範本相關聯。 若要在 Intune 中建立 PKCS 憑證設定檔,證書範本名稱的格式必須是與 DigiCert CA 中的證書範本相關聯的憑證配置檔 OID。

登入 DigiCert CA 管理入口網站。

選 取 [管理憑證配置檔]。

選取您要使用的憑證配置檔。

複製憑證配置檔 OID。 它看起來類似下列範例:

Certificate Profile OID = 2.16.840.1.113733.1.16.1.2.3.1.1.47196109

注意事項

如果您需要協助以取得憑證配置檔 OID,請連絡 DigiCert 客戶支援。

建立 PKCS 憑證配置檔

選 取 [裝置>設定>建立]。

輸入下列內容:

- 平台:選擇裝置的平臺。

- 配置檔:選取 [PKCS 憑證]。 或者,選取 [範本>PKCS 憑證]。

選取 [建立]。

在 [基本資訊] 中,輸入下列內容:

- 名稱:輸入設定檔的描述性名稱。 為您的配置檔命名,以便稍後輕鬆地識別它們。

- 描述:輸入設定檔的描述。 這是選擇性設定,但建議進行。

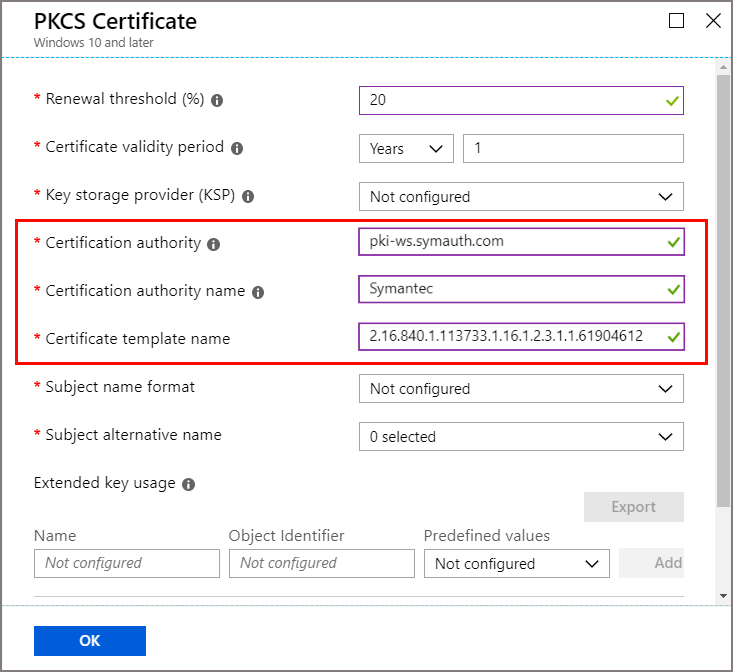

在 [ 組態設定] 中,使用下表中的值來設定參數。 必須要有這些值,才能透過適用於 Microsoft Intune的憑證連接器,從 DigiCert CA 發行 PKCS 憑證。

PKCS 憑證參數 值 描述 證書頒發機構單位 pki-ws.symauth.com 此值必須是 DigiCert CA 基底服務 FQDN,沒有尾端斜線。 如果您不確定這是否為 DigiCert CA 訂用帳戶的正確基底服務 FQDN,請連絡 DigiCert 客戶支援。

從 Symantec 變更為 DigiCert 後,此 URL 會保持不變。

如果此 FQDN 不正確,憑證連接器就不會從 DigiCert CA 發出 PKCS 憑證。證書頒發機構單位名稱 賽門鐵克 這個值必須是字串 Symantec。

如果此值有任何變更,憑證連接器將不會從 DigiCert CA 發出 PKCS 憑證。證書範本名稱 DigiCert CA 的憑證配置檔 OID。 例如: 2.16.840.1.113733.1.16.1.2.3.1.1.61904612 此值必須是 上一節 從 DigiCert CA 憑證配置檔範本取得的憑證配置檔 OID。

如果憑證連接器在 DigiCert CA 中找不到與此憑證配置檔 OID 相關聯的證書範本,則不會從 DigiCert CA 發出 PKCS 憑證。

注意事項

適用於 Windows 平臺的 PKCS 憑證配置檔不需要與受信任的憑證配置檔產生關聯。 但非 Windows 平臺配置檔需要它,例如 Android。

完成設定檔的設定以符合您的商務需求,然後選取 [建立 ] 以儲存配置檔。

在新配置檔的 [ 概觀 ] 頁面上,選取 [指 派 ],然後設定將接收此配置檔的適當群組。 至少一個使用者或裝置必須是指派群組的一部分。

完成先前的步驟之後,適用於 Microsoft Intune的憑證連接器會將 PKCS 憑證從 DigiCert CA 發行到指派群組中受 Intune 管理的裝置。 這些憑證將可在 Intune 管理裝置上目前使用者證書存儲的個人存放區中取得。

PKCS 憑證配置檔的支持屬性

| 屬性 | Intune 支援的格式 | DigiCert Cloud CA 支援的格式 | 結果 |

|---|---|---|---|

| 主體名稱 | Intune 僅支援下列三種格式的主體名稱: 1.一般名稱 2.包含電子郵件的一般名稱 3.電子郵件的一般名稱 例如: CN = IWUser0 <br><br> E = IWUser0@samplendes.onmicrosoft.com |

DigiCert CA 支援更多屬性。 如果您想要選取更多屬性,則必須在 DigiCert 憑證配置檔範本中使用固定值來定義這些屬性。 | 我們會使用 PKCS 憑證要求中的一般名稱或電子郵件。 Intune 憑證配置檔與 DigiCert 憑證配置檔範本之間的屬性選取不符,都會導致 DigiCert CA 未簽發任何憑證。 |

| SAN | Intune 僅支援下列 SAN 域值: AltNameTypeEmail AltNameTypeUpn AltNameTypeOtherName (編碼值) |

DigiCert Cloud CA 也支持這些參數。 如果您想要選取更多屬性,則必須在 DigiCert 憑證配置檔範本中使用固定值來定義這些屬性。 AltNameTypeEmail:如果在 SAN 中找不到此類型,憑證連接器會使用 來自 AltNameTypeUpn 的值。 如果在 SAN 中也找不到 AltNameTypeUpn ,則憑證連接器會使用主體名稱中的值,如果它是電子郵件格式。 如果仍然找不到類型,憑證連接器將無法發出憑證。 範例: RFC822 Name=IWUser0@ndesvenkatb.onmicrosoft.com AltNameTypeUpn:如果在 SAN 中找不到此類型,憑證連接器會使用 來自 AltNameTypeEmail 的值。 如果在 SAN 中也找不到 AltNameTypeEmail ,則憑證連接器會使用主體名稱中的值,如果它是電子郵件格式。 如果仍然找不到類型,憑證連接器將無法發出憑證。 範例: Other Name: Principal Name=IWUser0@ndesvenkatb.onmicrosoft.com AltNameTypeOtherName:如果在 SAN 中找不到此類型,憑證連接器將無法發出憑證。 範例: Other Name: DS Object Guid=04 12 b8 ba 65 41 f2 d4 07 41 a9 f7 47 08 f3 e4 28 5c ef 2c 只有 DigiCert CA 所) 的編碼格式 (十六進位值才支援此欄位的值。 對於此欄位中的任何值,憑證連接器會先將它轉換成base64編碼,再提交憑證要求。 Microsoft Intune的憑證連接器不會驗證此值是否已編碼。 |

無 |

疑難排解

適用於 Microsoft Intune 的憑證連接器記錄可作為安裝連接器之伺服器上的事件記錄檔。 這些記錄會提供連接器作業的詳細數據,並可用來識別憑證連接器和作業的問題。 如需詳細資訊,請 參閱記錄。

後續步驟

使用本文中的資訊搭配什麼是 Microsoft Intune 裝置配置檔?中的資訊,來管理貴組織的裝置及其憑證。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應