探索攻擊模擬和滲透測試

為了測試我們的安全性監視和回應功能,我們著重於模擬環境中的真實攻擊,作為假設入侵原則的一部分。 我們有內部滲透測試小組會定期對服務基礎結構進行攻擊。 我們也會維護自動攻擊模擬系統,該系統會定期觸發小型攻擊。 換句話說,我們會持續攻擊自己。

攻擊模擬的目標是要驗證我們的偵測和回應功能。 我們的攻擊模擬通常著重於「惡意探索後」活動。 雖然我們的滲透測試確實用來識別服務的新弱點和路徑,但主要的優先順序是測試入侵後會發生什麼情況。 我們偵測到攻擊速度夠快嗎? 我們能夠有效地補救及逐出攻擊者嗎? 攻擊模擬和其他形式的滲透測試可讓我們持續回答這些問題。

攻擊模擬

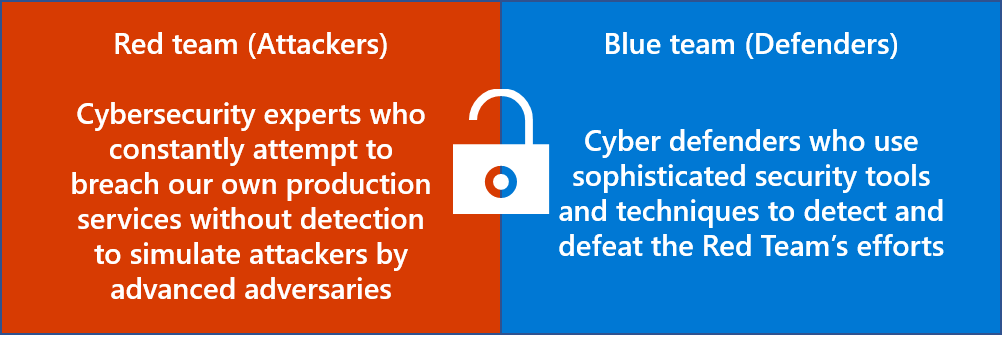

Microsoft 365 利用由全職員工內部攻擊安全性小組模擬對系統的攻擊,以進行持續滲透測試。 我們將此小組稱為「紅隊」。 紅隊會藉由探索和利用弱點,嘗試入侵 Microsoft 系統而不進行偵測。 紅隊會努力模擬真實世界的攻擊,並測試 Microsoft 365 安全性回應小組的能力。

在內部滲透測試的內容中,Microsoft 365 安全性回應小組稱為「藍色小組」。藍隊會使用我們的安全性監視系統和安全性事件回應程式,來預防、偵測及回應 Red Team 攻擊。

紅隊結束攻擊之後,他們會與藍隊合作,一起找出並解決在攻擊模擬期間發現的弱點。 他們也會根據從模擬中學到的經驗來識別及實作流程改善。 紅隊所發現的任何弱點會在下次針對服務的攻擊模擬中進行重新測試,以確認改良的偵測和回應功能,並確保弱點已完全補救。

持續的攻擊模擬可協助 Microsoft 365 在真實世界的對手利用新弱點之前,先行找出這些弱點並予以修正。 此外,這些模擬可改善我們快速偵測攻擊的能力,並有效地減輕威脅。 紅隊攻擊模擬的設計訴求是模擬實際的攻擊,但不會對我們的客戶造成負面影響。 客戶租用戶永遠不會成為紅隊攻擊的目標,但紅隊滲透測試有助於確保 Microsoft 365 已做好預防、偵測及回應安全性威脅的準備。

自動攻擊模擬

為了協助擴大攻擊模擬工作,紅色小組已建立自動化攻擊模擬工具,可定期在選取的 Microsoft 365 環境中安全地執行。 此工具具有各式各樣預先定義的攻擊,而這些攻擊會不斷擴充和改進,以反映不斷演變的威脅態勢。 除了擴大紅色小組測試的涵蓋範圍之外,還可協助藍色小組驗證並改善其安全性監視邏輯。 一般且持續的攻擊模擬為藍色小組提供一致且多樣化的訊號串流,可針對其預期的響應進行比較和驗證,進而改善 Microsoft 365 的安全性監視邏輯和回應功能。

服務團隊應用程式滲透測試

個別服務團隊會參與其應用程式的滲透測試,作為安全性開發生命週期 (SDL) 的一部分。 這項測試的設計訴求是要找出缺點,以便在正式版本前予以補救。 服務團隊會進行兩種滲透測試,作為 SDL 的一部分。 服務團隊應用程式的一般滲透測試至少每六個月進行一次。 必要時會針對特定種類的軟體弱點 (例如還原序列化攻擊) 進行其他滲透測試,作為正式版本前安全性審查的一部分。

第三方滲透測試

為了補充內部滲透測試,Microsoft 365 會聘請第三方滲透測試人員執行年度滲透測試。 第三方滲透測試人員會透過 Council of Registered Security Testers (CREST) 進行認證。 獨立滲透測試會使用 Open Web Application Security Project (OWASP) 前 10 大架構和自訂工具,將 Microsoft 365 環境的測試涵蓋範圍最大化。 透過獨立滲透測試偵測到的弱點會使用票證工具進行追蹤,並指派給服務團隊擁有者進行補救。 這些票證會維持開啟狀態,直到弱點完全補救為止。

Microsoft 錯誤懸賞計劃

Microsoft 錯誤懸賞計劃可讓在 Microsoft 365 服務中發現弱點的獨立安全性研究人員向 Microsoft 進行揭露,以得到獎勵。 此計劃可激勵個人向 Microsoft 揭露錯誤,以便在真實世界攻擊者加以利用之前降低風險。 Microsoft 錯誤懸賞計劃可補充 Microsoft 365 服務的主動滲透測試。