描述深層防禦

「深層防禦」的目的是要保護資訊,以防止遭到未經授權存取的人士竊取。

深層防禦策略採用一連串的機制來減緩為了未經授權存取資料所發動的攻勢。

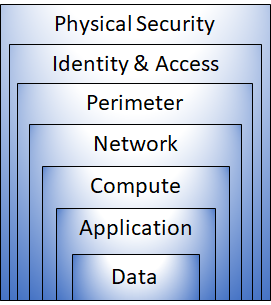

深層防禦的層級

您可以將深層防禦視覺化為一組層級,將資料放置在中央進行保護,而所有其他層級都能運作,以保護該中央資料層。

每一層皆提供保護,因此如果某層遭入侵,已備有後續層防止進一步攻擊。 這種方法可避免系統仰賴任何單一的保護層。 其可減緩攻擊並提供警示資訊,讓安全性小組可立即自動或手動採取行動。

以下是各層角色的簡短概觀:

- 實體安全性層級是保護資料中心內計算硬體的第一道防線。

- 身分識別與存取層可控制對基礎結構與變更控制的存取。

- 周邊層使用分散式阻斷服務 (DDoS) 保護,可在大規模攻擊導致使用者發生阻斷服務的情況之前,先過濾掉這些攻擊。

- 網路層透過分割與存取控制,來限制資源之間的通訊。

- 計算層會保護對虛擬機器的存取。

- 應用程式層可確保應用程式的安全,且沒有安全性弱點。

- 資料層可控制需要保護的商務與客戶資料存取權。

這些層提供指導方針,以協助在應用程式的所有層級中制定安全性設定決策。

Azure 在深層防禦概念的每個層級中,皆提供安全性工具與功能。 讓我們進一步了解每個防禦層:

實體安全性

確保建築物實際入口安全性,以及控制對資料中心內運算硬體的存取是第一道防線。

實體安全性旨在提供實體保護,以防止資產遭到存取。 這些保護可確保無法略過其他層,並會適當地處理遺失或遭竊情況。 Microsoft 使用其雲端資料中心內的各種實體安全性機制。

身分識別與存取

身分識別與存取權層的用意為確保身分識別安全、只授與所需存取權並記錄登入事件與變更。

在這一層中,請務必:

- 控制對基礎結構的存取及變更控制權。

- 使用單一登入 (SSO) 與多重要素驗證。

- 稽核事件和變更。

周邊

周邊網路會保護您的資源免於網路型攻擊。 找出這些攻擊、排除其影響,並在攻擊發生時發出警示,對於保障您的網路安全至關重要。

在這一層中,請務必:

- 使 DDoS 保護,可以在大規模攻擊導致影響使用者的系統可用性之前,先過濾掉這些攻擊。

- 使用周邊防火牆來找出對您網路發動的惡意攻擊,並發出警示。

網路

在這一層,焦點會放在將您所有資源間的網路連線限制成只允許必要連線。 藉由限制此通訊,您可降低攻擊散佈到網路中其他系統的風險。

在這一層中,請務必:

- 限制資源之間的通訊。

- 預設為拒絕。

- 在適當的情況下,限制傳入網際網路存取,並限制傳出存取。

- 實作與內部部署網路的安全連線。

計算

惡意程式碼、未修補的系統及未適當保護的系統都會讓您的環境易受攻擊。 這一層的重點在確定運算資源安全,並讓您具有適當的控制權,以將安全性問題降到最低。

在這一層中,請務必:

- 保護對虛擬機器的存取。

- 在裝置上實作 Endpoint Protection,並確保系統經過修補且是最新的。

應用程式

將安全性整合到應用程式開發生命週期,這有助於減少程式碼中產生的弱點數量。 所有開發小組都應確保其應用程式預設是安全的。

在這一層中,請務必:

- 確保應用程式安全無虞,且沒有弱點。

- 將敏感性應用程式祕密儲存在安全的儲存媒體中。

- 讓安全性成為所有應用程式開發的設計需求。

資料

儲存資料並控制資料存取權的人員,必須負責確保使用適當的方式來保護資料。 通常會有法規需求,其中規定為確保資料機密性、完整性與可用性所需具備的控制權與程序。

在絕大多數情況下,攻擊者都想要取得資料:

- 儲存在資料庫。

- 儲存在虛擬機器內的磁碟上。

- 儲存在軟體即服務 (SaaS) 應用程式中,例如 Office 365。

- 透過雲端儲存空間進行管理。