Contoso Corporation 的身分識別

Microsoft 透過Microsoft Entra識別碼,在其雲端供應專案中提供身分識別即服務 (IDaaS) 。 若要採用 Microsoft 365 企業版,Contoso IDaaS 解決方案必須使用其內部部署身分識別提供者,並包含其現有受信任的協力廠商身分識別提供者的同盟驗證。

Contoso Active Directory 網域服務樹系

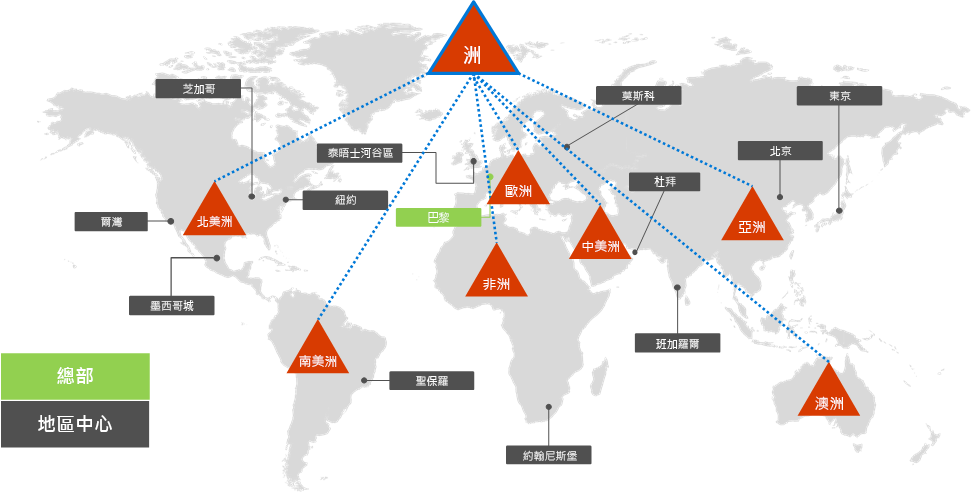

Contoso 使用單一Active Directory 網域服務 (AD DS) 樹系來 contoso.com 具有七個子域,每個區域各一個子域。 總部、地區中心辦公室和衛星辦公室包含用於本機驗證與授權的網域控制站。

以下是 Contoso 樹系,其具有包含區域中樞之全球不同地區的區域網域。

Contoso 決定使用 contoso.com 樹系中的帳戶和群組來驗證和授權其 Microsoft 365 工作負載和服務。

Contoso 同盟驗證基礎結構

Contoso 允許︰

- 客戶使用其 Microsoft、Facebook 或 Google Mail 帳戶登入公司的公用網站。

- 供應商和合作夥伴使用其LinkedIn、Salesforce 或 Google Mail 帳戶來登入公司的合作夥伴外部網路。

以下是 Contoso DMZ,其中包含公用網站、合作夥伴外部網路,以及一組 Active Directory 同盟服務 (AD FS) 伺服器。 DMZ 會連線到包含客戶、合作夥伴和網際網路服務的網際網路。

DMZ 中的 AD FS 伺服器可協助其識別提供者驗證客戶認證,以存取公用網站和合作夥伴認證以存取合作夥伴外部網路。

Contoso 決定保留此基礎結構,並將其專用於客戶和合作夥伴驗證。 Contoso 身分識別架構設計人員正在調查將此基礎結構轉換為 Microsoft Entra B2B和B2C解決方案。

用於雲端式驗證的混合式身分識別和密碼雜湊同步

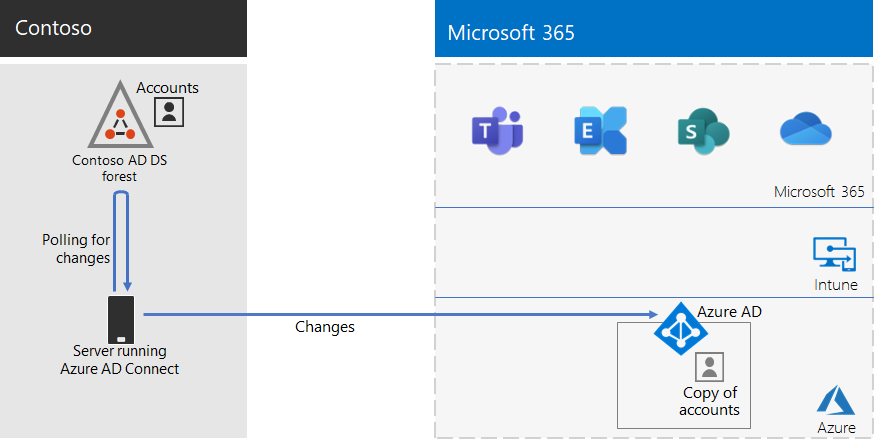

Contoso 想要使用其內部部署 AD DS 樹系向 Microsoft 365 雲端資源進行驗證。 它決定使用密碼雜湊同步處理 (PHS) 。

PHS 會同步處理內部部署 AD DS 樹系與其 Microsoft 365 企業版訂閱的Microsoft Entra租使用者、複製使用者和群組帳戶,以及雜湊版本的使用者帳戶密碼。

為了進行目錄同步處理,Contoso 已在其巴黎資料中心的伺服器上部署 Microsoft Entra Connect 工具。

以下是執行 Microsoft Entra Connect 輪詢 Contoso AD DS 樹系以取得變更,然後將這些變更與Microsoft Entra租使用者同步處理的伺服器。

零信任身分識別和裝置存取的條件式存取原則

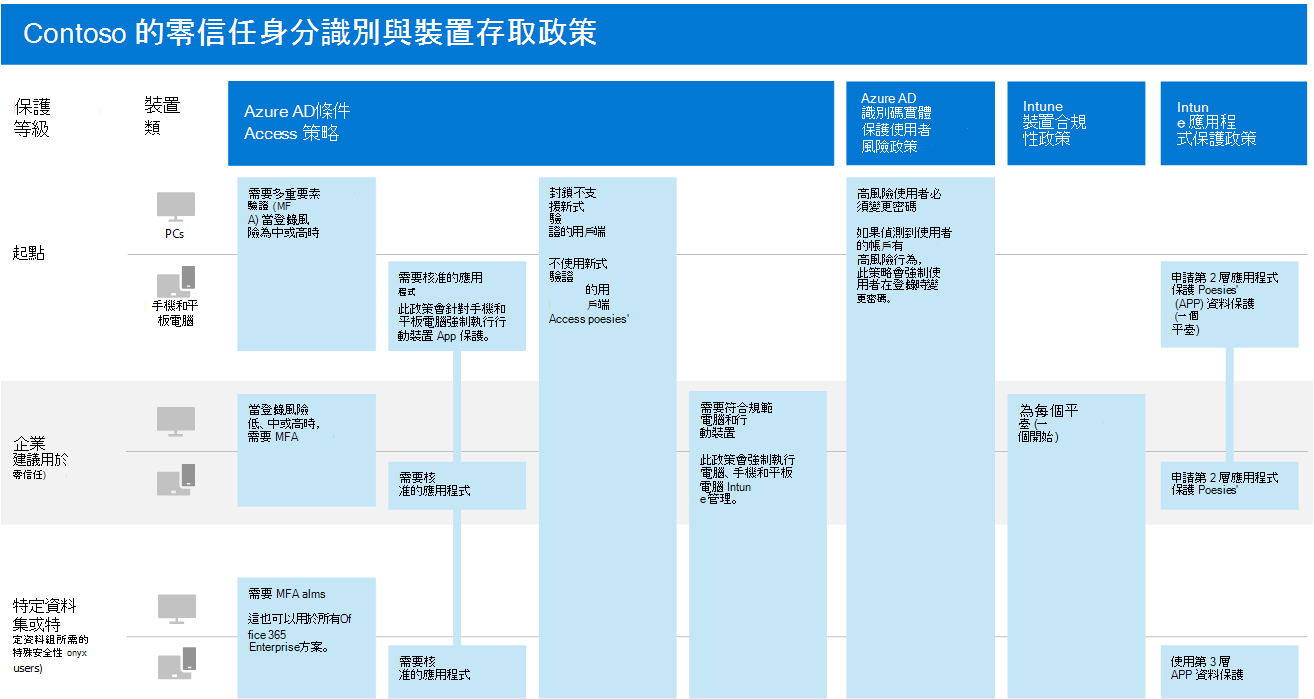

Contoso 針對三個保護層級建立了一組Microsoft Entra識別碼和 Intune條件式存取原則:

- 起始點 保護適用于所有使用者帳戶。

- 企業 保護適用于資深領導階層和主管人員。

- 特殊安全 性保護適用于財務、法律和研究部門中可存取高度管制資料的特定使用者。

以下是產生的一組 Contoso 身分識別和裝置條件式存取原則。

下一步

瞭解 Contoso 如何使用其 Microsoft 端點Configuration Manager基礎結構,在整個組織中部署和保留目前的Windows 10 企業版。

另請參閱

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應