適用於 Office 365 的 Microsoft Defender 中的安全連結

提示

您知道您可以免費試用 Office 365 方案 2 的 Microsoft Defender 全面偵測回應 功能嗎? 使用 Microsoft Defender 入口網站試用中樞的 90 天 適用於 Office 365 的 Defender 試用版。 在這裡瞭解誰可以註冊和 試用條款。

重要事項

本文適用於擁有適用於 Office 365 的 Microsoft Defender 的商務客戶。 如果您使用 Outlook.com、Microsoft 365 家用版 或 Microsoft 365 個人版,而且您要在 Outlook.com 中尋找安全連結的相關信息,請參閱 Microsoft 365 訂閱者的進階 Outlook.com 安全性。

在具有 適用於 Office 365 的 Microsoft Defender 的組織中,安全鏈接掃描可保護您的組織免於遭受網路釣魚和其他攻擊所使用的惡意連結。 具體而言,安全連結會在郵件流程期間提供輸入電子郵件訊息的 URL 掃描和重寫,以及電子郵件訊息、Teams 和支援的 Office 365 應用程式中 URL 和連結的點選驗證。 除了一般 反垃圾郵件 和 反惡意代碼 保護之外,還會進行安全鏈接掃描。

觀看這段簡短影片,瞭解如何在 適用於 Office 365 的 Microsoft Defender 中使用安全連結來防範惡意連結。

注意事項

雖然沒有預設的安全鏈接原則,但內建保護預設安全策略會針對至少有一個 適用於 Office 365 的 Defender 授權的客戶,提供電子郵件訊息、Microsoft Teams 和支援 Office 應用程式中檔案的安全連結保護, (未在標準或嚴格預設安全策略或自定義安全鏈接原則中定義的使用者) 。 如需詳細資訊,請參閱 EOP 和 適用於 Office 365 的 Microsoft Defender 中的預設安全策略。 您也可以建立適用於特定使用者、群組或網域的安全鏈接原則。 如需指示,請參閱在 適用於 Office 365 的 Microsoft Defender 中設定安全鏈接原則。

安全鏈接原則的安全連結保護可在下列位置使用:

Email 訊息:電子郵件訊息中連結的安全鏈接保護。

如需電子郵件訊息安全鏈接保護的詳細資訊,請參閱本文稍後 的電子郵件安全連結設定 一節。

注意事項

安全連結無法在啟用郵件功能的公用資料夾上運作。

安全連結不會針對 RTF) 電子郵件訊息中 RTF 格式的 URL 提供保護 (。

安全連結僅支援 HTTP (S) 和 FTP 格式。

使用另一個服務在 適用於 Office 365 的 Defender 之前包裝連結,可能會防止安全連結處理連結,包括包裝、入侵或驗證連結的「惡意性」。

Microsoft Teams:Teams 交談、群組聊天或頻道中連結的安全鏈接保護。

如需Teams中安全連結保護的詳細資訊,請參閱本文稍後 的 Microsoft Teams 安全連結設定 一節。

Office 應用程式:支援之 Office 桌面、行動裝置和 Web 應用程式的安全鏈接保護。

如需 Office 應用程式中安全鏈接保護的詳細資訊,請參閱本文稍後的 Office 應用程式安全連結設定 一節。

下表說明 Microsoft 365 中安全連結的案例,以及包含 適用於 Office 365 的 Defender (注意的 Office 365 組織,在範例) 中,缺少授權絕對不是問題。

| 案例 | 結果 |

|---|---|

| 大於行銷部門的成員。 適用於 Office 應用程式的安全鏈接保護已在適用於行銷部門成員的安全連結原則中開啟。 在電子郵件訊息中開啟PowerPoint 簡報,然後按下簡報中的URL。 | Jean 受安全連結保護。 在已開啟 Office 應用程式安全鏈接保護的安全鏈接原則中,有一個包含在內的函數。 如需 Office 應用程式中安全鏈接保護需求的詳細資訊,請參閱本文稍後的 Office 應用程式安全連結設定 一節。 |

| Chris 的 Microsoft 365 E5 組織未設定安全鏈接原則。 Chris 收到來自外部寄件者的電子郵件,其中包含他最後按兩下的惡意網站 URL。 | Chris 受到安全鏈接的保護。 內建保護預設安全策略可為所有收件者提供安全連結保護, (未在標準或嚴格預設安全策略或自定義安全鏈接原則中定義的使用者) 。 如需詳細資訊,請參閱 EOP 和 適用於 Office 365 的 Microsoft Defender 中的預設安全策略。 |

| 在 Pat 的組織中,系統管理員已建立套用 Pat 的安全鏈接原則,但已關閉 Office 應用程式的安全鏈接保護。 Pat 開啟 Word 檔,然後按一下檔案中的 URL。 | Pat 不受安全連結保護。 雖然 Pat 包含在使用中的安全鏈接原則中,但該原則中已關閉 Office 應用程式的安全鏈接保護,因此無法套用保護。 |

| Jamie 和 Julia 都在 contoso.com 工作。 很久以前,系統管理員已設定安全鏈接原則,以同時套用至一個或多個版本。 在不知道電子郵件包含惡意 URL 的情況下,則會將電子郵件傳送至 Julia。 | 如果套用至 Julia 的安全鏈接原則設定為套用至內部收件者之間的郵件,Julia 就會受到安全鏈接的保護。 如需詳細資訊,請參閱本文稍後 的電子郵件訊息安全連結設定 一節。 |

安全鏈接原則中的收件者篩選

收件者篩選條件會使用條件和例外狀況來識別套用原則的內部收件者。 至少需要一個條件。 您可以使用下列收件者篩選條件和例外狀況:

- 用戶:組織中的一或多個信箱、郵件使用者或郵件聯繫人。

- 群組:

- ) 不支援指定通訊群組的成員或啟用郵件功能的安全組 (動態通訊群組。

- 指定的 Microsoft 365 群組。

- 網域:Microsoft 365 中一或多個已設定的 已接受網域 。 收件者的主要電子郵件地址位於指定的網域中。

您只能使用條件或例外狀況一次,但條件或例外狀況可以包含多個值:

相同條件或例外狀況的多個值使用 OR 邏輯 (例如 recipient1<> 或 <recipient2>) :

- 條件:如果收件者符合 任何 指定的值,則會將原則套用至這些值。

- 例外狀況:如果收件者符合 任何 指定的值,則不會套用原則。

不同類型的例外狀況會使用 OR 邏輯 (例如,<recipient1 或 group1>>的成員或 domain1) 的成員。<>< 如果收件者符合 任何 指定的例外狀況值,就不會套用原則。

不同 類型的條件 會使用 AND 邏輯。 收件者必須符合 所有 指定的條件,原則才能套用到這些條件。 例如,您可以使用下列值來設定條件:

- 使用者:

romain@contoso.com - 群組:主管

只有在他也是主管群組的成員時,原則才會套用至

romain@contoso.com。 否則,原則不會套用到他。- 使用者:

電子郵件訊息的安全連結設定

安全連結會掃描傳入電子郵件中已知的惡意超連結。 掃描的 URL 會使用 Microsoft 標準 URL 前置詞重寫或 包裝 : https://nam01.safelinks.protection..com。 在重寫連結之後,系統會分析其是否有潛在的惡意內容。

在安全連結重寫 URL 之後,即使訊息是 手動 轉寄或回復的,也會重寫 URL。 每個郵件收件者 (內部和外部收件者) 都會完成包裝。 此外,也會重寫新增至轉送或回復訊息的其他連結。

若要依收件匣規則或 SMTP 轉寄 自動 轉寄, 除非 下列其中一個語句成立,否則不會在最終收件者的郵件中重寫 URL:

- 收件者也會受到安全鏈接的保護。

- 先前的通訊中已重寫 URL。

只要開啟安全鏈接保護,不論 URL 是否重寫,都會在訊息傳遞之前掃描 URL。 在支援的 Outlook (Windows、Mac 和 Outlook 網頁版) 版本中,在按兩下時,用戶端 API 呼叫會檢查未包裝的 URL。

下列清單說明適用於電子郵件訊息的安全鏈接原則中的設定:

開啟: 當使用者按一下電子郵件中的連結時,[安全連結] 會檢查已知的惡意連結清單。 默認會重寫 URL。:開啟或關閉電子郵件訊息中的安全鏈接掃描。 建議的值會在) 上選取 (,併產生下列動作:

- Windows 上的 Outlook (C2R) 已開啟安全鏈接掃描。

- URL 會重寫,而使用者在單擊訊息中的URL時,會透過安全鏈接保護路由傳送。

- 按兩下時,會針對已知的惡意URL清單檢查URL。

- 沒有有效信譽的 URL 會以非同步方式在背景中引爆。

只有當電子郵件訊息中的安全鏈接掃描已開啟時,才能使用下列設定:

將安全連結套用至組織內傳送的電子郵件訊息:開啟或關閉在相同 Exchange Online 組織內內部寄件者與內部收件者之間傳送之郵件的安全鏈接掃描。 已選取建議值 (開啟)。

針對指向檔案的可疑連結和連結套用即時 URL 掃描:開啟連結的實時掃描,包括指向可下載內容的電子郵件訊息中的連結。 已選取建議值 (開啟)。

- 等到完成 URL 掃描後才會傳遞郵件:

- ) 上選取的 (:包含 URL 的訊息會保留直到掃描完成為止。 只有在確認 URL 安全後,才會傳送郵件。 這是建議的值。

- 未選取 (關閉) :如果 URL 掃描無法完成,還是要傳遞訊息。

- 等到完成 URL 掃描後才會傳遞郵件:

請勿重寫 URL,請只透過 SafeLinks API 進行檢查:如果在) 上選取 (選取此設定,則不會進行 URL 換行,但會在訊息傳遞之前掃描 URL。 在支援的 Outlook (Windows、Mac 和 Outlook 網頁版) 版本中,在單擊 URL 時,會透過 API 以獨佔方式呼叫安全連結。

如需安全連結原則之標準與嚴格原則設定的建議值詳細資訊,請參閱 安全連結原則設定。

安全連結在電子郵件訊息中的運作方式

概括而言,以下是安全鏈接保護在電子郵件訊息中URL的運作方式:

所有電子郵件都會通過 EOP,其中的因特網通訊協定 (IP) 和信封篩選、簽章型惡意代碼保護、反垃圾郵件和反惡意代碼篩選器,然後再將郵件傳遞至收件者的信箱。

使用者會在其信箱中開啟郵件,然後按兩下郵件中的URL。

安全連結會在開啟網站之前立即檢查 URL:

如果 URL 指向已判定為惡意的網站,則會開啟 惡意網站警告 頁面 (或不同的警告頁面) 開啟。

如果 URL 指向可下載的檔案,而且在套用至使用者的原則中開啟 [套用 指向檔案的可疑鏈接和鏈接的即時 URL 掃描 ] 設定,就會檢查可下載的檔案。

如果 URL 判斷為安全,則會開啟網站。

Microsoft Teams 的安全連結設定

您可以在安全連結原則中開啟或關閉 Microsoft Teams 的安全鏈接保護。 具體而言,當使用者按兩下 Microsoft Teams 中的連結時,您會使用開啟:安全連結檢查已知惡意連結的清單。Teams 區段中的 URL 不會重寫設定。 建議的值是在選取) (。

注意事項

當您開啟或關閉Teams的安全鏈接保護時,變更可能需要24小時才會生效。

Teams 桌面和 Web 實例支援 Teams 的安全鏈接保護。

當受保護的使用者按兩下連結 (點選保護) 時,會針對已知惡意連結清單檢查 Teams 中的 URL。 不會重寫 URL。 如果發現連結是惡意的,則使用者會有下列體驗:

- 如果在 Teams 交談、群組聊天或頻道中按兩下連結,則顯示在預設網頁瀏覽器中的螢幕快照所示的警告頁面。

- 如果從釘選的索引標籤按一下連結,則警告頁面會出現在該索引標籤內的Teams介面中。基於安全性考慮,已停用在網頁瀏覽器中開啟連結的選項。

- 根據設定原則中的 [ 讓使用者點選到原始 URL ] 設定的方式而定,使用者是或不允許按兩下原始 URL (繼續 (不建議 ) ) 螢幕快照中。 建議您不要選取 [ 讓使用者單擊原始 URL ] 設定,讓使用者無法單擊原始 URL。

如果傳送連結的使用者未受到已開啟 Teams 保護的安全鏈接原則保護,使用者可以自由地按兩下其電腦或裝置上的原始 URL。

按兩下警告頁面上的 [ 返回] 按鈕,會將使用者返回其原始內容或URL位置。 不過,再次按下原始連結會導致安全連結重新掃描 URL,因此警告頁面會重新出現。

安全連結在 Teams 中的運作方式

在較高的層面上,以下是安全連結保護在 Microsoft Teams 作用於 URL 的方式:

使用者啟動 Teams 應用程式。

Microsoft 365 會確認使用者的組織包含 適用於 Office 365 的 Microsoft Defender,且該使用者包含在已開啟 Microsoft Teams 保護的作用中安全鏈接原則中。

URL 為聊天、群組聊天、頻道和索引標籤中的使用者在點擊時進行驗證。

Office 應用程式的安全連結設定

Office 應用程式的安全鏈接保護會檢查 Office 檔案中的連結,而不是電子郵件訊息中的連結。 但是,它可以在文件開啟之後,在電子郵件訊息中檢查附加 Office 檔中的連結。

您可以在安全連結原則中開啟或關閉 Office 應用程式的安全連結保護。 具體來說,當使用者按兩下 Microsoft Office 應用程式中的連結時,您會使用開啟:安全連結檢查已知惡意連結的清單。URL 不會在[Office 365 應用程式] 區段中重寫設定。 建議的值是在選取) (。

Office 應用程式的安全鏈接保護具有下列用戶端需求:

Microsoft 365 Apps 或 Microsoft 365 商務進階版:

- Windows、Mac 或網頁瀏覽器上目前版本的 Word、Excel 和 PowerPoint。

- iOS 或 Android 裝置上的 Office 應用程式。

- Windows 上的 Visio。

- 網頁瀏覽器中的 OneNote。

- 開啟儲存的 EML 或 MSG 檔案時的 Windows Outlook。

支援的 Office 應用程式和 Microsoft 365 服務已設定為使用新式驗證。 如需詳細資訊,請參閱 Office 用戶端應用程式的新式驗證運作方式。

使用者會使用其公司或學校帳戶登入。 如需詳細資訊, 請參閱登入 Office。

如需標準和嚴格原則設定建議值的詳細資訊,請參閱 安全鏈接原則設定。

安全連結在 Office 應用程式中的運作方式

概括而言,以下是 Office 應用程式中 URL 的安全鏈接保護運作方式。 上一節說明支援的 Office 應用程式。

使用者在包含 Microsoft 365 Apps 或 Microsoft 365 商務進階版 的組織中,使用其公司或學校帳戶登入。

使用者會在支援的 Office 應用程式中開啟並按下 Office 檔的連結。

安全連結會在開啟目標網站之前立即檢查 URL:

如果 URL 指向已判定為惡意的網站,則會開啟 惡意網站警告 頁面 (或不同的警告頁面) 開啟。

如果 URL 指向可下載的檔案,且套用至使用者的安全鏈接原則已設定為掃描可下載內容的連結 (套用 指向檔案) 的可疑鏈接和連結的即時 URL 掃描 ,則會檢查可下載的檔案。

如果將URL視為安全,則會將使用者帶往網站。

如果無法完成安全鏈接掃描,就不會觸發安全鏈接保護。 在 Office 桌面用戶端中,使用者會在繼續前往目的地網站之前收到警告。

注意事項

在每個會話開始時可能需要幾秒鐘的時間,才能確認使用者可以使用 Office 應用程式的安全連結。

按兩下 [安全連結] 原則中的 [保護設定]

這些設定適用於電子郵件、Teams 和 Office 應用程式中的安全連結:

追蹤用戶點選:開啟或關閉儲存安全鏈接單擊所按 URL 的數據。 建議您將此設定保留在) (。

在 Office 應用程式的安全連結中,此設定適用於桌面版本 Word、Excel、PowerPoint 和 Visio。

如果您選擇此設定,可以使用下列設定:

讓使用者單擊原始 URL:控制使用者是否可以透過 警告頁面 單擊原始 URL。 未選取建議值 (關閉) 。

在 Office 應用程式的安全連結中,此設定適用於桌面版本 Word、Excel、PowerPoint 和 Visio 中的原始 URL。

在通知和警告頁面上顯示組織商標:此選項會在警告頁面上顯示貴組織的商標。 商標可協助使用者識別合法的警告,因為攻擊者通常會使用預設的 Microsoft 警告頁面。 如需自訂商標的詳細資訊,請參閱 自訂貴組織的 Microsoft 365 主題。

安全鏈接原則的優先順序

建立多個原則之後,您可以指定套用原則的順序。 沒有兩個原則可以具有相同的優先順序,而且在套用第一個原則之後,原則處理會停止 (該收件者) 的最高優先順序原則。 內建保護原則一律會最後套用。 與 標準 和 嚴格 預設安全策略相關聯的安全鏈接原則一律會在自定義安全連結原則之前套用。

如需優先順序順序以及如何評估和套用多個原則的詳細資訊,請參閱 預設安全策略和其他原則的優先順序 和 電子郵件保護的順序和優先順序。

安全鏈接原則中的「不要重寫下列URL」清單

注意事項

「不要重寫下列 URL」清單中的專案不會在郵件流程期間由安全鏈接掃描或包裝,但在按兩下時仍可能遭到封鎖。 將 URL 回報為 [不應該被封鎖 (誤判為真) ],然後選取 [允許此 URL ] 將允許專案新增至 [租使用者允許/封鎖清單],如此一來,在郵件流程期間 和 單擊時,安全連結就不會掃描或包裝 URL。 如需指示,請 參閱向 Microsoft 回報良好的 URL。

每個安全鏈接原則都包含 [不要重寫下列 URL ] 清單,可用來指定安全鏈接掃描不會重寫的 URL。 您可以在不同的安全連結原則中設定不同的清單。 在第一個 (之後,可能會停止原則處理,將最高優先順序) 原則套用至使用者。 因此,只有一個 [不要重寫下列 URL ] 列表會套用至包含在多個作用中安全鏈接原則中的使用者。

若要在新的或現有的安全鏈接原則中將專案新增至清單,請參閱 建立安全鏈接原則 或 修改安全鏈接原則。

附註:

下列客戶端無法辨識安全鏈接原則中的 [不要重寫下列 URL ] 清單。 您可以根據這些用戶端中的安全連結掃描結果,封鎖原則中包含的使用者存取 URL:

- Microsoft Teams

- Office Web 應用程式

如需可在任何地方允許的 URL 真正通用清單,請 參閱管理租使用者允許/封鎖清單。 不過,租使用者允許/封鎖清單中的URL允許專案不會從安全連結重寫中排除。

請考慮將常用的內部 URL 新增至清單,以改善用戶體驗。 例如,如果您有內部部署服務,例如 商務用 Skype 或 SharePoint,您可以新增這些 URL 來排除掃描。

如果您在安全鏈接原則中已經有 [不要重寫下列 URL ] 專案,請務必檢閱清單,並視需要新增通配符。 例如,您的清單有類似

https://contoso.com/a的專案,而您稍後決定包含 子路徑,例如https://contoso.com/a/b。 不要新增專案,而是將通配符新增至現有的專案,使其變成https://contoso.com/a/*。每個 URL 專案最多可以包含三個通配符 (

*) 。 通配符明確包含前置詞或子域。 例如,專案contoso.com與 不同*.contoso.com/*,因為*.contoso.com/*可讓人員造訪指定網域中的子域和路徑。例如,如果 URL 使用自動將 HTTP 重新導向至 HTTPS (,則 302 重新

http://www.contoso.com導向為https://www.contoso.com) ,而您嘗試針對清單的相同 URL 輸入 HTTP 和 HTTPS 專案,您可能會注意到第二個 URL 專案會取代第一個 URL 專案。 如果 URL 的 HTTP 和 HTTPS 版本完全分開,就不會發生此行為。請勿指定 http:// 或 https:// (,也就是 contoso.com) 以排除 HTTP 和 HTTPS 版本。

*.contoso.com未涵蓋 contoso.com,因此您必須排除這兩者,才能同時涵蓋指定的網域和任何子域。contoso.com/*僅涵蓋 contoso.com,因此不需要同時contoso.com排除 和contoso.com/*;就contoso.com/*已足夠。若要排除網域的所有反覆專案,需要兩個排除專案;

contoso.com/*和*.contoso.com/*。 這些項目結合以排除 HTTP 和 HTTPS、主要網域 contoso.com 和任何子域,以及任何或未結束的部分 (例如,contoso.com 和 contoso.com/vdir1 都涵蓋在) 。

「不要重寫下列 URL」清單的項目語法

下表說明您可以輸入的值及其結果的範例:

| 值 | 結果 |

|---|---|

contoso.com |

允許存 https://contoso.com 取子域或路徑,但不允許存取。 |

*.contoso.com/* |

允許存取網域、子域和路徑 (例如、https://www.contoso.comhttps://www.contoso.com、 https://maps.contoso.com或 https://www.contoso.com/a) 。 此專案原本就優於 *contoso.com*,因為它不允許潛在的詐騙網站,例如 https://www.falsecontoso.com 或 https://www.false.contoso.completelyfalse.com |

https://contoso.com/a |

允許存 https://contoso.com/a取 ,但不允許像這樣的子路徑 https://contoso.com/a/b |

https://contoso.com/a/* |

允許存 https://contoso.com/a 取 和 子路徑,例如 https://contoso.com/a/b |

來自安全連結的警告頁面

本節包含當您按兩下 URL 時,安全鏈接保護所觸發的各種警告頁面範例。

掃描進行中通知

安全連結正在掃描已點選的 URL。 您可能需要稍候片刻,才能再次嘗試連結。

可疑的訊息警示

按兩下的網址位於類似其他可疑訊息的電子郵件訊息中。 建議您在繼續前往網站之前,先再次檢查電子郵件訊息。

網路釣魚嘗試警告

點選的 URL 位於已識別為網路釣魚攻擊的電子郵件訊息中。 因此,會封鎖電子郵件訊息中的所有 URL。 建議您不要繼續前往網站。

惡意網站警告

按兩下的URL會指向已識別為惡意的網站。 建議您不要繼續前往網站。

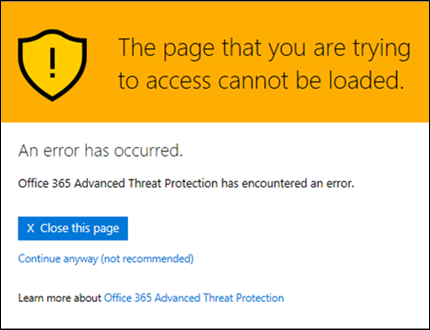

錯誤警告

發生某種錯誤,且無法開啟URL。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應