在共用電腦上安全地使用 Microsoft Teams

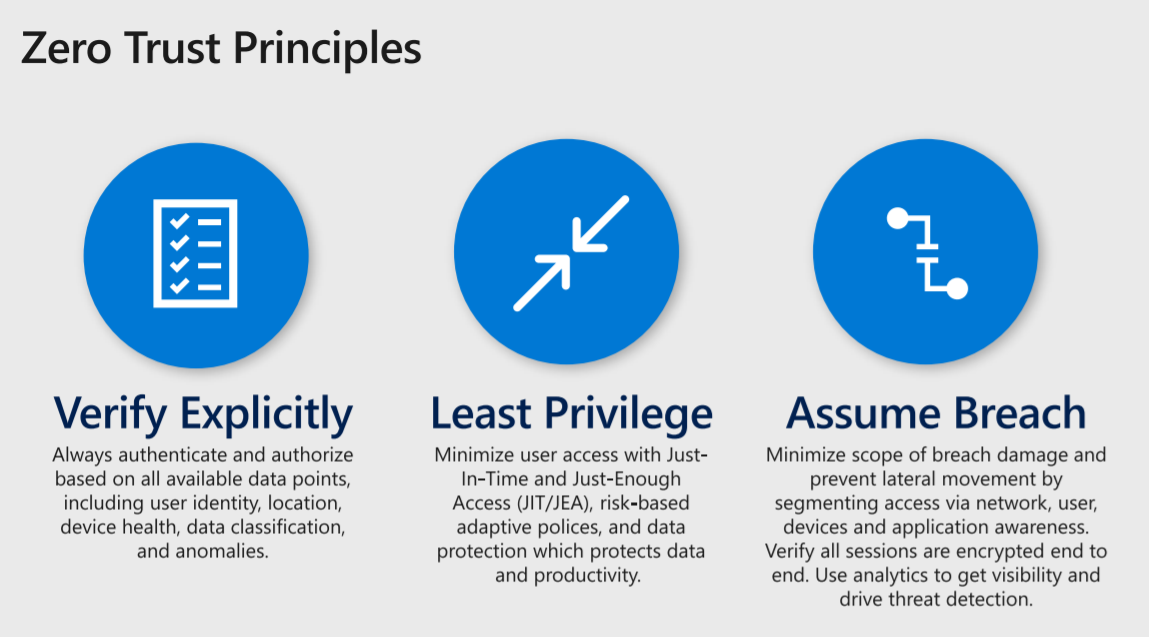

如果可能,建議企業對用戶端裝置使用「零信任」方法,運用裝置管理功能、裝置健康情況檢查和原則強制執行、裝置層級加密及其他安全性功能。

系統管理員可以透過 堅持 驗證、最低權限,以及承擔入侵 (即會對使用者和資料造成最低風險動作的標準),藉此建立非常安全的條件。

提示

若要更深入檢查零信任原則,請參閱這些影片。

從共用電腦安全地使用 Microsoft Teams 安全的秘訣

我們意識到此做法可能並非在所有情況下都可行,但安全性系統管理員仍務必遵循從共用電腦或非管理裝置使用 Teams 的指導方針。

應該開發方案,以盡快、盡可能遵守指導方針。

- 使用作業系統平台安全性功能。

- 確保作業系統已設定為透過作業系統提供者安裝自動更新 (若為 Microsoft 系統,可透過 Windows Update 來完成此動作)。

- 確保已啟用任何裝置加密功能 (例如 bitlocker),以及用來存取裝置的金鑰受到保護。 請注意,大多數的 Windows 10 裝置支援 BitLocker。

- 在您的裝置上使用防毒功能,例如 Windows Defender 提供的功能。

- 強烈建議對系統的每個使用者使用個別使用者帳戶。

- 請勿對非系統管理功能 (例如瀏覽網頁、執行 Teams 等) 授與或使用系統管理員權限。

如果不符合上述指導方針,我們建議使用額外的瀏覽器安全性最佳做法:

套用瀏覽器的安全性功能。

- 使用私人瀏覽工作階段,將保存到磁碟的資料和歷程記錄最小化。 例如,在 Microsoft Edge 中使用 inPrivate 瀏覽、在 Google Chrome中進行無痕式瀏覽,或使用您的特定瀏覽器用於私人瀏覽的功能。

- 建議將系統行為變更為預設採用私人瀏覽。

瀏覽至並使用 Teams Web 應用程式 (有時稱為 Web 用戶端),而非可下載的Teams 用戶端。

使用共用系統完成之後,您必須:

- 登出 Teams。

- 關閉所有瀏覽器索引標籤和視窗。

- 從裝置登出。

上述專案並非涵蓋所有案例的最佳做法或安全性控制項的完整清單,而且可能會在您的環境中採取額外動作,例如 (,如果您適用於 Office 365 的 Microsoft Defender 方案 1或方案 2) ,安全性系統管理員可以選擇使用 Teams 的安全連結和安全附件。 不過,這些步驟可做為建立從共用裝置使用 Teams 指導方針的起點。

詳細資訊

Configuration Manager 中的 Bitlocker

Intune 中 Windows 10 的 BitLocker 原則

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應