使用 Azure 資訊保護設定安全文件共同作業

使用 Azure 資訊保護時,可以保護文件,而且不妨礙授權使用者之間的共同作業。 由某位使用者建立,然後分享給其他人檢視和編輯的文件,絕大多數都是 Word、Excel 和 PowerPoint 等 Office 文件。 這些文件支援原生保護,亦即,除了授權與加密的保護功能之外,也支援有限的權限,可進行更精細的控制。

這些權限稱為使用權限,包括檢視、編輯、列印等權限。 當文件受到保護時,您可以定義個別的使用權限,或者可以定義一組稱為權限等級的使用權限。 權限等級方便您輕鬆選取通常會一起使用的使用權限,例如,檢閱者和共同作者。 如需許可權和許可權等級的詳細資訊,請參閱設定 Azure 資訊保護的使用量許可權。

當您設定這些權限時,可以指定其使用者:

使用者在您自己的組織中或者在另一個使用 Azure Active Directory 的組織中:您可以指定該組織中的 Azure AD 使用者帳戶、Azure AD 群組或所有使用者。

使用者沒有 Azure Active Directory 帳戶:指定一個會與 Microsoft 帳戶搭配使用的電子郵件地址。 這個帳戶可以事前就存在,或者使用者可以在開啟受保護的文件時建立帳戶。

若要使用 Microsoft 帳戶開啟檔,使用者必須使用Microsoft 365應用程式, (隨選即用) 。 其他 Office 版本尚無法開啟受到 Microsoft 帳戶保護的 Office 文件。

至於任何通過驗證的使用者:當您不需要控制誰能存取受保護的文件時,適合這個選項,只要對方能通過進行驗證即可。 當內容受到 Office 365 郵件加密新功能保護時,Azure AD 可以使用 Microsoft 帳戶,甚至是同盟社交提供者或一次性密碼進行驗證。

身為系統管理員,您可以設定 Azure 資訊保護標籤來套用權限和授權的使用者。 這項設定可以讓使用者和其他系統管理員輕鬆套用正確的保護設定,因為他們只須套用標籤即可,不需要指定任何詳細資料。 下列各節提供範例逐步解說,以保護支援與內部和外部使用者安全共同作業的檔。

標籤設定範例,可將保護套用至內部和外部使用者合作編輯的文件

此範例會逐步引導您設定現有的標籤來套用保護,讓貴組織的使用者可以與具有Microsoft 365或 Azure AD 之另一個組織的所有使用者共同作業、具有Microsoft 365或 Azure AD 之不同組織的群組,以及沒有 Azure AD 帳戶的使用者,而是使用其 Gmail 電子郵件地址。

由於該案例限定只有特定人員才可存取,因此不包括任何已驗證之使用者的設定。 如需列舉一個例子,說明如何設置具備此設定的標籤,請參閱範例 5:內容已加密,但未限制內容存取者的標籤。

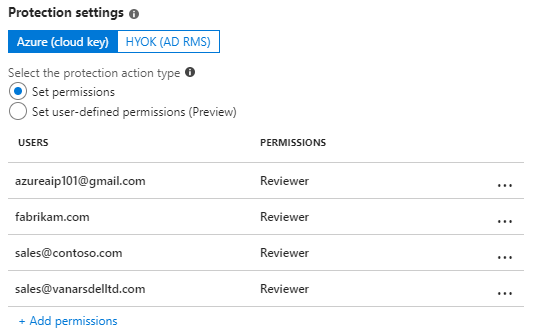

選取全域原則或範圍原則中已有的標籤。 在 [保護] 窗格中,確認已選取 [Azure (雲端金鑰)]。

請確定已選取 [設定權限],然後選取 [新增權限]。

在 [新增權限] 窗格上:

對於內部群組:選取 [瀏覽目錄] 來選取群組 (必須已啟用電子郵件)。

第一個外部組織中的所有使用者:選取 [輸入詳細資料],然後在組織的租用戶中輸入網域名稱。 例如,fabrikam.com。

至於第二個外部組織群組:同樣到 [輸入詳細資料] 索引標籤,在組織的租用戶中輸入群組的電子郵件地址。 例如: sales@contoso.com 。

至於沒有 Azure AD 帳戶的使用者:在 [輸入詳細資料] 索引標籤上,輸入使用者的電子郵件地址。 例如: bengi.turan@gmail.com 。

若要將相同的權限授與這些使用者:在 [從預設選擇權限] 中,選取 [共同擁有者]、[共同作者]、[檢閱者] 或 [自訂] 以選取您要授與的權限。

例如,您設定的權限可能類似如下:

按一下 [新增權限] 窗格上的 [確定]。

在 [ 保護 ] 窗格中,按一下 [ 確定]。

在 [標籤] 窗格中,選取 [儲存]。

套用支援安全共同作業的標籤

設定好此標籤之後,包括下列在內有很多方法可以將它套用至文件:

| 各種套用標籤的方法 | 詳細資訊 |

|---|---|

| 在 Office 應用程式中建立文件時,使用者手動選取標籤。 | 使用者從 Office 功能區的 [保護] 按鈕選取標籤,或者從 Azure 資訊保護護列選取標籤。 |

| 儲存新文件時,會提示使用者選取標籤。 | 您已設定 Azure 資訊保護原則設定,它的名稱是 [所有文件與電子郵件都必須有標籤]。 |

| 使用者透過電子郵件與他人共用文件,並在 Outlook 中手動選取標籤。 | 使用者從 Office 功能區的 [保護] 按鈕選取標籤,或從 Azure 資訊保護列選取標籤,之後附加的文件會自動受到相同設定的保護。 |

| 系統管理員可使用 PowerShell 將標籤套用至文件。 | 使用 Set-AIPFileLabel Cmdlet 將標籤套用至特定檔或資料夾中的所有檔。 |

| 您已額外設定了要套用至自動分類的標籤,現在使用 Azure 資訊保護掃描器或 PowerShell 便可以套用。 | 請參閱如何設定適用於 Azure 資訊保護的自動分類與建議分類條件。 |

若要完成此逐步解說,當您在 Office 應用程式中建立文件時,請手動套用標籤:

在用戶端電腦上,如果已經開啟 Office 應用程式,請先關閉之後再重新開啟,以取得包含您新設定標籤的最新原則變更。

將標籤套用至文件,然後予以儲存。

將受保護的文件附加至電子郵件,然後傳送至您授權編輯文件的人,即可共用受保護的文件。

開啟和編輯受保護的文件

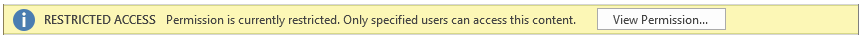

當您授權的使用者開啟文件以進行編輯時,開啟的文件會顯示資訊橫幅,通知使用者權限受到限制。 例如:

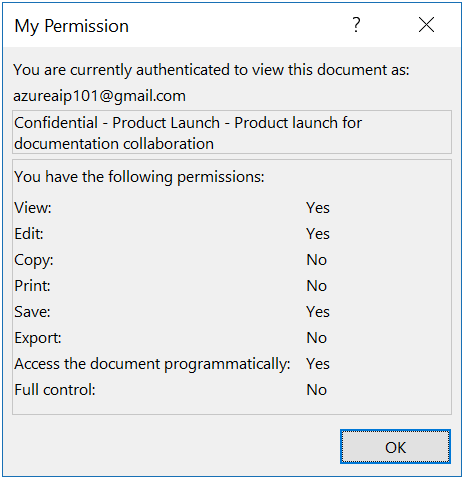

如果使用者選取 [檢視權限] 按鈕,就會看到所擁有的權限。 在下列範例中,使用者可以檢視及編輯文件:

注意:如果文件也是由使用 Azure 資訊保護的外部使用者開啟,則 Office 應用程式不會顯示文件的分類標籤,但標籤中仍會顯示任何視覺標記。 外部使用者反而可以套用自己符合組織分類法的標籤。 如果這些外部使用者將已編輯的文件再傳回給您,當您重新開啟文件時,Office 會顯示您的原始分類標籤。

開啟受保護的文件之前,會進行下列其中一個驗證流程:

對於擁有 Azure AD 帳戶的使用者,可以使用由 Azure AD 驗證的 Azure AD 認證,之後就可以開啟文件。

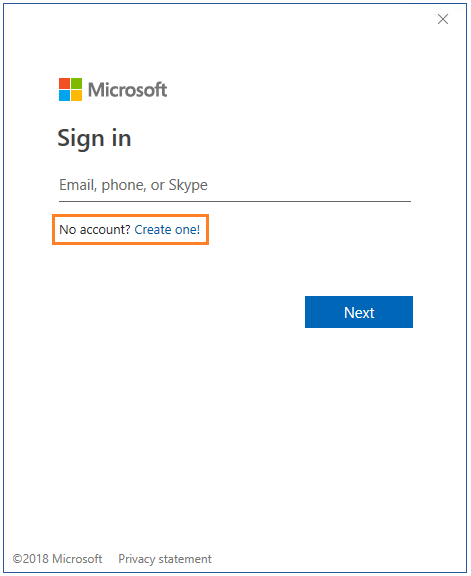

對於沒有 Azure AD 帳戶的使用者,如果未使用具備文件開啟權限的帳戶來登入 Office,就會看到 [帳戶] 頁面。

在 [帳戶] 頁面上,選取 [新增帳戶]:

在 [ 登入 ] 頁面上,選取 [ 建立一個! ],然後遵循提示,使用用來授與許可權的電子郵件地址來建立新的 Microsoft 帳戶:

建立新的 Microsoft 帳戶時,本機帳戶會切換至這個新的 Microsoft 帳戶,之後使用者就可以開啟文件。

支援的開啟受保護文件案例

下表總結檢視及編輯受保護文件所支援的各種不同驗證方法。

此外,下列案例支援檢視文件:

Windows、iOS 和 Android 版的 Azure 資訊保護檢視器可以使用 Microsoft 帳戶來開啟檔案。

當 Exchange Online 和 Office 365 郵件加密新功能可以使用社交提供者和一次性密碼來進行驗證時,瀏覽器可以開啟受保護的附件。

| 能檢視以及編輯文件的各種平台: Word、Excel、PowerPoint |

驗證方法: Azure AD |

驗證方法: Microsoft 帳戶 |

|---|---|---|

| Windows | 是 [1] | 是 (Microsoft 365應用程式和 Microsoft Office 2019) |

| iOS | 是 [1] | 是 (2.42 版和更新版本) |

| Android | 是 [1] | 是 (16.0.13029 版和更新版本) |

| MacOS | 是 [1] | 是 (Microsoft 365應用程式版本 16.42 和更新版本) |

註腳 1

支援使用者帳戶、啟用電子郵件的群組、所有成員。 使用者帳戶和啟用電子郵件的群組可以包含來賓帳戶。 所有成員會排除來賓帳戶。

後續步驟

請參閱標籤的其他設定範例,以便為各種常見案例套用保護。 本文也包含有關保護設定的更多詳細資訊。

針對可以為標籤設定的其他選項和設定,如需詳細資訊,請參閱設定 Azure 資訊保護原則。

在本文中設定的標籤,也會建立相同名稱的保護範本。 如果應用程式和服務整合了 Azure 資訊保護的保護範本,便可以套用此範本。 例如,DLP 方案和郵件流程規則。 Outlook 網頁版會自動顯示 Azure 資訊保護全域原則的保護範本。