網路釣魚調查

本文提供識別和調查貴組織內網路釣魚攻擊的指引。 逐步指示可協助您採取必要的補救動作來保護資訊,並將進一步的風險降到最低。

本文包含下列章節:

- 必要條件: 涵蓋開始調查之前,您需要完成的特定需求。 例如,應該開啟的記錄、所需的角色和許可權等等。

- 工作流程: 顯示您應該遵循的邏輯流程,以執行此調查。

- 檢查清單: 包含流程圖中每個步驟的工作清單。 此檢查清單在高度管制的環境中很有説明,以驗證您已完成的內容,或為您自己提供品質閘道。

- 調查步驟: 包含此特定調查的詳細逐步指引。

必要條件

以下是您應該完成的一般設定和設定,再繼續進行網路釣魚調查。

帳戶詳細資料

在繼續調查之前,建議您先擁有使用者名稱、用戶主體名稱(UPN)或您懷疑遭到入侵之帳戶的電子郵件位址。

Microsoft 365 基本需求

確認稽核設定

在 Exchange Online PowerShell 中執行下列命令,確認預設開啟信箱稽核:

Get-OrganizationConfig | Format-List AuditDisabled

False 值表示組織中所有信箱都已啟用信箱稽核,而不論個別信箱上的 AuditEnabled 屬性值為何。 如需詳細資訊,請參閱 預設開啟驗證信箱稽核。

訊息追蹤

郵件追蹤記錄是寶貴的元件,可協助尋找郵件的原始來源和預定收件者。 您可以在 Exchange 系統管理中心 (EAC) https://admin.exchange.microsoft.com/#/messagetrace 或 Exchange Online PowerShell 中使用 Get-MessageTrace Cmdlet 中的訊息追蹤功能。

注意

在 Microsoft Defender 入口網站的 https://security.microsoft.com [電子郵件與共同作業>Exchange 訊息追蹤] 下,也可以使用郵件追蹤,但這隻是 EAC 中訊息追蹤的傳遞連結。

訊息追蹤功能的數個元件是自我解釋的,但 Message-ID 是電子郵件訊息的唯一標識碼,而且需要徹底瞭解。 若要取得 感興趣的電子郵件的訊息標識碼 ,您需要檢查原始電子郵件標頭。

稽核記錄搜尋

您可以搜尋 統一的稽核記錄 檔,以檢視 Microsoft 365 組織中使用者和系統管理員的所有活動。

登入記錄和/或稽核記錄是否匯出至外部系統?

由於大部分的 Microsoft Entra ID 登入 和稽核數據會在 30 或 90 天后被覆寫,因此我們建議您使用 Sentinel、Azure 監視器或外部安全性資訊和事件管理 (SIEM) 系統。

所需的角色和許可權

Microsoft Entra 識別碼中的許可權

我們建議針對執行調查的帳戶,使用下列角色的成員資格:

Microsoft 365 中的許可權

一般而言,Microsoft Defender 入口網站中的全域讀取者或安全性讀取者角色群組或 Microsoft Purview 合規性入口網站 應該提供您足夠的許可權來搜尋相關的記錄。

注意

屬於僅限檢視稽核記錄或稽核記錄角色群組成員的帳戶,僅在 Microsoft Defender 入口網站中或 Microsoft Purview 合規性入口網站 將無法搜尋 Microsoft 365 稽核記錄。 在此案例中,您必須在 Exchange Online 中指派許可權。 如需詳細資訊,請參閱 搜尋稽核記錄之前。

如果您不確定要使用的角色群組,請參閱 尋找執行任何 Exchange Cmdlet 所需的許可權。

適用於端點的 Microsoft Defender

如果您有 適用於端點的 Microsoft Defender (MDE),您應該將此流程用於此流程。 如需詳細資訊,請參閱 使用訊號共用和機器學習處理網路釣魚。

系統需求

硬體需求

系統應該能夠執行 PowerShell。

軟體需求

調查雲端環境需要下列 PowerShell 模組:

適用於 Graph 的 Azure AD PowerShell 模組。 如需安裝指示,請參閱 安裝 Azure Active Directory PowerShell for Graph。

如果您需要 MSOnline (v1) Azure AD 模組中的較舊 Cmdlet,請參閱 Microsoft Entra ID (MSOnline) 。

Exchange Online PowerShell 模組:如需安裝指示,請參閱 安裝和維護 Exchange Online PowerShell 模組。

Microsoft Entra Incident Response PowerShell 模組:如需安裝指示,請參閱 Microsoft Entra Incident Response PowerShell 模組

工作流程

您也可以:

檢查清單

此檢查清單可協助您評估調查程式,並確認您是否已完成調查期間的所有步驟:

| 檢閱初始網路釣魚電子郵件 | |

| 取得收到此電子郵件的用戶清單 | |

| 取得用戶有權存取信箱的最新日期 | |

| 是否已在信箱上設定委派存取權? | |

| 信箱上設定了轉寄規則嗎? | |

| 檢閱 Exchange 郵件流程規則 (傳輸規則) | |

| 尋找電子郵件訊息 | |

| 使用者是否已讀取或開啟電子郵件? | |

| 神秘 還收到相同的電子郵件嗎? | |

| 電子郵件是否包含附件? | |

| 附件中有承載嗎? | |

| 檢查電子郵件標頭,以取得寄件人的真實來源 | |

| 驗證攻擊者/營銷活動的IP位址 | |

| 使用者是否在電子郵件中選取連結? | |

| 電子郵件開啟的端點為何? | |

| 附件承載是否已執行? | |

| 目的地 IP 或 URL 是否已觸及或開啟? | |

| 是否已執行惡意代碼? | |

| 同盟案例的帳戶發生什麼登入? | |

| 受控案例的帳戶發生什麼登入? | |

| 調查來源IP位址 | |

| 調查找到的裝置標識碼 | |

| 調查每個應用程式識別碼 |

您也可以將網路釣魚和其他事件劇本檢查清單下載為 Excel 檔案。

調查步驟

針對此調查,假設您有範例網路釣魚電子郵件,或部分內容,例如發件者位址、電子郵件主旨或部分郵件以開始調查。 也請確定您已完成/啟用必要條件一節中建議的所有設定。

此劇本的建立目的是並非所有 Microsoft 客戶及其調查小組都有完整的 Microsoft 365 E5 或 Microsoft Entra ID P2 授權套件,或是在正在調查的租用戶中設定。 不過,我們會在適當時反白顯示其他自動化功能。

取得取得電子郵件的使用者/身分識別清單

在第一個步驟中,您需要取得收到網路釣魚電子郵件的使用者/身分識別清單。 此步驟的目標是記錄潛在使用者/身分識別的清單,稍後您將用來逐一查看以取得更多調查步驟。 請參閱工作流程一節,以取得此調查期間所需遵循之步驟的高階流程圖。

我們不會在此劇本中提供任何關於您要如何記錄此潛在使用者/身分識別清單的建議。 視調查的大小而定,您可以使用 Excel 書籍、CSV 檔案,或甚至是資料庫來進行較大的調查。 有多種方式可以取得指定租使用者中的身分識別清單,以下是一些範例。

在 Microsoft Purview 合規性入口網站 中建立內容搜尋

使用您收集的指標來建立和執行內容搜尋。 如需指示,請參閱 建立內容搜尋。

如需可搜尋電子郵件屬性的完整清單,請參閱 可搜尋的電子郵件屬性。

下列範例會傳回使用者於 2022 年 4 月 13 日至 2022 年 4 月 14 日期間收到的訊息,並在主旨行中包含 “action” 和 “required” 字組:

(Received:4/13/2022..4/14/2022) AND (Subject:'Action required')

下列範例查詢會傳回 所 chatsuwloginsset12345@outlook.com 傳送的訊息,其中包含主旨行中確切的片語「更新您的帳戶資訊」。

(From:chatsuwloginsset12345@outlook.com) AND (Subject:"Update your account information")

如需詳細資訊,請參閱如何在 組織中搜尋和刪除訊息。

在 Exchange Online PowerShell 中使用 Search-Mailbox Cmdlet

您也可以使用 Exchange Online PowerShell 中的 Search-Mailbox Cmdlet,針對感興趣的目標信箱執行特定查詢,並將結果複製到不相關的目的地信箱。

下列範例查詢會搜尋 Jane Smith 信箱中含有主旨發票片語的電子郵件,並將結果複製到名為 “Investigation” 資料夾中的 IRMailbox。

Search-Mailbox -Identity "Jane Smith" -SearchQuery "Subject:Invoice" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" LogLevel Full

在此範例命令中,查詢會搜尋所有租使用者信箱中含有主旨 「InvoiceUrgent」 片組的電子郵件,並將結果複製到名為 「Investigation」 資料夾中的 IRMailbox。

Get-Mailbox | Search-Mailbox -SearchQuery 'InvoiceUrgent vote' -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

如需詳細的語法和參數資訊,請參閱 Search-Mailbox。

是否已在信箱上設定委派存取權?

使用下列腳本來檢查是否已在信箱上設定委派存取: https://github.com/OfficeDev/O365-InvestigationTooling/blob/master/DumpDelegatesandForwardingRules.ps1。

若要建立此報表,請執行小型 PowerShell 腳本,以取得所有用戶的清單。 然後,使用 Get-MailboxPermission Cmdlet 來建立租使用者中所有信箱委派的 CSV 檔案。

尋找不尋常的名稱或許可權授與。 如果您看到不尋常的情況,請連絡信箱擁有者來檢查其是否合法。

信箱是否有已設定轉寄規則?

您必須檢查每個已識別信箱的信箱轉寄(也稱為 SMTP 轉寄)或收件匣規則,以將電子郵件訊息轉寄給外部收件者(通常是新建立的收件匣規則)。

若要檢查信箱轉寄的所有信箱,請在 Exchange Online PowerShell 中執行下列命令:

Get-Mailbox -RecipientTypeDetails UserMailbox -ResultSize unlimited | Format-Table -Auto MicrosoftOnlineServicesID,ForwardingSmtpAddress,DeliverToMailboxAndForward | Export-csv C:\Temp\Forwarding.csv -NoTypeInformation若要檢查在指定日期之間在信箱中建立的收件匣規則,請在 Exchange Online PowerShell 中執行下列命令:

Search-UnifiedAuditLog -StartDate 12/16/2021 -EndDate 03/16/2022 -ResultSize 5000 -RecordType exchangeadmin -Operations New-InboxRule | Export-csv NoTypeInformation -Path c:\temp\Inboxrulesoutput.csv您也可以使用 Exchange 系統管理中心 (EAC) 中的自動轉寄訊息 報告。 如需指示,請參閱 Exchange Online 中的自動轉寄訊息報告。

注意:

- 尋找不尋常的目標位置,或任何類型的外部尋址。

- 在準則中尋找具有異常關鍵詞的規則,例如 主旨中含有發票單字的所有郵件。 請連絡信箱擁有者,檢查其是否合法。

檢閱收件匣規則

檢查是否移除收件匣規則,並考慮接近調查的時間戳。 例如,在 Exchange Online PowerShell 中使用下列命令:

Search-UnifiedAuditLog -StartDate 12/16/2021 -EndDate 03/16/2022 -Operations Remove-InboxRule | Export-CSV NoTypeInformation -Path c:\temp\removedInboxRules.csv

檢閱 Exchange 郵件流程規則 (傳輸規則)

有兩種方式可以取得組織中的 Exchange 郵件流程規則清單(也稱為傳輸規則):

- 在 Exchange 系統管理中心或 Exchange Online PowerShell 中。 如需指示,請參閱 檢視或修改郵件流程規則。

- Exchange 系統管理中心的 Exchange 傳輸規則報告。 如需指示,請參閱 Exchange Online 中的 Exchange 傳輸規則報告。

尋找已修改以將郵件重新導向至外部網域的新規則或規則。 規則數目應為已知且相對較小。 您可以執行稽核記錄搜尋,以判斷誰建立了規則,以及建立規則的位置。 如果您看到不尋常的情況,請連絡建立者以判斷其是否合法。

取得用戶有權存取信箱的最新日期

在 Microsoft 365 安全性與合規性中心,流覽至 統一的稽核記錄。 在 下拉式清單中的 [活動 ] 下,您可以依 Exchange 信箱活動進行篩選。

Microsoft 365 安全性與合規性中心提供列出遭入侵使用者的功能。

此報告顯示可能表示信箱正在非法存取的活動。 其中包含已建立或接收的郵件、移動或刪除的郵件、複製或清除的郵件、使用代理傳送或傳送為傳送的郵件,以及所有信箱登入。數據報含日期、IP 位址、使用者、執行的活動、受影響的專案,以及任何延伸的詳細數據。

注意

若要記錄此資料,您必須啟用 信箱稽核 選項。

此處包含的數據量可能非常龐大,因此請將您的搜尋焦點放在外泄時影響較高的使用者。 尋找異常模式,例如一天中的奇數時間或不尋常的IP位址,並尋找大量移動、清除或刪除等模式。

使用者是否已讀取/開啟電子郵件?

這裡有兩個主要案例:

- 信箱位於 Exchange Online 中。

- 信箱位於內部部署 Exchange 中(Exchange 混合式)。

Exchange Online 使用者是否開啟電子郵件

使用 Exchange Online PowerShell 中的 Search-Mailbox Cmdlet,針對感興趣的目標信箱執行特定搜尋查詢,並將結果複製到不相關的目的地信箱。

下列範例查詢會搜尋 Janes Smith 的信箱中含有主旨發票片語的電子郵件,並將結果複製到名為 Investigation 資料夾中的 IRMailbox。

Search-Mailbox -Identity "Jane Smith" -SearchQuery "Subject:Invoice" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" LogLevel Full

下列範例查詢會搜尋所有租使用者信箱中含有主旨中 InvoiceUrgent 片組的電子郵件,並將結果複製到名為 Investigation 資料夾中的 IRMailbox。

Get-Mailbox | Search-Mailbox -SearchQuery 'InvoiceUrgent vote' -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

使用者是否在 Exchange 混合式中開啟電子郵件

使用 Get-MessageTrackingLog Cmdlet 來搜尋儲存在訊息追蹤記錄中的訊息傳遞資訊。 以下是範例:

Get-MessageTrackingLog -Server Mailbox01 -Start "03/13/2022 09:00:00" -End "03/15/2022 17:00:00" -Sender "john@contoso.com"

如需詳細的語法和參數資訊,請參閱 Get-MessageTrackingLog。

神秘 收到相同的電子郵件嗎?

這裡有兩個主要案例:

- 信箱位於 Exchange Online 中。

- 信箱位於內部部署 Exchange 中(Exchange 混合式)。

工作流程基本上與取得本文稍早收到電子郵件的使用者/身分識別清單中所述相同。

在 Exchange Online 中尋找電子郵件

使用 Search-Mailbox Cmdlet 針對感興趣的目標信箱執行特定的搜尋查詢,並將結果複製到不相關的目的地信箱。

此範例查詢會搜尋所有租使用者信箱中含有主旨 InvoiceUrgent 的電子郵件,並將結果複製到名為 Investigation 資料夾中的 IRMailbox。

Get-Mailbox | Search-Mailbox -SearchQuery "Subject:InvoiceUrgent" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

在內部部署 Exchange 中尋找電子郵件

使用 Get-MessageTrackingLog Cmdlet 來搜尋儲存在訊息追蹤記錄中的訊息傳遞資訊。 以下是範例:

Get-MessageTrackingLog -Server Mailbox01 -Start "03/13/2018 09:00:00" -End "03/15/2018 17:00:00" -MessageSubject "InvoiceUrgent"

如需詳細的語法和參數資訊,請參閱 Get-MessageTrackingLog。

電子郵件是否包含附件?

這裡有兩個主要案例:

- 信箱位於 Exchange Online 中。

- 信箱位於內部部署 Exchange 中(Exchange 混合式)。

了解郵件是否包含 Exchange Online 中的附件

如果信箱位於 Exchange Online 中,您有兩個選項:

- 使用傳統 Search-Mailbox Cmdlet

- 使用 New-ComplianceSearch Cmdlet

使用 Search-Mailbox Cmdlet 針對感興趣的目標信箱執行特定的搜尋查詢,並將結果複製到不相關的目的地信箱。 以下是範例:

Get-Mailbox -ResultSize unlimited | Search-Mailbox -SearchQuery attachment:trojan* -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

如需詳細的語法和參數資訊,請參閱 Search-Mailbox。

另一個選項是使用 New-ComplianceSearch Cmdlet。 以下是範例:

New-ComplianceSearch -Name "Investigation" -ExchangeLocation "Research Department" -ContentMatchQuery "from:pilar@contoso.com AND hasattachment:true"

如需詳細的語法和參數資訊,請參閱 New-ComplianceSearch。

瞭解郵件是否包含內部部署 Exchange 中的附件

注意

在 Exchange Server 2013 中,此程式需要累積更新 12 (CU12) 或更新版本。 如需詳細資訊,請參閱這篇文章。

使用 Search-Mailbox Cmdlet 來搜尋儲存在郵件追蹤記錄中的郵件傳遞資訊。 以下是範例:

Search-Mailbox -Identity "Jane Smith"-SearchQuery AttachmentNames:attachment_name -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

如需詳細的語法和參數資訊,請參閱 Search-Mailbox。

附件中有承載嗎?

尋找附件中潛在的惡意內容。 例如,PDF 檔案、模糊化的PowerShell或其他腳本程序代碼。

威脅防護狀態報告中的 [依電子郵件>惡意代碼檢視數據] 檢視會顯示偵測為包含貴組織惡意代碼的傳入和傳出訊息數目。 如需詳細資訊,請參閱 威脅防護狀態報告:依電子郵件 > 惡意代碼檢視數據。

檢查電子郵件標頭,以取得寄件人的真實來源

訊息追蹤功能的許多元件都是自我解釋的,但您需要徹底瞭解 Message-ID。 Message-ID 是電子郵件訊息的唯一標識符。

若要取得 感興趣的電子郵件的訊息標識碼 ,您需要檢查原始電子郵件標頭。 如需如何在 Microsoft Outlook 或 Outlook 網頁版中執行這項操作的指示(先前稱為 Outlook Web App 或 OWA),請參閱 在 Outlook 中檢視因特網訊息標頭

檢視電子郵件標頭時,建議您將標頭資訊複製並貼到 MXToolbox 或 Azure 提供的電子郵件標頭分析器中,以取得可讀性。

標頭路由資訊: 路由資訊會在計算機之間傳送電子郵件時提供電子郵件的路由。

寄件者原則架構 (SPF): 電子郵件驗證,可協助防止/偵測詐騙。 在SPF記錄中,您可以判斷哪些IP位址和網域可以代表網域傳送電子郵件。

SPF = 通過: 決定寄件者的 SPF TXT 記錄可以代表網域傳送。

- SPF = 中性

- SPF = 失敗:原則設定決定郵件寄件者 IP 的結果

- SMTP 郵件:驗證這是否為合法的網域

如需SPF的詳細資訊,請參閱 Microsoft 365 如何使用SPF來防止詐騙

一般值: 以下是最常使用和已檢視標頭及其值的明細。 這是寶貴的資訊,您可以在 [威脅總管] 的 [搜尋 ] 字段中使用這些資訊。

- 寄件者地址

- 主旨

- 訊息 ID

- 待處理

- 傳回路徑位址

Authentication-Results: 您可以在傳送電子郵件時找到電子郵件用戶端所驗證的內容。 它會為您提供SPF和 DKIM 驗證。

原始IP: 原始IP可用來判斷IP是否已列入封鎖清單,並取得地理位置。

垃圾郵件信賴等級 (SCL): 這會決定內送電子郵件是垃圾郵件的機率。

- -1:略過來自安全發件者、安全收件者或安全列出的IP位址 (受信任的合作夥伴) 的大部分垃圾郵件篩選

- 0, 1:非垃圾郵件,因為郵件已掃描並判斷為清除

- 5,6:垃圾郵件

- 7、8、9:高信賴度垃圾郵件

SPF 記錄會儲存在 DNS 資料庫中,並隨附於 DNS 查閱資訊。 您可以使用 nslookup 命令,手動檢查網域的寄件者原則架構 (SPF) 記錄:

開啟命令提示字元 (啟動 > 執行 > Cmd)。

將命令輸入為:

nslookup -type=txt"空格,然後輸入網域/主機名。 例如:nslookup -type=txt domainname.com

注意

-all (拒絕或失敗 - 如果有任何專案不相符,請勿傳遞電子郵件),這是建議的。

檢查 Microsoft 365 中的自訂網域是否已啟用 DKIM

您需要針對每個想要新增已識別郵件的網域金鑰 (DKIM) 發佈兩個 CNAME 記錄。 瞭解如何使用 DKIM 來驗證從自定義網域傳送的輸出電子郵件。

檢查網域型訊息驗證、報告和一致性 (DMARC)

您可以使用此功能來 驗證 Microsoft 365 中的外寄電子郵件。

驗證攻擊者/營銷活動的IP位址

若要驗證或調查先前調查步驟中識別的IP位址,您可以使用下列任何選項:

- VirusTotal

- 適用於端點的 Microsoft Defender

- 公用來源:

URL 信譽

您可以使用任何利用 SmartScreen 技術的 Windows 10 裝置和 Microsoft Edge 瀏覽器。

以下是幾個第三方 URL 信譽範例

當您調查 IP 位址和 URL 時,請根據輸出或結果,尋找 IP 位址,並將 IP 位址與入侵指標或其他指標相互關聯,並將其新增至敵人的來源清單。

使用者是否在電子郵件中按兩下連結?

如果使用者已按兩下電子郵件中的連結(基於目的或不使用),則此動作通常會導致在裝置本身建立新的程式。 視執行此動作的裝置而定,您需要執行裝置特定的調查。 例如,Windows 與 Android 與 iOS。 在本文中,我們已說明一般方法,以及 Windows 型裝置的一些詳細數據。 如果您使用 適用於端點的 Microsoft Defender (MDE),您也可以將其用於 iOS,並很快使用 Android。

您可以使用 適用於端點的 Microsoft Defender 調查這些事件。

VPN/Proxy 記錄 根據 Proxy 和 VPN 解決方案的廠商而定,您必須檢查相關的記錄。 在理想情況下,您會將事件轉送到 SIEM 或 Microsoft Sentinel。

使用 適用於端點的 Microsoft Defender 這是最佳案例,因為您可以使用我們的威脅情報和自動化分析來協助調查。 如需詳細資訊,請參閱如何調查 適用於端點的 Microsoft Defender 中的警示。

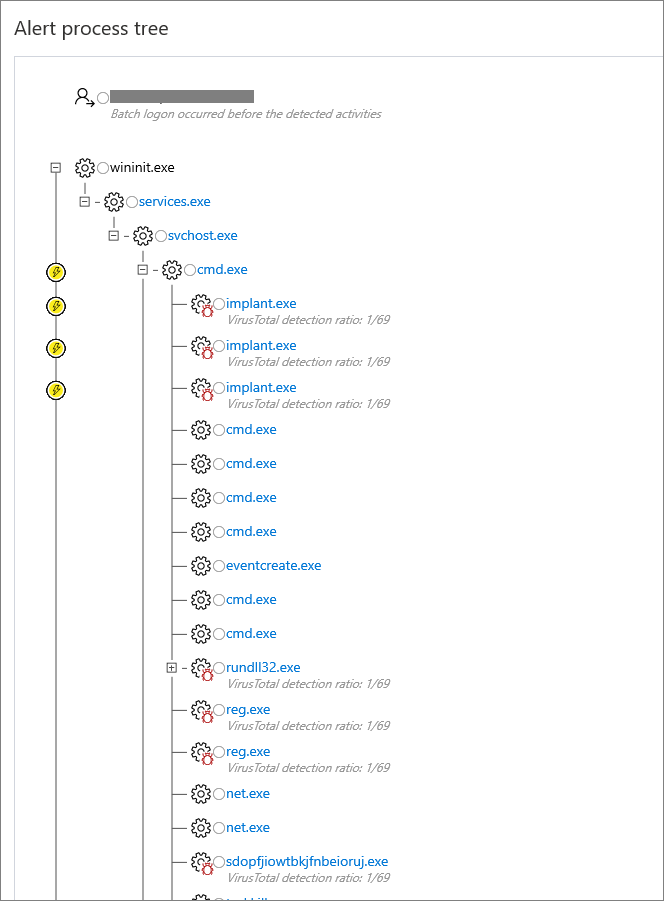

[警示程式] 樹狀結構會將警示分級和調查帶到下一個層級,顯示相同執行內容和期間內發生的匯總警示和周圍辨識項。

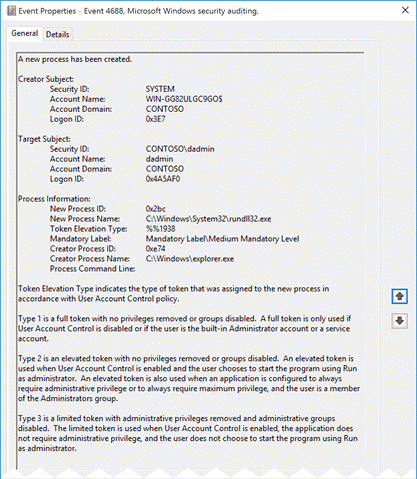

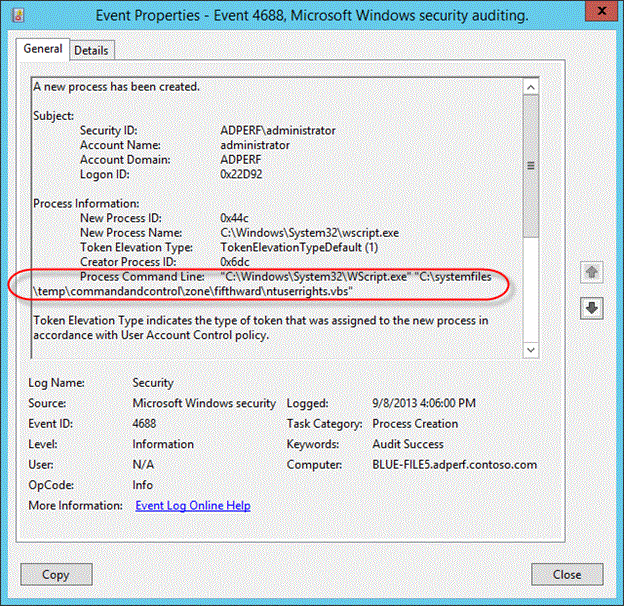

以 Windows 為基礎的用戶端裝置 請確定您已啟用 [ 行程建立事件 ] 選項。 在理想情況下,您也應該啟用 命令行追蹤事件。

在調查之前啟用上述稽核事件的 Windows 用戶端上,您可以檢查 Audit Event 4688,並判斷電子郵件傳送給用戶的時間:

電子郵件開啟的端點為何?

這裡的工作與上一個調查步驟類似: 使用者是否在電子郵件中按兩下連結?

是否已執行附加承載?

這裡的工作與上一個調查步驟類似: 使用者是否在電子郵件中按兩下連結?

目的地 IP/URL 是否已觸及或開啟?

這裡的工作與上一個調查步驟類似: 使用者是否在電子郵件中按兩下連結?

是否已執行惡意代碼?

這裡的工作與上一個調查步驟類似: 使用者是否在電子郵件中按兩下連結?

帳戶發生什麼登入?

檢查帳戶發生的各種登入。

同盟案例

稽核記錄設定和事件會根據操作系統 (OS) 層級和 Active Directory 同盟服務 (ADFS) 伺服器版本而有所不同。

請參閱下列不同伺服器版本的各節。

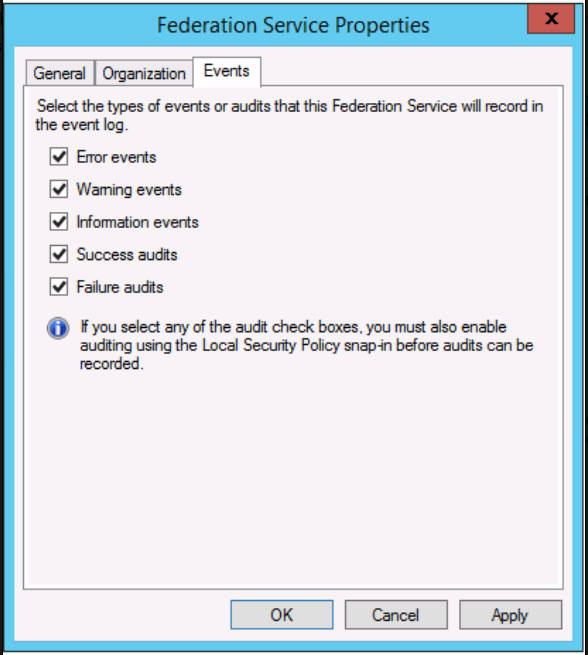

Server 2012 R2

根據預設,伺服器 2012 R2 不會稽核安全性事件。 您必須在伺服器陣列中的每個 ADFS 伺服器上啟用此功能。 在ADFS管理控制台中,選取 [ 編輯同盟服務內容]。

您也需要啟用 OS 審核策略。

開啟命令提示字元,並以系統管理員身分執行下列命令。

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enable

如需詳細資訊,請參閱 如何設定ADFS伺服器以進行疑難解答。

您也可以從下列位置下載 ADFS PowerShell 模組:

Server 2016 和更新版本

根據預設,Windows Server 2016 中的 ADFS 已啟用基本稽核。 透過基本稽核,系統管理員可以看到單一要求的五個或更少事件。 但是,您可以使用此命令來提升或降低稽核層級:

Set-AdfsProperties -AuditLevel Verbose

如需詳細資訊,請參閱 稽核 Windows Server 中 ADFS 的增強功能。

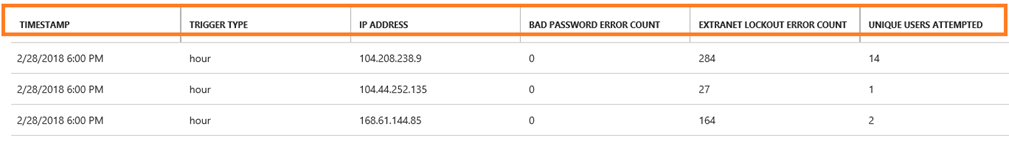

如果您已安裝 Microsoft Entra 連線 Health,則也應該查看 Risky IP 報告。 失敗的登入活動用戶端 IP 位址會透過 Web 應用程式 Proxy 伺服器匯總。 Risky IP 報告中的每個專案都會顯示超過指定臨界值之失敗 AD FS 登入活動的匯總資訊。

如需詳細資訊,請參閱 具風險的IP報告。

Server 2012 R2

事件標識碼 342 – ADFS 系統管理記錄中的「使用者名稱或密碼不正確」。

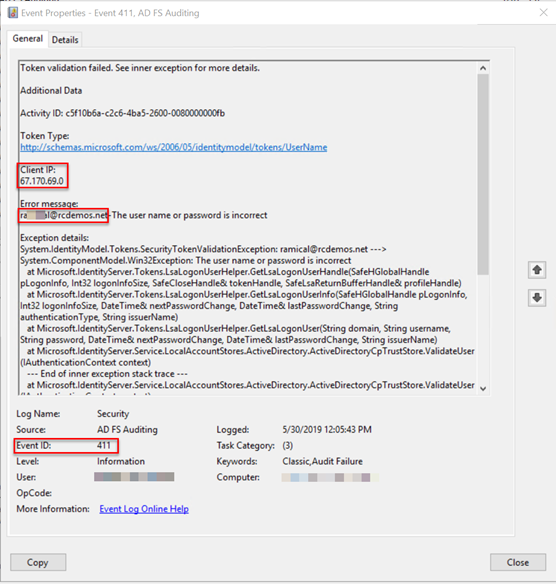

針對實際的稽核事件,您必須查看安全性事件記錄,而且應該尋找事件標識碼為 411 的事件,以作為 ADFS 稽核的來源來尋找事件標識碼為 411 的事件。 也請在成功驗證時尋找事件標識碼 412。

事件標識碼 411 - SecurityTokenValidationFailureAudit 令牌 驗證失敗。 如需詳細資訊,請參閱內部例外狀況。

您可能需要將事件與對應的事件標識碼 501 相互關聯。

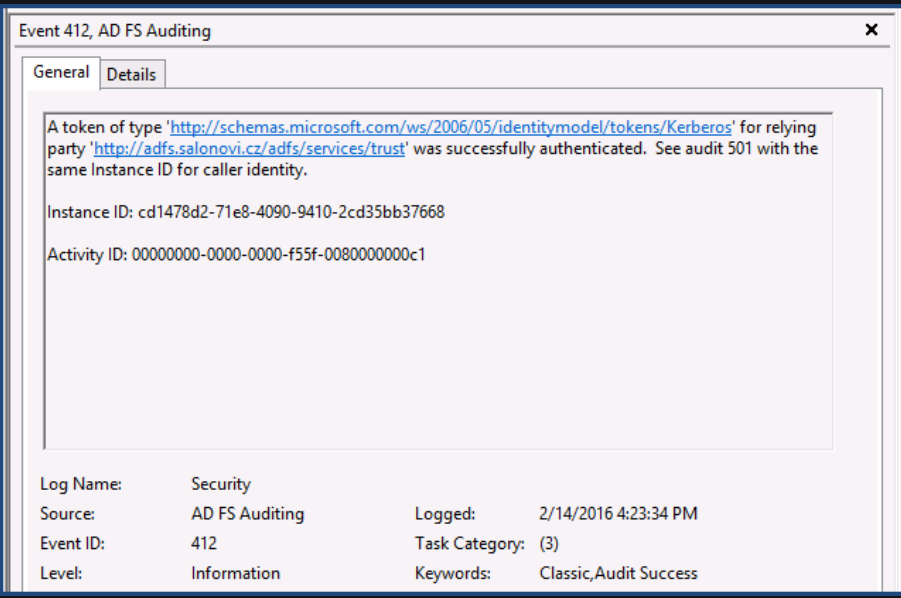

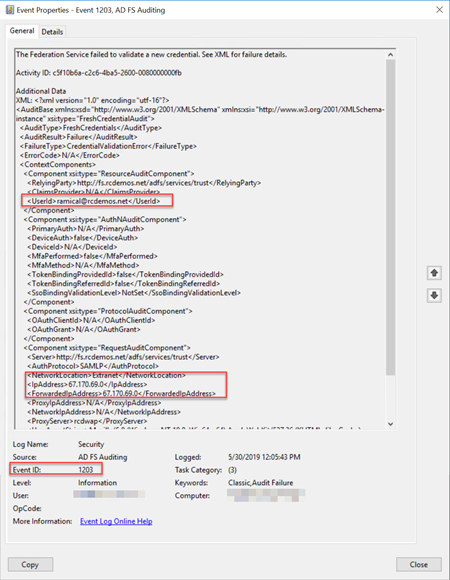

Server 2016 和更新版本

針對您需要查看安全性事件記錄的實際稽核事件,您應該尋找事件標識碼 1202 以取得成功驗證事件的事件,並尋找失敗的 1203

事件識別碼1202 的範例:

事件標識碼 1202 FreshCredentialSuccessAudit 同盟服務已驗證新的認證。 如需詳細資訊,請參閱 XML。

事件識別碼 1203 的範例:

事件標識碼 1203 FreshCredentialFailureAudit 同盟服務無法驗證新的認證。 如需失敗詳細數據,請參閱 XML。

若要取得每個OS層級的ADFS事件標識碼完整清單,請參閱 GetADFSEventList。

受控案例

檢查您要調查之使用者的 Microsoft Entra 登入記錄。

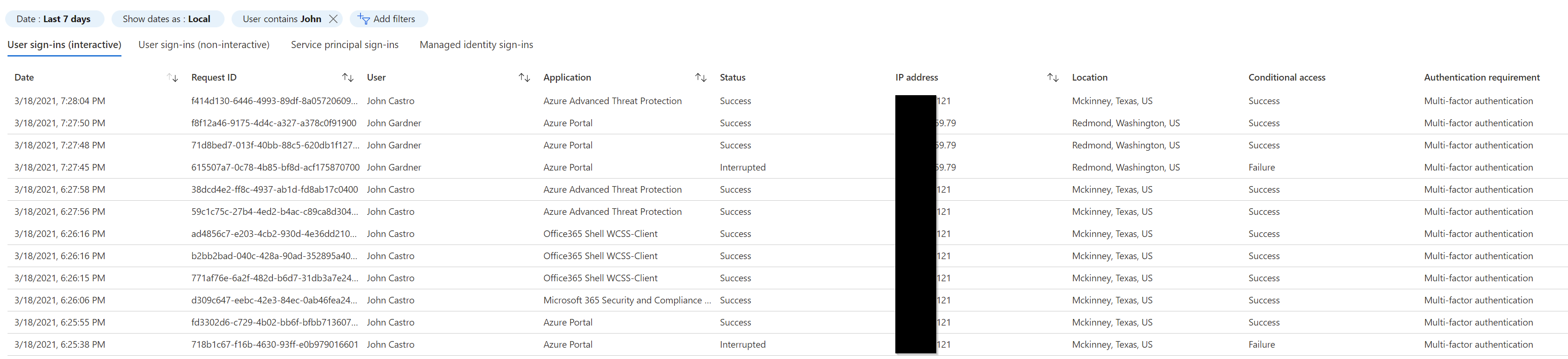

在 Microsoft Entra 系統管理中心,流覽至 [ 登入 ] 畫面,並新增/修改您在上一個調查步驟中找到的時間範圍顯示篩選,以及新增使用者名稱做為篩選,如下圖所示。

您也可以使用圖形 API 進行搜尋。 例如,篩選 用戶屬性 並取得 lastSignInDate 及其。 搜尋特定使用者,以取得此使用者上次登入的日期。

例如,https://graph.microsoft.com/beta/users?$filter=startswith(displayName,'Dhanyah')&$select=displayName,signInActivity

或者,您可以使用 PowerShell 命令 Get-AzureADUserLastSignInActivity 來取得用戶的最後一個互動式登錄活動,其對象識別碼為目標。 這個範例會將輸出寫入執行目錄中的日期和時間戳 CSV 檔案。

Get-AzureADUserLastSignInActivity -TenantId 536279f6-1234-2567-be2d-61e352b51eef -UserObjectId 69447235-0974-4af6-bfa3-d0e922a92048 -CsvOutput

或者,您可以從 AzureADIncidentResponse PowerShell 模組使用此命令:

Get-AzureADIRSignInDetail -UserId johcast@Contoso.com -TenantId 536279f6-1234-2567-be2d-61e352b51eef -RangeFromDaysAgo 29 -RangeToDaysAgo 3

調查來源IP位址

根據您在 Microsoft Entra 登入記錄檔或 ADFS/同盟伺服器記錄檔中找到的來源 IP 位址,進一步調查流量的來源來源 IP 位址。

受管理的使用者

針對受控案例,您應該開始查看登入記錄,並根據來源IP位址進行篩選:

![Example of a managed user IP address]](media/incident-response-playbook-phishing/managedusersip.png)

或者,您可以從 AzureADIncidentResponse PowerShell 模組使用此命令:

Get-AzureADIRSignInDetail -IpAddress 1.2.3.4 -TenantId 536279f6-1234-2567-be2d-61e352b51eef -RangeFromDaysAgo 29 -RangeToDaysAgo 3 -OutGridView

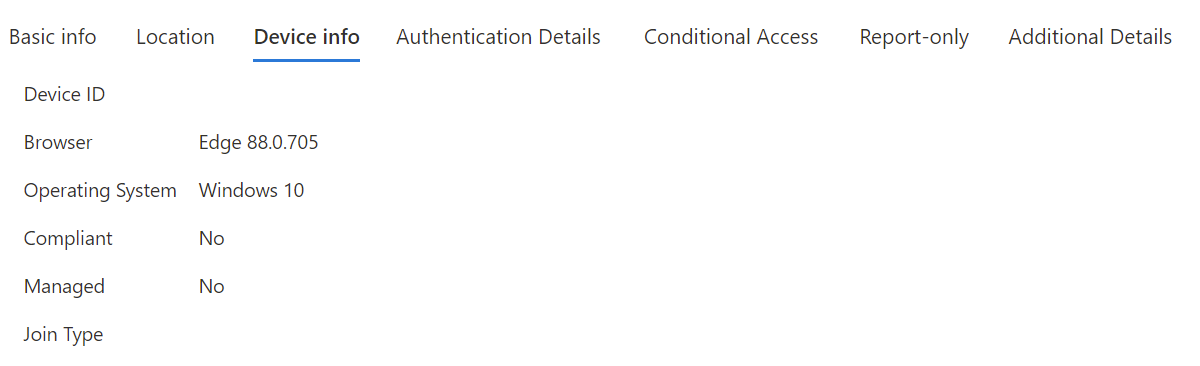

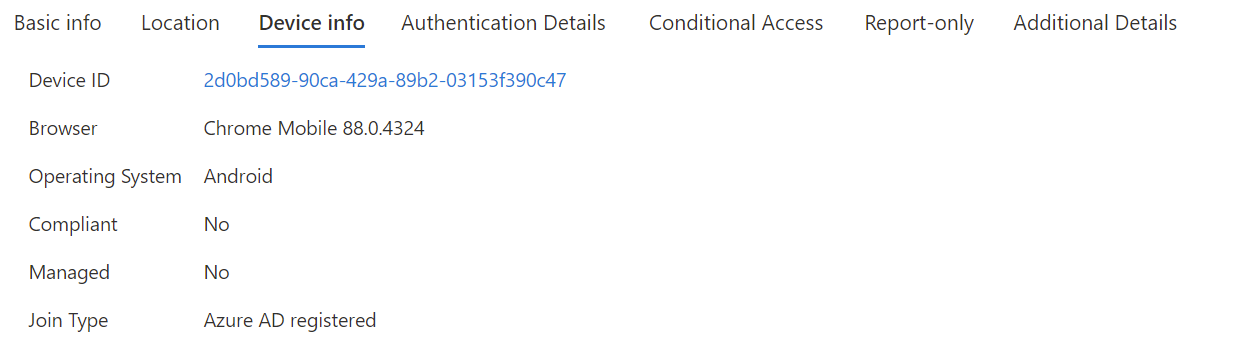

當您查看結果清單時,流覽至 [裝置資訊] 索引標籤。視所使用的裝置而定,您將取得不同的輸出。 以下是一些範例:

範例 1 - 未管理的裝置 (BYOD):

範例 2 - 受控裝置(Microsoft Entra join 或 Microsoft Entra hybrid join):

檢查裝置標識碼是否存在。 您也應該尋找 OS 和瀏覽器或 UserAgent 字串。

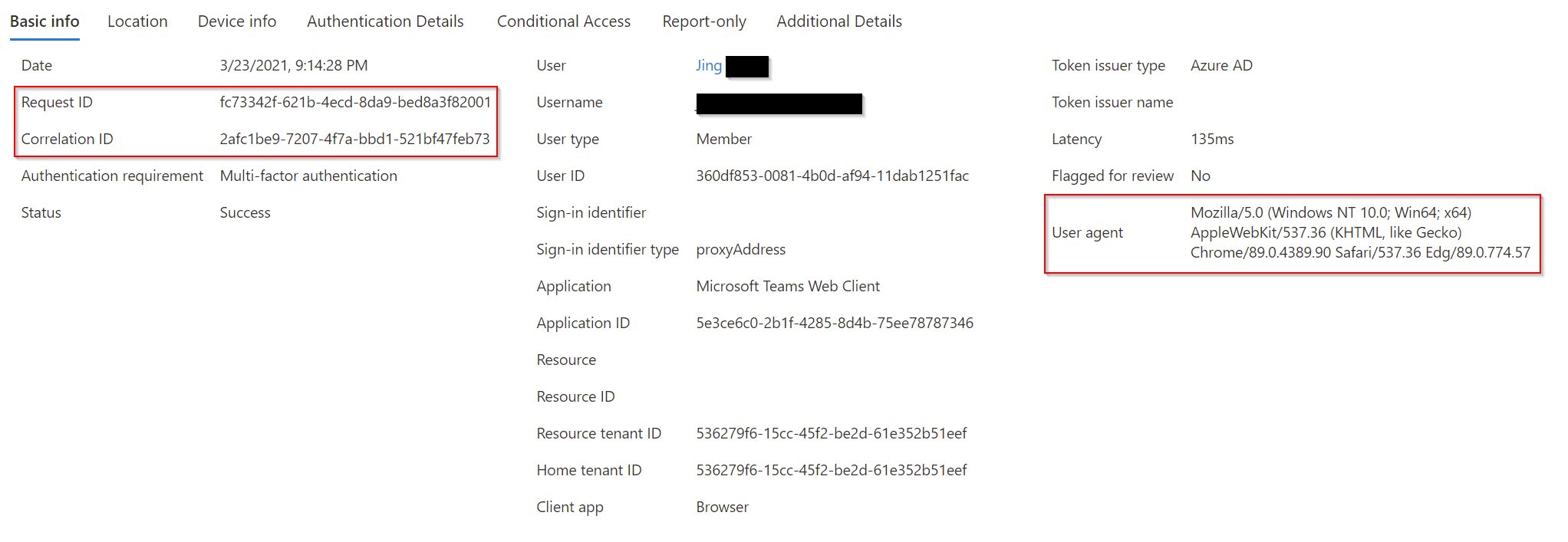

記錄 CorrelationID、要求標識符和時間戳。 您應該使用 CorrelationID 和 timestamp ,將結果與其他事件相互關聯。

同盟使用者/應用程式

遵循針對 同盟登入案例所提供的相同程式。

尋找並記錄 DeviceID、OS 層級、CorrelationID、RequestID。

調查已識別的 DeviceID

此步驟僅與 Microsoft Entra ID 已知的裝置相關。 例如,從先前的步驟中,如果您找到一或多個潛在的裝置標識碼,則可以進一步調查此裝置。 尋找並記錄 DeviceID 和 裝置擁有者。

調查每個AppID

這裡的起點是租使用者或同盟伺服器組態的登入記錄和應用程式設定。

受控案例

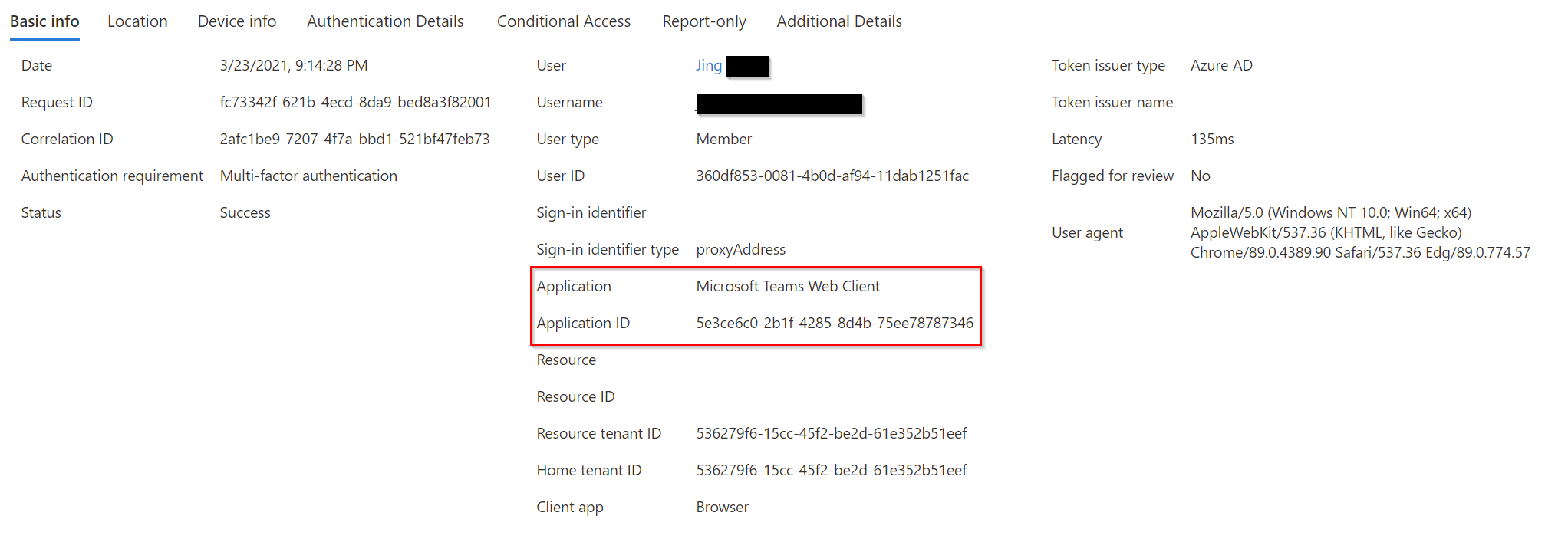

從先前找到的登入記錄詳細數據中,檢查 [基本資訊] 索引卷標底下的 [應用程式識別符]:

請注意應用程式 (和識別子) 與資源 (和識別子) 之間的差異。 應用程式是相關的用戶端元件,而 Resource 是 Microsoft Entra ID 中的服務/應用程式。

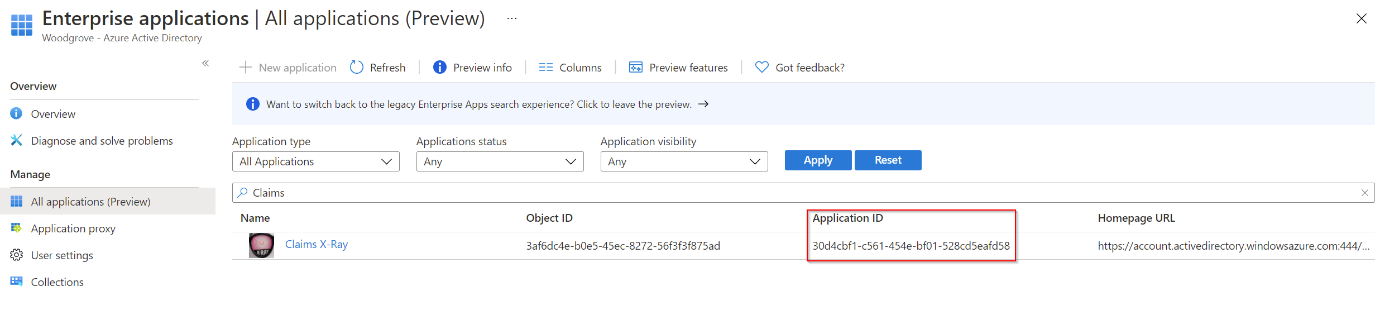

使用此 AppID,您現在可以在租用戶中執行研究。 以下是範例:

Get-MgApplication -Filter "AppId eq '30d4cbf1-c561-454e-bf01-528cd5eafd58'"

Id AppId DisplayName

3af6dc4e-b0e5-45ec-8272-56f3f3f875ad 30d4cbf1-c561-454e-bf01-528cd5eafd58 Claims X-Ray

透過這項資訊,您可以在企業應用程式入口網站中搜尋。 流覽至 [所有應用程式 ],然後搜尋特定的 AppID。

其他事件回應劇本

檢查識別和調查這些額外攻擊類型的指引:

事件回應資源

- 適用於新角色和經驗豐富的分析師的 Microsoft 安全性產品和資源概觀

- 規劃 您的安全性作業中心 (SOC)

- Microsoft Defender 全面偵測回應 事件回應

- 適用於雲端的 Microsoft Defender (Azure)

- Microsoft Sentinel 事件回應

- Microsoft 事件回應小組指南會分享安全性小組和領導者的最佳做法

- Microsoft 事件回應指南可協助安全性小組分析可疑活動

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應