Operations Manager 中的驗證與資料加密

重要

此版本的 Operations Manager 已終止支援。 建議您 升級至 Operations Manager 2022。

System Center Operations Manager 包含管理伺服器、閘道伺服器、報表伺服器、操作資料庫、報表資料倉儲、代理程式、Web 主控台和 Operations 主控台等功能。 本文說明如何執行驗證,並識別加密數據的聯機通道。

憑證式驗證

當 Operations Manager 代理程式和管理伺服器由未受信任的樹系或工作群組界限隔開時,就需要實作憑證式驗證。 以下各節說明這些情況,以及從 Windows 型憑證授權單位取得和安裝憑證的具體程序。

在同一信任界限內設定代理程式與管理伺服器之間的通訊

在管理伺服器接受代理程式的資料之前,代理程式和管理伺服器會使用 Windows 驗證來相互驗證。 Kerberos 第 5 版通訊協定是提供驗證的預設方法。 為了使用以 Kerberos 為基礎的相互驗證,代理程式和管理伺服器必須安裝在 Active Directory 網域中。 如果代理程式和管理伺服器位於不同網域,這些網域之間必須存在完全信任。 在這種情況下,進行相互驗證之後,代理程式和管理伺服器之間的資料通道會加密。 驗證和加密均不需要使用者介入。

跨信任界限設定代理程式與管理伺服器之間的通訊

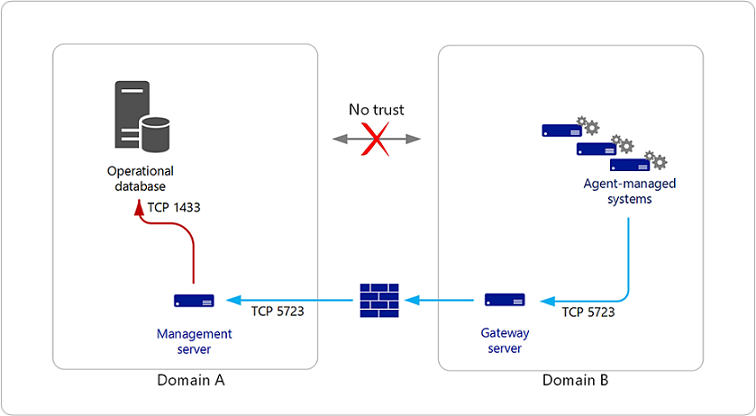

一個 (或多個) 代理程式可能部署到管理伺服器 (網域 A) 以外的網域 (網域 B),而網域之間沒有雙向信任。 由於這兩個網域之間沒有任何信任,因此一個網域中的代理程式無法使用 Kerberos 通訊協定向另一個網域中的管理伺服器進行驗證。 各網域內的 Operations Manager 功能之間仍會進行相互驗證。

此情況的解決方案之一是在代理程式所在的相同網域中安裝閘道伺服器,然後在閘道伺服器和管理伺服器上安裝憑證,以進行相互驗證和資料加密。 使用閘道伺服器表示您只需要在網域 B 有一份憑證,以及一個連接埠通過防火牆,如下圖所示。

跨網域 - 工作群組界限設定通訊

在您的環境中,可能會有一或兩個代理程式部署到防火牆內的工作群組。 工作組中的代理程式無法使用 Kerberos 通訊協定向網域中的管理伺服器進行驗證。 解決方法之一是在裝載代理程式的電腦和代理程式連線的管理伺服器上安裝憑證,如下圖所示。

注意

在這種情況下,代理程式必須手動安裝。

![工作組中 [監視未受信任的代理程式] 圖例。](media/plan-security-authentication-data-encryption/om2016-untrusted-agent-no-gateway.png?view=sc-om-2019)

請使用相同的憑證授權單位 (CA),在裝載代理程式的電腦和管理伺服器上執行下列步驟:

- 向 CA 要求憑證。

- 在 CA 上核准憑證要求。

- 在電腦憑證存放區中安裝核准的憑證。

- 使用 MOMCertImport 工具設定 Operations Manager。

注意

不支援 KEYSPEC 以外的憑證。

這些是在閘道伺服器上安裝憑證的相同步驟,但您未安裝或執行閘道核准工具

確認憑證安裝

如果您已正確安裝憑證,下列事件會寫入 Operations Manager 事件記錄檔。

| 類型 | 來源 | 事件識別碼 | 一般 |

|---|---|---|---|

| 資訊 | OpsMgr 連接器 | 20053 | OpsMgr 連接器已成功載入指定的驗證憑證。 |

設定憑證期間,您會執行 MOMCertImport 工具。 MOMCertImport 工具完成時,您匯入之憑證的序號會寫入登錄的下列子機碼。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Microsoft Operations Manager\3.0\Machine Settings

警告

不當編輯登錄可能會造成系統嚴重受損。 變更登錄之前,您應該先備份電腦所有的重要資料。

管理伺服器、閘道伺服器和代理程式之間的驗證和資料加密

這些 Operations Manager 功能之間的通訊從相互驗證開始。 如果通訊通道兩端都有憑證,則會使用憑證進行相互驗證,否則會使用 Kerberos 第 5 版通訊協定。 如果任何兩個功能之間由未受信任的網域隔開,則必須使用憑證執行相互驗證。 一般通訊 (例如事件、警示和管理組件的部署) 會透過此通道進行。 上圖顯示其中一個代理程式上產生並路由至管理伺服器的警示。 從代理程式到閘道伺服器,會使用 Kerberos 安全性封裝來加密資料,因為閘道伺服器和代理程式位於同一個網域中。 閘道伺服器會解密警示,再使用管理伺服器的憑證重新加密警示。 閘道伺服器會將加密的訊息傳送至管理伺服器,讓管理伺服器解密警示。 管理伺服器和代理程式之間的部分通訊可能包含認證資訊,例如設定資料和工作。 代理程式和管理伺服器之間的資料通道除了一般通道加密外,還加了另一道加密。 不需使用者介入。

管理伺服器和 Operations 主控台、Web 主控台伺服器以及報表伺服器

管理伺服器和 Operations 主控台、Web 主控台伺服器或報表伺服器之間的驗證和資料加密採用 Windows Communication Foundation (WCF) 技術。 一開始會嘗試使用使用者的認證進行驗證。 首先會嘗試 Kerberos 通訊協定。 如果 Kerberos 通訊協定無法運作,則會使用 NTLM 進行另一次嘗試。 如果驗證仍失敗,就會提示使用者提供認證。 進行驗證之後,如果使用NTLM,數據流會加密為 Kerberos 通訊協定的功能或 SSL。

若是報表伺服器和管理伺服器,則在經過驗證之後,管理伺服器和 SQL Server 報表伺服器之間會建立資料連線。 這完全必須使用 Kerberos 通訊協定進行,因此,管理伺服器和報表伺服器必須位於受信任的網域中。 如需 WCF 的詳細資訊,請參閱 MSDN 文章: 何謂 Windows Communication Foundation。

管理伺服器和報表資料倉儲

管理伺服器與報表資料倉儲之間有兩個通訊通道:

- 由管理伺服器中健全狀況服務 (System Center 管理服務) 產生的監視主機處理序

- 管理伺服器中的 System Center 資料存取服務

監視主機處理序與報表資料倉儲

根據預設,監視主機處理序由健全狀況服務產生,負責將收集到的事件和效能計數器寫入資料倉儲,會以執行報表安裝期間指定的資料寫入器帳戶進行 Windows 整合式驗證。 帳戶認證會安全地儲存在名為資料倉儲動作帳戶的執行身分帳戶中。 此執行身分帳戶是名為資料倉儲帳戶 (與實際集合規則相關聯) 之執行身分設定檔的成員。

例如,如果報表數據倉儲和管理伺服器以信任界限分隔 (,則每個伺服器都位於沒有信任) 的不同網域中,則 Windows 整合式驗證將無法運作。 為解決此問題,監視主機處理序可使用 SQL Server 驗證連線到報表資料倉儲。 若要執行這項操作,請使用 SQL 帳戶認證建立新的執行身分帳戶 (簡單帳戶類型),然後將它設成名為資料倉儲 SQL Server 驗證帳戶之執行身分設定檔的成員,並以管理伺服器作為目標電腦。

重要

根據預設,系統會透過使用同名的執行身分帳戶,將特殊帳戶指派給執行身分設定檔 (資料倉儲 SQL Server 驗證帳戶)。 請勿對與執行身分設定檔 (資料倉儲 SQL Server 驗證帳戶) 相關聯的帳戶進行任何變更。 相反地,在設定 SQL Server 驗證時,請自行建立帳戶和執行身分帳戶,然後將行身分帳戶設為執行身分設定檔 (資料倉儲 SQL Server 驗證帳戶) 的成員。

以下針對 Windows 整合式驗證和 SQL Server 驗證說明各種帳戶認證、執行身分帳戶和執行身分設定檔的關係。

預設值:Windows 整合式驗證

執行身分設定檔:資料倉儲帳戶

- 執行身分帳戶:資料倉儲動作

- 帳戶認證:資料寫入器帳戶 (安裝時指定)

執行身分設定檔:資料倉儲 SQL Server 驗證帳戶

- 執行身分帳戶:資料倉儲 SQL Server 驗證

- 帳戶認證:Operations Manager 建立的特殊帳戶 (不會變更)

選用:SQL Server 驗證

- 執行身分設定檔:資料倉儲 SQL Server 驗證帳戶

- 執行身分帳戶:您在安裝期間指定的執行身分帳戶。

- 帳戶認證︰您在安裝期間指定的帳戶。

System Center 資料存取和報表資料倉儲

根據預設,System Center 資料存取服務 (負責從報表資料倉儲讀取資料並提供報表參數區域使用) 會以安裝 Operations Manager 期間定義的資料存取服務和設定服務帳戶的身分執行,以進行 Windows 整合式驗證。

例如,如果報表數據倉儲與管理伺服器以信任界限分隔 (,則每個伺服器都位於沒有信任) 的不同網域中,則 Windows 整合式驗證將無法運作。 為解決此問題,System Center 資料存取服務可使用 SQL Server 驗證連線到報表資料倉儲。 若要執行這項操作,請使用 SQL 帳戶認證建立新的執行身分帳戶 (簡單帳戶類型),然後將其設成名為報表 SDK SQL Server 驗證帳戶之執行身分設定檔的成員,並以管理伺服器作為目標電腦。

重要

根據預設,系統會透過使用同名的執行身分帳戶,將特殊帳戶指派給執行身分設定檔 (報表 SDK SQL Server 驗證帳戶)。 絕對不要對與執行身分配置檔、Reporting SDK SQL Server 驗證帳戶相關聯的帳戶進行任何變更。 相反地,在設定 SQL Server 驗證時,請自行建立帳戶和執行身分帳戶,然後將行身分帳戶設為執行身分設定檔 (報表 SDK SQL Server 驗證帳戶) 的成員。

以下針對 Windows 整合式驗證和 SQL Server 驗證說明各種帳戶認證、執行身分帳戶和執行身分設定檔的關係。

預設值:Windows 整合式驗證

資料存取服務和設定服務帳戶 (安裝 Operations Manager 時定義)

- 執行身分設定檔:報告 SDK SQL Server 驗證帳戶

- 執行身分帳戶:報告 SDK SQL Server 驗證帳戶

- 帳戶認證:Operations Manager 所建立的特殊帳戶 (不會變更)

選用:SQL Server 驗證

- 執行身分設定檔:資料倉儲 SQL Server 驗證帳戶

- 執行身分帳戶:您在安裝期間指定的執行身分帳戶。

- 帳戶認證︰您在安裝期間指定的帳戶。

Operations 主控台與報表伺服器

Operations 主控台會使用 HTTP 透過連接埠 80 連線到報表伺服器。 驗證是使用 Windows 驗證來執行。 資料可以使用 SSL 通道加密。

報表伺服器與報表資料倉儲

報表伺服器與報表資料倉儲之間的驗證是使用 Windows 驗證進行。 安裝報表功能時指定為資料讀取器帳戶的帳戶會成為報表伺服器上的執行帳戶。 如果帳戶的密碼應該變更,您必須使用 SQL Server 中的 Reporting Services Configuration Manager 進行相同的密碼變更。 報表伺服器與報表數據倉儲之間的數據不會加密。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應