OEM 版 Windows 10中的 BitLocker 磁碟機加密

BitLocker 磁碟驅動器加密提供離線數據和作業系統保護,方法是確保磁碟驅動器在操作系統離線時不會遭到竄改。 BitLocker 磁碟驅動器加密使用 TPM,可以是離散或韌體,可支援信賴運算群組所定義的靜態信任根。

BitLocker 磁碟驅動器加密硬體需求

BitLocker 磁碟驅動器加密會使用與 Windows 磁碟分區分開的系統磁碟分區。 BitLocker 系統分割區必須符合下列需求。

- BitLocker 系統分割區會設定為使用中的分割區。

- BitLocker 系統分割區不得加密。

- BitLocker 系統分割區必須至少有 250 MB 的可用空間,超過必要檔案所使用的任何空間。 這個額外的系統分割區可用來裝載 Windows 復原環境(RE)和 OEM 工具(由 OEM 提供),只要分割區仍符合 250 MB 的可用空間需求。

如需詳細資訊,請參閱 系統和公用程式分割區,以及 硬碟和數據分割。

BitLocker 自動裝置加密

BitLocker 自動裝置加密會使用 BitLocker 磁碟驅動器加密技術,在使用者完成新式待命或 HSTI 相容硬體上的「現成體驗」(OOBE)之後,自動加密內部磁碟驅動器。

注意

BitLocker 自動裝置加密會在現成 (OOBE) 體驗期間啟動。 不過,只有在使用者使用 Microsoft 帳戶或 Azure Active Directory 帳戶登入之後,才會啟用保護。 在此之前,保護會暫停,數據不會受到保護。 BitLocker 自動裝置加密未使用本機帳戶啟用,在此情況下,可以使用 BitLocker 控制台 手動啟用 BitLocker。

BitLocker 自動裝置加密硬體需求

開啟 BitLocker 自動裝置加密時:

- 裝置包含 TPM (受信任的平台模組),TPM 1.2 或 TPM 2.0。

- 已啟用 UEFI 安全開機 。 如需詳細資訊,請參閱 安全開機 。

- 已啟用平臺安全開機

- 已啟用直接記憶體存取 (DMA) 保護

在 Windows 10 啟用自動 BitLocker 裝置加密之前,必須先通過下列測試。 如果您想要建立支援這項功能的硬體,您必須確認您的裝置通過這些測試。

TPM:裝置必須包含具有PCR 7 支援的 TPM。 請參閱 System.Fundamentals.TPM20.TPM20。

- 如果存在可擴充卡片會導致 UEFI BIOS 在開機期間由 UEFI BIOS 載入 OROM UEFI 驅動程式,則 BitLocker 將不會使用PCR7 系結。

- 如果您正在執行未系結至PCR7且已啟用 Bitlocker 的裝置,則沒有任何安全性缺點,因為使用一般 UEFIPC 配置檔時,BitLocker 仍然安全(0,2,4,11)。

- 在最終啟動mgr Windows Prod CA 之前,任何額外的 CA 哈希(甚至 Windows Prod CA)都會防止 BitLocker 選擇使用PCR7。 如果額外的哈希或哈希來自 UEFI CA,則無關緊要。也稱為。Microsoft 第三方 CA)或其他一些 CA。

安全開機:已啟用 UEFI 安全開機。 請參閱 System.Fundamentals.Firmware.UEFISecureBoot。

新式待命 需求或 HSTI 驗證。 下列其中一項符合這項需求:

- 實作新式待命需求。 其中包括 UEFI 安全開機的需求,以及防止未經授權的 DMA 保護。

- 從 Windows 10 版本 1703 開始,此需求可透過 HSTI 測試來符合:

- 平臺安全開機自我測試(或登錄中所設定的其他自我測試),必須由 HSTI 回報為實作和通過。

- 不包括雷電,HSTI 必須報告不允許的 DMA 總線。

- 如果雷電存在,HSTI 必須報告雷電安全設定(安全性層級必須是 SL1 – 「使用者授權」或更高版本)。

您必須在開機所需的所有項目上擁有 250 MB 的可用空間(如果您將 WinRE 放在系統磁碟分區上,則必須復原 Windows)。 如需詳細資訊,請參閱 系統和公用程式分割區。

符合上述需求時,系統資訊 表示系統支援 BitLocker 自動裝置加密。 此功能適用於 Windows 10 版本 1703 或更新版本。 以下說明如何檢查 系統資訊。

- 按兩下 [ 開始],然後輸入 系統資訊

- 以滑鼠右鍵按兩下 系統資訊 應用程式,然後按兩下 [開啟為 管理員 istrator]。 按兩下[是],允許應用程式變更您的裝置。 某些裝置可能需要較高的許可權才能檢視加密設定。

- 在 [系統摘要] 中,請參閱 裝置加密支援。 如果裝置已加密,或未加密,則此值會指出其停用的原因。

將韌體更新套用至裝置

除了執行 HLK 測試之外,OEM 還需要在開啟 BitLocker 時測試韌體更新。 若要防止裝置不必要地開始復原,請遵循下列指導方針來套用韌體更新:

- 暫停 BitLocker (只有在韌體更新變更安全開機原則時,才需要系結至PCR[07] 的裝置)

- 套用更新

- 重新啟動裝置

- 繼續 BitLocker

韌體更新應要求裝置只在短時間內暫停 Bitlocker,且裝置應儘快重新啟動。 BitLocker 可以在 Windows Management Instrumentation (WMI) 中使用 DisableKeyProtectors 方法 關閉之前,以程式設計方式暫停 BitLocker。

偵測到允許的 DMA 支援總線/裝置

此 系統資訊 裝置加密支援中的狀態表示 Windows 偵測到至少一個可能公開 DMA 威脅的外部 DMA 支援總線或裝置。

若要解決此問題,請連絡 IHV(s) 以判斷此裝置是否有外部 DMA 埠。 如果 IHD 確認總線或裝置只有內部 DMA,則 OEM 可以將此內容新增至允許的清單。

若要將總線或裝置新增至允許的清單,您必須將值新增至登錄機碼。 若要這樣做,您必須先取得 AllowedBuses 登錄機碼的擁有權。 執行下列步驟:

流覽至 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses 登錄機碼。

以滑鼠右鍵按下登錄機碼,然後選取 [ 許可權...]。

按兩下 [進階],按兩下 [擁有者] 欄位中的 [變更] 連結,輸入您的使用者帳戶名稱,按兩下 [檢查名稱],然後按兩下 [確定] 三次以關閉所有許可權對話框。

以滑鼠右鍵按下登錄機碼,然後再次選取 [ 許可權... ]。

按兩下 [ 新增...] 按鈕、新增使用者帳戶、按兩下 [檢查名稱],然後按兩下 [確定],然後選取 [允許完全控制] 底下的複選框。 然後按一下 [確定] 。

然後,在 AllowedBuses 索引鍵底下,為每個已標幟的 DMA 支援總線新增字串 (REG_SZ) 名稱/值組,以判斷為安全:

- 機碼:裝置易記名稱 /描述

- 值:PCI\VEN_ID&DEV_ID。

確定標識元符合 HLK 測試的輸出。 例如,如果您的安全裝置具有易記名稱為 「Contoso PCI Express Root Port」,廠商標識碼 1022 和裝置標識碼 157C,您會在 中建立名為 Contoso PCI Express Root Port 的登錄專案作為REG_SZ數據類型: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses

其中值 = “PCI\VEN_1022&DEV_157C”

停用 BitLocker 自動裝置加密

OEM 可以選擇停用裝置加密,而是在裝置上實作自己的加密技術。 若要停用 BitLocker 自動裝置加密,您可以使用自動安裝檔案,並將 PreventDeviceEncryption 設定為 True。

或者,您可以更新 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker 登錄機碼:

值: PreventDeviceEncryption 等於 True (1)。

針對 BitLocker HLK 測試進行疑難解答

建議的必要條件

當您知道受測裝置的下列部分資訊時,分級會比較簡單:

- TPM 規格(例如 1.2、2.0)

- BitLockerPC 配置檔(例如 7、11 或 0、2、4、11)

- 機器是否為非 AOAC 或 AOAC(例如 Surface 裝置為 AOAC 機器)

建議使用這項資訊,但不需要執行分級。

BitLocker HLK 問題通常與下列其中一項相關:錯誤解譯測試結果或PCR7 系結問題。

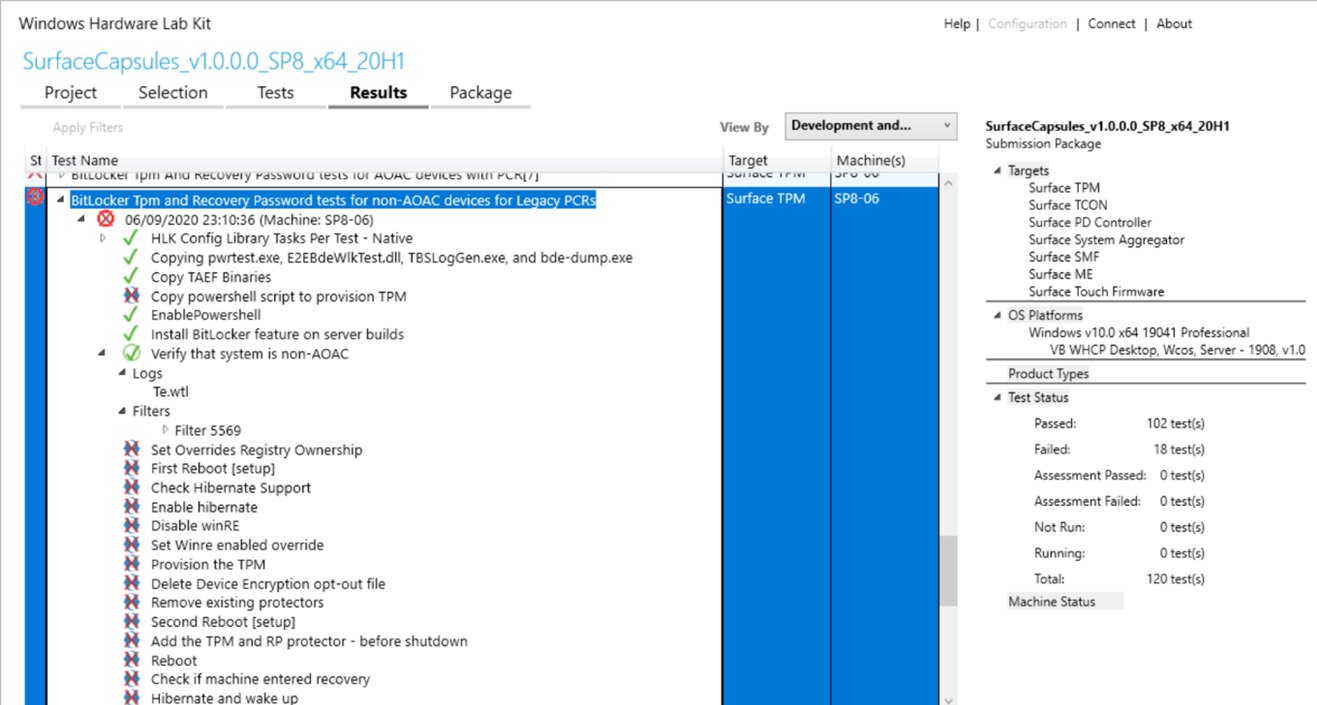

錯誤解譯測試結果

HLK 測試是由多個測試步驟所組成。 某些測試步驟可能會失敗,而不會影響整體測試的成功/失敗。 如需解譯結果頁面的詳細資訊,請參閱這裡。 如果某些測試步驟失敗,但整體測試通過(如測試名稱旁的綠色複選所示),請在此停止。 測試已成功執行,而且您不需要採取更多動作。

分級步驟:

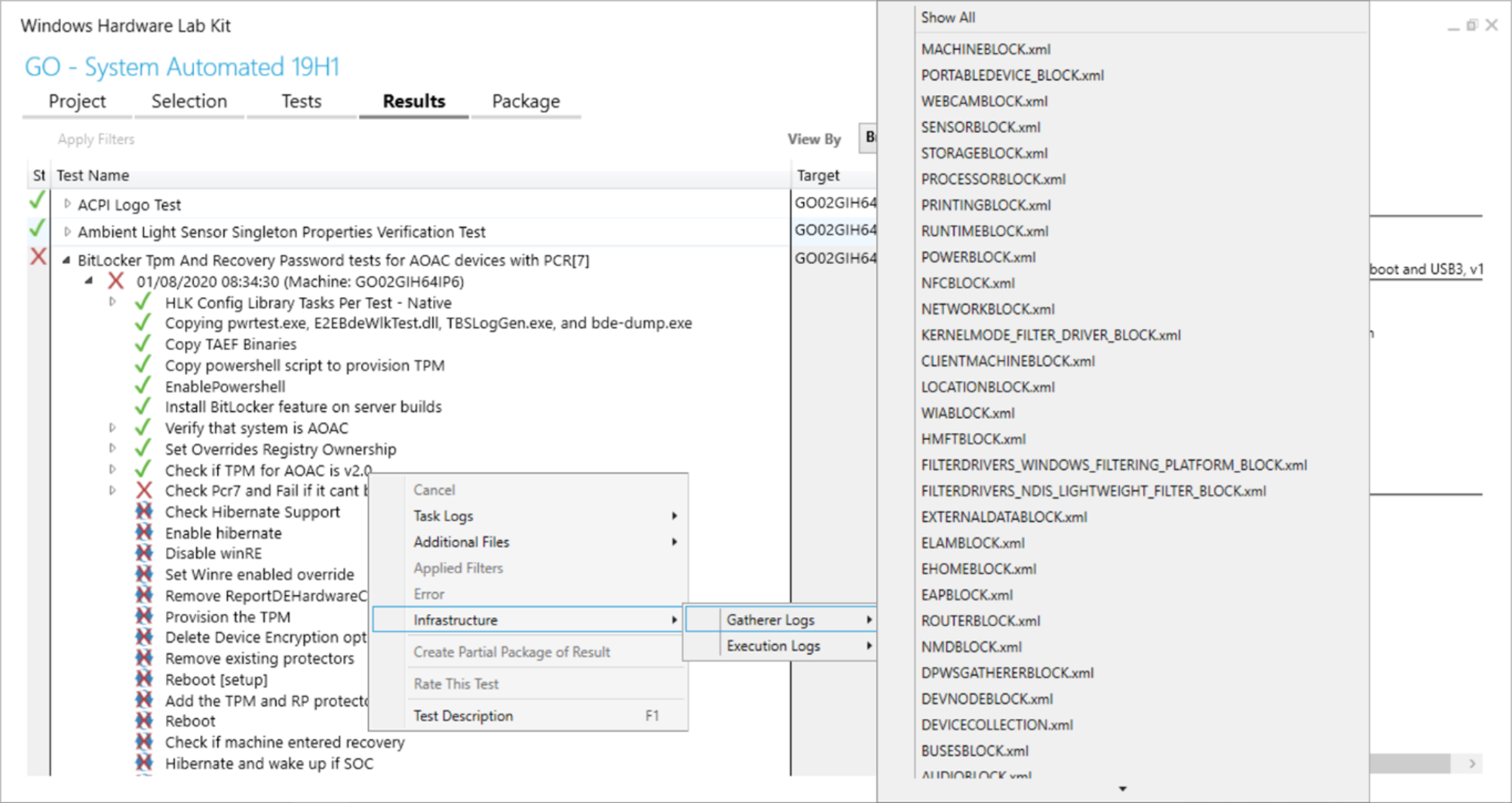

確認您正在對機器執行正確的測試。 以滑鼠右鍵單擊失敗測試>基礎結構>收集程序記錄>的任何步驟,查看IsAOAC專案的 RUNTIMEBLOCK.xml。 如果IsAOAC=true 且您正在執行非 AOAC 測試,則忽略失敗,而不會對機器執行此測試。 如有必要,請連絡 Microsoft 支援服務 小組,以取得通過播放清單的 errata。

判斷是否將篩選套用至測試。 HLK 可能會針對不正確的對應測試自動建議篩選。 篩選條件會顯示為測試步驟旁圓形內的綠色複選標記。 (請注意,某些篩選可能會顯示後續的測試步驟失敗或已取消。使用特殊圖示展開測試步驟,以檢查篩選的擴充資訊。 如果篩選條件表示忽略測試失敗,請在此停止。

PCR7 問題

兩個PCR7 測試特有的常見 BitLocker 問題,是無法系結至PCR7。

分級步驟:

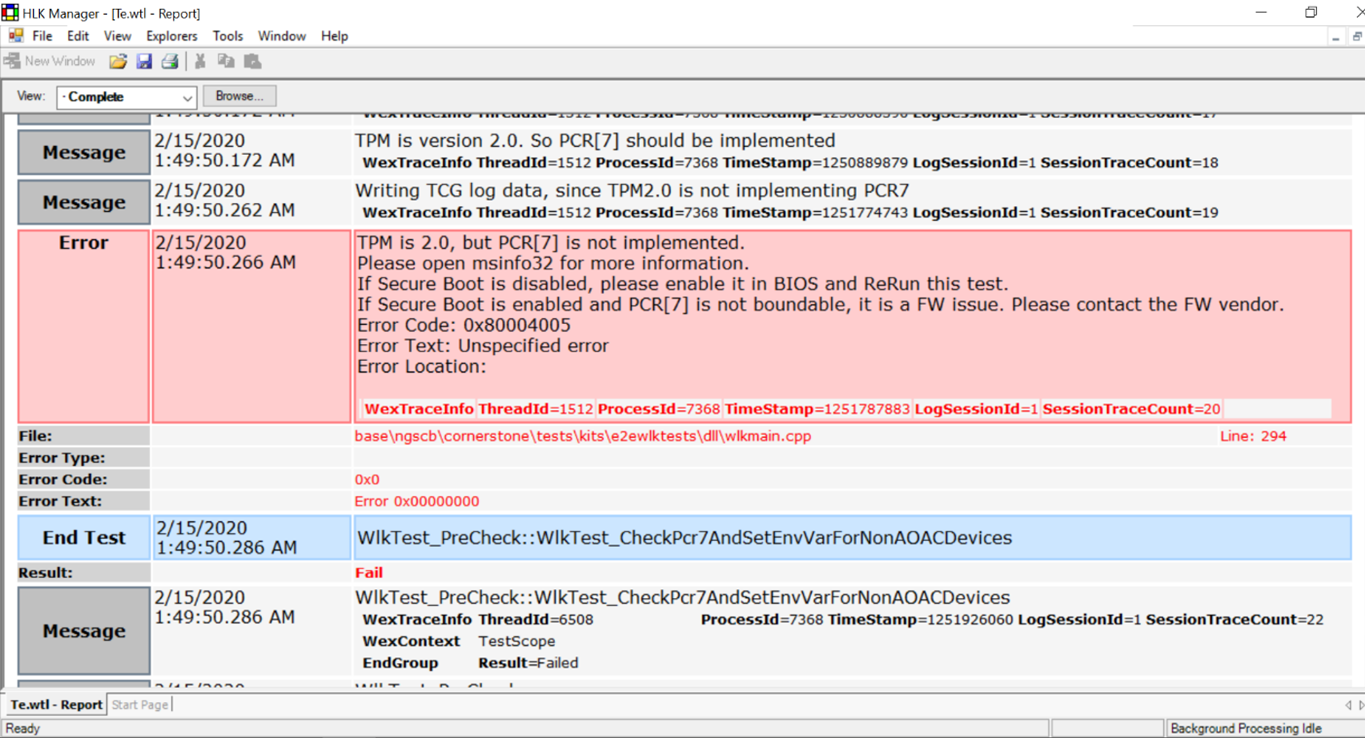

在 HLK 記錄中尋找錯誤訊息。 展開失敗的測試步驟,並檢查 Te.wtl 記錄。 (您也可以以滑鼠右鍵按兩下 測試步驟 > 工作 > 記錄Te.wtl來存取此記錄檔,如果您看到此錯誤,請繼續遵循分級步驟:

以系統管理員身分執行 msinfo32,並檢查安全開機狀態/USB7 設定。 測試應該使用安全開機執行。 如果不支援PCR7 系結,請改為執行適當的舊版PCR HLK 測試。 如果無法進行PCR7 系結,請繼續遵循分級步驟。

檢查錯誤記錄檔。 以滑鼠右鍵按兩下測試工作 > [其他檔案]。 通常,對PCR7系結問題進行不正確的測量是對PCR7的測量結果。

- 事件記錄檔。 Microsoft-BitLocker-Management 記錄包含為何無法使用PCR7 的寶貴錯誤資訊。 BitLocker HLK 測試應該只在已安裝 BitLocker 的電腦上執行。 在產生事件記錄檔的電腦上應加以檢查。

- 測量的開機記錄。 您也可以在 C:\Windows\Logs\MeasuredBoot 找到這些專案

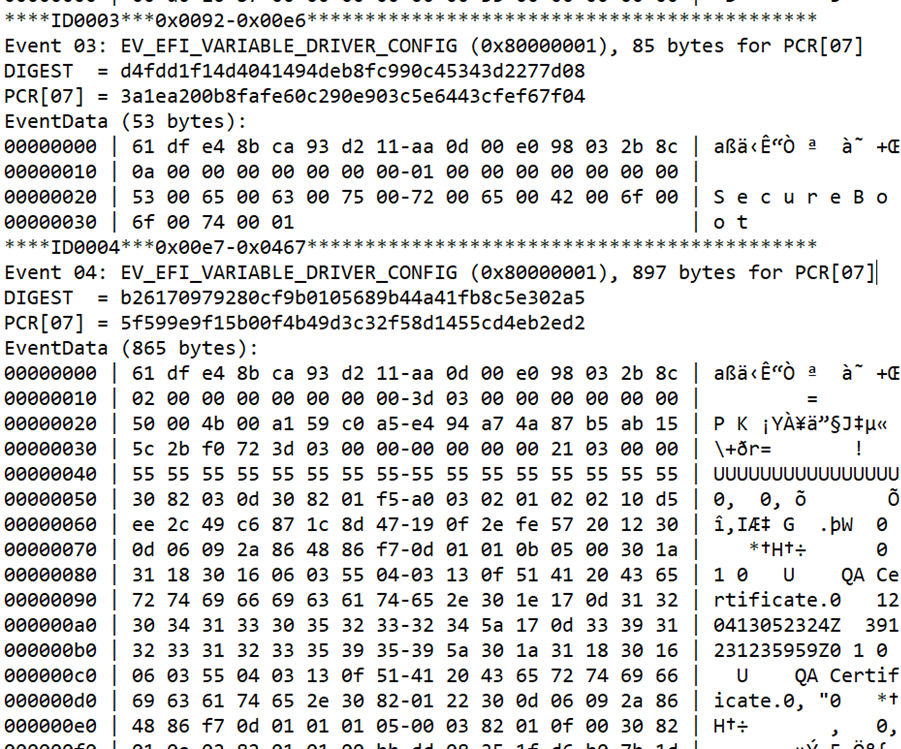

使用 TBSLogGenerator.exe 或對等專案剖析測量的開機記錄。 在 HLK 控制器上,TBSLogGenerator.exe 位於您已安裝 HLK 的 HLK 測試目錄下,例如 C:\Program Files (x86)\Windows Kits\10\Hardware Lab Kit\Tests\amd64\nttest\BASETEST\ngscb\TBSLogGenerator.exe。」

- TBSLogGenerator.exe -lf <路徑到測量的開機記錄>> OutputLog.txt

- 在 OutputLog.txt 中,搜尋 「TXT」,並依序檢查度量。 第一個度量看起來應該像這樣:

BitLocker 預期某些靜態的信任根測量 是位於PCR7中信任測量 的靜態根目錄,而這些測量中的任何變化通常都禁止系結至PCR7。 下列值應測量(依序,且兩者之間沒有無關的測量值)到PCR7:

- SecureBoot 變數的內容

- PK 變數的內容

- KEK 變數的內容

- EFI_IMAGE_SECURITY_DATABASE變數的內容 (DB)

- EFI_IMAGE_SECURITY_DATABASE1變數的內容 (DBX)

- (選擇性但常見的EV_SEPARATOR)

- 用來驗證開機路徑中 EFI 驅動程式或 EFI 開機應用程式之EFI_IMAGE_SECURITY_DATABASE中的專案。 BitLocker 在此只預期有一個專案。

測量開機記錄的常見問題:

- 上的 UEFI 偵錯模式

- 遺漏 PK 或 KEK 變數:PK/KEK 度量沒有數據(例如 0 的 4 個字節)

- 不受信任的 UEFI CA 簽署者

測試人員可能會解決某些測量開機問題,例如以 UEFI 偵錯模式執行。 其他問題可能需要 errata,在此情況下,您應該連絡 Microsoft 支援服務 小組以取得指引。