Credential Guard 運作方式

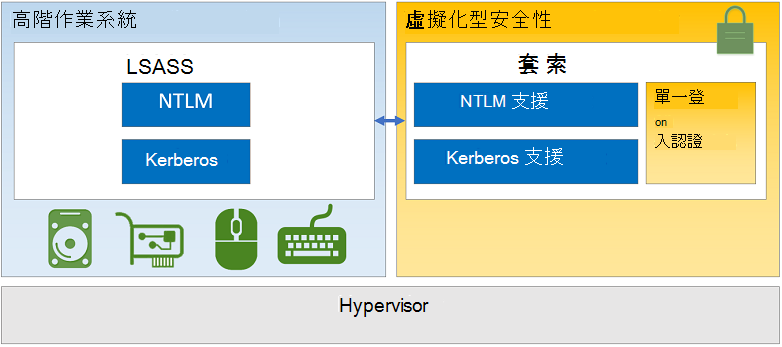

Kerberos、NTLM 和認證管理員會使用虛擬化型安全性 (VBS) 來隔離秘密。 舊版 Windows 會在其進程記憶體中儲存秘密,在本地安全機構 (LSA) 程式中。lsass.exe 啟用 Credential Guard 之後,作業系統中的 LSA 程式會與稱為隔離 LSA 進程的元件交談,該元件會儲存並保護這些秘密。 LSAIso.exe 隔離 LSA 進程所儲存的數據會使用 VBS 進行保護,而且無法供操作系統的其餘部分存取。 LSA 使用遠端程序呼叫,與隔離的 LSA 程序進行通訊。

基於安全性考量,隔離的 LSA 程序不會裝載任何裝置驅動程式。 而是只裝載安全性所需的一小組作業系統二進位檔案,除此之外,不會裝載任何其他項目。 所有二進位檔都會以 VBS 信任的憑證簽署,簽章會在受保護的環境中啟動檔案之前進行驗證。

以下是如何使用虛擬化型安全性隔離 LSA 的高階概觀:

Credential Guard 保護限制

一些儲存認證的方式不受 Credential Guard 保護,包括:

- 管理 Windows 功能保護以外認證的軟體

- 本機帳戶與 Microsoft 帳戶

- Credential Guard 不會保護在 Windows Server 域控制器上執行的 Active Directory 資料庫。 它也不會保護認證輸入管線,例如執行遠端桌面閘道的 Windows Server。 如果您使用 Windows Server OS 作為用戶端電腦,它會獲得與執行 Windows 用戶端 OS 時相同的保護

- 鍵盤記錄木馬程式

- 實體攻擊

- 不會防止計算機上具有惡意代碼的攻擊者使用與任何認證相關聯的許可權。 我們建議針對高價值帳戶使用專用計算機,例如IT專業人員和可存取貴組織中高價值資產的使用者

- 非 Microsoft 安全性套件

- 啟用 Credential Guard 時,NTLMv1、MS-CHAPv2、Digest 和 CredSSP 無法使用登入認證。 因此,單一登錄不適用於這些通訊協定。 不過,應用程式可以提示輸入認證,或使用儲存在 Windows 保存庫中的認證,而這些認證未受到 Credential Guard 的保護,其中任何一種通訊協定

注意

建議您不要搭配 NTLMv1、MS-CHAPv2、Digest 或 CredSSP 通訊協定使用重要的認證,例如登入認證。 如果網域或 Microsoft Entra 用戶必須使用這些通訊協定,則應該針對這些使用案例布建次要認證。

- 提供的 NTLM 驗證認證不受保護。 如果系統出現提示且使用者輸入認證以用於 NTLM 驗證,將會產生能夠從 LSASS 記憶體讀取這些驗證的弱點。 這些相同的認證也很容易受到密鑰記錄器的影響

- Kerberos 服務票證不受 Credential Guard 保護,但 Kerberos 票證授與票證 (TGT) 受到保護

- 啟用 Credential Guard 時,Kerberos 不會允許 不受限制的 Kerberos 委派或 DES 加密,不只適用於登入認證,也不允許提示或儲存認證

- 在 VM 上啟用 Credential Guard 時,它會保護秘密免於遭受 VM 內的攻擊。 不過,它不會提供保護,以防止來自主機的特殊許可權系統攻擊

- Windows 登入快取密碼驗證程式 (通常稱為 快取認證) 不符合認證資格,因為它們無法呈現給另一部計算機進行驗證,而且只能在本機用來驗證認證。 當加入網域的計算機在使用者登入期間無法連線到 AD DS 時,它們會儲存在本機電腦的登錄中,並提供認證驗證。 這些快取的登入,或更具體來說,是快取的網域帳戶資訊,可以使用安全策略設定互動式登入來管理:如果域控制器無法使用,則可快取先前要快取的登入數目

後續步驟

- 瞭解 如何設定 Credential Guard

- 請參閱 其他防護 功能文章中的 Credential Guard 建議和範例程式代碼,讓您的環境更安全且更健全

- 檢閱使用 Credential Guard 時的考慮和已知問題

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應