建立和驗證加密檔案系統 (EFS) 資料修復代理 (DRA) 憑證

注意

從 2022 年 7 月開始,Microsoft 即將淘汰 Windows 資訊保護 (WIP) 。 Microsoft 將繼續在支援的 Windows 版本上支援 WIP。 新版本的 Windows 不會包含 WIP 的新功能,未來版本的 Windows 將不支援它。 如需詳細資訊,請參閱宣佈 Windows 資訊保護 日落。

針對您的數據保護需求,Microsoft 建議您使用 Microsoft Purview 資訊保護 和 Microsoft Purview 資料外洩防護。 Purview 可簡化組態設定,並提供一組進階功能。

適用於:

- Windows 10

- Windows 11

如果您還沒有 EFS DRA 憑證,您必須先從系統建立並擷取憑證,才能在組織中使用 Windows 資訊保護 (WIP) ,先前稱為企業數據保護 (EDP) 。 基於本節的目的,我們將使用檔名 EFSDRA;不過,這個名稱可以取代為任何對您有意義的名稱。

重要

如果您的組織已經有 EFS DRA 憑證,則可以跳過建立新的憑證。 直接在原則中使用您目前的 EFS DRA 憑證即可。 如需 PKI 的使用時機及部署 DRA 憑證時應該使用之一般策略的詳細資訊,請參閱 TechNet 上的安全性監控部署 EFS:第一篇文章。 如需 EFS 保護的一般資訊,請參閱使用 EFS 為硬碟加密保護資料。

如果您的 DRA 憑證已過期,您將無法使用它來加密檔案。 若要修正此問題,您需要建立新的憑證 (使用本主題中的步驟),然後透過原則來部署該憑證。

手動建立 EFS DRA 憑證

在未安裝 EFS DRA 憑證的電腦上,以提升的權限開啟命令提示字元,然後瀏覽到您要儲存憑證的位置。

執行此命令︰

cipher /r:EFSRA其中 EFSRA 是您想要建立之

.cer和.pfx檔案的名稱。出現提示時,請輸入並確認密碼,以協助保護您新的個人資訊交換 (.pfx) 檔案。

EFSDRA.cer 和 EFSDRA.pfx 檔案會建立在您於步驟 1 所指定的位置。

重要

因為您的 DRA .pfx 檔案中的私密金鑰可以用來解密任何 WIP 檔案,因此請務必妥善保護它們。 我們強烈建議將這些檔案儲存在離線位置,並將複本保存在使用強式保護的智慧卡以用於一般用途,而主要複本則保存在受保護的實體位置。

使用部署工具將 EFS DRA 憑證新增至 WIP 原則,例如 Microsoft Intune 或 Microsoft Configuration Manager。

注意

此憑證可用於 Intune,適用於具有裝置註冊 (MDM) 和不使用裝置註冊 (MAM) 的原則。

確認您的數據復原憑證已在 WIP 用戶端電腦上正確設定

尋找或建立使用 Windows 資訊保護加密的檔案。 例如,您可以在允許的應用程式清單上開啟應用程式,然後建立並儲存檔案,使其由WIP 加密。

在受保護的應用程式清單上開啟應用程式,然後建立並儲存盤案,使其由WIP 加密。

以提升的權限開啟命令提示字元,瀏覽到儲存剛才所建立之檔案的位置,然後執行此命令:

cipher /c filename其中 filename 是您在步驟 1 中建立之檔案的名稱。

確認您的資料修復憑證列在 \[修復憑證\] 清單中。

在測試環境中使用EFS DRA 憑證復原您的數據

將 WIP 加密的檔案複製到您擁有系統管理員存取權的位置。

使用 EFSDRA.pfx 檔案的密碼來安裝它。

以提升的權限開啟命令提示字元,瀏覽到加密的檔案,然後執行此命令:

cipher /d encryptedfile.extension其中 encryptedfile.extension 是您已加密之檔案的名稱。 例如,

corporatedata.docx。

取消註冊后復原受 WIP 保護的復原

您可能會在撤銷取消註冊的裝置上的資料之後,又想要將它全部還原。 這可能會發生於找回遺失的裝置,或取消註冊的員工再次註冊等情況。 如果員工使用原始使用者配置檔再次註冊,且已撤銷的密鑰存放區仍在裝置上,則所有撤銷的數據都可以一次還原。

重要

若要維護企業資料的控制權,且能於未來再次撤銷,請務必只在員工重新註冊該裝置之後才執行此程序。

讓員工登入未註冊的裝置、開啟提升許可權的命令提示字元,然後輸入:

Robocopy "%localappdata%\Microsoft\EDP\Recovery" "new_location" * /EFSRAW其中 「new_location」 位於不同的目錄中。 這可以在員工的裝置上,或在執行 Windows 8 或 Windows Server 2012 或更新版本的電腦上的共享資料夾上,而且當您以數據復原代理程式身分登入時可以存取。

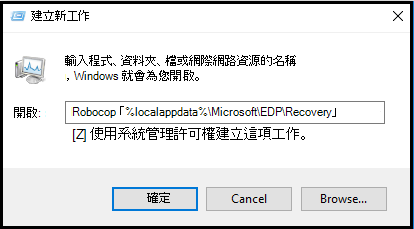

若要在 S 模式中啟動 Robocopy,請開啟 [任務管理器]。 按兩下 [檔案>執行新工作],輸入 命令,然後按兩下 [ 以系統管理許可權建立此工作]。

如果員工執行了全新安裝,但沒有使用者配置檔,您需要從每個磁碟驅動器的 [系統磁碟區] 資料夾復原密鑰。 類型:

Robocopy "drive_letter:\System Volume Information\EDP\Recovery\" "new_location" * /EFSRAW使用具有組織 DRA 憑證存取權的系統管理員認證登入不同的裝置,然後輸入下令命令來執行檔案解密與修復:

cipher.exe /D "new_location"讓員工登入未註冊的裝置,然後輸入:

Robocopy "new_location" "%localappdata%\Microsoft\EDP\Recovery\Input"請員工將裝置鎖定,然後再解鎖。

Windows 認證服務會自動從

Recovery\Input位置復原員工先前撤銷的密鑰。

自動修復加密金鑰

從 Windows 10 版本 1709 開始,WIP 包含資料復原功能,如果遺失加密金鑰且再也無法存取檔案時,可讓您的員工自動修復工作檔案的存取權。 這通常發生在員工重新建立作業系統磁碟分割的映像、移除 WIP 金鑰資訊,或裝置回報為遺失以及您不小心將錯誤裝置取消註冊。

為了協助確保員工一律可以存取檔案,WIP 會建立自動修復密鑰,以備份至其 Microsoft Entra 身分識別。

員工體驗是以使用 Microsoft Entra ID 公司帳戶登入為基礎。 員工可以:

透過 [Windows 設定 > 帳戶 > 存取公司或學校 > 連線 ] 功能表新增工作帳戶。

- 或 -

開啟 > [Windows 設定帳戶>存取公司或學校>連線],然後選擇 [替代動作] 下的 [加入此裝置以 Microsoft Entra ID] 連結。

注意

若要從 [設定] 頁面執行 Microsoft Entra 網域加入,員工必須具有裝置的系統管理員許可權。

登入之後,系統會自動下載必要的 WIP 金鑰資訊,員工就能再次存取檔案。

若要測試員工在 WIP 金鑰修復過程中會看到什麼內容

請嘗試在未註冊的裝置上開啟工作檔案。

\[連線到公司以存取工作檔案\] 方塊就會顯示。

按一下 \[連線\]。

\[存取公司或學校設定\] 頁面隨即顯示。

以員工身分登入 Microsoft Entra ID,並確認檔案現在已開啟

相關主題

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應