كيفية تكوين مجال مخصص لخدمة Azure SignalR

بالإضافة إلى المجال الافتراضي المتوفر مع خدمة Azure SignalR، يمكنك أيضا إضافة مجال DNS مخصص إلى خدمتك. في هذه المقالة، ستتعلم كيفية إضافة مجال مخصص إلى SignalR Service.

إشعار

المجالات المخصصة هي ميزة الطبقة المتميزة. يمكن ترقية موارد المستوى القياسي إلى المستوى المتميز دون وقت تعطل.

لتكوين مجال مخصص، تحتاج إلى:

- إضافة شهادة مجال مخصصة.

- إنشاء سجل DNS CNAME.

- إضافة المجال المخصص.

المتطلبات الأساسية

- مجال مخصص مسجل من خلال Azure App Service أو جهة تسجيل تابعة لجهة خارجية.

- حساب Azure مع اشتراك نشط.

- إذا لم يكن لديك مثل هذا الحساب، فيمكنك إنشاء واحد مجانًا.

- مجموعة موارد Azure.

- مورد Azure SignalR Service.

- إنشاء مثيل Azure Key Vault.

- شهادة SSL للمجال المخصص مخزنة في مثيل Key Vault. راجع بدء استخدام شهادات Key Vault

- منطقة Azure DNS. (اختياري)

إضافة شهادة مخصصة

قبل أن تتمكن من إضافة مجال مخصص، تحتاج إلى إضافة شهادة SSL مخصصة. تصل خدمة SignalR إلى الشهادة المخزنة في مخزن المفاتيح الخاص بك من خلال هوية مدارة.

هناك ثلاث خطوات لإضافة شهادة مجال.

- تمكين الهوية المدارة في خدمة SignalR.

- امنح الهوية المدارة حق الوصول إلى خزنة المفاتيح الخاصة بك.

- إضافة شهادة مخصصة إلى خدمة SignalR.

تمكين الهوية المدارة في SignalR Service

يمكنك استخدام هوية مدارة معينة من قبل النظام أو معينة من قبل المستخدم. توضح هذه المقالة استخدام هوية مدارة معينة من قبل النظام.

في مدخل Microsoft Azure، انتقل إلى مورد خدمة SignalR.

حدد Identity من القائمة على اليسار.

في الجدول المعين من قبل النظام، قم بتعيين الحالة إلى تشغيل.

حدد حفظ، ثم حدد نعم عند مطالبتك بتمكين الهوية المدارة المعينة من قبل النظام.

بمجرد إنشاء الهوية، يتم عرض معرف الكائن (الأساسي). ستستخدم SignalR Service معرف الكائن للهوية المدارة المعينة من قبل النظام للوصول إلى مخزن المفاتيح. اسم الهوية المدارة هو نفس اسم مثيل SignalR Service. في القسم التالي، ستحتاج إلى البحث عن الأساسي (الهوية المدارة) باستخدام الاسم أو معرف الكائن.

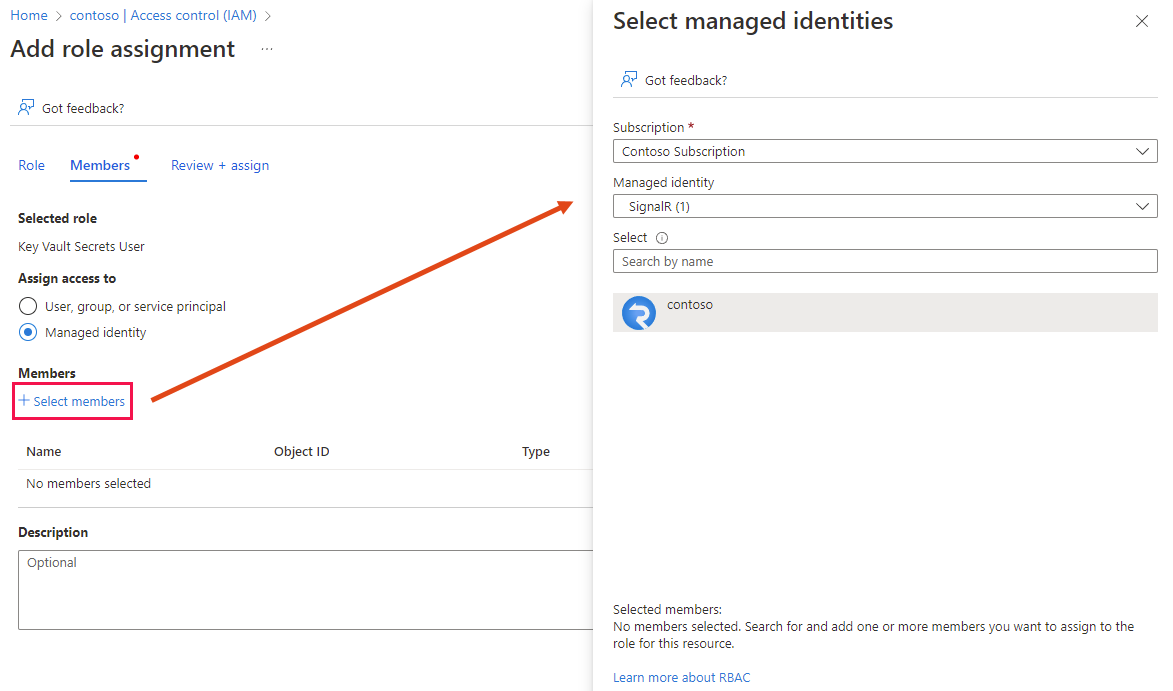

منح الهوية المدارة حق الوصول إلى مخزن المفاتيح الخاص بك

تستخدم خدمة SignalR هوية مدارة للوصول إلى مخزن المفاتيح الخاص بك. يجب أن تمنح إذن الهوية المدارة للوصول إلى مخزن المفاتيح الخاص بك.

تعتمد خطوات منح الإذن على ما إذا كنت قد حددت نهج الوصول إلى المخزن أو التحكم في الوصول المستند إلى دور Azure كنموذج إذن مخزن المفاتيح الخاص بك.

إذا كنت تستخدم نهج الوصول إلى Vault كنموذج إذن مخزن المفاتيح، فاتبع هذا الإجراء لإضافة نهج وصول جديد.

انتقل إلى مورد key vault الخاص بك.

حدد Access policies من القائمة على اليسار.

حدد إنشاء.

في علامة التبويب أذونات :

- حدد Get ضمن Secret permissions.

- حدد Get ضمن Certificate permissions.

حدد Next للانتقال إلى علامة التبويب Principal .

أدخل معرف الكائن للهوية المدارة في مربع البحث.

حدد الهوية المدارة من نتائج البحث.

حدد علامة التبويب Review + create.

حدد إنشاء من علامة التبويب مراجعة + إنشاء .

يتم سرد الهوية المدارة لمثيل خدمة SignalR في جدول نهج الوصول.

إضافة شهادة مخصصة إلى خدمة SignalR

استخدم الخطوات التالية لإضافة الشهادة المخصصة إلى خدمة SignalR:

في مدخل Microsoft Azure، انتقل إلى مورد خدمة SignalR.

في جزء القائمة، حدد Custom domain.

ضمن شهادة مخصصة، حدد إضافة.

أدخل اسما للشهادة المخصصة.

حدد Select from your Key Vault لاختيار شهادة key vault. بعد تحديد URI الأساسي ل Key Vault التالي، يجب ملء Key Vault Secret Name تلقائيا. بدلا من ذلك، يمكنك أيضا تعبئة هذه الحقول يدويا.

اختياريا، يمكنك تحديد Key Vault Secret Version إذا كنت تريد تثبيت الشهادة بإصدار معين.

حدد إضافة.

ستقوم خدمة SignalR بإحضار الشهادة والتحقق من محتواها. عند نجاحها، ستنجح حالة توفير الشهادة.

إنشاء سجل CNAME للمجال المخصص

يجب إنشاء سجل CNAME لمجالك المخصص في منطقة Azure DNS أو مع خدمة جهة تسجيل الجهات الخارجية. ينشئ سجل CNAME اسما مستعارا من مجالك المخصص إلى المجال الافتراضي لخدمة SignalR. تستخدم خدمة SignalR السجل للتحقق من ملكية مجالك المخصص.

على سبيل المثال، إذا كان المجال الافتراضي الخاص بك هو contoso.service.signalr.net، وكان مجالك المخصص هو contoso.example.com، فستحتاج إلى إنشاء سجل CNAME على example.com.

بمجرد إنشاء سجل CNAME، يمكنك إجراء بحث DNS لمشاهدة معلومات CNAME. في المثال، يجب أن يبدو الإخراج من الأمر linux dig (DNS lookup) مشابها لهذا الإخراج:

contoso.example.com. 0 IN CNAME contoso.service.signalr.net.

إذا كنت تستخدم منطقة Azure DNS، فشاهد إدارة سجلات DNS لمعرفة كيفية إضافة سجل CNAME.

إذا كنت تستخدم موفري DNS آخرين، فاتبع دليل الموفر لإنشاء سجل CNAME.

إضافة مجال مخصص

أضف الآن المجال المخصص إلى خدمة SignalR.

في مدخل Microsoft Azure، انتقل إلى مورد خدمة SignalR.

في جزء القائمة، حدد Custom domain.

ضمن Custom domain، حدد Add.

أدخل اسما للمجال المخصص.

أدخل اسم المجال الكامل للمجال المخصص، على سبيل المثال،

contoso.com.حدد شهادة مخصصة تنطبق على هذا المجال المخصص.

حدد إضافة.

التحقق من مجال مخصص

للتحقق من المجال المخصص، يمكنك استخدام واجهة برمجة التطبيقات الصحية. واجهة برمجة التطبيقات الصحية هي نقطة نهاية عامة ترجع الحالة الصحية لمثيل SignalR Service. واجهة برمجة التطبيقات الصحية متاحة في https://<your custom domain>/api/health.

فيما يلي مثال باستخدام cURL:

PS C:\> curl.exe -v https://contoso.example.com/api/health

...

> GET /api/health HTTP/1.1

> Host: contoso.example.com

< HTTP/1.1 200 OK

يجب أن ترجع 200 رمز الحالة دون أي خطأ في الشهادة.

الوصول إلى Key Vault في شبكة خاصة

إذا قمت بتكوين نقطة نهاية خاصة إلى خزنة المفاتيح الخاصة بك، فلن تتمكن خدمة SignalR من الوصول إلى مخزن المفاتيح الخاص بك عبر شبكة عامة. يمكنك منح SignalR Service حق الوصول إلى مخزن المفاتيح الخاص بك من خلال شبكة خاصة عن طريق إنشاء نقطة نهاية خاصة مشتركة.

بعد إنشاء نقطة نهاية خاصة مشتركة، يمكنك إضافة شهادة مخصصة كما هو موضح في قسم إضافة شهادة مخصصة إلى خدمة SignalR أعلاه.

هام

لا يتعين عليك تغيير المجال في key vault URI. على سبيل المثال، إذا كان عنوان URI الأساسي لمخزن المفاتيح الخاص بك هو https://contoso.vault.azure.net، فستستخدم URI هذا لتكوين شهادة مخصصة.

لا يتعين عليك السماح صراحة بعناوين IP لخدمة SignalR في إعدادات جدار حماية المخزن الرئيسي. لمزيد من المعلومات، راجع تشخيصات الارتباط الخاص ب Key Vault.

تناوب الشهادة

إذا لم تحدد إصدارا سريا عند إنشاء شهادة مخصصة، فإن خدمة Azure SignalR تتحقق بشكل دوري من أحدث إصدار في Key Vault. عند ملاحظة إصدار جديد، يتم تطبيقه تلقائيا. عادة ما يكون التأخير في غضون ساعة واحدة.

بدلا من ذلك، يمكنك أيضا تثبيت شهادة مخصصة إلى إصدار سري معين في Key Vault. عندما تحتاج إلى تطبيق شهادة جديدة، يمكنك تحرير الإصدار السري ثم تحديث الشهادة المخصصة بشكل استباقي.

التنظيف

إذا كنت لا تخطط لاستخدام الموارد التي قمت بإنشائها في هذه المقالة، يمكنك حذف مجموعة الموارد.

تنبيه

يؤدي حذف مجموعة الموارد إلى حذف كافة الموارد الموجودة داخلها. إذا كانت الموارد خارج نطاق هذه المقالة موجودة في مجموعة الموارد المحددة، فسيتم حذفها أيضًا.