التقسيم هو نموذج تأخذ فيه بصمة الشبكة الخاصة بك وإنشاء محيط محدد للبرامج باستخدام الأدوات المتاحة في Microsoft Azure. ثم تقوم بتعيين القواعد التي تحكم حركة المرور من/إلى هذه المحيطات بحيث يمكن أن يكون لديك أوضاع أمان مختلفة لأجزاء مختلفة من الشبكة. عند وضع تطبيقات مختلفة (أو أجزاء من تطبيق معين) في هذه المحيطات، يمكنك التحكم في الاتصال بين هذه الكيانات المقسمة. إذا تعرض جزء من كومة التطبيق للخطر، فستتمكن بشكل أفضل من احتواء تأثير هذا الاختراق الأمني ومنعه من الانتشار الجانبي عبر بقية الشبكة. هذه القدرة هي مبدأ أساسي مرتبط بنموذج الثقة الصفرية الذي نشرته Microsoft ويهدف إلى جلب التفكير الأمني العالمي إلى مؤسستك

أنماط التجزئة

عند إجراء العملية على Azure، تتوفر مجموعة واسعة ومتنوعة من خيارات التقسيم لمساعدتك على الحماية.

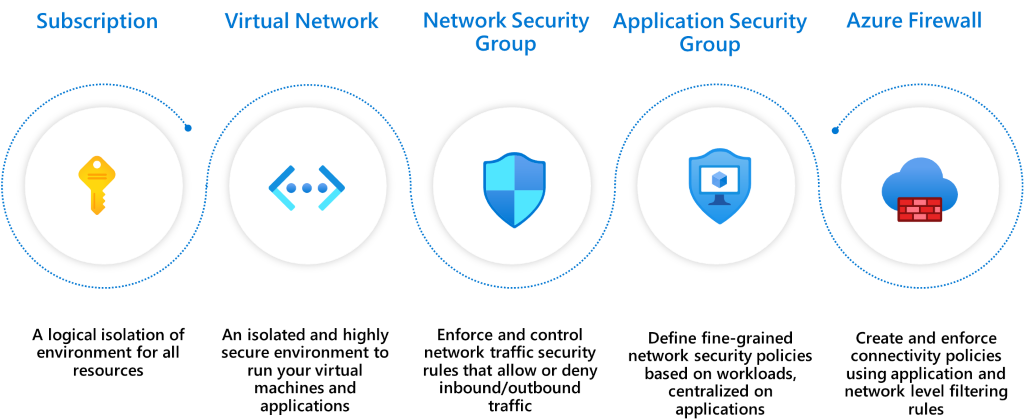

الاشتراك: الاشتراكات هي بنية عالية المستوى، والتي توفر فصلا مدعوما بالنظام الأساسي بين الكيانات. ويهدف إلى رسم الحدود بين المنظمات الكبيرة داخل الشركة. وينبغي توفير الاتصال بين الموارد في الاشتراكات المختلفة بشكل صريح.

الشبكة الظاهرية: يتم إنشاء الشبكات الظاهرية ضمن اشتراك في مساحات العناوين الخاصة. توفر الشبكات احتواء الموارد على مستوى الشبكة، مع عدم السماح بأي حركة مرور بشكل افتراضي بين أي شبكتين ظاهريتين. مثل الاشتراكات، أي اتصال بين الشبكات الافتراضية يحتاج إلى توفير صريح.

مجموعات أمان الشبكة (NSG): مجموعات أمان الشبكة هي آليات للتحكم في الوصول للتحكم في نسبة استخدام الشبكة بين الموارد داخل شبكة ظاهرية كجدار حماية من الطبقة 4. كما يتحكم NSG في حركة المرور باستخدام الشبكات الخارجية، مثل الإنترنت والشبكات الافتراضية الأخرى، وما إلى ذلك. يمكن أن تأخذ NSGs إستراتيجية التقسيم إلى مستوى محبب عن طريق إنشاء محيط لشبكة فرعية أو مجموعة من أجهزة ظاهرية أو حتى جهاز ظاهري واحد.

Azure Virtual Network Manager (AVNM):Azure Virtual Network Manager (AVNM) هي خدمة إدارة شبكة تمكن فريق إدارة تكنولوجيا المعلومات المركزي من إدارة الشبكات الظاهرية عالميا عبر الاشتراكات على نطاق واسع. باستخدام AVNM، يمكنك تجميع شبكات ظاهرية متعددة وفرض قواعد مسؤول أمان محددة مسبقا، والتي يجب تطبيقها على الشبكات الظاهرية المحددة في وقت واحد. على غرار NSG، تعمل قواعد مسؤول الأمان التي تم إنشاؤها من خلال AVNM أيضا كجدار حماية من الطبقة 4، ولكن يتم تقييم قواعد مسؤول الأمان أولا، قبل NSG.

مجموعات أمان التطبيقات (ASGs): توفر ASGs آليات تحكم مشابهة لمجموعات NSG لكن تتم الإشارة إليها في سياق التطبيق. يسمح لك ASG بتجميع مجموعة من أجهزة ظاهرية تحت علامة تطبيق. يمكنه تحديد قواعد المرور التي يتم تطبيقها بعد ذلك على كل من الأجهزة الظاهرية الأساسية.

جدار حماية Azure: Azure Firewall هو جدار حماية سحابي أصلي ذي حالة كخدمة. يمكن نشر جدار الحماية هذا في الشبكات الظاهرية أو في عمليات نشر لوحة الوصل لـ Azure Virtual WAN لتصفية نسبة استخدام الشبكة التي تتدفق بين موارد السحابة والإنترنت والأماكن المحلية. إنشاء قواعد أو نهج (باستخدام جدار حماية Azure أو Azure Firewall Manager)تحديد السماح /رفض حركة المرور باستخدام الطبقة 3 إلى عناصر التحكم الطبقة 7. يمكنك أيضاً تصفية نسبة استخدام الشبكة التي تذهب إلى الإنترنت باستخدام كل من Azure Firewall والأطراف الثالثة. توجيه بعض أو كل نسبة استخدام الشبكة من خلال موفري الأمان التابعين لجهات خارجية للتصفية المتقدمة وحماية المستخدم.

الأنماط التالية شائعة، عندما يتعلق الأمر بتنظيم حمل العمل الخاص بك في Azure من منظور الشبكات. كل من هذه الأنماط يوفر نوعاً مختلفاً من العزلة والاتصال. اختيار النموذج الذي يعمل بشكل أفضل لمؤسستك هو قرار يجب عليك اتخاذ بناء على احتياجات مؤسستك. مع كل من هذه النماذج، ونحن نصف كيف يمكن القيام تجزئة باستخدام خدمات شبكة Azure أعلاه.

من الممكن أيضًا أن يكون التصميم المناسب لمؤسستك شيئًا مختلفًا عن التصميم الذي نُدرجه هنا. وهذه النتيجة متوقعة، لأنه لا يوجد حجم واحد يناسب الجميع. قد ينتهي بك الأمر باستخدام مبادئ من جميع هذه الأنماط لإنشاء ما هو الأفضل لمؤسستك. توفر منصة Azure المرونة والأدوات التي تحتاجها.

النمط 1: شبكة ظاهرية واحدة

في هذا النمط، يتم وضع جميع مكونات حمل العمل الخاص بك أو، في بعض الحالات، بصمة تكنولوجيا المعلومات الخاصة بك بالكامل داخل شبكة افتراضية واحدة. يمكن استخدام هذا النمط إذا كنت تعمل فقط في منطقة واحدة نظراً لأنه يتعذر على الشبكة الظاهرية أن تمتد عبر مناطق متعددة.

الكيانات التي من المرجح أن تستخدمها لإنشاء قطاعات داخل هذه الشبكة الظاهرية هي إما مجموعات موردي المواد أو مجموعات مساعدة عامة. يعتمد اختيار أي منها على ما إذا كنت تريد الإشارة إلى المقاطع الخاصة بك على أنها شبكات فرعية للشبكة أو مجموعات تطبيقات. الصورة أدناه مثال على كيف ستبدو مثل هذه الشبكة الظاهرية المجزأة.

في هذا الإعداد، لديك Subnet1 حيث وضعت أحمال عمل قاعدة البيانات، وشبكة Subnet2 حيث وضعت أحمال العمل على الويب. يمكنك وضع NSGs التي تحدد أن Subnet1 يمكن التحدث فقط مع Subnet2، وأن Subnet2، يمكن أن تتحدث إلى الإنترنت. يمكنك أيضاً أن تأخذ هذا المفهوم إلى أبعد من ذلك في وجود العديد من أحمال العمل. قم بتقسيم الشبكات الفرعية التي، على سبيل المثال، لن تسمح لحمل عمل واحد بالاتصال بالواجهة الخلفية لحمل عمل آخر.

على الرغم من أننا استخدمنا NSGs لتوضيح كيفية تحكم حركة مرور الشبكة الفرعية، يمكنك أيضاً فرض هذا التقسيم باستخدام جهاز ظاهري للشبكة من Azure Marketplace أو Azure Firewall.

النمط 2: شبكات ظاهرية متعددة مع التناظر فيما بينها

هذا النمط هو امتداد للنمط السابق حيث لديك شبكات ظاهرية متعددة مع اتصالات نظيرة محتملة. قد تختار هذا النمط لتجميع التطبيقات في شبكات ظاهرية منفصلة أو قد تحتاج إلى وجود في مناطق Azure متعددة. يمكنك الحصول على تجزئة المضمنة من خلال الشبكات الظاهرية لأنه يجب أن نظير شبكة ظاهرية بشكل صريح إلى آخر واحد لهم للاتصال. (ضع في اعتبارك أن اتصال الشبكة الظاهرية النظير ليس عابراً.) لمزيد من المقطع داخل شبكة ظاهرية بطريقة مشابهة للنمط 1، استخدم NSGs/ASGs في الشبكات الظاهرية.

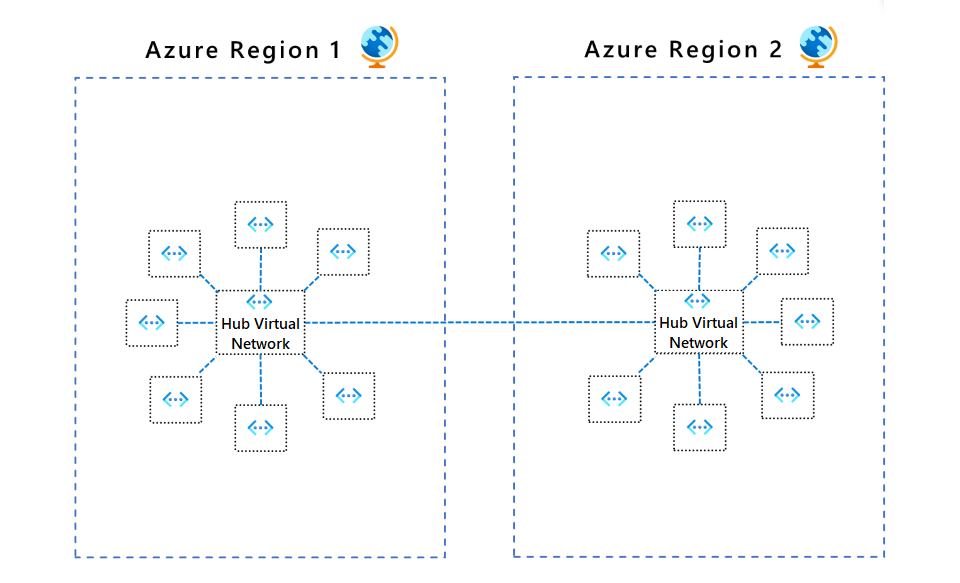

النمط 3: شبكات ظاهرية متعددة في نموذج محوري ومركزي

هذا النمط هو مؤسسة شبكة ظاهرية أكثر تقدماً حيث يمكنك اختيار شبكة افتراضية في منطقة معينة كمركز لجميع الشبكات الظاهرية الأخرى في تلك المنطقة. يتم تحقيق الاتصال بين الشبكة الظاهرية لوحة الوصل والشبكات الظاهرية تكلم باستخدام الشبكة الظاهرية Azure peering. تمر جميع حركة المرور عبر الشبكة الظاهرية لوحة الوصل، ويمكن أن تعمل كبوابة إلى لوحات الوصل الأخرى في مناطق مختلفة. يمكنك إعداد موقف الأمان الخاص بك في لوحات الوصل، حتى يتمكنوا من تقسيم وإدارة حركة المرور بين الشبكات الافتراضية بطريقة قابلة للتطوير. فائدة واحدة من هذا النمط هو أن. كما ينمو مخطط الشبكة الخاصة بك، لا ينمو الحمل موقف الأمان (إلا عند توسيع إلى مناطق جديدة). أيضا، قد يتم استبدال نمط المخطط هذا ب Azure Virtual WAN، والذي يمكن المستخدمين من إدارة شبكة ظاهرية مركزية كخدمة مدارة. راجع بنية شبكة WAN الظاهرية المحورية للحصول على مزيد من التفاصيل حول ميزة إدخال Azure Virtual WAN.

عنصر تحكم التقسيم الأصلي سحابة Azure الموصى بها هو Azure Firewall. يعمل جدار حماية Azure عبر كل من الشبكات الظاهرية والاشتراكات لتنظيم تدفق حركة المرور باستخدام عناصر التحكم من الطبقة 3 إلى الطبقة 7. يمكنك تحديد كيف تبدو قواعد الاتصال الخاصة بك (على سبيل المثال، لا يمكن للشبكة الظاهرية X التحدث مع الشبكة الظاهرية Y ولكن يمكن التحدث مع الشبكة الظاهرية Z، لا إنترنت للشبكة الظاهرية X باستثناء الوصول إلى *.github.com وما إلى ذلك) وتطبيقه باستمرار. باستخدام Azure Firewall Manager، يمكنك إدارة السياسات مركزياً عبر Azure Firewalls المتعددة وتمكين فرق DevOps من تخصيص السياسات المحلية بشكل أكبر. يمكنك أيضا استخدام Azure Firewall Manager عند اختيار Azure Virtual WAN كشبكة مركز مدارة.

يعرض الجدول التالي مقارنة بين تخطيطات النمط:

| النمط 1 | النمط 2 | النمط 3 | |

|---|---|---|---|

| الاتصال ivity/Routing: كيف يتواصل كل مقطع مع بعضه البعض | يوفر توجيه النظام الاتصال الافتراضي بأي حمل عمل في أي شبكة فرعية | نفس النمط 1 | لا يوجد اتصال افتراضي بين الشبكات الظاهرية الناطقة. مطلوب موجه الطبقة 4 مثل جدار حماية Azure في الشبكة الظاهرية المركزية لتمكين الاتصال. |

| تصفية نسبة استخدام الشبكة على مستوى الشبكة | يسمح بحركة المرور بشكل افتراضي. يمكن استخدام NSG/ASG لتصفية هذا النمط. | نفس النمط 1 | يتم رفض حركة المرور بين الشبكات الظاهرية المتحدثة بشكل افتراضي. يمكن أن يتيح تكوين Azure Firewall حركة مرور محددة، مثل windowsupdate.com. |

| التسجيل المركزي | سجلات NSG/ASG للشبكة الظاهرية | تجميع سجلات NSG/ASG عبر جميع الشبكات الظاهرية | Azure Firewall logs بتسجيل إلىAzure Monitor جميع حركة المرور المقبولة/المرفوضة التي يتم إرسالها عبر لوحة وصل. |

| نقاط النهاية العامة المفتوحة غير المقصودة | يمكن لـ DevOps فتح نقطة نهاية عامة عن طريق قواعد NSG/ASG غير صحيحة. | نفس النمط 1 | لن تتيح نقطة النهاية العامة المفتوحة بطريق الخطأ في شبكة ظاهرية متحدثة الوصول. سيتم إسقاط حزمة الإرجاع عبر جدار الحماية الحالة (التوجيه غير المتماثل). |

| حماية على مستوى التطبيق | يوفر NSG/ASG دعم طبقة الشبكة فقط. | نفس النمط 1 | يدعم Azure Firewall تصفية FQDN لـ HTTP/S وMSSQL لحركة المرور الصادرة وعبر الشبكات الظاهرية. |

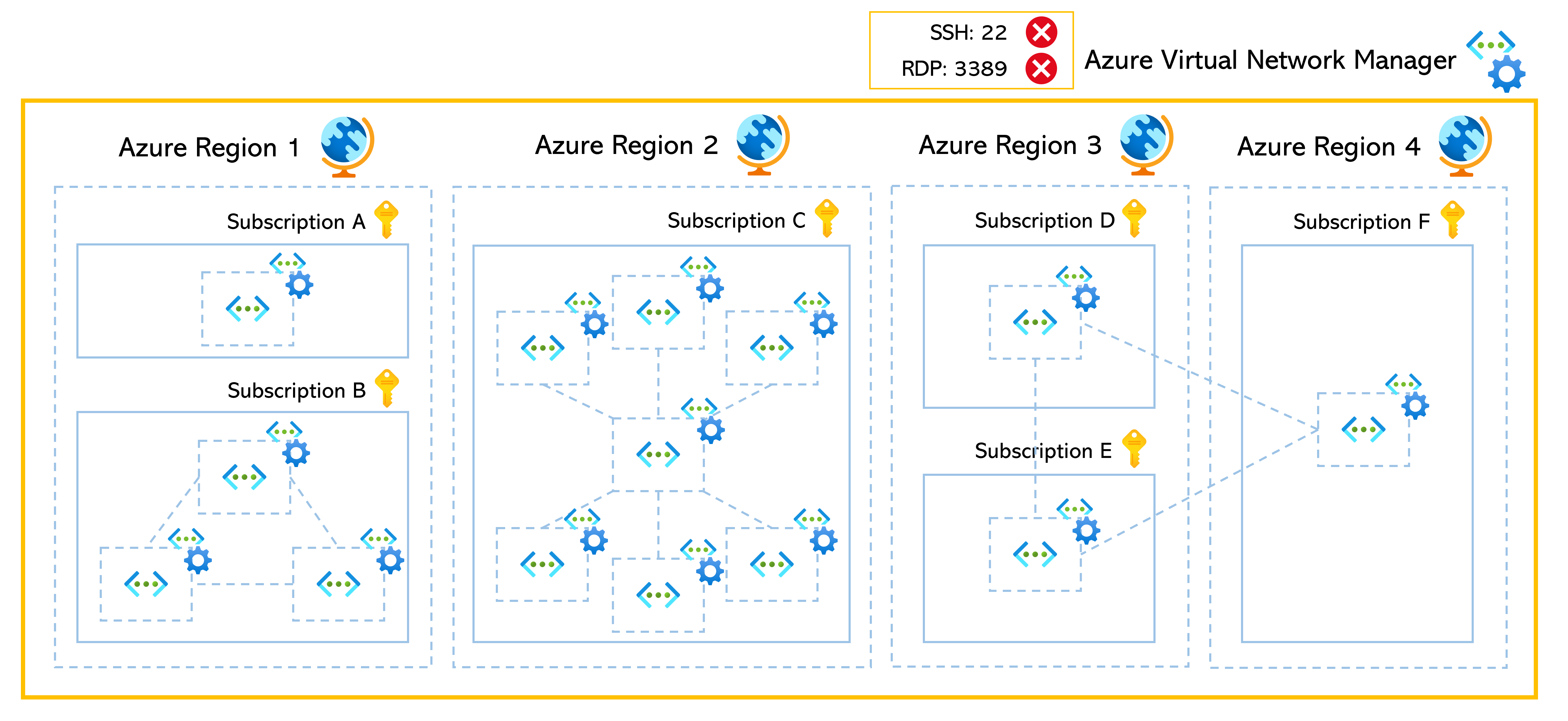

النمط 4: شبكات ظاهرية متعددة عبر مقاطع شبكة متعددة

يشرح هذا النمط كيفية إدارة الشبكات الظاهرية المتعددة وحمايتها، والتي تكون أيضا عبر اشتراكات متعددة، كطريقة مركزية. يمكن لقواعد مسؤول الأمان التي تم إنشاؤها على AVNM فرض قاعدة أمان أساسية بطريقة متسقة، بغض النظر عما إذا كانت الشبكات الظاهرية متصلة ببعضها أو ما إذا كانت تنتمي إلى اشتراكات مختلفة. على سبيل المثال، قم بتعطيل منفذ SSH 22 ومنفذ RDP 3389 والمنافذ الأخرى عالية المخاطر من الإنترنت، لحماية الحل من الخروقات الأمنية على جميع الشبكات الظاهرية داخل المؤسسة. راجع قواعد مسؤول الأمان في Azure Virtual Network Manager للحصول على مزيد من التفاصيل حول قواعد مسؤول الأمان وكيفية عمله.

في حين أن AVNM هو حل رائع لحماية شبكة المؤسسة بأكملها مع الحد الأدنى من مجموعة قواعد الشبكة، لا تزال مجموعات أمان الشبكة وASGs بحاجة إلى استخدامها لتطبيق قواعد الشبكة الدقيقة على كل شبكة ظاهرية، بالإضافة إلى AVNM. يمكن أن تختلف هذه العملية من نظام إلى نظام بناء على متطلبات الأمان الخاصة بهم.

المساهمون

تحتفظ Microsoft بهذه المقالة. وهي مكتوبة في الأصل من قبل المساهمين التاليين.

الكاتب الرئيسي:

- Tre Mansdoerfer | مدير البرنامج ل Azure Networking

لمشاهدة ملفات تعريف LinkedIn غير العامة، سجل الدخول إلى LinkedIn.

الخطوات التالية

تعرف على المزيد حول تقنيات المكونات:

- ما هي Azure Virtual Network؟

- ما هو Azure Virtual Network Manager (معاينة)؟

- ما هو Azure Firewall؟

- نظرة عامة على Azure Monitor

الموارد ذات الصلة

استكشاف البنى ذات الصلة: