سجلات تدفق الشبكة الظاهرية

سجلات تدفق الشبكة الظاهرية هي ميزة من ميزات Azure Network Watcher. يمكنك استخدامها لتسجيل معلومات حول حركة مرور IP المتدفقة عبر شبكة ظاهرية.

يتم إرسال بيانات التدفق من سجلات تدفق الشبكة الظاهرية إلى Azure Storage. من هناك، يمكنك الوصول إلى البيانات وتصديرها إلى أي أداة تصور أو معلومات الأمان وحل إدارة الأحداث (SIEM) أو نظام الكشف عن التسلل (IDS). تتغلب سجلات تدفق الشبكة الظاهرية على بعض قيود سجلات تدفق مجموعة أمان الشبكة.

لماذا يجب استخدام سجلات التدفق؟

من الضروري مراقبة الشبكة وإدارتها ومعرفة شبكتك حتى تتمكن من حمايتها وتحسينها. قد تحتاج إلى معرفة الحالة الحالية للشبكة، ومن يتصل، ومن أين يتصل المستخدمون. قد تحتاج أيضا إلى معرفة المنافذ المفتوحة على الإنترنت، وسلوك الشبكة المتوقع، وسلوك الشبكة غير المنتظم، وعندما يحدث ارتفاع مفاجئ في حركة المرور.

سجلات التدفق هي مصدر الحقيقة لجميع أنشطة الشبكة في بيئة سحابتك. سواء كنت في شركة ناشئة تحاول تحسين الموارد أو مؤسسة كبيرة تحاول اكتشاف الاختراق، يمكن أن تساعد سجلات التدفق. يمكنك استخدامها لتحسين تدفقات الشبكة ومراقبة معدل النقل والتحقق من التوافق واكتشاف الاختراقات والمزيد.

حالات الاستخدام الشائعة

مراقبة الشبكة

- تحديد نسبة استخدام الشبكة غير المعروفة أو غير المرغوب فيها.

- مراقبة مستويات حركة المرور واستهلاك النطاق الترددي.

- تصفية سجلات التدفق بواسطة IP والمنفذ لفهم سلوك التطبيق.

- تصدير سجلات التدفق إلى أدوات التحليلات والتصور التي تختارها لإعداد لوحات معلومات المراقبة.

مراقبة الاستخدام والتحسين

- تحديد أفضل المتحدثين في شبكتك.

- الدمج مع بيانات GeoIP لتحديد حركة المرور عبر المنطقة.

- فهم نمو حركة المرور للتنبؤ بالقدرات.

- استخدم البيانات لإزالة قواعد نسبة استخدام الشبكة المقيدة للغاية.

التوافق

- استخدم بيانات التدفق للتحقق من عزل الشبكة والتوافق مع قواعد الوصول للمؤسسة.

الأدلة الجنائية للشبكة وتحليل الأمان

- تحليل تدفقات الشبكة من برامج IPs وواجهات الشبكة المخترقة.

- تصدير سجلات التدفق إلى أي إدارة معلومات الأمان والأحداث أو أداة IDS من اختيارك.

سجلات تدفق الشبكة الظاهرية مقارنة بسجلات تدفق مجموعة أمان الشبكة

تسجل كل من سجلات تدفق الشبكة الظاهرية وسجلات تدفق مجموعة أمان الشبكة حركة مرور IP، ولكنها تختلف في سلوكها وقدراتها.

تعمل سجلات تدفق الشبكة الظاهرية على تبسيط نطاق مراقبة نسبة استخدام الشبكة لأنه يمكنك تمكين تسجيل الدخول إلى الشبكات الظاهرية. يتم تسجيل نسبة استخدام الشبكة من خلال جميع أحمال العمل المدعومة داخل شبكة ظاهرية.

تتجنب سجلات تدفق الشبكة الظاهرية أيضا الحاجة إلى تمكين تسجيل التدفق متعدد المستويات، كما هو الحال في سجلات تدفق مجموعة أمان الشبكة. في سجلات تدفق مجموعة أمان الشبكة، يتم تكوين مجموعات أمان الشبكة في كل من الشبكة الفرعية وواجهة الشبكة (NIC).

بالإضافة إلى الدعم الحالي لتحديد نسبة استخدام الشبكة التي تسمح بها قواعد مجموعة أمان الشبكة أو ترفضها، تدعم سجلات تدفق الشبكة الظاهرية تحديد نسبة استخدام الشبكة التي تسمح بها قواعد مسؤول أمان Azure Virtual Network Manager أو ترفضها. تدعم سجلات تدفق الشبكة الظاهرية أيضا تقييم حالة التشفير لنسبة استخدام الشبكة في السيناريوهات التي تستخدم فيها تشفير الشبكة الظاهرية.

هام

نوصي بتعطيل سجلات تدفق مجموعة أمان الشبكة قبل تمكين سجلات تدفق الشبكة الظاهرية على نفس أحمال العمل الأساسية لتجنب تكرار تسجيل نسبة استخدام الشبكة والتكاليف الإضافية. إذا قمت بتمكين سجلات تدفق مجموعة أمان الشبكة على مجموعة أمان الشبكة لشبكة فرعية، ثم قمت بتمكين سجلات تدفق الشبكة الظاهرية على نفس الشبكة الفرعية أو الشبكة الظاهرية الأصل، فقد تحصل على تسجيل مكرر (كل من سجلات تدفق مجموعة أمان الشبكة وسجلات تدفق الشبكة الظاهرية التي تم إنشاؤها لجميع أحمال العمل المدعومة في تلك الشبكة الفرعية المعينة).

كيفية عمل إنشاء السجلات

تتضمن الخصائص الرئيسية لسجلات تدفق الشبكة الظاهرية ما يلي:

- تعمل سجلات التدفق في الطبقة 4 من نموذج Open Systems Interconnection (OSI) وتسجل جميع تدفقات IP التي تمر عبر شبكة ظاهرية.

- يتم جمع السجلات على فترات زمنية مدتها دقيقة واحدة من خلال النظام الأساسي Azure. لا تؤثر على موارد Azure أو نسبة استخدام الشبكة.

- تتم كتابة السجلات بتنسيق JavaScript Object Notation (JSON).

- يحتوي كل سجل على واجهة الشبكة التي ينطبق عليها التدفق ومعلومات من 5 مجموعات واتجاه حركة المرور وحالة التدفق وحالة التشفير ومعلومات معدل النقل.

- يتم تقييم جميع تدفقات نسبة استخدام الشبكة في شبكتك من خلال قواعد مجموعة أمان الشبكة القابلة للتطبيق أو قواعد مسؤول أمان Azure Virtual Network Manager.

تنسيق السجل

تحتوي سجلات تدفق الشبكة الظاهرية على الخصائص التالية:

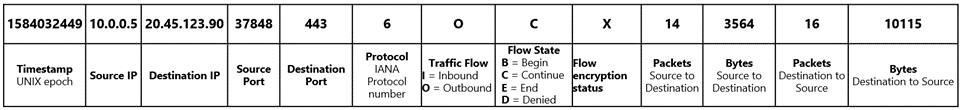

time: الوقت بالتوقيت العالمي المتفق عليه عند تسجيل الحدث.flowLogVersion: إصدار مخطط سجل التدفق.flowLogGUID: المعرف الفريد العمومي للموردFlowLog.macAddress: عنوان MAC لواجهة الشبكة حيث تم التقاط الحدث.category: فئة الحدث. الفئة هي دائماFlowLogFlowEvent.flowLogResourceID: معرف المورد للموردFlowLog.targetResourceID: معرف المورد للمورد الهدف المقترن بالموردFlowLog.operationName: دائماFlowLogFlowEvent.flowRecords: مجموعة من سجلات التدفق.flows: مجموعة من التدفقات. تحتوي هذه الخاصية على إدخالات متعددة لقوائم التحكم في الوصول (ACLs):aclID: معرف المورد الذي يقوم بتقييم نسبة استخدام الشبكة، إما مجموعة أمان الشبكة أو Virtual Network Manager. بالنسبة لحركة المرور التي تم رفضها بسبب التشفير، هذه القيمة هيunspecified.flowGroups: مجموعة من سجلات التدفق على مستوى القاعدة:rule: اسم القاعدة التي سمحت بنسبة استخدام الشبكة أو رفضتها. بالنسبة لحركة المرور التي تم رفضها بسبب التشفير، هذه القيمة هيunspecified.flowTuples: سلسلة تحتوي على خصائص متعددة لمجموعة التدفق بتنسيق مفصول بفواصل:Time Stamp: الطابع الزمني لوقت حدوث التدفق، بتنسيق فترة UNIX.Source IP: عنوان IP المصدر.Destination IP: عنوان IP الوجهة.Source port: منفذ المصدر.Destination port: منفذ الوجهة.Protocol: بروتوكول الطبقة 4 للتدفق، يتم التعبير عنه في القيم المعينة من IANA.Flow direction: اتجاه تدفق نسبة استخدام الشبكة. القيم الصالحة هيIللواردة والصادرةO.Flow state: حالة التدفق. الحالات المحتملة هي:B: ابدأ، عند إنشاء تدفق. لم يتم توفير إحصائيات.C: متابعة لتدفق مستمر. يتم توفير الإحصائيات على فترات زمنية مدتها خمس دقائق.E: إنهاء، عند إنهاء تدفق. يتم توفير الإحصائيات.D: رفض، عند رفض تدفق.

Flow encryption: حالة التشفير للتدفق. يصف الجدول بعد هذه القائمة القيم المحتملة.Packets sent: إجمالي عدد الحزم المرسلة من المصدر إلى الوجهة منذ التحديث الأخير.Bytes sent: إجمالي عدد وحدات بايت الحزمة المرسلة من المصدر إلى الوجهة منذ آخر تحديث. تتضمن بايتات الحزمة رأس الحزمة والحمولة.Packets received: إجمالي عدد الحزم المرسلة من الوجهة إلى المصدر منذ آخر تحديث.Bytes received: إجمالي عدد وحدات بايت الحزمة المرسلة من الوجهة إلى المصدر منذ التحديث الأخير. تتضمن بايتات الحزمة رأس الحزمة والحمولة.

Flow encryption يحتوي على حالات التشفير المحتملة التالية:

| حالة التشفير | الوصف |

|---|---|

X |

يتم تشفير الاتصال. تم تكوين التشفير، وتشفير النظام الأساسي الاتصال. |

NX |

الاتصال غير مشفر. تم تسجيل هذا الحدث في سيناريوهين: - عندما لا يتم تكوين التشفير. - عندما يتصل جهاز ظاهري مشفر بنقطة نهاية تفتقر إلى التشفير (مثل نقطة نهاية الإنترنت). |

NX_HW_NOT_SUPPORTED |

الأجهزة غير مدعومة. تم تكوين التشفير، ولكن الجهاز الظاهري يعمل على مضيف لا يدعم التشفير. تحدث هذه المشكلة عادة لأن مصفوفة البوابة القابلة للبرمجة بالحقل (FPGA) غير متصلة بالمضيف أو أنها خاطئة. أبلغ Microsoft عن هذه المشكلة للتحقيق فيها. |

NX_SW_NOT_READY |

البرنامج غير جاهز. تم تكوين التشفير، ولكن مكون البرنامج (GFT) في مكدس شبكة المضيف غير جاهز لمعالجة الاتصالات المشفرة. يمكن أن تحدث هذه المشكلة عند بدء تشغيل الجهاز الظاهري للمرة الأولى أو إعادة تشغيله أو إعادة توزيعه. يمكن أن يحدث ذلك أيضا عند وجود تحديث لمكونات الشبكات على المضيف حيث يتم تشغيل الجهاز الظاهري. في جميع هذه السيناريوهات، يتم إسقاط الحزمة. وينبغي أن تكون المشكلة مؤقتة. يجب أن يبدأ التشفير في العمل بعد تشغيل الجهاز الظاهري بالكامل أو اكتمال تحديث البرنامج على المضيف. إذا كانت المشكلة لها مدة أطول، قم بالإبلاغ عنها إلى Microsoft للتحقيق فيها. |

NX_NOT_ACCEPTED |

قم بالإفلات بسبب عدم وجود تشفير. يتم تكوين التشفير على كل من نقاط النهاية المصدر والوجهة، مع إسقاط على النهج غير المشفرة. إذا فشل تشفير نسبة استخدام الشبكة، يتم إسقاط الحزمة. |

NX_NOT_SUPPORTED |

الاكتشاف غير مدعوم. تم تكوين التشفير، ولكن لم يتم إنشاء جلسة عمل التشفير لأن مكدس شبكة المضيف لا يدعم الاكتشاف. في هذه الحالة، يتم إسقاط الحزمة. إذا واجهت هذه المشكلة، قم بالإبلاغ عنها إلى Microsoft للتحقيق فيها. |

NX_LOCAL_DST |

الوجهة على نفس المضيف. تم تكوين التشفير، ولكن يتم تشغيل الأجهزة الظاهرية المصدر والوجهة على نفس مضيف Azure. في هذه الحالة، لا يتم تشفير الاتصال حسب التصميم. |

NX_FALLBACK |

الرجوع إلى عدم وجود تشفير. تم تكوين التشفير باستخدام نهج السماح غير المشفرة لكل من نقاط النهاية المصدر والوجهة. حاول النظام التشفير ولكنه واجه مشكلة. في هذه الحالة، يسمح بالاتصال ولكن غير مشفر. على سبيل المثال، هبط جهاز ظاهري في البداية على عقدة تدعم التشفير، ولكن تمت إزالة هذا الدعم لاحقا. |

تكون نسبة استخدام الشبكة في الشبكات الظاهرية غير مشفرة (NX) بشكل افتراضي. لحركة المرور المشفرة، راجع تشفير الشبكة الظاهرية.

نموذج سجل السجل

في المثال التالي لسجلات تدفق الشبكة الظاهرية، تتبع سجلات متعددة قائمة الخصائص الموضحة سابقا.

{

"records": [

{

"time": "2022-09-14T09:00:52.5625085Z",

"flowLogVersion": 4,

"flowLogGUID": "abcdef01-2345-6789-0abc-def012345678",

"macAddress": "00224871C205",

"category": "FlowLogFlowEvent",

"flowLogResourceID": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/NETWORKWATCHERRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKWATCHERS/NETWORKWATCHER_EASTUS2EUAP/FLOWLOGS/VNETFLOWLOG",

"targetResourceID": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/myResourceGroup/providers/Microsoft.Network/virtualNetworks/myVNet",

"operationName": "FlowLogFlowEvent",

"flowRecords": {

"flows": [

{

"aclID": "00000000-1234-abcd-ef00-c1c2c3c4c5c6",

"flowGroups": [

{

"rule": "DefaultRule_AllowInternetOutBound",

"flowTuples": [

"1663146003599,10.0.0.6,52.239.184.180,23956,443,6,O,B,NX,0,0,0,0",

"1663146003606,10.0.0.6,52.239.184.180,23956,443,6,O,E,NX,3,767,2,1580",

"1663146003637,10.0.0.6,40.74.146.17,22730,443,6,O,B,NX,0,0,0,0",

"1663146003640,10.0.0.6,40.74.146.17,22730,443,6,O,E,NX,3,705,4,4569",

"1663146004251,10.0.0.6,40.74.146.17,22732,443,6,O,B,NX,0,0,0,0",

"1663146004251,10.0.0.6,40.74.146.17,22732,443,6,O,E,NX,3,705,4,4569",

"1663146004622,10.0.0.6,40.74.146.17,22734,443,6,O,B,NX,0,0,0,0",

"1663146004622,10.0.0.6,40.74.146.17,22734,443,6,O,E,NX,2,134,1,108",

"1663146017343,10.0.0.6,104.16.218.84,36776,443,6,O,B,NX,0,0,0,0",

"1663146022793,10.0.0.6,104.16.218.84,36776,443,6,O,E,NX,22,2217,33,32466"

]

}

]

},

{

"aclID": "01020304-abcd-ef00-1234-102030405060",

"flowGroups": [

{

"rule": "BlockHighRiskTCPPortsFromInternet",

"flowTuples": [

"1663145998065,101.33.218.153,10.0.0.6,55188,22,6,I,D,NX,0,0,0,0",

"1663146005503,192.241.200.164,10.0.0.6,35276,119,6,I,D,NX,0,0,0,0"

]

},

{

"rule": "Internet",

"flowTuples": [

"1663145989563,20.106.221.10,10.0.0.6,50557,44357,6,I,D,NX,0,0,0,0",

"1663145989679,20.55.117.81,10.0.0.6,62797,35945,6,I,D,NX,0,0,0,0",

"1663145989709,20.55.113.5,10.0.0.6,51961,65515,6,I,D,NX,0,0,0,0",

"1663145990049,13.65.224.51,10.0.0.6,40497,40129,6,I,D,NX,0,0,0,0",

"1663145990145,20.55.117.81,10.0.0.6,62797,30472,6,I,D,NX,0,0,0,0",

"1663145990175,20.55.113.5,10.0.0.6,51961,28184,6,I,D,NX,0,0,0,0",

"1663146015545,20.106.221.10,10.0.0.6,50557,31244,6,I,D,NX,0,0,0,0"

]

}

]

}

]

}

}

]

}

حساب مجموعة السجل والنطاق الترددي

فيما يلي مثال لحساب النطاق الترددي لمجموعة التدفق من محادثة TCP بين 185.170.185.105:35370 و 10.2.0.4:23:

1493763938,185.170.185.105,10.2.0.4,35370,23,6,I,B,NX,,,,

1493695838,185.170.185.105,10.2.0.4,35370,23,6,I,C,NX,1021,588096,8005,4610880

1493696138,185.170.185.105,10.2.0.4,35370,23,6,I,E,NX,52,29952,47,27072

بالنسبة إلى حالات تدفق المتابعة (C) والنهاية (E)، تعد أعداد البايت والحزمة أعدادا مجمعة من وقت سجل مجموعة التدفق السابق. في محادثة المثال، يكون العدد الإجمالي للحزم المنقولة هو 1021 + 52 + 8005 + 47 = 9125. إجمالي عدد وحدات البايت المنقولة هو 588,096 + 29,952 + 4,610,880 + 27,072 = 5,256,000.

اعتبارات حساب التخزين لسجلات تدفق الشبكة الظاهرية

- الموقع: يجب أن يكون حساب التخزين في نفس منطقة الشبكة الظاهرية.

- الاشتراك: يجب أن يكون حساب التخزين في نفس اشتراك الشبكة الظاهرية أو في اشتراك مقترن بنفس مستأجر Microsoft Entra لاشتراك الشبكة الظاهرية.

- مستوى الأداء: يجب أن يكون حساب التخزين قياسيا. حسابات التخزين المتميزة غير مدعومة.

- تدوير المفتاح المدار ذاتيا: إذا قمت بتغيير مفاتيح الوصول أو تدويرها إلى حساب التخزين الخاص بك، فستتوقف سجلات تدفق الشبكة الظاهرية عن العمل. لإصلاح هذه المشكلة، يجب تعطيل سجلات تدفق الشبكة الظاهرية ثم إعادة تمكينها.

التسعير

يتم فرض رسوم على سجلات تدفق الشبكة الظاهرية لكل غيغابايت من سجلات تدفق الشبكة التي تم جمعها وتأتي مع طبقة مجانية تبلغ 5 غيغابايت في الشهر لكل اشتراك.

إشعار

ستتم فوترة سجلات تدفق الشبكة الظاهرية اعتبارا من 1 يونيو 2024.

إذا تم تمكين تحليلات نسبة استخدام الشبكة مع سجلات تدفق الشبكة الظاهرية، يتم تطبيق تسعير تحليلات نسبة استخدام الشبكة بمعدلات معالجة لكل غيغابايت. لا يتم تقديم تحليلات نسبة استخدام الشبكة مع مستوى مجاني من التسعير. لمزيد من المعلومات، راجع تسعير Network Watcher.

يتم فرض رسوم على تخزين السجلات بشكل منفصل. لمزيد من المعلومات، راجع تسعير Azure Blob Storage.

التوافر

تتوفر سجلات تدفق الشبكة الظاهرية بشكل عام في جميع مناطق Azure العامة.

المحتوى ذو الصلة

- لمعرفة كيفية إنشاء سجلات تدفق الشبكة الظاهرية أو تغييرها أو تمكينها أو تعطيلها أو حذفها، راجع إرشادات مدخل Microsoft Azure أو PowerShell أو Azure CLI.

- للتعرف على تحليلات نسبة استخدام الشبكة، راجع نظرة عامة على تحليلات نسبة استخدام الشبكة والمخطط وتجميع البيانات في تحليلات نسبة استخدام الشبكة ل Azure Network Watcher.

- لمعرفة كيفية استخدام نهج Azure المضمنة لتدقيق تحليلات نسبة استخدام الشبكة أو تمكينها، راجع إدارة تحليلات نسبة استخدام الشبكة باستخدام نهج Azure.