قم بتكوين اتصال بوابة VNet-to-VNet VPN باستخدام Azure CLI

تساعدك هذه المقالة على الاتصال بالشبكات الظاهرية باستخدام نوع اتصال VNet-to-VNet. يمكن أن تكون الشبكات الافتراضية في نفس المناطق أو مناطق مختلفة، ومن نفس الاشتراكات أو مختلفة. عند توصيل VNets من اشتراكات مختلفة، لا تحتاج الاشتراكات إلى أن تكون مقترنة بنفس المستأجر.

تنطبق الخطوات الواردة في هذه المقالة على طراز نشر Resource Manager واستخدام Azure CLI. يمكنك أيضًا إنشاء هذا التكوين باستخدام أداة نشر أو نموذج نشر مختلف عن طريق تحديد خيار مختلف من القائمة التالية:

نبذة عن ربط الشبكات الظاهرية

هناك طرق متعددة لتوصيل VNets. تصف الأقسام التالية طرقا مختلفة لتوصيل الشبكات الظاهرية.

اتصالات من VNet إلى VNet

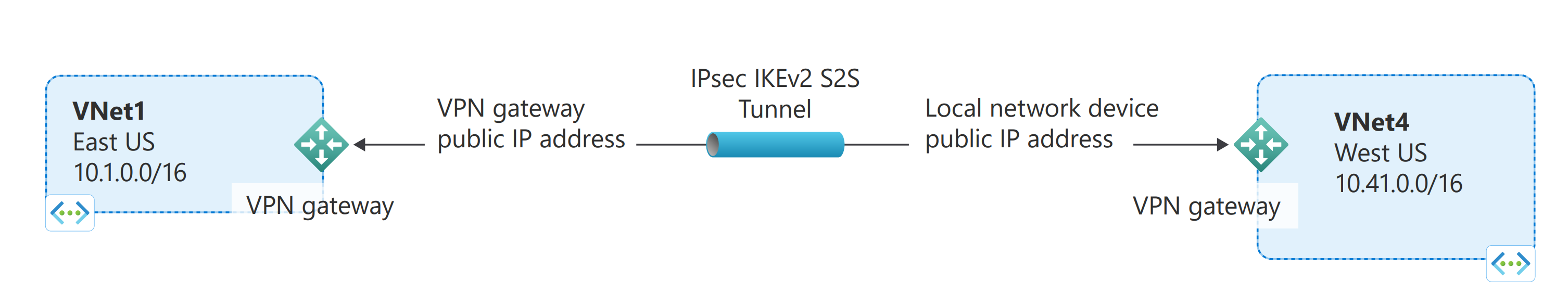

يعد تكوين اتصال VNet-to-VNet طريقة جيدة لتوصيل VNets بسهولة. يشبه توصيل شبكة افتراضية بشبكة افتراضية أخرى باستخدام نوع اتصال VNet-to-VNet إنشاء اتصال Site-to-Site IPsec إلى موقع محلي. يستخدم كلا نوعي الاتصال بوابة VPN لتوفير نفق آمن باستخدام IPsec / IKE، ويعمل كلاهما بنفس الطريقة عند الاتصال. الفرق بين أنواع الاتصال هو الطريقة التي يتم بها تكوين بوابة الشبكة المحلية. عند إنشاء اتصال VNet-to-VNet، لا ترى مساحة عنوان بوابة الشبكة المحلية. يتم إنشاؤه تلقائيا وتعبئته. إذا قمت بتحديث مساحة العنوان لأحد الشبكات الظاهرية، فإن الأخرى تعرف تلقائيًا كيفية التوجيه إلى مساحة العنوان المحدثة. عادة ما يكون إنشاء اتصال VNet-to-VNet أسرع وأسهل من إنشاء اتصال من موقع إلى موقع بين VNets، ولكنه لا يوفر نفس مستوى المرونة إذا كنت تريد إضافة اتصال آخر لأن مساحة عنوان بوابة الشبكة المحلية غير متوفرة للتعديل يدويا.

توصيل VNets باستخدام خطوات الموقع إلى الموقع (IPsec)

إذا كنت تعمل مع تكوين شبكة معقدة، فقد تفضل توصيل الشبكات الظاهرية الخاصة بك باستخدام خطوات من موقع إلى موقع ، بدلا من خطوات VNet-to-VNet. عند استخدام خطوات من موقع إلى موقع، يمكنك إنشاء بوابات الشبكة المحلية وتكوينها يدويًا. تتعامل بوابة الشبكة المحلية لكل الشبكة الظاهرية مع الشبكة الظاهرية الأخرى كموقع محلي. يتيح لك ذلك تحديد مساحات عناوين إضافية لبوابة الشبكة المحلية لتوجيه نسبة استخدام الشبكة. إذا تغيرت مساحة العنوان الخاصة بـVNet، فستحتاج إلى تحديث بوابة الشبكة المحلية يدويًا المقابلة لتعكس التغيير. لا يتم تحديثه تلقائيا.

اقتران VNet

قد تحتاج إلى التفكير في توصيل الشبكات الظاهرية الخاصة بك باستخدام تناظر VNet. لا يستخدم نظير الشبكة الظاهرية بوابة VPN وله قيود مختلفة. بالإضافة إلى ذلك، يتم حساب تسعير نظير VNet بشكل مختلف عن تسعير VNet-to-VNet VPN Gateway. لمزيد من المعلومات، راجع تناظر الشبكة الظاهرية.

لماذا إنشاء اتصال شبكة ظاهرية إلى شبكة ظاهرية؟

قد تحتاج إلى توصيل الشبكات الظاهرية باستخدام اتصال VNet-to-VNet للأسباب التالية:

التكرار الجغرافي عبر المناطق والوجود الجغرافي

- يمكنك إعداد النسخ المتماثل الجغرافي أو المزامنة الخاصة بك مع اتصال آمن دون تجاوز نقاط النهاية لواجهة الإنترنت.

- باستخدام Azure Traffic Manager وLoad Balancer، يمكنك إعداد عبء العمل المتوفر بشكل كبير مع التكرار الجغرافي عبر مناطق Azure المتعددة. أحد الأمثلة المهمة هو إعداد SQL Always On مع مجموعات قابلية وصول عالية التوفر AlwaysOn المنتشرة عبر مناطق Azure متعددة.

تطبيقات إقليمية متعددة المستويات مع عزل أو حدود إدارية

- داخل نفس المنطقة، يمكنك إعداد تطبيقات متعددة المستويات مع شبكات افتراضية متعددة متصلة معا بسبب العزلة أو المتطلبات الإدارية.

يمكن دمج اتصال شبكة ظاهرية إلى شبكة ظاهرية مع تكوينات متعددة المواقع. يتيح لك هذا إنشاء هياكل الشبكة التي تجمع بين الاتصال عبر الأماكن والاتصال الشبكي بين الخلايا.

ما هي خطوات VNet-to-VNet التي يجب أن أستخدمها؟

في هذه المقالة، سترى مجموعتين مختلفتين من خطوات اتصال VNet-to-VNet. مجموعة واحدة من الخطوات لـ VNets الموجودة في نفس الاشتراك وواحدة لـ VNets الموجودة في اشتراكات مختلفة.

في هذا التمرين، يمكنك دمج التكوينات أو اختيار التكوينات التي تريد العمل بها. تستخدم كافة التكوينات نوع اتصال VNet-to-VNet. تتدفق نسبة استخدام الشبكة بين VNets المتصلة مباشرة ببعضها البعض.

توصيل VNets الموجودة في نفس الاشتراك

قبل البدء

قبل البدء، قم بتثبيت أحدث إصدار من أوامر CLI (2.0 أو أحدث). للحصول على معلومات حول تثبيت أوامر CLI، راجع تثبيت Azure CLI.

تخطيط نطاقات عناوين IP الخاصة بك

في الخطوات التالية، يمكنك إنشاء شبكتين افتراضيتين مع الشبكات الفرعية والتكوينات الخاصة بالبوابة الخاصة بهما. ثم تقوم بإنشاء اتصال VPN بين جهازي VNets. من المهم تخطيط نطاقات عناوين IP لتكوين الشبكة. ضع في اعتبارك أنه يجب عليك التأكد من عدم تداخل أي من نطاقات VNet أو نطاقات الشبكة المحلية بأي شكل من الأشكال. في هذه الأمثلة، لا نقوم بتضمين خادم DNS. إذا كنت تريد دقة الاسم لشبكاتك الظاهرية، فراجعName resolution.

نحن نستخدم القيم التالية في الأمثلة:

قيم TestVNet1:

- الاسم الخاص بالشبكة الظاهرية: TestVNet1

- مجموعة الموارد: TestRG1

- الموقع: شرق الولايات المتحدة

- TestVNet1: 10.11.0.0/16 و10.12.0.0/16

- FrontEnd: 10.11.0.0/24

- BackEnd: 10.12.0.0/24

- GatewaySubnet: 10.12.255.0/27

- GatewayName: VNet1GW

- Public IP: VNet1GWIP

- VPNType: RouteBased

- Connection(1to4): VNet1toVNet4

- Connection(1to5): VNet1toVNet5 (لـVNets في اشتراكات مختلفة)

قيم TestVNet4:

- اسم الشبكة الظاهرية: TestVNet4

- TestVNet2: 10.41.0.0/16 و10.42.0.0/16

- FrontEnd: 10.41.0.0/24

- BackEnd: 10.42.0.0/24

- GatewaySubnet: 10.42.255.0/27

- Resource Group: TestRG4

- Location: West US

- GatewayName: VNet4GW

- IP العام: VNet4GWIP

- نوع VPN: RouteBased

- Connection: VNet4toVNet1

الخطوة 1 - تسجيل الدخول إلى الاشتراك

إذا كنت تريد استخدام Azure CLI محليا (بدلا من استخدام Azure CloudShell)، فاستخدم الخطوات التالية للاتصال باشتراك Azure الخاص بك. إذا كنت تستخدم CloudShell، فانتقل إلى القسم التالي.

سجل الدخول إلى اشتراكك في Azure باستخدام الأمر az login واتبع الإرشادات التي تظهر على الشاشة. لمزيد من المعلومات حول تسجيل الدخول، راجع بدء العمل باستخدام Azure CLI.

az loginإذا كان لديك أكثر من اشتراك Azure واحد، فقم بإدراج اشتراكات الحساب.

az account list --allحدد الاشتراك المراد استخدامه.

az account set --subscription <replace_with_your_subscription_id>

الخطوة 2 - إنشاء وتكوين TestVNet1

قم بإنشاء مجموعة موارد.

az group create -n TestRG1 -l eastusإنشاء TestVNet1 والشبكات الفرعية ل TestVNet1 باستخدام الأمر az network vnet create . ينشئ هذا المثال شبكة ظاهرية باسم TestVNet1 وشبكة فرعية باسم FrontEnd.

az network vnet create \ -n TestVNet1 \ -g TestRG1 \ -l eastus \ --address-prefix 10.11.0.0/16 \ --subnet-name Frontend \ --subnet-prefix 10.11.0.0/24إنشاء مساحة عنوان إضافية للشبكة الفرعية الخلفية. لاحظ أنه في هذه الخطوة، حددنا مساحة العنوان التي أنشأناها سابقا، ومساحة العنوان الإضافية التي نريد إضافتها. وذلك لأن الأمر az network vnet update يحل محل الإعدادات السابقة. تأكد من تحديد كافة بادئات العناوين عند استخدام هذا الأمر.

az network vnet update \ -n TestVNet1 \ --address-prefixes 10.11.0.0/16 10.12.0.0/16 \ -g TestRG1إنشاء شبكة الخلفية الفرعية

az network vnet subnet create \ --vnet-name TestVNet1 \ -n BackEnd \ -g TestRG1 \ --address-prefix 10.12.0.0/24إنشاء شبكة البوابة الفرعية لاحظ أن الشبكة الفرعية للبوابة تسمى "GatewaySubnet". هذا الاسم مطلوب. في هذا المثال، تستخدم الشبكة الفرعية للبوابة /27. في حين أنه من الممكن إنشاء شبكة فرعية للبوابة صغيرة مثل /29، نوصي بإنشاء شبكة فرعية أكبر تتضمن المزيد من العناوين عن طريق تحديد /28 أو /27 على الأقل. سيسمح هذا بعناوين كافية لاستيعاب التكوينات الإضافية المحتملة التي قد ترغب فيها في المستقبل.

az network vnet subnet create \ --vnet-name TestVNet1 \ -n GatewaySubnet \ -g TestRG1 \ --address-prefix 10.12.255.0/27يجب أن تحتوي بوابة VPN على عنوان IP عام. يتم تخصيص عنوان IP العام لبوابة VPN التي تقوم بإنشائها لشبكتك الظاهرية. استخدم المثال التالي لطلب عنوان IP عام باستخدام الأمر az network public-ip create :

az network public-ip create \ -g TestRG1 \ -n VNet1GWIP1 \ --sku Standard \ --allocation-method Static \ --l eastusإنشاء بوابة الشبكة الظاهرية ل TestVNet1 باستخدام الأمر az network vnet-gateway create . إذا قمت بتشغيل هذا الأمر باستخدام المعلمة "--no-wait"، فلن ترى أي ملاحظات أو مخرجات. تسمح المعلمة "--no-wait" للبوابة بالإنشاء في الخلفية. هذا لا يعني أن بوابة VPN تنتهي من الإنشاء على الفور. قد يستغرق إنشاء بوابة 45 دقيقة أو أكثر، اعتمادًا على البوابة SKU التي تستخدمها.

az network vnet-gateway create \ --name VNet1GW \ --public-ip-address VNet1GWIP \ --resource-group TestRG1 \ --vnet TestVNet1 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

الخطوة 3 - إنشاء وتكوين TestVNet4

قم بإنشاء مجموعة موارد.

az group create -n TestRG4 -l westusإنشاء TestVNet4.

az network vnet create \ -n TestVNet4 \ -g TestRG4 \ -l westus \ --address-prefix 10.41.0.0/16 \ --subnet-name Frontend \ --subnet-prefix 10.41.0.0/24إنشاء شبكات فرعية إضافية لـTestVNet4.

az network vnet update \ -n TestVNet4 \ --address-prefixes 10.41.0.0/16 10.42.0.0/16 \ -g TestRG4 \az network vnet subnet create \ --vnet-name TestVNet4 \ -n BackEnd \ -g TestRG4 \ --address-prefix 10.42.0.0/24إنشاء شبكة البوابة الفرعية

az network vnet subnet create \ --vnet-name TestVNet4 \ -n GatewaySubnet \ -g TestRG4 \ --address-prefix 10.42.255.0/27طلب عنوان IP عام.

az network public-ip create \ -g TestRG4 \ --n VNet4GWIP \ --sku Standard \ --allocation-method Static \ --l westusإنشاء بوابة الشبكة الظاهرية TestVNet4.

az network vnet-gateway create \ -n VNet4GW \ -l westus \ --public-ip-address VNet4GWIP \ -g TestRG4 \ --vnet TestVNet4 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

الخطوة 4 - إنشاء الاتصالات

لديك الآن اثنان من VNets مع بوابات VPN. الخطوة التالية هي إنشاء اتصالات بوابة VPN بين بوابات الشبكة الافتراضية. إذا استخدمت الأمثلة السابقة، فإن بوابات VNet الخاصة بك في مجموعات موارد مختلفة. عندما تكون البوابات في مجموعات موارد مختلفة، تحتاج إلى تحديد معرفات الموارد وتحديدها لكل بوابة عند إجراء اتصال. إذا كانت مجموعات VNets الخاصة بك في نفس مجموعة الموارد، فيمكنك استخدام المجموعة الثانية من الإرشادات لأنك لست بحاجة إلى تحديد معرفات الموارد.

لتوصيل VNets الموجودة في مجموعات موارد مختلفة

احصل على معرف المورد الخاص بـVNet1GW من إخراج الأمر التالي:

az network vnet-gateway show -n VNet1GW -g TestRG1في النتيجة، ابحث عن الخط

"id:". هناك حاجة إلى القيم الموجودة داخل علامات الاقتباس لإنشاء الاتصال في القسم التالي. انسخ هذه القيم إلى محرر نصوص، مثل المفكرة، بحيث يمكنك لصقها بسهولة عند إنشاء الاتصال.مثال على الإخراج:

"activeActive": false, "bgpSettings": { "asn": 65515, "bgpPeeringAddress": "10.12.255.30", "peerWeight": 0 }, "enableBgp": false, "etag": "W/\"ecb42bc5-c176-44e1-802f-b0ce2962ac04\"", "gatewayDefaultSite": null, "gatewayType": "Vpn", "id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW", "ipConfigurations":انسخ القيم بعد

"id":ضمن علامات الاقتباس."id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW"احصل على معرف المورد الخاص بـVNet4GW وانسخ القيم إلى محرر نصوص.

az network vnet-gateway show -n VNet4GW -g TestRG4إنشاء اتصال TestVNet1 إلى TestVNet4. في هذه الخطوة، يمكنك إنشاء الاتصال من TestVNet1 إلى TestVNet4. هناك مفتاح مشترك المشار إليه في الأمثلة. يمكنك استخدام قيمك للمفتاح المشترك. الشيء المهم هو أن المفتاح المشترك يجب أن يتطابق مع كلا الاتصالين. يستغرق إنشاء اتصال فترة قصيرة لإكماله.

az network vpn-connection create \ -n VNet1ToVNet4 \ -g TestRG1 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW \ -l eastus \ --shared-key "aabbcc" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG4/providers/Microsoft.Network/virtualNetworkGateways/VNet4GWإنشاء اتصال TestVNet4 إلى TestVNet1. تشبه هذه الخطوة الخطوة السابقة، باستثناء أنك تقوم بإنشاء الاتصال من TestVNet4 إلى TestVNet1. تأكد من تطابق المفاتيح المشتركة. يستغرق الأمر بضع دقائق لإنشاء الاتصال.

az network vpn-connection create \ -n VNet4ToVNet1 \ -g TestRG4 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG4/providers/Microsoft.Network/virtualNetworkGateways/VNet4GW \ -l westus \ --shared-key "aabbcc" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GWالتحقق من الاتصال الخاص بك. راجع التحقق من الاتصال الخاص بك.

للاتصال بـVNets الموجودة في نفس مجموعة الموارد

إنشاء اتصال TestVNet1 إلى TestVNet4. في هذه الخطوة، يمكنك إنشاء الاتصال من TestVNet1 إلى TestVNet4. لاحظ أن مجموعات الموارد هي نفسها في الأمثلة. سترى مفتاحًا مشتركًا مُشارًا إليه في الأمثلة. يمكنك استخدام القيم الخاصة بك للمفتاح المشترك، ومع ذلك، يجب أن يتطابق المفتاح المشترك مع كلا الاتصالين. يستغرق إنشاء اتصال فترة قصيرة لإكماله.

az network vpn-connection create \ -n VNet1ToVNet4 \ -g TestRG1 \ --vnet-gateway1 VNet1GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 VNet4GWإنشاء اتصال TestVNet4 إلى TestVNet1. تشبه هذه الخطوة الخطوة السابقة، باستثناء أنك تقوم بإنشاء الاتصال من TestVNet4 إلى TestVNet1. تأكد من تطابق المفاتيح المشتركة. يستغرق الأمر بضع دقائق لإنشاء الاتصال.

az network vpn-connection create \ -n VNet4ToVNet1 \ -g TestRG1 \ --vnet-gateway1 VNet4GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 VNet1GWالتحقق من الاتصال الخاص بك. راجع التحقق من الاتصال الخاص بك.

توصيل VNets الموجودة في اشتراكات مختلفة

في هذا السيناريو، يمكنك ربط TestVNet1 و TestVNet5. يقيم VNets اشتراكات مختلفة. لا تحتاج الاشتراكات إلى أن تكون مقترنة بنفس المستأجر. تضيف خطوات هذا التكوين اتصال VNet-to-VNet إضافي لتوصيل TestVNet1 بـTestVNet5.

الخطوة 5 - إنشاء وتكوين TestVNet1

تستمر هذه الإرشادات من الخطوات الواردة في الأقسام السابقة. يجب إكمال الخطوة 1 والخطوة 2 لإنشاء وتكوين TestVNet1 وبوابة VPN لـTestVNet1. لهذا التكوين، لست مطالبا بإنشاء TestVNet4 من القسم السابق، على الرغم من أنه إذا قمت بإنشائه، فلن يتعارض مع هذه الخطوات: لا يتم توجيه نسبة استخدام الشبكة من TestVNet4 إلى TestVNet5. بمجرد إكمال الخطوة 1 والخطوة 2، تابع الخطوة 6.

الخطوة 6 - التحقق من نطاقات عناوين IP

عند إنشاء اتصالات إضافية، من المهم التحقق من أن مساحة عنوان IP للشبكة الظاهرية الجديدة لا تتداخل مع أي من نطاقات VNet الأخرى أو نطاقات بوابة الشبكة المحلية. لهذا التمرين، يمكنك استخدام القيم التالية لـ TestVNet5:

قيم TestVNet5:

- اسم الشبكة الظاهرية: TestVNet5

- مجموعة الموارد: TestRG5

- الموقع: شرق اليابان

- TestVNet5: 10.51.0.0/16 و10.52.0.0/16

- الواجهة الأمامية: 10.51.0.0/24

- الواجهة الخلفية: 10.52.0.0/24

- GatewaySubnet: 10.52.255.0/27

- GatewayName: VNet5GW

- Public IP: VNet5GWIP

- نوع VPN: RouteBased

- Connection: VNet5toVNet1

- ConnectionType: VNet2VNet

الخطوة 7 - إنشاء وتكوين TestVNet5

يجب أن تتم هذه الخطوة في سياق الاشتراك الجديد، الاشتراك 5. يمكن تنفيذ هذا الجزء من قبل المسؤول في مؤسسة مختلفة تمتلك الاشتراك. للتبديل بين الاشتراكات، استخدم az account list --all لإدراج الاشتراكات المتاحة لحسابك، ثم استخدم az account set --subscription <subscriptionID> للتبديل إلى الاشتراك الذي تريد استخدامه.

تأكد من اتصالك بالاشتراك 5، ثم قم بإنشاء مجموعة موارد.

az group create -n TestRG5 -l japaneastإنشاء TestVNet5.

az network vnet create \ -n TestVNet5 \ -g TestRG5 \ --address-prefix 10.51.0.0/16 \ -l japaneast \ --subnet-name FrontEnd \ --subnet-prefix 10.51.0.0/24إضافة شبكات فرعية.

az network vnet update \ -n TestVNet5 \ --address-prefixes 10.51.0.0/16 10.52.0.0/16 \ -g TestRG5 \az network vnet subnet create \ --vnet-name TestVNet5 \ -n BackEnd \ -g TestRG5 \ --address-prefix 10.52.0.0/24إضافة الشبكة الفرعية للبوابة.

az network vnet subnet create \ --vnet-name TestVNet5 \ -n GatewaySubnet \ -g TestRG5 \ --address-prefix 10.52.255.0/27طلب عنوان IP عام.

az network public-ip create \ -g TestRG5 \ --n VNet5GWIP \ --sku Standard \ --allocation-method Static \ --l japaneastإنشاء بوابة TestVNet5

az network vnet-gateway create \ -n VNet5GW \ -l japaneast \ --public-ip-address VNet5GWIP \ -g TestRG5 \ --vnet TestVNet5 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

الخطوة 8 - إنشاء الاتصالات

تنقسم هذه الخطوة إلى جلستي CLI تم تحديدهما كـ[اشتراك 1] و[اشتراك 5] لأن البوابات موجودة في الاشتراكات المختلفة. للتبديل بين الاشتراكات، استخدم az account list --all لإدراج الاشتراكات المتاحة لحسابك، ثم استخدم az account set --subscription <subscriptionID> للتبديل إلى الاشتراك الذي تريد استخدامه.

[الاشتراك 1] سجل الدخول واتصل بالاشتراك 1. قم بتشغيل الأمر التالي للحصول على اسم البوابة ومعرفها من الإخراج:

az network vnet-gateway show -n VNet1GW -g TestRG1انسخ الإخراج ل

id:. أرسل معرف واسم بوابة VNet (VNet1GW) إلى مسؤول الاشتراك 5 عبر البريد الإلكتروني أو طريقة أخرى.مثال على الإخراج:

"id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW"[الاشتراك 5] سجل الدخول واتصل بالاشتراك 5. قم بتشغيل الأمر التالي للحصول على اسم البوابة ومعرفها من الإخراج:

az network vnet-gateway show -n VNet5GW -g TestRG5انسخ الإخراج ل

id:. أرسل معرف واسم بوابة VNet (VNet5GW) إلى مسؤول الاشتراك 1 عبر البريد الإلكتروني أو طريقة أخرى.[الاشتراك 1] في هذه الخطوة، يمكنك إنشاء الاتصال من TestVNet1 إلى TestVNet5. يمكنك استخدام القيم الخاصة بك للمفتاح المشترك، ومع ذلك، يجب أن يتطابق المفتاح المشترك مع كلا الاتصالين. قد يستغرق إنشاء اتصال فترة قصيرة لإكماله. تأكد من الاتصال بالاشتراك 1.

az network vpn-connection create \ -n VNet1ToVNet5 \ -g TestRG1 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 /subscriptions/e7e33b39-fe28-4822-b65c-a4db8bbff7cb/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW[الاشتراك 5] تشبه هذه الخطوة الخطوة السابقة، باستثناء أنك تقوم بإنشاء الاتصال من TestVNet5 إلى TestVNet1. تأكد من تطابق المفاتيح المشتركة ومن اتصالك بالاشتراك 5.

az network vpn-connection create \ -n VNet5ToVNet1 \ -g TestRG5 \ --vnet-gateway1 /subscriptions/e7e33b39-fe28-4822-b65c-a4db8bbff7cb/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW \ -l japaneast \ --shared-key "eeffgg" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW

التحقق من الاتصالات

هام

مجموعات أمان الشبكة (NSGs) على الشبكة الفرعية للبوابة غير مدعومة. قد يؤدي إقران مجموعة أمان الشبكة بهذه الشبكة الفرعية إلى توقف بوابة الشبكة الظاهرية (VPN وبوابات ExpressRoute) عن العمل كما هو متوقع. لمزيد من المعلومات حول مجموعات أمان الشبكة، يُرجى مراجعة ما هي مجموعة أمان الشبكة؟.

يمكنك التحقق من نجاح اتصالك باستخدام الأمر az network-vpn-connection show. في المثال، يشير '--name' إلى اسم الاتصال الذي تريد اختباره. عندما يكون الاتصال في طور الإنشاء، تعرض حالة الاتصال الخاصة به "قيد الاتصال". بمجرد إنشاء الاتصال، تتغير الحالة إلى "متصل". عدل المثال التالي بقيم بيئتك.

az network vpn-connection show --name <connection-name> --resource-group <resource-group-name>

الأسئلة الشائعة بشأن شبكة ظاهرية إلى شبكة ظاهرية

راجع الأسئلة المتداولة حول بوابة VPN لمعرفة الأسئلة المتداولة حول شبكة ظاهرية إلى شبكة ظاهرية.

الخطوات التالية

- بمجرد اكتمال الاتصال، يمكنك إضافة الأجهزة الظاهرية إلى الشبكات الظاهرية. لمزيد من المعلومات راجع وثائق الأجهزة الظاهرية.

- للحصول على معلومات حول BGP، راجع نظرة عامة على BGP و كيفية تكوين BGP .