Kurz: Konfigurace Azure Active Directory B2C s blokSec pro ověřování bez hesla

Než začnete

Azure Active Directory B2C má dvě metody, jak definovat interakce uživatelů s aplikacemi: předdefinované toky uživatelů nebo konfigurovatelné vlastní zásady.

Poznámka

Vlastní zásady v Azure Active Directory B2C primárně řeší složité scénáře. Pro většinu scénářů doporučujeme integrované toky uživatelů.

Viz Přehled toků uživatelů a vlastních zásad.

Azure AD B2C a BlokSec

Zjistěte, jak integrovat ověřování Azure Active Directory B2C (Azure AD B2C) se směrovačem decentralizované identity BlokSec. Řešení BlokSec zjednodušuje přihlašování uživatelů pomocí ověřování bez hesla a vícefaktorového ověřování bez tokenů. Toto řešení chrání zákazníky před útoky souvisejícími s identitami, jako jsou vkládání hesel, útoky phishing a útoky man-in-the-middle.

Další informace najdete na bloksec.com: BlokSec Technologies Inc.

Popis scénáře

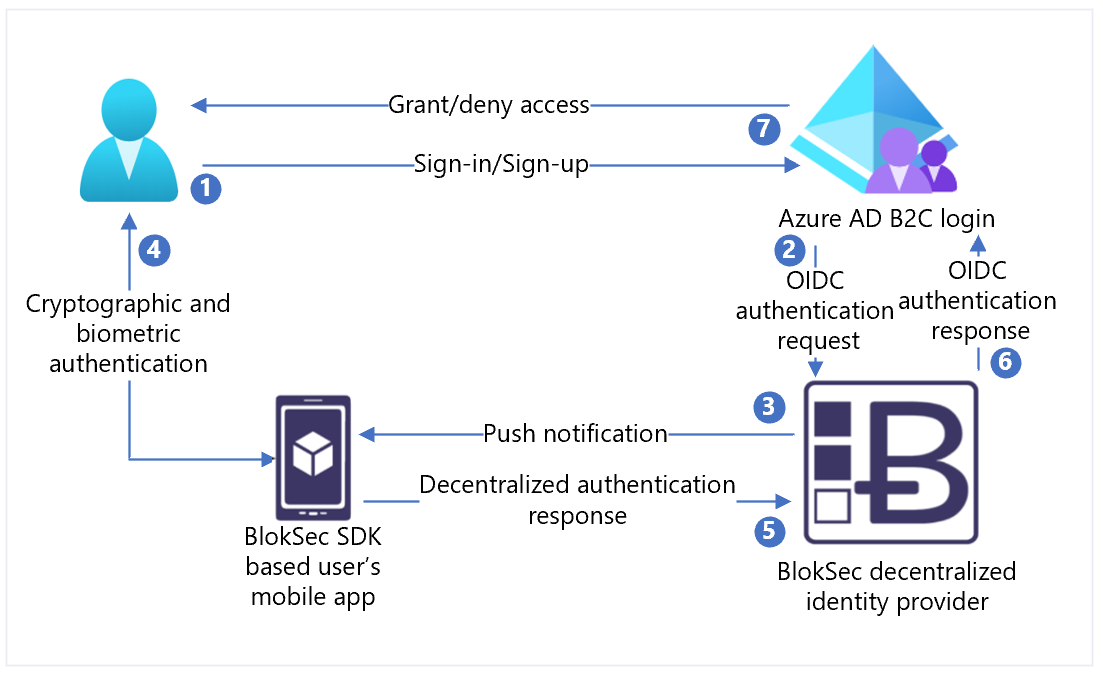

Integrace BlokSec zahrnuje následující komponenty:

- Azure AD B2C – autorizační server a zprostředkovatel identity (IdP) pro aplikace B2C

- BlokSec Decentralizovaný směrovač identity – brána pro služby, které používají BlokSec DIaaS ke směrování žádostí o ověření a autorizaci do uživatelských aplikací PIdP (Personal Identity Provider)

- Je to zprostředkovatel identity OpenID Connect (OIDC) v Azure AD B2C.

- Mobilní aplikace založená na sadě BlokSec SDK – uživatelské PIdP ve scénáři decentralizovaného ověřování

- Pokud nepoužíváte blokSec SDK, přejděte na Google Play zdarma BlokSec yuID

Následující diagram architektury znázorňuje postup registrace a přihlašování v implementaci řešení BlokSec.

- Uživatel se přihlásí k aplikaci Azure AD B2C a předá se Azure AD zásadám přihlašování a registrace B2C.

- Azure AD B2C přesměruje uživatele na decentralizovaný směrovač identit BlokSec pomocí toku autorizačního kódu OIDC.

- Směrovač BlokSec odešle do mobilní aplikace uživatele nabízené oznámení s podrobnostmi žádosti o ověření a autorizaci.

- Uživatel zkontroluje ověřovací výzvu. Akceptovaný uživatel je vyzván k zadání biometrie, jako je otisk prstu nebo sken obličeje.

- Odpověď je digitálně podepsána jedinečným digitálním klíčem uživatele. Ověřovací odpověď poskytuje doklad o vlastnictví, přítomnosti a souhlasu. Odpověď se vrátí do směrovače.

- Směrovač ověří digitální podpis podle neměnného jedinečného veřejného klíče uživatele uloženého v distribuovaném registru. Směrovač odpoví Azure AD B2C s výsledkem ověření.

- Uživatel má udělený nebo odepřený přístup.

Povolit BlokSec

- Přejděte na bloksec.com a vyberte Požádat o ukázkového tenanta.

- V poli zprávy uveďte, že chcete provést integraci s Azure AD B2C.

- Stáhněte a nainstalujte zdarma blokSec yuID mobilní aplikaci.

- Jakmile je ukázkový tenant připravený, přijde e-mail.

- Na mobilním zařízení s aplikací BlokSec vyberte odkaz pro registraci účtu správce do aplikace yuID.

Požadavky

Na začátek budete potřebovat:

- Předplatné Azure

- Pokud ho nemáte, získejte účet Azfree.

- Tenant Azure AD B2C propojený s předplatným Azure

- Ukázka BlokSec

- Registrace webové aplikace

Viz také Kurz: Vytváření toků uživatelů a vlastních zásad v Azure AD B2C.

Vytvoření registrace aplikace v BlokSecu

V e-mailu pro registraci účtu od BlokSec vyhledejte odkaz na konzolu pro správu BlokSec.

- Přihlaste se ke konzole pro správu BlokSec.

- Na hlavním řídicím panelu vyberte Přidat aplikaci > Vytvořit vlastní.

- Jako Název zadejte Azure AD B2C nebo název aplikace.

- Jako typ jednotného přihlašování vyberte OIDC.

- Jako Identifikátor URI loga zadejte odkaz na obrázek loga.

- Pro identifikátory URI přesměrování použijte

https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/oauth2/authresp. Například,https://fabrikam.b2clogin.com/fabrikam.onmicrosoft.com/oauth2/authresp. Pro vlastní doménu zadejtehttps://your-domain-name/your-tenant-name.onmicrosoft.com/oauth2/authresp. - Jako identifikátory URI přesměrování po odhlášení zadejte

https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/{policy}/oauth2/v2.0/logout. - Výběrem vytvořené aplikace Azure AD B2C otevřete konfiguraci aplikace.

- Vyberte Vygenerovat tajný kód aplikace.

Další informace: Odeslání žádosti o odhlášení

Poznámka

Ke konfiguraci zprostředkovatele identity v Azure AD B2C potřebujete ID a tajný kód aplikace.

Přidání nového zprostředkovatele identity v Azure AD B2C

Následující pokyny najdete v adresáři, který obsahuje vašeho tenanta Azure AD B2C.

- Přihlaste se k Azure Portal jako globální správce tenanta Azure AD B2C.

- Na panelu nástrojů portálu vyberte Adresáře a předplatná.

- Na stránce Nastavení portálu, Adresáře a předplatná najděte v seznamu Název adresáře svůj adresář Azure AD B2C.

- Vyberte Přepnout.

- V levém horním rohu Azure Portal vyberte Všechny služby.

- Vyhledejte a vyberte Azure AD B2C.

- Přejděte na Řídicí panel>Zprostředkovatelé identityAzure Active Directory B2C>.

- Vyberte New OpenID Connect Provider (Nový zprostředkovatel OpenID Connect).

- Vyberte Přidat.

Konfigurace zprostředkovatele identity

- Vyberte typ > zprostředkovatele identity OpenID Connect.

- Jako Název zadejte BlokSec yuID Passwordless nebo jiný název.

- Jako Adresu URL metadat zadejte

https://api.bloksec.io/oidc/.well-known/openid-configuration. - Jako IdV klienta zadejte ID aplikace z uživatelského rozhraní pro správu BlokSec.

- Jako Tajný klíč klienta zadejte tajný kód aplikace z uživatelského rozhraní správce BlokSec.

- V části Rozsah vyberte e-mailový profil OpenID.

- Jako Typ odpovědi vyberte Kód.

- V části Domain hint (Nápověda k doméně) vyberte yuID.

- Vyberte OK.

- Vyberte Mapovat deklarace identity tohoto zprostředkovatele identity.

- Jako ID uživatele vyberte sub.

- Jako Zobrazovaný název vyberte název.

- Jako Křestní jméno použijte given_name.

- V části Příjmení použijte family_name.

- Pro Email použijte e-mail.

- Vyberte Uložit.

Registrace uživatele

- Přihlaste se ke konzole pro správu BlokSec pomocí zadaných přihlašovacích údajů.

- Přejděte k aplikaci Azure AD B2C vytvořenou dříve.

- V pravém horním rohu vyberte ikonu ozubeného kola .

- Vyberte Vytvořit účet.

- V části Vytvořit účet zadejte informace o uživateli. Poznamenejte si Název účtu.

- Vyberte Odeslat.

Uživatel na zadanou e-mailovou adresu obdrží e-mail s registrací účtu. Řekněte uživateli, aby vybral odkaz pro registraci na mobilním zařízení pomocí aplikace BlokSec yuID.

Vytvoření zásady toku uživatele

Pro následující pokyny se ujistěte, že blokSec je nový zprostředkovatel identity OIDC (IdP).

- V tenantovi Azure AD B2C v části Zásady vyberte Toky uživatelů.

- Vyberte Nový tok uživatele.

- Vyberte Zaregistrovat se a přihlásit> sek vytvořeníverze>.

- Zadejte název zásady.

- V části Zprostředkovatelé identity vyberte vytvořeného zprostředkovatele identity BlokSec.

- V části Místní účet vyberte Žádný. Tato akce zakáže ověřování e-mailem a heslem.

- Vyberte Spustit tok uživatele.

- Do formuláře zadejte adresu URL pro odpověď, například

https://jwt.ms. - Prohlížeč se přesměruje na přihlašovací stránku BlokSec.

- Zadejte název účtu z registrace uživatele.

- Uživatel obdrží nabízené oznámení na mobilním zařízení s aplikací BlokSec yuID.

- Uživatel otevře oznámení a zobrazí se ověřovací výzva.

- Pokud je ověřování přijato, prohlížeč přesměruje uživatele na adresu URL odpovědi.

Poznámka

Vlastní zásady v Azure Active Directory B2C primárně řeší složité scénáře. Pro většinu scénářů doporučujeme integrované toky uživatelů.

Viz Přehled toků uživatelů a vlastních zásad.

Vytvoření klíče zásad

Uložte tajný klíč klienta, který jste si poznamenali v tenantovi Azure AD B2C. Následující pokyny najdete v adresáři s tenantem Azure AD B2C.

- Přihlaste se k webu Azure Portal.

- Na panelu nástrojů portálu vyberte Adresáře a předplatná.

- Na stránce Nastavení portálu, Adresáře a předplatná najděte v seznamu Název adresáře svůj adresář Azure AD B2C.

- Vyberte Přepnout.

- V levém horním rohu Azure Portal vyberte Všechny služby.

- Vyhledejte a vyberte Azure AD B2C.

- Na stránce Přehled vyberte Architektura prostředí identit.

- Vyberte Klíče zásad.

- Vyberte Přidat.

- V části Možnosti zvolte Ručně.

- Zadejte název zásady pro klíč zásad. Například,

BlokSecAppSecret. PředponaB2C_1A_se přidá k názvu klíče. - Do pole Tajné zadejte tajný klíč klienta, který jste si poznamenali.

- V části Použití klíče vyberte Podpis.

- Vyberte Vytvořit.

Konfigurace BlokSec jako zprostředkovatele identity

Pokud chcete uživatelům umožnit přihlašování pomocí decentralizované identity BlokSec, definujte BlokSec jako zprostředkovatele deklarací identity. Tato akce zajistí, Azure AD S B2C komunikuje prostřednictvím koncového bodu. Azure AD B2C používá deklarace identity koncového bodu k ověření identity uživatelů pomocí biometrie, jako je otisk prstu nebo sken obličeje.

Pokud chcete blokSec definovat jako zprostředkovatele deklarací identity, přidejte ho do elementu ClaimsProvider v souboru s příponou zásad.

Otevřete třídu

TrustFrameworkExtensions.xml.Vyhledejte element ClaimsProviders . Pokud se element nezobrazí, přidejte ho pod kořenový element.

Přidání nového ClaimsProvider:

<ClaimsProvider> <Domain>bloksec</Domain> <DisplayName>BlokSec</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="BlokSec-OpenIdConnect"> <DisplayName>BlokSec</DisplayName> <Description>Login with your BlokSec decentriled identity</Description> <Protocol Name="OpenIdConnect" /> <Metadata> <Item Key="METADATA">https://api.bloksec.io/oidc/.well-known/openid-configuration</Item> <!-- Update the Client ID below to the BlokSec Application ID --> <Item Key="client_id">00000000-0000-0000-0000-000000000000</Item> <Item Key="response_types">code</Item> <Item Key="scope">openid profile email</Item> <Item Key="response_mode">form_post</Item> <Item Key="HttpBinding">POST</Item> <Item Key="UsePolicyInRedirectUri">false</Item> <Item Key="DiscoverMetadataByTokenIssuer">true</Item> <Item Key="ValidTokenIssuerPrefixes">https://api.bloksec.io/oidc</Item> </Metadata> <CryptographicKeys> <Key Id="client_secret" StorageReferenceId="B2C_1A_BlokSecAppSecret" /> </CryptographicKeys> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" /> <OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="name" /> <OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="given_name" /> <OutputClaim ClaimTypeReferenceId="surName" PartnerClaimType="family_name" /> <OutputClaim ClaimTypeReferenceId="email" PartnerClaimType="email" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> <OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Nastavte client_id na ID aplikace z registrace aplikace.

Vyberte Uložit.

Přidání cesty uživatele

Pokud je zprostředkovatel identity nastavený, ale ne na přihlašovací stránce, postupujte podle následujících pokynů. Pokud nemáte vlastní cestu uživatele, zkopírujte cestu uživatele šablony.

- V úvodním balíčku otevřete

TrustFrameworkBase.xmlsoubor . - Vyhledejte a zkopírujte obsah elementu UserJourneys , který obsahuje ID=

SignUpOrSignIn. - Otevřete třídu

TrustFrameworkExtensions.xml. - Vyhledejte element UserJourneys . Pokud se prvek nezobrazí, přidejte ho.

- Vložte obsah prvku UserJourney , který jste zkopírovali jako podřízený prvek UserJourneys .

- Přejmenujte ID cesty uživatele. Příklad: ID=

CustomSignUpSignIn.

Přidání zprostředkovatele identity k cestě uživatele

Pokud máte cestu uživatele, přidejte do ní nového zprostředkovatele identity. Nejdřív přidejte tlačítko pro přihlášení a pak ho propojte s akcí, což je technický profil, který jste vytvořili.

- Na cestě uživatele vyhledejte element kroku orchestrace, který zahrnuje Type=

CombinedSignInAndSignUpnebo Type=ClaimsProviderSelection. Obvykle se jedná o první krok orchestrace. Element ClaimsProviderSelections obsahuje seznam zprostředkovatelů identity pro přihlášení uživatele. Pořadí prvků určuje pořadí tlačítek pro přihlášení, která se uživateli zobrazí. - Přidejte element XML ClaimsProviderSelection .

- Nastavte hodnotu TargetClaimsExchangeId na popisný název.

- V dalším kroku orchestrace přidejte element ClaimsExchange .

- Nastavte ID na hodnotu ID cílové výměny deklarací identity.

- Aktualizujte hodnotu TechnicalProfileReferenceId na ID vytvořeného technického profilu.

Následující kód XML ukazuje první dva kroky orchestrace cesty uživatele se zprostředkovatelem identity:

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

...

<ClaimsProviderSelection TargetClaimsExchangeId="BlokSecExchange" />

</ClaimsProviderSelections>

...

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

...

<ClaimsExchanges>

<ClaimsExchange Id="BlokSecExchange" TechnicalProfileReferenceId="BlokSec-OpenIdConnect" />

</ClaimsExchanges>

</OrchestrationStep>

Konfigurace zásad předávající strany

Zásady předávající strany, například SignUpSignIn.xml, určují cestu uživatele, Azure AD B2C provede.

- Vyhledejte element DefaultUserJourney v předávající straně.

- Aktualizujte ReferenceId tak, aby odpovídalo ID cesty uživatele, do kterého jste přidali zprostředkovatele identity.

V následujícím příkladu CustomSignUpOrSignIn je pro cestu uživatele nastavena hodnota ReferenceId na CustomSignUpOrSignInhodnotu .

<RelyingParty>

<DefaultUserJourney ReferenceId="CustomSignUpSignIn" />

...

</RelyingParty>

Nahrání vlastní zásady

Následující pokyny najdete v adresáři s tenantem Azure AD B2C.

- Přihlaste se k webu Azure Portal.

- Na panelu nástrojů portálu vyberte Adresáře a předplatná.

- Na stránce Nastavení portálu, Adresáře a předplatná vyhledejte v seznamu Název adresáře svůj adresář Azure AD B2C.

- Vyberte Přepnout.

- V Azure Portal vyhledejte a vyberte Azure AD B2C.

- V části Zásady vyberte Architektura prostředí identit.

- Vyberte Nahrát vlastní zásady.

- Nahrajte dva soubory zásad, které jste změnili, v následujícím pořadí:

- Zásady rozšíření, například

TrustFrameworkExtensions.xml - Zásady předávající strany, například

SignUpSignIn.xml

Otestování vlastních zásad

- Vyberte zásadu předávající strany, například

B2C_1A_signup_signin. - V části Aplikace vyberte webovou aplikaci, kterou jste zaregistrovali.

- Adresa URL odpovědi se zobrazí jako

https://jwt.ms. - Vyberte Spustit.

- Na registrační nebo přihlašovací stránce vyberte Google a přihlaste se pomocí účtu Google.

- Prohlížeč se přesměruje na

https://jwt.ms. Podívejte se na obsah tokenů vrácených Azure AD B2C.

Další informace: Kurz: Registrace webové aplikace v Azure Active Directory B2C