Kurz: Konfigurace Azure Active Directory B2C s Datawiza pro zajištění zabezpečeného hybridního přístupu

V tomto kurzu se dozvíte, jak integrovat Azure Active Directory B2C (Azure AD B2C) se serverem DAP (Datawiza Access Proxy), který umožňuje jednotné přihlašování (SSO) a podrobné řízení přístupu, což pomáhá Azure AD B2C chránit místní starší verze aplikací. Díky tomuto řešení můžou podniky přejít ze starší verze na Azure AD B2C bez přepisování aplikací.

Požadavky

Abyste mohli začít, budete potřebovat:

- Předplatné Microsoft Entra

- Pokud ho nemáte, můžete získat bezplatný účet Azure.

- Tenant Azure AD B2C propojený s vaším předplatným Azure

- Ke spuštění DAB se vyžaduje Docker, otevřená platforma pro vývoj, dodávání a spouštění aplikací.

- Vaše aplikace můžou běžet na platformách, jako jsou virtuální počítače a holé počítače.

- Místní aplikace pro přechod ze starší verze systému identit na Azure AD B2C

- V tomto kurzu se DAB nasadí na stejném serveru jako aplikace.

- Aplikace běží na místním hostiteli: 3001 a provoz proxy DAP do aplikací přes localhost: 9772

- Provoz aplikace nejprve dorazí do DAB a pak se přes proxy přetáhne do aplikace.

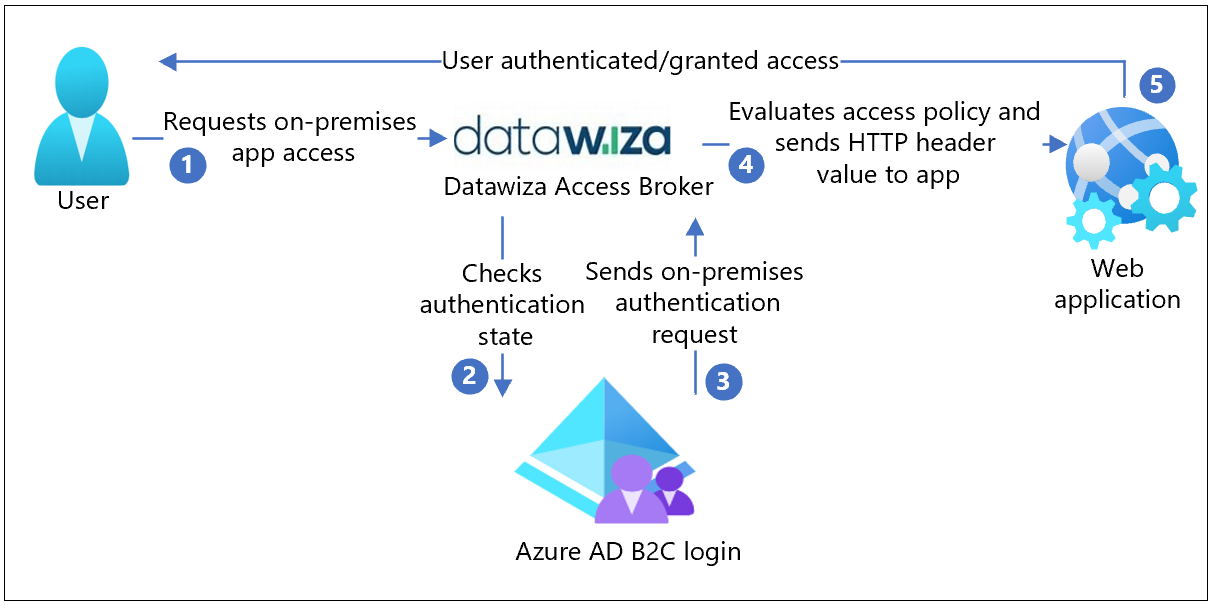

Popis scénáře

Integrace Služby Datawiza zahrnuje následující komponenty:

- Azure AD B2C: Autorizační server pro ověření přihlašovacích údajů uživatele

- Ověření uživatelé přistupují k místním aplikacím pomocí místního účtu uloženého v adresáři Azure AD B2C.

- Datawiza Access Proxy (DAP): Služba, která předává identitu aplikacím prostřednictvím hlaviček HTTP.

- Datawiza Cloud Management Console (DCMC): Konzola pro správu DAB. Uživatelské rozhraní DCMC a rozhraní RESTful API pomáhají spravovat konfigurace DAB a zásady řízení přístupu.

Následující diagram architektury znázorňuje implementaci.

- Uživatel požádá o přístup k místní aplikaci. DAB prodá žádost do aplikace.

- DAP kontroluje stav ověřování uživatele. Bez tokenu relace nebo neplatného tokenu uživatel přejde k ověření do Azure AD B2C.

- Azure AD B2C odešle požadavek uživatele do koncového bodu zadaného při registraci DAP v tenantovi Azure AD B2C.

- DAP vyhodnocuje zásady přístupu a vypočítává hodnoty atributů v hlavičkách HTTP předávaných do aplikace. DaP může zavolat zprostředkovatele identity (IdP) k načtení informací pro nastavení hodnot hlaviček. DaP nastaví hodnoty hlavičky a odešle požadavek do aplikace.

- Uživatel je ověřený s přístupem k aplikaci.

Onboarding pomocí Datawizy

Pokud chcete integrovat starší místní aplikaci s Azure AD B2C, obraťte se na Datawiza.

Konfigurace tenanta Azure AD B2C

Přejděte na docs.datawiza.com:

Zjistěte, jak zaregistrovat webovou aplikaci v tenantovi Azure AD B2C a nakonfigurovat tok uživatele pro registraci a přihlašování. Další informace najdete v tématu Azure AD B2C.

Nakonfigurujte tok uživatele v Azure Portal.

Poznámka

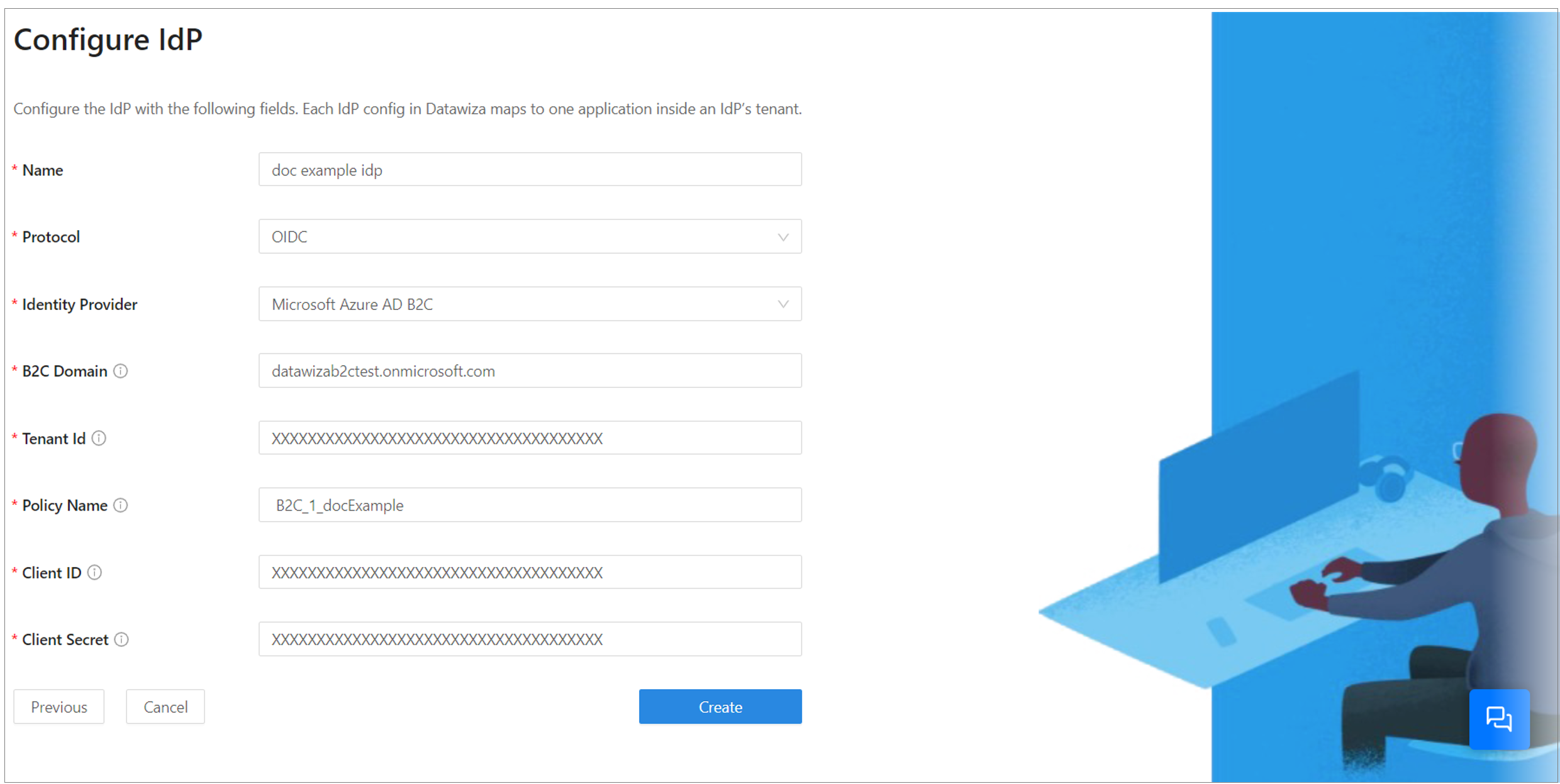

Při nastavování DAB v DCM potřebujete název tenanta, název toku uživatele, ID klienta a tajný klíč klienta.

Vytvoření aplikace v řadiči pro správu domény (DCMC)

V řadiči pro správu řadičů pro správu domény vytvořte aplikaci a vygenerujte dvojici

PROVISIONING_KEYklíčů aPROVISIONING_SECRETpro tuto aplikaci. Viz Konzola pro správu cloudu Datawiza.Nakonfigurujte zprostředkovatele identity pomocí Azure AD B2C. Viz část I: Azure AD konfigurace B2C.

Spuštění DAB s aplikací založenou na hlavičkách

Ke spuštění DAP můžete použít Docker nebo Kubernetes. Pomocí image Dockeru pro uživatele vytvořte ukázkovou aplikaci založenou na hlavičkách.

Další informace: Informace o konfiguraci integrace DAP a jednotného přihlašování najdete v tématu Nasazení přístupového proxy serveru Datawiza s vaší aplikací.

K dispozici je ukázková image Dockeru docker-compose.yml file . Přihlaste se k registru kontejneru a stáhněte si image DAP a aplikaci založenou na hlavičce.

Nasaďte proxy přístup k Datawiza s vaší aplikací.

version: '3' services: datawiza-access-broker: image: registry.gitlab.com/datawiza/access-broker container_name: datawiza-access-broker restart: always ports: - "9772:9772" environment: PROVISIONING_KEY: ############################# PROVISIONING_SECRET: ############################# header-based-app: image: registry.gitlab.com/datawiza/header-based-app container_name: ab-demo-header-app restart: always environment: CONNECTOR: B2C ports: - "3001:3001"Aplikace založená na hlavičkách má povolené jednotné přihlašování s Azure AD B2C.

Otevřete prohlížeč a zadejte

http://localhost:9772/.Zobrazí se přihlašovací stránka Azure AD B2C.

Předání uživatelských atributů do aplikace založené na hlavičce

DAB získá atributy uživatele od zprostředkovatele identity a předá je do aplikace pomocí hlavičky nebo souboru cookie. Po konfiguraci atributů uživatele se u atributů uživatelů zobrazí zelené znaménko zaškrtnutí.

Další informace: Předání atributů uživatele , jako je e-mailová adresa, jméno a příjmení, do aplikace založené na hlavičce.

Testování toku

- Přejděte na adresu URL místní aplikace.

- DAP přesměruje na stránku, kterou jste nakonfigurovali v toku uživatele.

- V seznamu vyberte zprostředkovatele identity.

- Po zobrazení výzvy zadejte svoje přihlašovací údaje. V případě potřeby zahrňte Microsoft Entra vícefaktorového ověřovacího tokenu.

- Budete přesměrováni na Azure AD B2C, který předá požadavek aplikace na identifikátor URI přesměrování DAP.

- DAB vyhodnocuje zásady, vypočítává hlavičky a odesílá uživatele do upstreamové aplikace.

- Zobrazí se požadovaná aplikace.