Kurz: Konfigurace Microsoft Dynamics 365 Fraud Protection pomocí Azure Active Directory B2C

Organizace můžou použít Microsoft Dynamics 365 Fraud Protection (DFP) k posouzení rizik při pokusech o vytvoření podvodných účtů a přihlášení. Zákazníci používají hodnocení Microsoft DFP k blokování nebo napadení podezřelých pokusů o vytvoření nových, falešných účtů nebo ohrožení zabezpečení účtů.

V tomto kurzu se dozvíte, jak integrovat Microsoft DFP s Azure Active Directory B2C (Azure AD B2C). K dispozici jsou pokyny, jak začlenit otisky prstů zařízení Microsoft DFP a vytváření účtů a koncové body rozhraní API pro posouzení přihlašování do vlastních zásad Azure AD B2C.

Další informace: Přehled Microsoft Dynamics 365 Fraud Protection

Požadavky

Abyste mohli začít, budete potřebovat:

- Předplatné Azure

- Pokud ho nemáte, můžete získat bezplatný účet Azure.

- Tenant Azure AD B2C propojený s vaším předplatným Azure

- Předplatné Microsoft DFP

- Viz Dynamics 365 ceny.

- Můžete nastavit zkušební verzi klienta.

Popis scénáře

Integrace Microsoft DFP zahrnuje následující komponenty:

- Azure AD tenant B2C: Ověří uživatele a funguje jako klient služby Microsoft DFP. Hostuje skript pro otisky prstů, který shromažďuje identifikační a diagnostická data uživatelů, kteří provádějí cílové zásady. Blokuje nebo narušuje pokusy o přihlášení nebo registraci na základě výsledku vyhodnocení pravidla vráceného nástrojem Microsoft DFP.

- Vlastní šablony uživatelského rozhraní: Přizpůsobí obsah HTML stránek vykreslených Azure AD B2C. Tyto stránky obsahují fragment kódu JavaScriptu vyžadovaný pro otisky prstů Microsoft DFP.

- Služba Microsoft DFP fingerprinting: Dynamicky vložený skript, který protokoluje telemetrii zařízení a údaje o uživateli, které se sami prosadí, aby vytvořil jedinečně identifikovatelný otisk prstu pro uživatele.

- Koncové body rozhraní Microsoft DFP API: Poskytuje výsledek rozhodnutí a přijímá konečný stav odrážející operaci prováděnou klientskou aplikací. Azure AD B2C komunikuje s koncovými body DFP Microsoftu pomocí konektorů rozhraní REST API. K ověřování rozhraní API dochází u client_credentials udělení Microsoft Entra tenantovi, ve kterém je microsoft DFP licencovaný a nainstalovaný, aby získal nosný token.

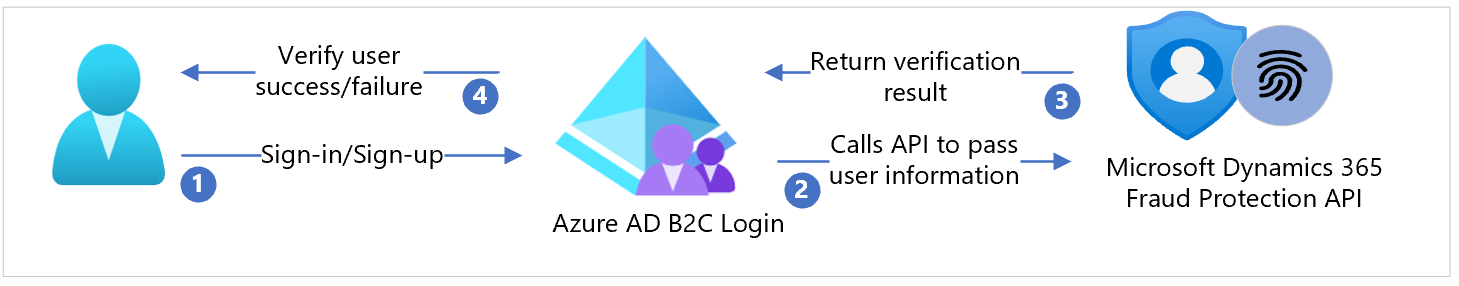

Následující diagram architektury znázorňuje implementaci.

- Uživatel se dostane na přihlašovací stránku, vybere možnost pro vytvoření nového účtu a zadá informace. Azure AD B2C shromažďuje atributy uživatelů.

- Azure AD B2C volá rozhraní Microsoft DFP API a předává atributy uživatele.

- Jakmile rozhraní Microsoft DFP API informace spotřebuje a zpracuje, vrátí výsledek Azure AD B2C.

- Azure AD B2C přijímá informace z rozhraní Microsoft DFP API. Pokud dojde k selhání, zobrazí se chybová zpráva. S úspěchem se uživatel ověří a zapíše do adresáře.

Nastavení řešení

- Vytvořte facebookovou aplikaci nakonfigurovanou tak, aby umožňovala federaci Azure AD B2C.

- Přidejte tajný kód Facebooku , který jste vytvořili, jako klíč zásad rozhraní Identity Experience Framework.

Konfigurace aplikace v části Microsoft DFP

Nastavte tenanta Microsoft Entra tak, aby používal Microsoft DFP.

Nastavení vlastní domény

V produkčním prostředí použijte vlastní doménu pro Azure AD B2C a pro službu Microsoft DFP fingerprinting. Doména pro obě služby je ve stejné kořenové zóně DNS, aby nastavení ochrany osobních údajů v prohlížeči neblokovala soubory cookie mezi doménou. Tato konfigurace není nutná v neprodukčním prostředí.

Příklady prostředí, služby a domény najdete v následující tabulce.

| Prostředí | Služba | Doména |

|---|---|---|

| Vývoj | Azure AD B2C | contoso-dev.b2clogin.com |

| Vývoj | Microsoft DFP Fingerprinting | fpt.dfp.microsoft-int.com |

| UAT | Azure AD B2C | contoso-uat.b2clogin.com |

| UAT | Microsoft DFP Fingerprinting | fpt.dfp.microsoft.com |

| Výroba | Azure AD B2C | login.contoso.com |

| Výroba | Microsoft DFP Fingerprinting | fpt.login.contoso.com |

Nasazení šablon uživatelského rozhraní

- Nasaďte poskytnuté šablony uživatelského rozhraní Azure AD B2C do veřejné služby hostování internetu, jako je Azure Blob Storage.

- Nahraďte hodnotu

https://<YOUR-UI-BASE-URL>/kořenovou adresou URL pro umístění nasazení.

Poznámka

Později budete potřebovat základní adresu URL ke konfiguraci zásad Azure AD B2C.

ui-templates/js/dfp.jsV souboru nahraďte<YOUR-DFP-INSTANCE-ID>id vaší instance Microsoft DFP.- Ujistěte se, že je pro název

https://{your_tenant_name}.b2clogin.comdomény Azure AD B2C neboyour custom domainpovolený CORS.

Další informace: Dokumentace k přizpůsobení uživatelského rozhraní

konfigurace Azure AD B2C

Přidání klíčů zásad pro ID a tajný klíč klientské aplikace Microsoft DFP

- V tenantovi Microsoft Entra, ve kterém je nastavená služba Microsoft DFP, vytvořte aplikaci Microsoft Entra a udělte souhlas správce.

- Vytvořte hodnotu tajného klíče pro tuto registraci aplikace. Poznamenejte si id klienta aplikace a hodnotu tajného klíče klienta.

- Hodnoty ID klienta a tajného klíče klienta uložte jako klíče zásad v tenantovi Azure AD B2C.

Poznámka

Později budete potřebovat klíče zásad ke konfiguraci zásad Azure AD B2C.

Nahrazení konfiguračních hodnot

V zadaných vlastních zásadách najděte následující zástupné symboly a nahraďte je odpovídajícími hodnotami z vaší instance.

| Zástupný symbol | Nahradit hodnotou | Poznámky |

|---|---|---|

| {Settings:Production} | Jestli se mají zásady nasadit v produkčním režimu | true nebo false |

| {Settings:Tenant} | Krátký název vašeho tenanta | your-tenant - od your-tenant.onmicrosoft.com |

| {Settings:DeploymentMode} | Použití režimu nasazení Application Insights | Production nebo Development |

| {Settings:DeveloperMode} | Jestli se mají zásady nasadit ve vývojářském režimu Application Insights | true nebo false |

| {Settings:AppInsightsInstrumentationKey} | Instrumentační klíč vaší instance Application Insights* | 01234567-89ab-cdef-0123-456789abcdef |

| {Settings:IdentityExperienceFrameworkAppId} ID aplikace IdentityExperienceFramework nakonfigurované ve vašem tenantovi Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

|

| {Settings:ProxyIdentityExperienceFrameworkAppId} | ID aplikace ProxyIdentityExperienceFramework nakonfigurované v tenantovi Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {Settings:FacebookClientId} | ID aplikace Facebook, kterou jste nakonfigurovali pro federaci pomocí B2C | 000000000000000 |

| {Settings:FacebookClientSecretKeyContainer} | Název klíče zásad, do kterého jste uložili tajný kód aplikace Facebooku | B2C_1A_FacebookAppSecret |

| {Settings:ContentDefinitionBaseUri} | Koncový bod, do kterého jste nasadili soubory uživatelského rozhraní | https://<my-storage-account>.blob.core.windows.net/<my-storage-container> |

| {Settings:DfpApiBaseUrl} | Základní cesta pro vaši instanci rozhraní DFP API, která se nachází na portálu DFP | https://tenantname-01234567-89ab-cdef-0123-456789abcdef.api.dfp.dynamics.com/v1.0/ |

| {Settings:DfpApiAuthScope} | Rozsah client_credentials pro službu rozhraní DFP API | https://api.dfp.dynamics-int.com/.default or https://api.dfp.dynamics.com/.default |

| {Settings:DfpTenantId} | ID tenanta Microsoft Entra (ne B2C), ve kterém je licencovaná a nainstalovaná služba DFP | 01234567-89ab-cdef-0123-456789abcdef nebo consoto.onmicrosoft.com |

| {Settings:DfpAppClientIdKeyContainer} | Název klíče zásad, do kterého uložíte ID klienta DFP | B2C_1A_DFPClientId |

| {Settings:DfpAppClientSecretKeyContainer} | Název klíče zásad, do kterého uložíte tajný klíč klienta DFP | B2C_1A_DFPClientSecret |

| {Settings:DfpEnvironment} | ID prostředí DFP. | ID prostředí je globální jedinečný identifikátor prostředí DFP, do kterého odesíláte data. Vaše vlastní zásady by měly volat koncový bod rozhraní API včetně parametru řetězce dotazu. x-ms-dfpenvid=your-env-id> |

*Application Insights můžete nastavit v tenantovi nebo předplatném Microsoft Entra. Tato hodnota je volitelná, ale doporučuje se, aby vám pomohla s laděním.

Poznámka

Přidejte oznámení o souhlasu na stránku kolekce atributů. Zahrnout oznámení, že se pro ochranu účtu zaznamenávají informace o telemetrii a identitě uživatele.

Konfigurace zásad Azure AD B2C

- Přejděte do Azure AD zásady B2C ve složce Zásady.

- Postupujte podle pokynů v úvodním balíčku pro vlastní zásady a stáhněte si úvodní sadu LocalAccounts.

- Nakonfigurujte zásady pro tenanta Azure AD B2C.

Poznámka

Aktualizujte poskytnuté zásady tak, aby se vztahovaly k vašemu tenantovi.

Testování toku uživatele

- Otevřete tenanta Azure AD B2C a v části Zásady vyberte Architektura prostředí identit.

- Vyberte dříve vytvořený signUpSignIn.

- Vyberte Spustit tok uživatele.

- Aplikace: Registrovaná aplikace (příklad je JWT).

- Adresa URL odpovědi: adresa URL pro přesměrování.

- Vyberte Spustit tok uživatele.

- Dokončete tok registrace a vytvořte účet.

Tip

Během toku se volá Microsoft DFP. Pokud je tok neúplný, ověřte, že uživatel není uložený v adresáři.

Poznámka

Pokud používáte modul pravidel Microsoft DFP, aktualizujte pravidla na portálu Microsoft DFP.