Kurz: Povolení zabezpečeného hybridního přístupu pro aplikace pomocí Azure Active Directory B2C a F5 BIG-IP

Naučte se integrovat Azure Active Directory B2C (Azure AD B2C) s F5 BIG-IP Access Policy Manager (APM). Starší aplikace můžete bezpečně zpřístupnit na internetu prostřednictvím zabezpečení BIG-IP s předběžným ověřováním Azure AD B2C, podmíněným přístupem (CA) a jednotným přihlašováním (SSO). F5 Inc. se zaměřuje na doručování, zabezpečení, výkon a dostupnost připojených služeb, včetně výpočetních, úložných a síťových prostředků. Poskytuje hardwarová, modulární software a řešení virtuálních zařízení připravených pro cloud.

Nasaďte F5 BIG-IP Application Delivery Controller (ADC) jako zabezpečenou bránu mezi privátními sítěmi a internetem. Existují funkce pro kontrolu na úrovni aplikace a přizpůsobitelné řízení přístupu. Pokud je nasazený jako reverzní proxy server, použijte big-IP k povolení zabezpečeného hybridního přístupu k podnikovým aplikacím s vrstvou přístupu federované identity, kterou spravuje APM.

Přejděte na f5.com zdroje informací a dokumenty white paper pro: Snadná konfigurace zabezpečeného přístupu ke všem aplikacím pomocí id Microsoft Entra.

Požadavky

Na začátek budete potřebovat:

- Předplatné Azure

- Pokud ho nemáte, získejte bezplatný účet Azure.

- Tenant Azure AD B2C propojený s předplatným Azure

- Big-IP nebo nasazené zkušební virtuální prostředí BIG-IP (VE) v Azure

- Libovolná z následujících licencí F5 BIG-IP:

- F5 BIG-IP® Nejlepší balíček

- F5 BIG-IP Access Policy Manager™ – samostatná licence

- Licence doplňku F5 BIG-IP Access Policy Manager™ na BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- 90denní úplná zkušební licence big-IP

- Webová aplikace založená na hlavičce nebo aplikace služby IIS pro testování

- Certifikát SSL pro publikování služeb přes HTTPS nebo použití výchozího nastavení při testování

- Viz Profil SSL.

Popis scénáře

Následující scénář je založený na hlavičce, ale tyto metody můžete použít k dosažení jednotného přihlašování protokolu Kerberos.

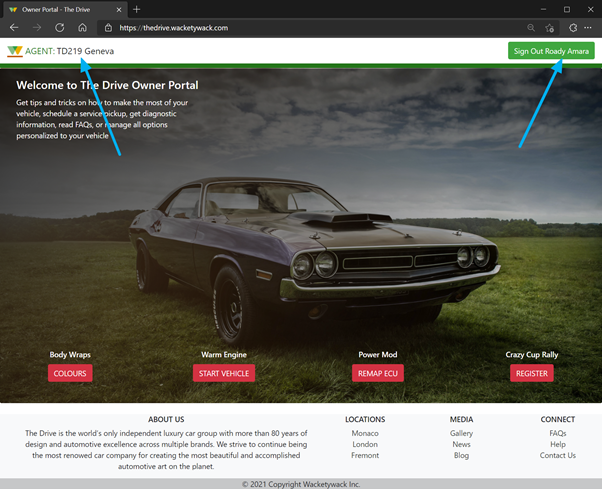

V tomto scénáři se přístup k interní aplikaci spoléhá na příjem autorizačních hlaviček HTTP ze starší verze systému zprostředkovatele. Prodejní agenty je možné směrovat do příslušných oblastí obsahu. Službu je potřeba rozšířit na širší spotřebitelskou základnu. Aplikace se upgraduje kvůli možnostem ověřování uživatelů nebo se nahradí.

V ideálním případě upgrade aplikace podporuje přímou správu a zásady správného řízení pomocí moderní řídicí roviny. Čas a úsilí na modernizaci však přináší náklady a potenciální prostoje. Místo toho nasadíte big-IP Virtual Edition (VE) mezi veřejným internetem a interní virtuální sítí Azure( VNet), která zajistí přístup pomocí Azure AD B2C. BIG-IP před aplikací umožňuje překrytí služby s předběžným ověřováním Azure AD B2C a jednotným přihlašováním založeným na hlavičkách, což zlepšuje stav zabezpečení aplikace.

Řešení zabezpečeného hybridního přístupu má následující komponenty:

- Aplikace – back-endová služba chráněná zabezpečeným hybridním přístupem Azure AD B2C a BIG-IP

- Azure AD B2C – zprostředkovatel identity (IdP) a autorizační server OpenID Connect (OIDC), který ověřuje přihlašovací údaje uživatele, vícefaktorové ověřování a jednotné přihlašování k APM BIG-IP

- BIG-IP – reverzní proxy pro aplikaci. BIG-IP APM je klient OIDC, který deleguje ověřování na autorizační server OIDC před jednotným přihlašováním založeným na hlavičce do back-endové služby.

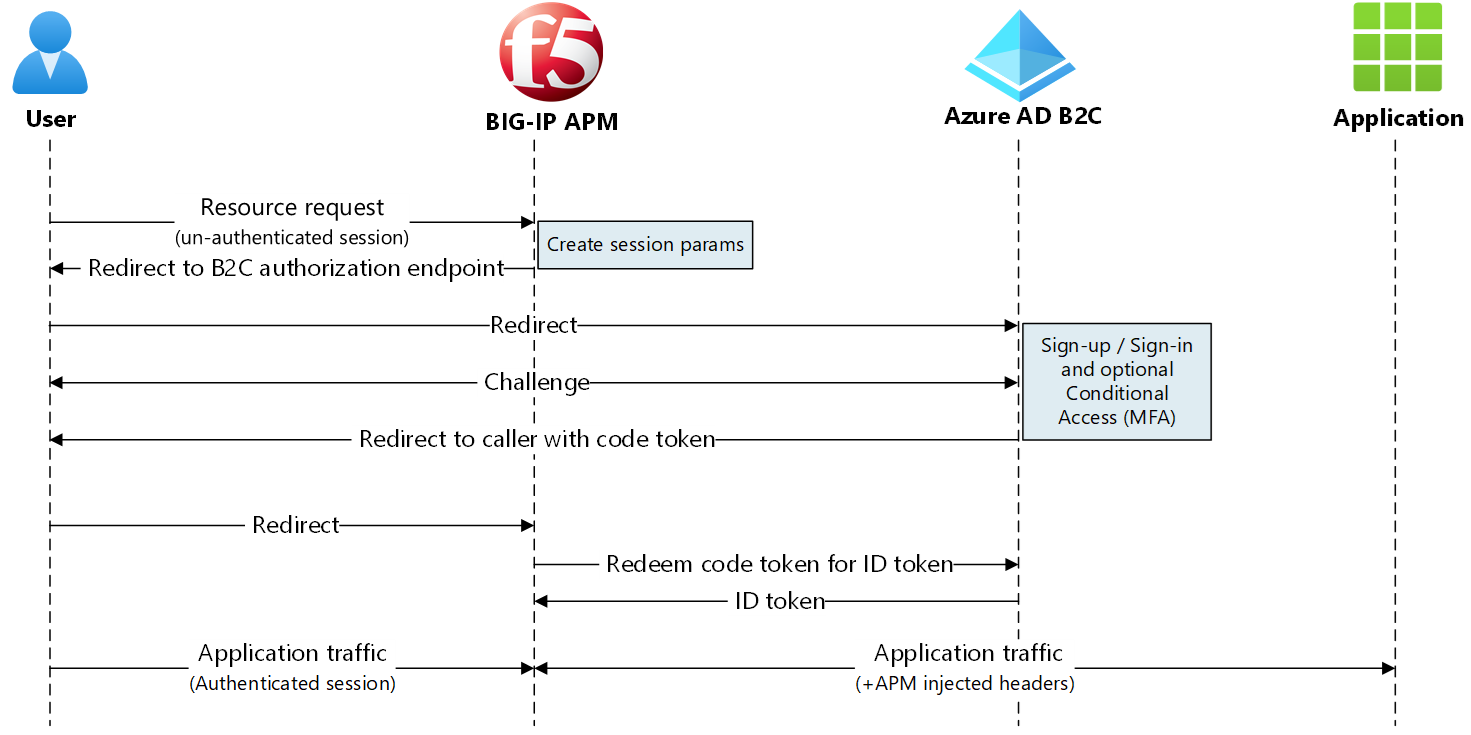

Následující diagram znázorňuje tok iniciovaný poskytovatelem služeb pro tento scénář.

- Uživatel se připojí ke koncovému bodu aplikace. BIG-IP je poskytovatel služeb.

- Klient BIG-IP APM OIDC přesměruje uživatele do koncového bodu tenanta Azure AD B2C, autorizačního serveru OIDC.

- Azure AD tenant B2C předběžně ověřuje uživatele a používá zásady podmíněného přístupu.

- Azure AD B2C přesměruje uživatele zpět do sp s autorizačním kódem.

- Klient OIDC požádá autorizační server o výměnu autorizačního kódu pro token ID.

- BIG-IP APM uděluje přístup uživatelům a vloží hlavičky HTTP do požadavku klienta předávaného do aplikace.

konfigurace Azure AD B2C

Pokud chcete povolit big-IP s ověřováním Azure AD B2C, použijte tenanta Azure AD B2C s tokem uživatele nebo vlastními zásadami.

Viz Kurz: Vytváření toků uživatelů a vlastních zásad v Azure AD B2C.

Vytvoření vlastních atributů

Získejte vlastní atributy z objektů uživatelů Azure AD B2C, federovaných zprostředkovatele identity, konektorů rozhraní API nebo registrace uživatelů. Do tokenu, který přejde do aplikace, zahrňte atributy.

Starší aplikace očekávají konkrétní atributy, proto je zahrňte do toku uživatele. Můžete je nahradit atributy, které vaše aplikace vyžaduje. Nebo pokud nastavujete testovací aplikaci podle pokynů, můžete použít libovolná záhlaví.

- Přihlaste se k Azure Portal jako globální správce.

- V levém podokně vyberte Atributy uživatele.

- Vyberte Přidat a vytvořte dva vlastní atributy.

- Jako ID agenta vyberte Řetězcový datový typ.

- V části Agent Geo (Geografická oblast agenta) vyberte String Data Type (Datový typ řetězce).

Přidání atributů do toku uživatele

- V nabídce vlevo přejděte na Zásady>Toky uživatelů.

- Vyberte zásadu, například B2C_1_SignupSignin.

- Vyberte Atributy uživatele.

- Přidejte oba vlastní atributy.

- Přidejte atribut Zobrazovaný název . Tyto atributy se shromažďují při registraci uživatele.

- Vyberte Deklarace identit aplikace.

- Přidejte oba vlastní atributy.

- Přidejte zobrazovaný název. Tyto atributy přejdou na BIG-IP.

- Vyberte Spustit tok uživatele.

- V nabídce toku uživatele na levém navigačním panelu ověřte výzvy k zadání definovaných atributů.

Další informace: Kurz: Vytváření toků uživatelů a vlastních zásad v Azure AD B2C

federace Azure AD B2C

Federujte BIG-IP a Azure AD B2C pro vzájemnou důvěru. Zaregistrujte big-IP adresu v tenantovi Azure AD B2C jako aplikaci OIDC.

- Na portálu vyberte Registrace aplikací>Nová registrace.

- Zadejte název aplikace, například HeaderApp1.

- V části Podporované typy účtů vyberte Účty v libovolném zprostředkovateli identity nebo organizačním adresáři (pro ověřování uživatelů s toky uživatelů).

- V části Identifikátor URI přesměrování vyberte Web.

- Zadejte veřejný plně kvalifikovaný název domény chráněné služby.

- Zadejte cestu.

- Ponechte zbývající výběry.

- Vyberte Zaregistrovat.

- Přejděte na Tajné kódy certifikátů & +Nový tajný klíč klienta.>

- Zadejte popisný název.

- Zadejte hodnotu TTL pro tajný klíč používaný big-IP.

- Poznamenejte si tajný klíč klienta pro konfiguraci BIG-IP.

Identifikátor URI přesměrování je koncový bod BIG-IP. Po ověření autorizační server (Azure AD B2C) odešle uživatele do koncového bodu.

Další informace: Kurz: Registrace webové aplikace v Azure AD B2C pro Azure AD B2C.

Konfigurace BIG-IP

Pro konfiguraci BIG-IP použijte konfiguraci s asistencí v.7/8. Architektura pracovního postupu je přizpůsobená pro přístup k topologiím a umožňuje rychlé publikování webových služeb.

Verze konfigurace s asistencí

- Pokud chcete potvrdit verzi, přihlaste se ke konfiguraci webu BIG-IP pomocí účtu správce.

- Přejděte na Přístup> kekonfiguraci s asistencí.

- Verze se zobrazí v pravém horním rohu.

Pokud chcete upgradovat konfiguraci s asistencí, přejděte na my.f5.com pro K85454683: Upgrade konfigurace F5 BIG-IP Guided Configuration v systému BIG-IP.

Profily SSL

K zabezpečení provozu na straně klienta přes protokol TLS použijte big-IP nakonfigurovaný s profilem SSL klienta. Importujte certifikát, který odpovídá názvu domény, který používá veřejná adresa URL vaší aplikace. Doporučujeme používat veřejnou certifikační autoritu, ale k testování můžete použít certifikáty podepsané svým držitelem (SELF-SIGNED) BIG-IP.

Pokud chcete přidat a spravovat certifikáty v big-IP VE, přejděte na techdocs.f5.com pro BIG-IP System: Správa SSL.

Konfigurace s asistencí

- Průvodce nasazením spustíte tak, že ve webové konfiguraci přejdete do částiAccess Guided Configuration (Konfigurace s asistencí).>

- JakoKlient OAuth a Server prostředků vyberte Federation> F5.

- Podívejte se na souhrn toku pro tento scénář.

- Vyberte Další.

- Spustí se průvodce.

Vlastnosti OAuth

V následujících částech definujte vlastnosti pro povolení federace mezi BIG-IP APM a autorizačním serverem OAuth, Azure AD tenantem B2C. Na OAuth se odkazuje v celé konfiguraci BIG-IP. Řešení používá OIDC, vrstvu identity v protokolu OAuth 2.0. Klienti OIDC ověřují identitu uživatele a získávají další informace o profilu.

Název konfigurace

Zobrazovaný název konfigurace pomáhá rozlišovat mezi konfiguracemi nasazení v konfiguraci s asistencí. Název se nedá změnit a zobrazí se jenom v zobrazení Konfigurace s asistencí.

Mode

Big-IP APM je klient OIDC, proto vyberte možnost Klient.

Překladač DNS

Zadaný cíl musí přeložit veřejné IP adresy koncových bodů Azure AD B2C. Vyberte veřejný překladač DNS nebo vytvořte nový.

Nastavení zprostředkovatele

Nakonfigurujte Azure AD B2C jako zprostředkovatele identity OAuth2. Konfigurace s asistencí má Azure AD šablony B2C, ale ne určité obory.

Přidejte nového zprostředkovatele a nakonfigurujte ho:

Obecné vlastnosti OAuth

| Vlastnosti | Description |

|---|---|

| Typ zprostředkovatele OAuth | Vlastní |

| Zvolte poskytovatele OAuth. | Vytvoření nového nebo použití zprostředkovatele OAuth |

| Name | Zobrazovaný název zprostředkovatele identity B2C. Tento název se uživatelům zobrazí jako možnost poskytovatele při přihlášení. |

| Typ tokenu | Webový token JSON |

Nastavení zásad OAuth

| Vlastnosti | Description |

|---|---|

| Obor | Ponechte prázdné. Automaticky se přidá obor OpenID pro přihlašování uživatelů. |

| Typ udělení | Autorizační kód |

| Povolení OpenID Connect | Vyberte možnost převést klienta APM OAuth do režimu OIDC. |

| Typ toku | Autorizační kód |

Nastavení zprostředkovatele OAuth

Následující identifikátor URI OpenID odkazuje na koncový bod metadat, který klienti OIDC používají ke zjišťování informací zprostředkovatele identity, jako je podpisová výměna certifikátů.

- Vyhledejte koncový bod metadat pro vašeho tenanta Azure AD B2C. Přechod na Registrace aplikací>Endpoints

- Zkopírujte identifikátor URI dokumentu metadat Azure AD B2C OpenID Connect. Například,

https://wacketywackb2c .b2clogin.com/<tenantname>.onmicrosoft.com/<policyname>/v2.0/.well-known/openid-configuration. - Aktualizujte identifikátor URI pomocí vlastností

https://<tenantname>.b2clogin.com/WacketywackB2C.onmicrosoft.com/B2C_1_SignUpIn/v2.0/.well-known/openid-configuration. - Vložte identifikátor URI do prohlížeče.

- Prohlédněte si metadata OIDC pro vašeho tenanta Azure AD B2C.

| Vlastnost | Popis |

|---|---|

| Cílová skupina | ID klienta aplikace představující big-IP adresu v tenantovi Azure AD B2C |

| Identifikátor URI ověřování | Koncový bod autorizace v metadatech B2C OIDC |

| Identifikátor URI tokenu | Koncový bod tokenu v metadatech Azure AD B2C |

| Identifikátor URI požadavku userinfo | Nechte prázdné. Azure AD B2C tuto funkci nepodporuje |

| OpenID URI | Koncový bod metadat identifikátoru URI OpenID, který jste vytvořili |

| Ignorovat ověření certifikátu, jehož platnost vypršela | Tuto možnost nechte nezaškrtnutou. |

| Povolení konfiguračního certifikátu JWK podepsaného svým držitelem | Zaškrtnout |

| Sada důvěryhodných certifikačních autorit | Pokud chcete použít výchozí důvěryhodné autority F5, vyberte ca-bundle.crt. |

| Interval zjišťování | Zadejte interval, ve který se má velká IP adresa dotazovat vašeho tenanta Azure AD B2C na aktualizace. Minimální interval ve verzi AGC 16.1 0.0.19 je 5 minut. |

Nastavení serveru OAuth

Pro autorizační server OIDC jako vašeho tenanta Azure AD B2C.

| Vlastnost | Popisy |

|---|---|

| ID klienta | ID klienta aplikace představující big-IP adresu v tenantovi Azure AD B2C |

| Tajný klíč klienta | Tajný klíč klienta aplikace |

| Profil SSL klient-server | Nastavte profil SSL, abyste zajistili, že APM komunikuje s Azure AD B2C zprostředkovatele identity přes protokol TLS. Vyberte výchozí servery. |

Nastavení požadavků OAuth

Big-IP vyžaduje Azure AD požadavky B2C v předkonfigurované sadě požadavků. Požadavky však byly poškozeny a chyběly důležité parametry. Takže jsme je vytvořili ručně.

Žádost o token: Povoleno

| Vlastnost | Popis |

|---|---|

| Zvolte žádost OAuth. | Vytvořit nový |

| Metoda HTTP | POST |

| Povolit hlavičky | Nezaškrtnuto |

| Povolit parametry | Zaškrtnuto |

| Parametr | Název parametru | Hodnota parametru |

|---|---|---|

| client_id | client_id | – |

| Nonce | Nonce | – |

| redirect_uri | redirect_uri | – |

| scope | scope | – |

| response_type | response_type | – |

| client_secret | client_secret | – |

| vlastní | grant_type | authorization_code |

Žádost o přesměrování ověření: Povoleno

| Vlastnost | Popis |

|---|---|

| Zvolte žádost OAuth. | Vytvořit nový |

| Metoda HTTP | GET |

| Typ výzvy | Žádné |

| Povolit hlavičky | Nezaškrtnuto |

| Povolit parametry | Zaškrtnuto |

| Parametr | Název parametru | Hodnota parametru |

|---|---|---|

| client_id | client_id | – |

| redirect_uri | redirect_uri | – |

| response_type | response_type | – |

| scope | scope | – |

| Nonce | Nonce | – |

Žádost o aktualizaci tokenu: Zakázáno : Podle potřeby můžete povolit a nakonfigurovat.

Požadavek OpenID UserInfo: Zakázáno Není podporováno v globálních tenantech Azure AD B2C.

Vlastnosti virtuálního serveru

Vytvořte virtuální server BIG-IP pro zachycení požadavků externích klientů na back-endovou službu chráněnou zabezpečeným hybridním přístupem. Přiřaďte virtuálnímu serveru IP adresu namapovanou na veřejný záznam DNS pro koncový bod služby BIG-IP představující aplikaci. Pokud je k dispozici, použijte virtuální server, jinak zadejte následující vlastnosti.

| Vlastnost | Popis |

|---|---|

| Cílová adresa | Privátní nebo veřejná IP adresa, která se stane koncovým bodem služby BIG-IP pro back-endovou aplikaci |

| Port služby | HTTPS |

| Povolit port pro přesměrování | Vyberte, aby se uživatelé automaticky přesměrovali z http na https. |

| Přesměrování portu | HTTP |

| Profil SSL klienta | Prohoďte předdefinovaný clientssl profil s profilem, který má váš certifikát SSL. Můžete testovat s výchozím profilem. ale pravděpodobně způsobí upozornění prohlížeče. |

Vlastnosti fondu

Back-endové služby se v big-IP adrese zobrazují jako fond s jedním nebo více aplikačními servery, na které virtuální servery směrují příchozí provoz. Vyberte fond, jinak vytvořte nový.

| Vlastnost | Popis |

|---|---|

| Metoda vyrovnávání zatížení | Výběr kruhového dotazování |

| Server fondu | Interní IP adresa back-endové aplikace |

| Port | Port služby back-endové aplikace |

Poznámka

Ujistěte se, že big-IP adresa je v dohledu na adresu serveru fondu.

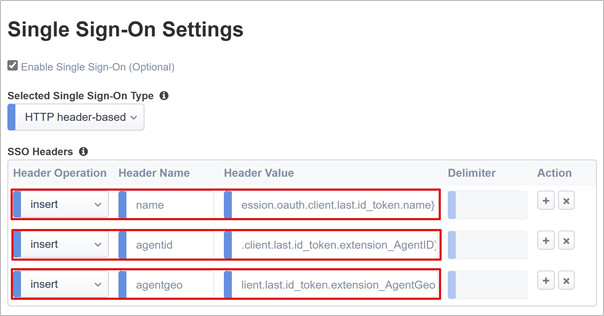

Nastavení jednotného přihlašování

BIG-IP podporuje možnosti jednotného přihlašování, ale v režimu klienta OAuth je konfigurace s asistencí omezena na hlavičky Protokolu Kerberos nebo HTTP. Povolte jednotné přihlašování a použijte následující informace pro APM k mapování definovaných příchozích atributů na odchozí hlavičky.

| Vlastnost | Popis |

|---|---|

| Operace záhlaví | Vložit |

| Název záhlaví | name |

| Hodnota záhlaví | %{session.oauth.client.last.id_token.name} |

| Operace záhlaví | Vložit |

| Název záhlaví | agentid |

| Hodnota záhlaví | %{session.oauth.client.last.id_token.extension_AgentGeo} |

Poznámka

Proměnné relace APM ve složených závorkách rozlišují malá a malá písmena. Zadání agentid při odeslání názvu atributu Azure AD B2C jako AgentID způsobí selhání mapování atributů. Definujte atributy malými písmeny. V Azure AD B2C tok uživatele vyzve uživatele k zadání dalších atributů pomocí názvu atributu na portálu. Proto místo malých písmen používejte velká písmena věty.

Vlastnosti přizpůsobení

Přizpůsobte jazyk a vzhled obrazovek, které uživatelé vidí v toku zásad přístupu APM. Umožňuje upravovat zprávy a výzvy na obrazovce, měnit rozložení obrazovky, barvy, obrázky a lokalizovat titulky, popisy a zprávy.

V textovém poli Záhlaví formuláře nahraďte F5 Networks řetězec požadovaným názvem.

Vlastnosti správy relací

Pomocí nastavení správy relací BIG-IP můžete definovat podmínky, které ukončí relace nebo umožní jejich pokračování. Nastavte omezení pro uživatele a IP adresy a chybové stránky. Doporučujeme implementovat jedno odhlášení (SLO), které bezpečně ukončí relace a sníží riziko neoprávněného přístupu.

Nastavení nasazení

Výběrem možnosti Nasadit potvrďte nastavení a vytvořte objekty BIG-IP a APM, které zajistí zabezpečený hybridní přístup k aplikaci. Aplikace se zobrazí jako cílový prostředek v podmíněném přístupu. Pro zvýšení zabezpečení zablokujte přímý přístup k aplikaci, čímž vynucujete cestu přes BIG-IP adresu.

Další informace: Identity Protection a podmíněný přístup pro Azure AD B2C

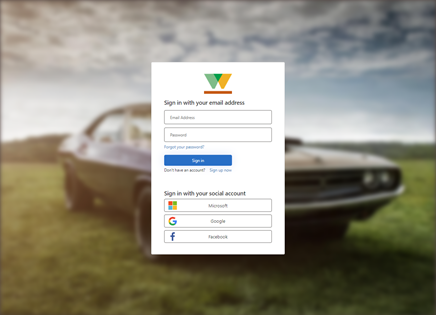

Testování toku registrace přihlášení

- Jako uživatel přejděte na externí adresu URL aplikace.

- Zobrazí se přihlašovací stránka klienta OAuth pro BIG-IP.

- Přihlaste se pomocí udělení autorizačního kódu. Pokud chcete tento krok odebrat, přečtěte si část Doplňková konfigurace .

- Zaregistrujte se a ověřte se v tenantovi Azure AD B2C.

Následující obrázky jsou přihlašovací dialogové okno uživatele a úvodní přihlašovací stránka.

Pro zvýšení zabezpečení zablokujte přímý přístup k aplikaci, čímž vynucujete cestu přes BIG-IP adresu.

Doplňkové konfigurace

Jedno odhlášení (SLO)

Azure AD B2C podporuje zprostředkovatele identity (IdP) a odhlášení aplikací. Viz Jednotné odhlášení.

Pokud chcete dosáhnout cíle SLO, povolte funkci odhlášení aplikace, aby volala koncový bod pro odhlášení Azure AD B2C. Pak Azure AD B2C vydá konečné přesměrování na BIG-IP adresu. Tato akce zajistí ukončení relace APM uživatele a aplikace.

Alternativním procesem SLO je povolit big-IP, aby naslouchala požadavku, když vyberete tlačítko Odhlásit se z aplikací. Po zjištění požadavku zavolá koncový bod pro odhlášení Azure AD B2C. Tento přístup brání provádění změn v aplikaci.

Další informace o zásadách BIG-IP iRules najdete v části support.f5.com pro K42052145: Konfigurace automatického ukončení relace (odhlášení) na základě názvu souboru odkazovaného na identifikátor URI.

Poznámka

Bez ohledu na přístup se ujistěte, že tenant Azure AD B2C zná koncový bod odhlášení APM.

- Na portálu přejděte na Spravovat>manifest.

- Najděte vlastnost

logoutUrl. Přečte hodnotu null. - Přidejte identifikátor URI APM po odhlášení:

https://<mysite.com>/my.logout.php3

Poznámka

<mysite.com> je plně kvalifikovaný název domény BIG-IP pro vaši aplikaci založenou na hlavičce.

Optimalizovaný tok přihlášení

Pokud chcete zlepšit přihlašování uživatelů, potlačíte výzvu k přihlášení uživatele OAuth, která se zobrazí před Microsoft Entra předběžného ověření.

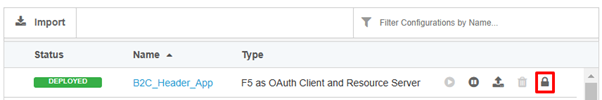

Přejděte dočásti Konfigurace s asistencípřístupu>.

Úplně vpravo na řádku vyberte ikonu visacího zámku .

Aplikace založená na hlavičce odemkne striktní konfiguraci.

Odemknutí striktní konfigurace zabrání změnám v uživatelském rozhraní průvodce. Objekty BIG-IP jsou přidruženy k publikované instanci aplikace a jsou otevřeny pro přímou správu.

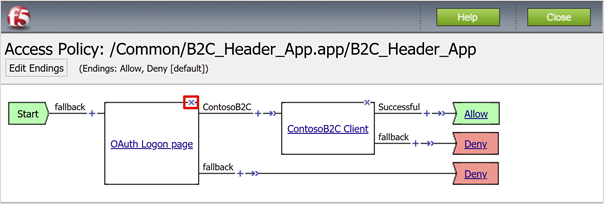

Přejděte na Profily přístupu>/ Profily přístupu zásad>(zásady pro jednotlivé relace).

U objektu zásad aplikace vyberte ve sloupci Zásady pro relacimožnost Upravit.

Pokud chcete odstranit objekt zásad přihlašovací stránky OAuth , vyberte X.

Na příkazovém řádku se připojte k předchozímu uzlu.

V levém horním rohu vyberte Použít zásady přístupu.

Zavřete kartu editoru vizuálů.

Při pokusu o připojení k aplikaci se zobrazí přihlašovací stránka Azure AD B2C.

Poznámka

Pokud znovu povolíte striktní režim a nasadíte konfiguraci, přepíšou se nastavení prováděná mimo uživatelské rozhraní konfigurace s asistencí. Implementujte tento scénář ručním vytvořením konfiguračních objektů pro produkční služby.

Poradce při potížích

Pokud se brání přístupu k chráněné aplikaci, využijte následující doprovodné materiály k řešení potíží.

Podrobnosti protokolu

Protokoly BIG-IP obsahují informace k izolaci problémů s ověřováním a jednotným přihlašováním. Zvyšte úroveň podrobností protokolu.

- Přejděte naNastaveníprotokolů> událostípřehledu>zásad> přístupu.

- Vyberte řádek pro publikovanou aplikaci a pak upravit>protokoly přístupového systému.

- V seznamu jednotného přihlašování vyberte Ladit.

- Vyberte OK.

- Než si prohlédnete protokoly, reprodukujte svůj problém.

Po dokončení vraťte předchozí nastavení.

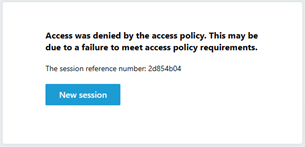

Chybová zpráva BIG-IP

Pokud se po Azure AD ověřování B2C zobrazí chybová zpráva BIG-IP, může problém souviset s jednotným přihlašováním z Microsoft Entra ID na BIG-IP.

- Přejděte na Sestavy Accessu>Přehled>Accessu.

- Spuštění sestavy za poslední hodinu

- Zkontrolujte protokoly, kde najdete stopy.

- Vyberte odkaz Zobrazit proměnné relace .

- Zjistěte, jestli APM obdrží očekávané deklarace identity Microsoft Entra.

Žádná chybová zpráva BIG-IP

Pokud se nezobrazí žádná chybová zpráva BIG-IP, může problém souviset s back-endovým požadavkem nebo jednotným přihlašováním z big-IP adresy do aplikace.

- Přejděte naPřehled>aktivních relacízásad> přístupu.

- Vyberte odkaz pro aktivní relaci.

- Vyberte odkaz Zobrazit proměnné .

- Zkontrolujte původní příčinu, zejména pokud služba BIG-IP APM získá nepřesné atributy relace.

- Protokoly aplikace vám pomůžou zjistit, jestli obdržela atributy jako hlavičky.

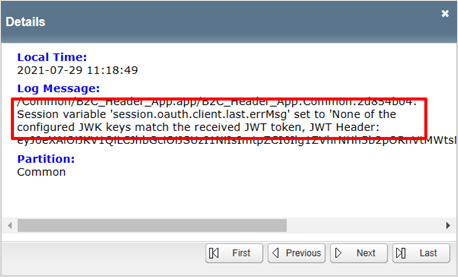

Známý problém s konfigurací s asistencí v8

Pokud používáte konfiguraci s asistencí v8, známý problém po úspěšném Azure AD ověřování B2C vygeneruje následující chybu. Problém může být v tom, že AGC během nasazování nepovoluje nastavení automatického JWT. APM nemůže získat aktuální podpisové klíče tokenu. Technik F5 zkoumá původní příčinu.

Podrobnosti najdete ve stejném protokolu přístupu.

Ruční povolení nastavení

- Přejděte dočásti Konfigurace s asistencípřístupu>.

- Úplně vpravo na řádku pro aplikaci založenou na záhlaví vyberte zámek.

- Přejděte do části Přístup k>zprostředkovatelůmklientského/resource serveru> OAuthfederace>.

- Vyberte poskytovatele pro konfiguraci Azure AD B2C.

- Zaškrtněte políčko Použít auto JWT .

- Vyberte Zjistit.

- Vyberte Uložit.

- Pole Klíč (JWT) obsahuje ID klíče certifikátu podpisového tokenu (KID) z metadat identifikátoru URI OpenID.

- V levém horním rohu vyberte Použít zásady přístupu.

- Vyberte Použít.

Další informace najdete v tématu techdocs.f5.com pro tipy pro řešení potíží s klientem A serverem prostředků OAuth.