Kurz: Konfigurace bezklíčového kódu pomocí Azure Active Directory B2C

Zjistěte, jak nakonfigurovat Azure Active Directory B2C (Azure AD B2C) pomocí řešení bez hesla Sift Keyless. Se Azure AD B2C jako zprostředkovatel identity (IdP) a integrujte bezklíčové ověřování se zákaznickými aplikacemi, abyste mohli poskytovat ověřování bez hesla. Bezklíčový Zero-Knowledge Biometric (ZKB) je vícefaktorové ověřování bez hesla, které pomáhá eliminovat podvody, útoky phishing a opakované použití přihlašovacích údajů a současně zlepšuje uživatelské prostředí a chrání soukromí.

Přejděte na keyless.io, kde najdete informace o:

Požadavky

Abyste mohli začít, budete potřebovat:

- Předplatné Azure

- Pokud ho nemáte, získejte bezplatný účet Azure.

- Tenant Azure AD B2C propojený s předplatným Azure

- Cloudový tenant bez klíčů

- Přejděte na keyless.io a požádejte o ukázku.

- Aplikace Authenticator bez klíčů nainstalovaná na uživatelském zařízení

Popis scénáře

Integrace bez klíčů zahrnuje následující komponenty:

- Azure AD B2C – autorizační server, který ověřuje přihlašovací údaje uživatele. Označuje se také jako zprostředkovatele identity.

- Webové a mobilní aplikace – mobilní nebo webové aplikace k ochraně bez klíčů a Azure AD B2C

- Mobilní aplikace Authenticator bez klíčů – mobilní aplikace Sift pro ověřování v aplikacích s podporou Azure AD B2C

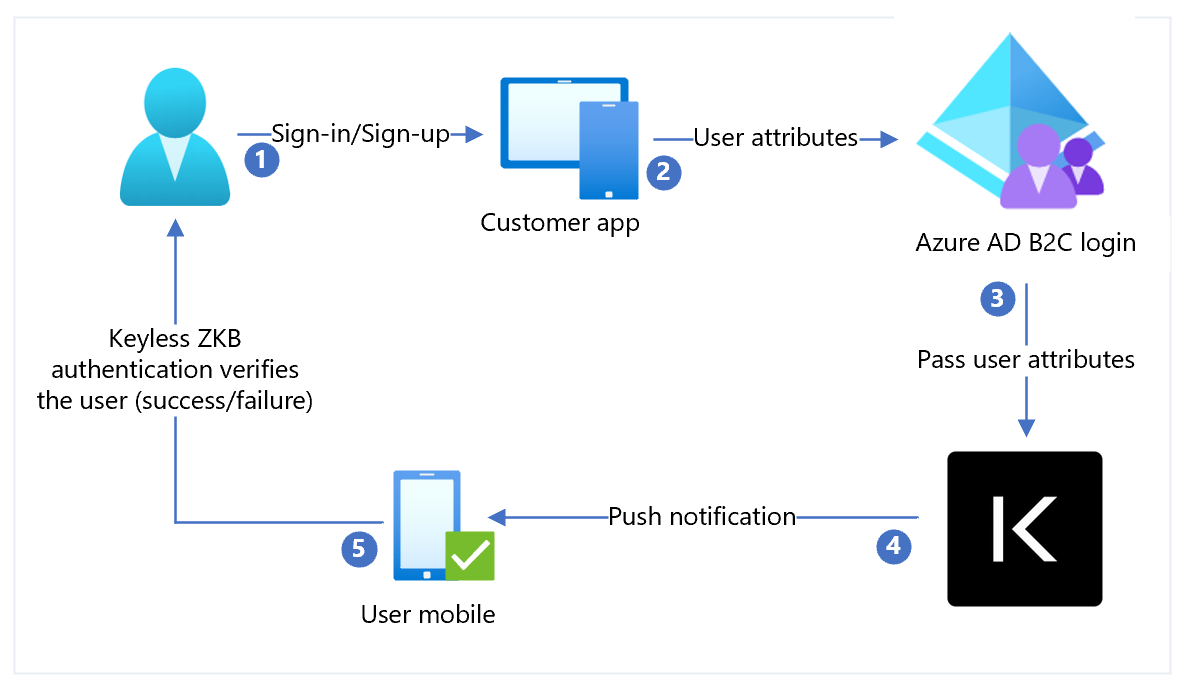

Následující diagram architektury znázorňuje implementaci.

- Uživatel se zobrazí na přihlašovací stránce. Uživatel vybere přihlášení/registraci a zadá uživatelské jméno.

- Aplikace odesílá atributy uživatele do Azure AD B2C k ověření identity.

- Azure AD B2C odesílá atributy uživatele do funkce Keyless k ověření.

- Bez klíčů odešle nabízené oznámení na mobilní zařízení zaregistrované uživatelem k ověření– biometrické skenování obličeje.

- Uživatel odpoví na nabízené oznámení a má udělený nebo odepřený přístup.

Přidání zprostředkovatele identity, konfigurace zprostředkovatele identity a vytvoření zásady toku uživatele

V následujících částech můžete přidat zprostředkovatele identity, nakonfigurovat zprostředkovatele identity a vytvořit zásady toku uživatele.

Přidání nového zprostředkovatele identity

Přidání nového zprostředkovatele identity:

- Přihlaste se k Azure Portal jako globální správce tenanta Azure AD B2C.

- Vyberte Adresáře a předplatná.

- Na stránce Nastavení portálu, Adresáře a předplatná najděte v seznamu Název adresáře svůj adresář Azure AD B2C.

- Vyberte Přepnout.

- V levém horním rohu Azure Portal vyberte Všechny služby.

- Vyhledejte a vyberte Azure AD B2C.

- Přejděte na Řídicí panel>Zprostředkovatelé identityAzure Active Directory B2C>.

- Vyberte Zprostředkovatelé identity.

- Vyberte Přidat.

Konfigurace zprostředkovatele identity

Konfigurace zprostředkovatele identity:

- Vyberte Typ >zprostředkovatele identityOpenID Connect (Preview).

- V části Název vyberte Bez klíčů.

- Do pole Adresa URL metadat vložte identifikátor URI hostované aplikace ověřování bez klíčů následovaný cestou, například

https://keyless.auth/.well-known/openid-configuration. - V části Tajný klíč klienta vyberte tajný klíč přidružený k instanci ověřování bez klíčů. Tajný klíč se použije později v konfiguraci kontejneru bez klíčů.

- Jako ID klienta vyberte ID klienta. ID klienta se použije později v konfiguraci kontejneru bez klíčů.

- V části Obor vyberte openid.

- Jako Typ odpovědi vyberte id_token.

- V části Režim odpovědi vyberte form_post.

- Vyberte OK.

- Vyberte Mapovat deklarace identity tohoto zprostředkovatele identity.

- Jako UserID (ID uživatele) vyberte From subscription (Z předplatného).

- Jako Zobrazovaný název vyberte Z předplatného.

- V části Režim odpovědi vyberte Z předplatného.

- Vyberte Uložit.

Vytvoření zásady toku uživatele

Bez klíčů se zobrazí jako nový zprostředkovatel identity OpenID Connect (OIDC) se zprostředkovateli identity B2C.

- Otevřete tenanta Azure AD B2C.

- V části Zásady vyberte Toky uživatelů.

- Vyberte Nový tok uživatele.

- Vyberte Zaregistrovat se a přihlásit se.

- Vyberte verzi.

- Vyberte Vytvořit.

- Zadejte Název zásady.

- V části Zprostředkovatelé identity vyberte vytvořeného zprostředkovatele identity bez klíčů.

- Zadejte název.

- Vyberte zprostředkovatele identity, který jste vytvořili.

- Přidejte e-mailovou adresu. Azure nepřesměruje přihlášení na bezklíčové řešení. zobrazí se obrazovka s možností uživatele.

- Ponechte pole Multi-Factor Authentication .

- Vyberte Vynutit zásady podmíněného přístupu.

- V části Atributy uživatele a deklarace identity tokenů v možnosti Shromáždit atribut vyberte Email Adresa.

- Přidejte atributy uživatele, Microsoft Entra ID shromažďuje s deklaracemi identity, Azure AD B2C vrátí do klientské aplikace.

- Vyberte Vytvořit.

- Vyberte nový tok uživatele.

- Na levém panelu vyberte Deklarace identity aplikací.

- V části Možnosti zaškrtněte políčko e-mail .

- Vyberte Uložit.

Testování toku uživatele

- Otevřete tenanta Azure AD B2C.

- V části Zásady vyberte Architektura prostředí identit.

- Vyberte vytvořený SignUpSignIn.

- Vyberte Spustit tok uživatele.

- V části Aplikace vyberte zaregistrovanou aplikaci (příklad je JWT).

- Jako Adresa URL odpovědi vyberte adresu URL pro přesměrování.

- Vyberte Spustit tok uživatele.

- Dokončete tok registrace a vytvořte účet.

- Po vytvoření atributu uživatele je během toku volána funkce Keyless.

Pokud je tok neúplný, ověřte, že uživatel je nebo není uložený v adresáři.