Konfigurace klasifikací oprávnění

V tomto článku se dozvíte, jak nakonfigurovat klasifikace oprávnění v Microsoft Entra ID. Klasifikace oprávnění umožňují identifikovat dopad, který mají různá oprávnění podle zásad a vyhodnocení rizik vaší organizace. Klasifikace oprávnění můžete například použít v zásadách souhlasu k identifikaci sady oprávnění, ke kterým mají uživatelé oprávnění souhlas.

Podporují se tři klasifikace oprávnění: Nízká, Střední (Preview) a Vysoká (Preview). V současné době je možné klasifikovat jenom delegovaná oprávnění, která nevyžadují souhlas správce.

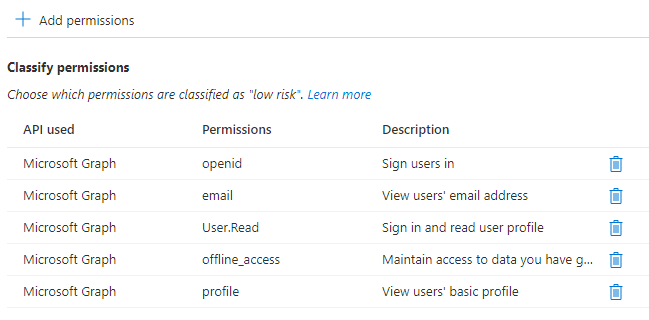

Minimální oprávnění potřebná k základnímu přihlášení jsou openid, profileemail, a offline_access, které jsou všechna delegovaná oprávnění v Microsoft Graphu. S těmito oprávněními může aplikace číst podrobnosti o profilu přihlášeného uživatele a tento přístup může udržovat i v případě, že uživatel aplikaci už nepoužívá.

Požadavky

Ke konfiguraci klasifikací oprávnění potřebujete:

- Účet Azure s aktivním předplatným. Vytvoření účtu zdarma

- Jedna z následujících rolí: Globální Správa istrator, Application Správa istrator nebo Cloud Application Správa istrator

Správa klasifikací oprávnění

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

Pomocí následujícího postupu klasifikujte oprávnění pomocí Centra pro správu Microsoft Entra:

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

- Přejděte ke klasifikaci oprávnění a souhlasu>s podnikovými>aplikacemi> identit.>

- Zvolte kartu pro klasifikaci oprávnění, kterou chcete aktualizovat.

- Pokud chcete klasifikovat další oprávnění, zvolte Přidat oprávnění .

- Vyberte rozhraní API a pak vyberte delegovaná oprávnění.

V tomto příkladu jsme klasifikovali minimální sadu oprávnění vyžadovanou pro jednotné přihlašování:

Ke klasifikaci oprávnění můžete použít nejnovější Azure AD PowerShell. Klasifikace oprávnění jsou nakonfigurovány pro ServicePrincipal objekt rozhraní API, který publikuje oprávnění.

Spuštěním následujícího příkazu se připojte k Azure AD PowerShellu. Pokud chcete udělit souhlas s požadovanými obory, přihlaste se alespoň jako cloudová aplikace Správa istrator.

Connect-AzureAD

Výpis aktuálních klasifikací oprávnění pomocí Azure AD PowerShellu

Načtěte objekt ServicePrincipal pro rozhraní API. Tady načteme objekt ServicePrincipal pro rozhraní Microsoft Graph API:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Přečtěte si delegovaná klasifikace oprávnění pro rozhraní API:

Get-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId | Format-Table Id, PermissionName, Classification

Klasifikace oprávnění jako "Nízký dopad" pomocí Azure AD PowerShellu

Načtěte objekt ServicePrincipal pro rozhraní API. Tady načteme objekt ServicePrincipal pro rozhraní Microsoft Graph API:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Vyhledejte delegovaná oprávnění, která chcete klasifikovat:

$delegatedPermission = $api.OAuth2Permissions | Where-Object { $_.Value -eq "User.ReadBasic.All" }Nastavte klasifikaci oprávnění pomocí názvu a ID oprávnění:

Add-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId ` -PermissionId $delegatedPermission.Id ` -PermissionName $delegatedPermission.Value ` -Classification "low"

Odebrání delegovaného klasifikace oprávnění pomocí Azure AD PowerShellu

Načtěte objekt ServicePrincipal pro rozhraní API. Tady načteme objekt ServicePrincipal pro rozhraní Microsoft Graph API:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Vyhledejte delegovanou klasifikaci oprávnění, kterou chcete odebrat:

$classifications = Get-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId $classificationToRemove = $classifications | Where-Object {$_.PermissionName -eq "User.ReadBasic.All"}Odstraňte klasifikaci oprávnění:

Remove-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId ` -Id $classificationToRemove.Id

Ke klasifikaci oprávnění můžete použít Microsoft Graph PowerShell. Klasifikace oprávnění jsou nakonfigurovány pro ServicePrincipal objekt rozhraní API, který publikuje oprávnění.

Spuštěním následujícího příkazu se připojte k Prostředí Microsoft Graph PowerShell. Pokud chcete udělit souhlas s požadovanými obory, přihlaste se alespoň jako cloudová aplikace Správa istrator.

Connect-MgGraph -Scopes "Policy.ReadWrite.PermissionGrant".

Výpis aktuálních klasifikací oprávnění pro rozhraní API pomocí Microsoft Graph PowerShellu

Načtěte objekt servicePrincipal pro rozhraní API:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Přečtěte si delegovaná klasifikace oprávnění pro rozhraní API:

Get-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id

Klasifikace oprávnění jako "Nízký dopad" pomocí Microsoft Graph PowerShellu

Načtěte objekt servicePrincipal pro rozhraní API:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Vyhledejte delegovaná oprávnění, která chcete klasifikovat:

$delegatedPermission = $api.Oauth2PermissionScopes | Where-Object {$_.Value -eq "openid"}Nastavte klasifikaci oprávnění:

$params = @{ PermissionId = $delegatedPermission.Id PermissionName = $delegatedPermission.Value Classification = "Low" } New-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id -BodyParameter $params

Odebrání delegovaného klasifikace oprávnění pomocí Microsoft Graph PowerShellu

Načtěte objekt servicePrincipal pro rozhraní API:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Vyhledejte delegovanou klasifikaci oprávnění, kterou chcete odebrat:

$classifications = Get-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id $classificationToRemove = $classifications | Where-Object {$_.PermissionName -eq "openid"}Odstraňte klasifikaci oprávnění:

Remove-MgServicePrincipalDelegatedPermissionClassification -DelegatedPermissionClassificationId $classificationToRemove.Id -ServicePrincipalId $api.id

Pokud chcete nakonfigurovat klasifikace oprávnění pro podnikovou aplikaci, přihlaste se k Graph Explorerujako alespoň cloudová aplikace Správa istrator.

Musíte udělit souhlas s oprávněním Policy.ReadWrite.PermissionGrant .

Spuštěním následujících dotazů v Microsoft Graph Exploreru přidejte delegovanou klasifikaci oprávnění pro aplikaci.

Výpis aktuálních klasifikací oprávnění pro rozhraní API pomocí rozhraní Microsoft Graph API

Vytvořte seznam aktuálních klasifikací oprávnění pro rozhraní API pomocí následujícího volání rozhraní Microsoft Graph API.

GET https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications

Klasifikace oprávnění jako "Nízký dopad" pomocí rozhraní Microsoft Graph API

V následujícím příkladu klasifikujeme oprávnění jako "nízký dopad".

Přidejte delegovanou klasifikaci oprávnění pro rozhraní API pomocí následujícího volání rozhraní Microsoft Graph API.

POST https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications

Content-type: application/json

{

"permissionId": "b4e74841-8e56-480b-be8b-910348b18b4c",

"classification": "low"

}

Odebrání delegovaného klasifikace oprávnění pomocí rozhraní Microsoft Graph API

Spuštěním následujícího dotazu v Microsoft Graph Exploreru odeberte delegovanou klasifikaci oprávnění pro rozhraní API.

DELETE https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications/QUjntFaOC0i-i5EDSLGLTAE