Nejčastější dotazy ke spravovaným identitám pro prostředky Azure

Spravované identity pro prostředky Azure jsou funkcí ID Microsoft Entra. Každá ze služeb Azure, které podporují spravované identity pro prostředky Azure, se řídí vlastní časovou osou. Než začnete, nezapomeňte zkontrolovat stav dostupnosti spravovaných identit pro váš prostředek a známé problémy.

Poznámka:

Spravované identity prostředků Azure jsou novým názvem služby, která se dříve jmenovala Identita spravované služby (MSI).

Správa

Jak můžete najít prostředky, které mají spravovanou identitu?

Seznam prostředků, které mají spravovanou identitu přiřazenou systémem, najdete pomocí následujícího příkazu Azure CLI:

az resource list --query "[?identity.type=='SystemAssigned'].{Name:name, principalId:identity.principalId}" --output table

Jaká oprávnění Azure RBAC se vyžadují k použití spravované identity u prostředku?

- Spravovaná identita přiřazená systémem: Musíte mít oprávnění k zápisu k prostředku. Například v případě virtuálních počítačů potřebujete oprávnění

Microsoft.Compute/virtualMachines/write. Tato akce je součástí předdefinovaných rolí specifických pro prostředky, jako je Přispěvatel virtuálních počítačů. - Přiřazení spravovaných identit přiřazených uživatelem k prostředkům: Potřebujete oprávnění k zápisu prostředku. Například v případě virtuálních počítačů potřebujete oprávnění

Microsoft.Compute/virtualMachines/write. Budete také potřebovatMicrosoft.ManagedIdentity/userAssignedIdentities/*/assign/actionakci s identitou přiřazenou uživatelem. Tato akce je součástí předdefinované role Operátor spravované identity. - Správa identit přiřazených uživatelem: K vytvoření nebo odstranění spravovaných identit přiřazených uživatelem potřebujete přiřazení role Přispěvatel spravované identity.

- Správa přiřazení rolí pro spravované identity: Potřebujete přiřazení role Vlastník nebo Uživatelský přístup Správa ustratoru nad prostředkem, ke kterému udělujete přístup. K prostředku budete potřebovat přiřazení role Čtenář s identitou přiřazenou systémem nebo k identitě přiřazené uživatelem, která má přiřazenou roli. Pokud nemáte přístup pro čtení, můžete vyhledat pomocí "Uživatel, skupina nebo instanční objekt" a najít backing instanční objekt identity místo vyhledávání podle spravované identity při přidávání přiřazení role. Přečtěte si další informace o přiřazování rolí Azure.

Návody zabránit vytváření spravovaných identit přiřazených uživatelem?

Uživatelům můžete zabránit v vytváření spravovaných identit přiřazených uživatelem pomocí služby Azure Policy.

Přihlaste se k webu Azure Portal a přejděte na Zásady.

Volba definic

Vyberte + Definice zásady a zadejte potřebné informace.

V části pravidla zásad vložte:

{ "mode": "All", "policyRule": { "if": { "field": "type", "equals": "Microsoft.ManagedIdentity/userAssignedIdentities" }, "then": { "effect": "deny" } }, "parameters": {} }

Po vytvoření zásady ji přiřaďte ke skupině prostředků, kterou chcete použít.

- Přejděte do skupin prostředků.

- Najděte skupinu prostředků, kterou používáte k testování.

- V nabídce vlevo zvolte Zásady .

- Výběr možnosti Přiřadit zásadu

- V části Základy zadejte:

- Určení rozsahu skupiny prostředků, kterou používáme k testování

- Definice zásady: Zásady, které jsme vytvořili dříve.

- Ponechte všechna ostatní nastavení ve výchozím nastavení a zvolte Zkontrolovat a vytvořit.

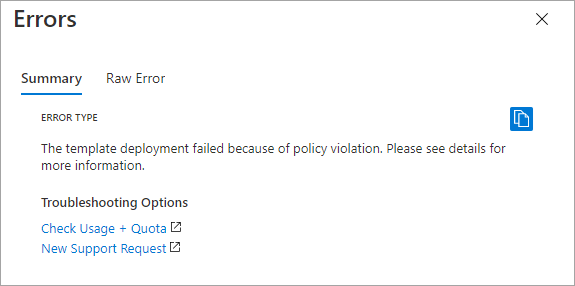

V tomto okamžiku se všechny pokusy o vytvoření spravované identity přiřazené uživatelem ve skupině prostředků nezdaří.

Koncepty

Mají spravované identity záložní objekt aplikace?

Ne, spravované identity a registrace aplikací Microsoft Entra nejsou v adresáři totéž.

Registrace aplikací mají dvě komponenty: Objekt aplikace + instanční objekt. Spravované identity pro prostředky Azure mají pouze jednu z těchto komponent: objekt instančního objektu.

Spravované identity nemají v adresáři objekt aplikace, což se běžně používá k udělení oprávnění aplikace pro MS Graph. Místo toho je potřeba udělit oprávnění ms graphu pro spravované identity přímo instančnímu objektu.

Jaké jsou přihlašovací údaje přidružené ke spravované identitě? Jak dlouho je platný a jak často se obměňuje?

Poznámka:

Způsob ověřování spravovaných identit je interní podrobnosti implementace, které se můžou bez předchozího upozornění změnit.

Spravované identity používají ověřování založené na certifikátech. Přihlašovací údaje každé spravované identity mají vypršení platnosti 90 dnů a jsou zahrnuté po 45 dnech.

Jaká identita se ve výchozím nastavení IMDS nastaví, pokud v požadavku nezadám identitu?

- Pokud je spravovaná identita přiřazená systémem povolená a v požadavku není zadána žádná identita, azure Instance Metadata Service (IMDS) ve výchozím nastavení nastaví spravovanou identitu přiřazenou systémem.

- Pokud spravovaná identita přiřazená systémem není povolená a existuje jenom jedna spravovaná identita přiřazená uživatelem, služba IMDS se ve výchozím nastavení nastaví na spravovanou identitu přiřazenou jedním uživatelem.

- Pokud spravovaná identita přiřazená systémem není povolená a existuje více spravovaných identit přiřazených uživatelem, musíte v požadavku zadat spravovanou identitu.

Omezení

Je možné použít stejnou spravovanou identitu napříč několika oblastmi?

Stručně řečeno, ano, můžete použít spravované identity přiřazené uživatelem ve více než jedné oblasti Azure. Delší odpovědí je, že zatímco spravované identity přiřazené uživatelem se vytvářejí jako místní prostředky, je přidružený instanční objekt (SP) vytvořený v Microsoft Entra ID dostupný globálně. Instanční objekt je možné použít z libovolné oblasti Azure a její dostupnost závisí na dostupnosti ID Microsoft Entra. Pokud jste například vytvořili spravovanou identitu přiřazenou uživatelem v oblasti Středojižní jih a tato oblast přestane být k dispozici, tento problém má vliv jenom na aktivity řídicí roviny u samotné spravované identity. Aktivity prováděné všemi prostředky, které jsou už nakonfigurované tak, aby používaly spravované identity, by to nemělo vliv.

Fungují spravované identity pro prostředky Azure s Azure Cloud Services (Classic)?

Spravované identity pro prostředky Azure v současnosti nepodporují Azure Cloud Services (classic). "

Jaká je hranice zabezpečení spravovaných identit pro prostředky Azure?

Hranice zabezpečení identity je prostředek, ke kterému je připojený. Například hranice zabezpečení pro virtuální počítač se spravovanými identitami pro prostředky Azure je virtuální počítač. Jakýkoli kód spuštěný na daném virtuálním počítači dokáže volat koncový bod spravovaných identit a požádat o tokeny. Prostředí je podobné při práci s dalšími prostředky, které podporují spravované identity.

Vytvoří se spravované identity automaticky, když přesunu předplatné do jiného adresáře?

Ne, pokud přesunete předplatné do jiného adresáře, budete je muset znovu vytvořit ručně a znovu udělit přiřazení rolí Azure.

- Spravované identity přiřazené systémem: Zakažte je a znovu je povolte.

- Spravované identity přiřazené uživatelem: Odstraňte je, znovu je vytvořte a připojte je k potřebným prostředkům (například virtuálním počítačům).

Můžu použít spravovanou identitu pro přístup k prostředku v jiném adresáři nebo tenantovi?

Ne, spravované identity v současné době nepodporují scénáře napříč adresáři.

Platí pro spravované identity nějaká omezení přenosové rychlosti?

Omezení spravovaných identit mají závislosti na limitech služeb Azure, omezeních služby Azure Instance Metadata Service (IMDS) a omezeních služby Microsoft Entra.

- Limity služby Azure definují počet operací vytváření, které je možné provést na úrovni tenanta a předplatného. Spravované identity přiřazené uživatelem mají také omezení týkající se jejich pojmenování.

- ImDS obecně platí, že požadavky na IMDS jsou omezené na pět požadavků za sekundu. Žádosti, které tuto prahovou hodnotu překračují, budou zamítnuty s odpovědí 429. Požadavky na kategorii Spravovaná identita jsou omezené na 20 požadavků za sekundu a 5 souběžných požadavků. Další informace najdete v článku o službě Azure Instance Metadata Service (Windows).

- Služba Microsoft Entra Každá spravovaná identita se počítá do limitu kvóty objektů v tenantovi Microsoft Entra, jak je popsáno v omezeních a omezeních služby Microsoft Entra.

Je možné přesunout spravovanou identitu přiřazenou uživatelem do jiné skupiny prostředků nebo předplatného?

Přesunutí spravované identity přiřazené uživatelem do jiné skupiny prostředků se nepodporuje.

Jsou tokeny spravovaných identit uložené v mezipaměti?

Tokeny spravované identity se ukládají do mezipaměti základní infrastruktury Azure pro účely výkonu a odolnosti: back-endové služby pro spravované identity uchovávají mezipaměť na identifikátor URI prostředku přibližně po dobu 24 hodin. Může trvat několik hodin, než se změny oprávnění spravované identity projeví, například. Dnes není možné vynutit aktualizaci tokenu spravované identity před vypršením jeho platnosti. Další informace najdete v tématu Omezení používání spravovaných identit pro autorizaci.

Jsou spravované identity obnovitelné odstranění?

Ano, spravované identity se po dobu 30 dnů obnovitelně odstraní. Instanční objekt spravované identity s obnovitelném odstraněním můžete zobrazit, ale nemůžete ho obnovit ani trvale odstranit.

Co se stane s tokeny po odstranění spravované identity?

Když se spravovaná identita odstraní, prostředek Azure, který byl dříve přidružený k této identitě, už nemůže požadovat nové tokeny pro tuto identitu. Tokeny vydané před odstraněním identity budou stále platné až do původního vypršení platnosti. Některé systémy autorizace cílových koncových bodů můžou v adresáři pro identitu provádět jiné kontroly, v takovém případě požadavek selže, protože objekt nejde najít. Některé systémy, jako je Azure RBAC, ale budou dál přijímat žádosti z daného tokenu, dokud nevyprší jeho platnost.