Článek ukazuje, jak implementovat vícefaktorové ověřování pro desktopové klienty Outlooku, kteří přistupují k Serveru Microsoft Exchange. Existují čtyři architektury, které odpovídají čtyřem různým možnostem microsoft Exchange, které mají poštovní schránku uživatele:

Poznámka

V diagramech zobrazují černé přerušované čáry základní interakce mezi místními komponentami Active Directory, Microsoft Entra Připojení, Microsoft Entra ID, AD FS a webovou proxy aplikací. O těchto interakcích se dozvíte v portech a protokolech požadovaných pro hybridní identitu.

Architektura (Exchange Online)

Stáhněte si soubor Visia se všemi diagramy v tomto článku.

V tomto scénáři musí uživatelé používat verzi klienta Outlooku, která podporuje moderní ověřování. Další informace najdete v tématu Jak funguje moderní ověřování pro klientské aplikace Office 2013, Office 2016 a Office 2019. Tato architektura se věnuje Outlooku pro Windows i Outlook pro Mac.

Pracovní postup (Exchange Online)

- Uživatel se pokusí získat přístup k Exchangi Online přes Outlook.

- Exchange Online poskytuje adresu URL koncového bodu Microsoft Entra pro načtení přístupového tokenu pro získání přístupu k poštovní schránce.

- Outlook se připojí k Microsoft Entra ID pomocí této adresy URL.

- Jakmile je doména federovaná, Microsoft Entra ID přesměruje požadavek na místní službu AD FS.

- Uživatel zadá přihlašovací údaje na přihlašovací stránce služby AD FS.

- Služba AD FS přesměruje relaci zpět na MICROSOFT Entra ID.

- Microsoft Entra ID používá zásady podmíněného přístupu Azure s vícefaktorovým požadavkem na ověřování pro mobilní aplikace a desktopové klienty. Informace o nastavení této zásady najdete v části nasazení tohoto článku.

- Zásada podmíněného přístupu volá vícefaktorové ověřování Microsoft Entra. Uživatel získá požadavek na dokončení vícefaktorového ověřování.

- Uživatel dokončí vícefaktorové ověřování.

- Id Microsoft Entra vydává přístup a obnovovací tokeny a vrací je klientovi.

- Pomocí přístupového tokenu se klient připojí k Exchangi Online a načte obsah.

Konfigurace (Exchange Online)

Pokud chcete blokovat pokusy o přístup k Exchangi Online prostřednictvím staršího ověřování (červená přerušovaná čára v diagramu), musíte vytvořit zásadu ověřování, která zakáže starší ověřování pro protokoly, které služba Outlook používá. Toto jsou konkrétní protokoly, které potřebujete zakázat: Automatická konfigurace, MAPI, Offline adresáře a EWS. Tady je odpovídající konfigurace:

AllowBasicAuthAutodiscover: False

AllowBasicAuthMapi: False

AllowBasicAuthOfflineAddressBook: False

AllowBasicAuthWebServices: False

AllowBasicAuthRpc: False

Protokol vzdáleného volání procedur (RPC) se už pro Office 365 nepodporuje , takže poslední parametr nemá vliv na klienty.

Tady je příklad příkazu pro vytvoření této zásady ověřování:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -AllowBasicAuthRpc:$false -AllowBasicAuthMapi:$false -AllowBasicAuthAutodiscover:$false

-AllowBasicAuthWebServices:$false -AllowBasicAuthOfflineAddressBook:$false

Poznámka

Ve výchozím nastavení je po vytvoření zásady zakázané i starší ověřování pro všechny ostatní protokoly (například IMAP, POP a ActiveSync). Pokud chcete toto chování změnit, můžete protokoly povolit pomocí příkazu PowerShellu, jako je tento:

Set-AuthenticationPolicy -Identity BlockOutlook -AllowBasicAuthImap:$true

Po vytvoření zásady ověřování ji můžete nejprve přiřadit pilotní skupině uživatelů pomocí Set-User user01 -AuthenticationPolicy <name_of_policy> příkazu. Po testování můžete zásadu rozšířit tak, aby zahrnovala všechny uživatele. Pokud chcete použít zásady na úrovni organizace, použijte Set-OrganizationConfig -DefaultAuthenticationPolicy <name_of_policy> příkaz. Pro tuto konfiguraci musíte použít Exchange Online PowerShell.

Architektura (Exchange Online, AD FS)

Stáhněte si soubor Visia se všemi diagramy v tomto článku.

Tento scénář je stejný jako předchozí, s tím rozdílem, že pro vícefaktorové ověřování používá jiný trigger. V předchozím scénáři jsme k ověřování použili místní službu AD FS. Pak jsme přesměrovali informace o úspěšném ověření na ID Microsoft Entra, kde zásady podmíněného přístupu vynucovaly vícefaktorové ověřování. V tomto scénáři místo použití podmíněného přístupu k vynucení vícefaktorového ověřování vytvoříme zásadu řízení přístupu na úrovni služby AD FS a vynucujeme vícefaktorové ověřování. Zbytek architektury je stejný jako předchozí.

Poznámka

Tento scénář doporučujeme jenom v případě, že předchozí scénář nemůžete použít.

V tomto scénáři musí uživatelé používat verzi klienta Outlooku, která podporuje moderní ověřování. Další informace najdete v tématu Jak funguje moderní ověřování pro klientské aplikace Office 2013, Office 2016 a Office 2019. Tato architektura se věnuje Outlooku pro Windows i Outlook pro Mac.

Pracovní postup (Exchange Online, AD FS)

Uživatel se pokusí získat přístup k Exchangi Online přes Outlook.

Exchange Online poskytuje adresu URL koncového bodu Microsoft Entra pro načtení přístupového tokenu pro získání přístupu k poštovní schránce.

Outlook se připojí k Microsoft Entra ID pomocí této adresy URL.

Pokud je doména federovaná, Microsoft Entra ID přesměruje požadavek na místní službu AD FS.

Uživatel zadá přihlašovací údaje na přihlašovací stránce služby AD FS.

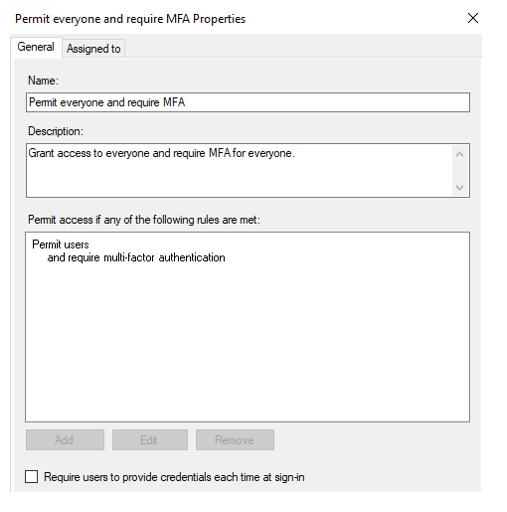

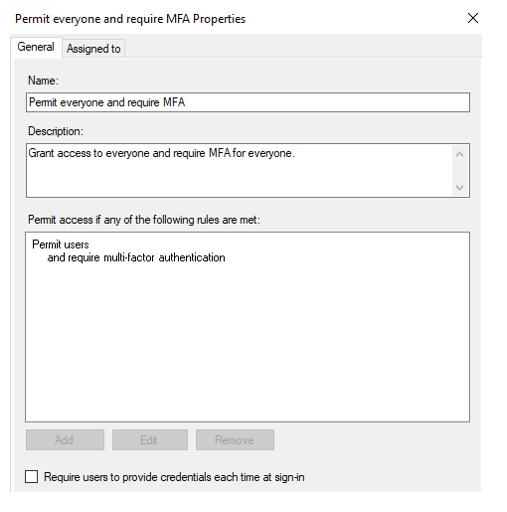

Reagování na zásady řízení přístupu AF DS služba AD FS volá vícefaktorové ověřování Microsoft Entra k dokončení ověřování. Tady je příklad tohoto typu zásad řízení přístupu služby AD FS:

Uživatel získá požadavek na dokončení vícefaktorového ověřování.

Uživatel dokončí vícefaktorové ověřování.

Služba AD FS přesměruje relaci zpět na MICROSOFT Entra ID.

Id Microsoft Entra vydává přístup a obnovovací tokeny a vrací je klientovi.

Pomocí přístupového tokenu se klient připojí k Exchangi Online a načte obsah.

Konfigurace (Exchange Online, AD FS)

Poznámka

Zásady řízení přístupu implementované v kroku 6 se použijí na úrovni důvěryhodnosti předávající strany, takže ovlivní všechny žádosti o ověření pro všechny služby Office 365, které procházejí službou AD FS. Pomocí ověřovacích pravidel služby AD FS můžete použít další filtrování. Doporučujeme ale místo použití zásad řízení přístupu služby AD FS pro služby Microsoft 365 použít zásady podmíněného přístupu (popsané v předchozí architektuře). Předchozí scénář je častější a jeho použitím můžete dosáhnout lepší flexibility.

Pokud chcete blokovat pokusy o přístup k Exchangi Online prostřednictvím staršího ověřování (červená přerušovaná čára v diagramu), musíte vytvořit zásadu ověřování, která zakáže starší ověřování pro protokoly, které služba Outlook používá. Toto jsou konkrétní protokoly, které potřebujete zakázat: Automatická konfigurace, MAPI, Offline adresáře a EWS. Tady je odpovídající konfigurace:

AllowBasicAuthAutodiscover: False

AllowBasicAuthMapi: False

AllowBasicAuthOfflineAddressBook: False

AllowBasicAuthWebServices: False

AllowBasicAuthRpc: False

Protokol RPC už není pro Office 365 podporovaný , takže poslední parametr nemá vliv na klienty.

Tady je příklad příkazu pro vytvoření této zásady ověřování:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -AllowBasicAuthRpc:$false -AllowBasicAuthMapi:$false -AllowBasicAuthAutodiscover:$false

-AllowBasicAuthWebServices:$false -AllowBasicAuthOfflineAddressBook:$false

Architektura (místní Exchange)

Stáhněte si soubor Visia se všemi diagramy v tomto článku.

Tato architektura se věnuje Outlooku pro Windows i Outlook pro Mac.

Pracovní postup (místní Exchange)

- Uživatel s poštovní schránkou na Exchange Serveru spustí klienta Outlooku. Klient Outlooku se připojí k Systému Exchange Server a určí, že má moderní možnosti ověřování.

- Exchange Server odešle klientovi odpověď, která požaduje, aby získal token z ID Microsoft Entra.

- Klient Outlooku se připojí k adrese URL Microsoft Entra, kterou poskytuje Exchange Server.

- Azure identifikuje, že doména uživatele je federovaná, takže odesílá požadavky službě AD FS (přes webovou proxy aplikací).

- Uživatel zadá přihlašovací údaje na přihlašovací stránce služby AD FS.

- Služba AD FS přesměruje relaci zpět na MICROSOFT Entra ID.

- Microsoft Entra ID používá zásady podmíněného přístupu Azure s vícefaktorovým požadavkem na ověřování pro mobilní aplikace a desktopové klienty. Informace o nastavení této zásady najdete v části nasazení tohoto článku.

- Zásada podmíněného přístupu volá vícefaktorové ověřování Microsoft Entra. Uživatel získá požadavek na dokončení vícefaktorového ověřování.

- Uživatel dokončí vícefaktorové ověřování.

- Id Microsoft Entra vydává přístup a obnovovací tokeny a vrací je klientovi.

- Uživatel zobrazí přístupový token pro Exchange Server a Exchange autorizuje přístup k poštovní schránce.

Konfigurace (místní Exchange)

Pokud chcete blokovat pokusy o přístup k místnímu Exchangi prostřednictvím staršího ověřování (červená přerušovaná čára v diagramu), musíte vytvořit zásadu ověřování, která zakáže starší ověřování pro protokoly, které služba Outlook používá. Toto jsou konkrétní protokoly, které potřebujete zakázat: Automatická konfigurace, MAPI, Offline adresáře, EWS a RPC. Tady je odpovídající konfigurace:

BlockLegacyAuthAutodiscover : True

BlockLegacyAuthMapi: True

BlockLegacyAuthOfflineAddressBook: True

BlockLegacyAuthRpc: True

BlockLegacyAuthWebServices: True

Protokol RPC nepodporuje moderní ověřování, takže nepodporuje vícefaktorové ověřování Microsoft Entra. Společnost Microsoft doporučuje protokol MAPI pro klienty Outlooku pro Windows.

Tady je příklad příkazu pro vytvoření této zásady ověřování:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -BlockLegacyAuthAutodiscover -BlockLegacyAuthMapi -BlockLegacyAuthOfflineAddressBook -BlockLegacyAuthRpc

Po vytvoření zásady ověřování ji můžete nejprve přiřadit pilotní skupině uživatelů pomocí Set-User user01 -AuthenticationPolicy <name_of_policy> příkazu. Po testování můžete zásadu rozšířit tak, aby zahrnovala všechny uživatele. Pokud chcete použít zásady na úrovni organizace, použijte Set-OrganizationConfig -DefaultAuthenticationPolicy <name_of_policy> příkaz. Pro tuto konfiguraci musíte použít místní Prostředí PowerShell pro Exchange.

Architektura (místní Exchange, AD FS)

Stáhněte si soubor Visia se všemi diagramy v tomto článku.

Tento scénář je podobný předchozímu. V tomto scénáři ale služba AD FS aktivuje vícefaktorové ověřování. Tato architektura se věnuje Outlooku pro Windows i Outlook pro Mac.

Poznámka

Tento scénář doporučujeme jenom v případě, že předchozí scénář nemůžete použít.

Pracovní postup (místní Exchange, AD FS)

Uživatel spustí klienta Outlooku. Klient se připojí k Systému Exchange Server a určí, že má moderní možnosti ověřování.

Exchange Server odešle klientovi odpověď, která požaduje, aby získal token z ID Microsoft Entra. Exchange Server poskytuje klientovi adresu URL pro Microsoft Entra ID.

Klient používá adresu URL pro přístup k ID Microsoft Entra.

V tomto scénáři je doména federovaná. Microsoft Entra ID přesměruje klienta do služby AD FS prostřednictvím webového proxy aplikací.

Uživatel zadá přihlašovací údaje na přihlašovací stránce služby AD FS.

Služba AD FS aktivuje vícefaktorové ověřování. Tady je příklad tohoto typu zásad řízení přístupu služby AD FS:

Uživatel získá požadavek na dokončení vícefaktorového ověřování.

Uživatel dokončí vícefaktorové ověřování.

Služba AD FS přesměruje relaci zpět na MICROSOFT Entra ID.

Id Microsoft Entra vydává uživateli přístup a obnovovací tokeny.

Klient zobrazí přístupový token místnímu serveru Exchange. Exchange autorizuje přístup k poštovní schránce uživatele.

Konfigurace (místní Exchange, AD FS)

Poznámka

Zásady řízení přístupu implementované v kroku 6 se použijí na úrovni důvěryhodnosti předávající strany, takže ovlivní všechny žádosti o ověření pro všechny služby Office 365, které procházejí službou AD FS. Pomocí ověřovacích pravidel služby AD FS můžete použít další filtrování. Doporučujeme ale místo použití zásad řízení přístupu služby AD FS pro služby Microsoft 365 použít zásady podmíněného přístupu (popsané v předchozí architektuře). Předchozí scénář je častější a jeho použitím můžete dosáhnout lepší flexibility.

Pokud chcete blokovat pokusy o přístup k místnímu Exchangi prostřednictvím staršího ověřování (červená přerušovaná čára v diagramu), musíte vytvořit zásadu ověřování, která zakáže starší ověřování pro protokoly, které služba Outlook používá. Toto jsou konkrétní protokoly, které potřebujete zakázat: Automatická konfigurace, MAPI, Offline adresáře, EWS a RPC. Tady je odpovídající konfigurace:

BlockLegacyAuthAutodiscover : True

BlockLegacyAuthMapi: True

BlockLegacyAuthOfflineAddressBook: True

BlockLegacyAuthRpc: True

BlockLegacyAuthWebServices: True

Protokol RPC nepodporuje moderní ověřování, takže nepodporuje vícefaktorové ověřování Microsoft Entra. Společnost Microsoft doporučuje protokol MAPI pro klienty Outlooku pro Windows.

Tady je příklad příkazu pro vytvoření této zásady ověřování:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -BlockLegacyAuthAutodiscover -BlockLegacyAuthMapi -BlockLegacyAuthOfflineAddressBook -BlockLegacyAuthRpc

Po vytvoření zásady ověřování ji můžete nejprve přiřadit pilotní skupině uživatelů pomocí Set-User user01 -AuthenticationPolicy <name_of_policy> příkazu. Po testování můžete zásadu rozšířit tak, aby zahrnovala všechny uživatele. Pokud chcete použít zásady na úrovni organizace, použijte Set-OrganizationConfig -DefaultAuthenticationPolicy <name_of_policy> příkaz. Pro tuto konfiguraci musíte použít místní Prostředí PowerShell pro Exchange.

Součásti

- Microsoft Entra ID. Microsoft Entra ID je cloudová služba pro správu identit a přístupu Od Microsoftu. Poskytuje moderní ověřování, které je v podstatě založené na EvoSTS (služba tokenů zabezpečení používaná Microsoft Entra ID). Používá se jako ověřovací server pro místní Exchange Server.

- Vícefaktorové ověřování Microsoft Entra Vícefaktorové ověřování je proces, při kterém se uživatelům během procesu přihlašování zobrazí výzva k zadání jiné formy identifikace, například kódu na mobilním telefonu nebo při skenování otisku prstu.

- Podmíněný přístup Microsoft Entra. Podmíněný přístup je funkce, kterou Microsoft Entra ID používá k vynucení zásad organizace, jako je vícefaktorové ověřování.

- AD FS. Služba AD FS umožňuje správu federovaných identit a přístupu sdílením práv k digitálním identitám a nárokům napříč hranicemi zabezpečení a podniku s lepším zabezpečením. V těchto architekturách se používá k usnadnění přihlašování uživatelů s federovanou identitou.

- Webová proxy aplikací Webové proxy aplikací předem ověří přístup k webovým aplikacím pomocí služby AD FS. Funguje také jako proxy služby AD FS.

- Microsoft Intune. Intune je naše cloudová sjednocená správa koncových bodů, správa koncových bodů v operačních systémech Windows, Android, Mac, iOS a Linux.

- Exchange Server. Exchange Server hostuje místní poštovní schránky uživatelů. V těchto architekturách používá tokeny vystavené uživateli microsoft Entra ID k autorizaci přístupu k poštovním schránkám.

- Služby Active Directory. Služba Active Directory services ukládá informace o členech domény, včetně zařízení a uživatelů. V těchto architekturách uživatelské účty patří ke službám Active Directory a synchronizují se s Microsoft Entra ID.

- Outlook pro firmy Outlook je klientská aplikace, která podporuje moderní ověřování.

Podrobnosti scénáře

Podniková infrastruktura zasílání zpráv (EMI) je klíčovou službou pro organizace. Přechod ze starších, méně zabezpečených metod ověřování a autorizace na moderní ověřování je zásadní výzvou na světě, kde je běžná vzdálená práce. Implementace požadavků na vícefaktorové ověřování pro přístup ke službě zasílání zpráv je jedním z nejúčinnějších způsobů, jak tuto výzvu splnit.

Tento článek popisuje čtyři architektury pro vylepšení zabezpečení ve scénáři přístupu desktopového klienta Outlooku pomocí vícefaktorového ověřování Microsoft Entra.

Jedná se o čtyři architektury podle čtyř různých možností microsoft Exchange:

Všechny čtyři architektury pokrývají Outlook pro Windows i Outlook pro Mac.

Informace o použití vícefaktorového ověřování v jiných scénářích hybridního zasílání zpráv najdete v těchto článcích:

- Hybridní infrastruktura zasílání zpráv s rozšířeným zabezpečením ve scénáři webového přístupu

- Hybridní infrastruktura zasílání zpráv s rozšířeným zabezpečením ve scénáři mobilního přístupu

Tento článek se nezabírá o jiných protokolech, jako je IMAP nebo POP. Tyto scénáře obvykle nepoužívají tyto protokoly.

Obecné poznámky

- Tyto architektury používají model federované identity Microsoft Entra. Pro synchronizaci hodnot hash hesel a modely předávacího ověřování je logika a tok stejné. Jediný rozdíl souvisí se skutečností, že ID Microsoft Entra nepřesměruje žádost o ověření na službu místní Active Directory Federation Services (AD FS).

- Místní Exchange znamená, že Exchange 2019 s nejnovějšími aktualizacemi a rolí poštovní schránky.

- Ve skutečném prostředí nebudete mít jenom jeden server. Budete mít pole serverů Exchange s vyrovnáváním zatížení pro zajištění vysoké dostupnosti. Zde popsané scénáře jsou vhodné pro danou konfiguraci.

Potenciální případy použití

Tato architektura je relevantní pro následující scénáře:

- Vylepšení zabezpečení EMI

- Přijměte strategii zabezpečení nulová důvěra (Zero Trust).

- Během přechodu na exchange Online nebo koexistence použijte standardní vysokou úroveň ochrany pro místní službu zasílání zpráv.

- V uzavřených nebo vysoce zabezpečených organizacích, jako jsou ty z finančního sektoru, vynucujte přísné požadavky na zabezpečení nebo dodržování předpisů.

Požadavky

Tyto aspekty implementují pilíře dobře architektuře Azure, což je sada hlavních principů, které je možné použít ke zlepšení kvality úlohy. Další informace naleznete v tématu Microsoft Azure Well-Architected Framework.

Spolehlivost

Spolehlivost zajišťuje, aby vaše aplikace splňovala závazky, které jste udělali pro své zákazníky. Další informace najdete v tématu Přehled pilíře spolehlivosti.

Dostupnost

Celková dostupnost závisí na dostupnosti zahrnutých komponent. Informace o dostupnosti najdete v těchto zdrojích informací:

- Zlepšení dostupnosti Microsoft Entra

- Cloudové služby, kterým můžete důvěřovat: Dostupnost Office 365

- Co je architektura Microsoft Entra?

Dostupnost místních komponent řešení závisí na implementovaném návrhu, dostupnosti hardwaru a vašich interních operacích a rutinách údržby. Informace o dostupnosti některých z těchto komponent najdete v následujících zdrojích informací:

- Nastavení nasazení služby AD FS se skupinami dostupnosti AlwaysOn

- Nasazení vysoké dostupnosti a odolnosti lokality na Exchange Serveru

- Webová proxy aplikací ve Windows Serveru

Pokud chcete používat hybridní moderní ověřování, musíte zajistit, aby všichni klienti ve vaší síti měli přístup k Microsoft Entra ID. Musíte také konzistentně udržovat porty brány firewall Office 365 a otevírání rozsahu IP adres.

Informace o požadavcích na protokol a port pro Exchange Server najdete v tématu Požadavky klienta a protokolu Exchange v přehledu hybridního moderního ověřování pro použití s místními Skype pro firmy a servery Exchange.

Pro rozsahy IP adres a porty Office 365 se podívejte na adresy URL a rozsahy IP adres Office 365.

Informace o hybridním moderním ověřování a mobilních zařízeních najdete v článku o koncovém bodu Automatické rozpoznávání v jiných koncových bodech, které nejsou součástí IP adresy a webové služby Office 365.

Odolnost

Informace o odolnosti komponent v této architektuře najdete v následujících zdrojích informací.

- Pro Microsoft Entra ID: Zlepšení dostupnosti Microsoft Entra

- Scénáře, které používají službu AD FS: Vysoká dostupnost napříč geografickými nasazeními služby AD FS v Azure pomocí Azure Traffic Manageru

- Pro místní řešení Exchange: Vysoká dostupnost Exchange

Zabezpečení

Zabezpečení poskytuje záruky proti záměrným útokům a zneužití cenných dat a systémů. Další informace najdete v tématu Přehled pilíře zabezpečení.

Informace o zabezpečení a hybridním moderním ověřování najdete v tématu Podrobné informace o tom, jak hybridní ověřování skutečně funguje.

U uzavřených organizací, které mají tradiční silnou hraniční ochranu, existují obavy týkající se zabezpečení souvisejících s konfigurací Exchange Hybrid Classic. Hybridní konfigurace Exchange Modern nepodporuje hybridní moderní ověřování.

Informace o Microsoft Entra ID naleznete v průvodci operacemi zabezpečení Microsoft Entra.

Informace o scénářích, které používají zabezpečení služby AD FS, najdete v těchto článcích:

- Osvědčené postupy pro zabezpečení služby AD FS a webových proxy aplikací

- Konfigurace inteligentního uzamčení extranetu služby AD FS

Optimalizace nákladů

Optimalizace nákladů se zabývá způsoby, jak snížit zbytečné výdaje a zlepšit efektivitu provozu. Další informace najdete v tématu Přehled pilíře optimalizace nákladů.

Náklady na implementaci závisí na nákladech na licence Microsoft Entra ID a Microsoft 365. Celkové náklady zahrnují také náklady na software a hardware pro místní komponenty, provoz IT, školení a vzdělávání a implementaci projektů.

Tato řešení vyžadují alespoň Microsoft Entra ID P1. Podrobnosti o cenách najdete na stránce s cenami Microsoft Entra.

Informace o službě AD FS a webové proxy aplikací naleznete v tématu Ceny a licencování systému Windows Server 2022.

Další informace o cenách najdete v těchto zdrojích informací:

Efektivita výkonu

Efektivita výkonu je schopnost vaší úlohy efektivně škálovat, aby splňovala požadavky, které na ni uživatelé umístí. Další informace najdete v tématu Přehled pilíře efektivity výkonu.

Výkon úloh závisí na výkonu komponent, které jsou součástí, a na výkonu sítě. Další informace najdete v tématu Ladění výkonu Office 365 pomocí standardních hodnot a historie výkonu.

Informace o místních faktorech, které ovlivňují výkon ve scénářích, které zahrnují služby AD FS, najdete v těchto zdrojích informací:

Informace o škálovatelnosti služby AD FS najdete v tématu Plánování kapacity serveru služby AD FS.

Informace o místní škálovatelnosti Exchange Serveru najdete v tématu Upřednostňovaná architektura Exchange 2019.

Nasazení tohoto scénáře

Tady jsou základní kroky:

- Chraňte přístup k desktopové verzi Outlooku konfigurací hybridní konfigurace Exchange a povolením hybridního moderního ověřování.

- Zablokujte všechny starší pokusy o ověření na úrovni ID Microsoft Entra. Zablokujte starší pokusy o ověření na úrovni služeb zasílání zpráv pomocí zásad ověřování.

Nastavení zásad podmíněného přístupu

Nastavení zásad podmíněného přístupu Microsoft Entra, které vynucují vícefaktorové ověřování, jak je popsáno v některých architekturách v tomto článku:

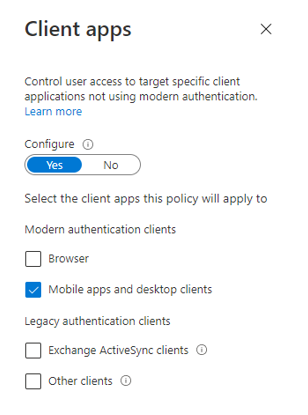

V okně Aplikace Klienti vyberte Mobilní aplikace a desktopoví klienti:

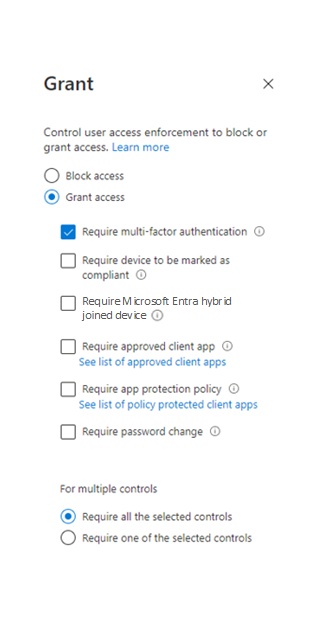

V okně Udělení použijte požadavek na vícefaktorové ověřování:

Přispěvatelé

Tento článek spravuje Microsoft. Původně byla napsána následujícími přispěvateli.

Hlavní autoři:

- Pavel Kondrashov | Architekt cloudového řešení

- Ella Parkum | Hlavní architekt řešení pro zákazníky

Pokud chcete zobrazit neveřejné profily LinkedIn, přihlaste se na LinkedIn.

Další kroky

- Oznámení hybridního moderního ověřování pro místní Exchange

- Přehled hybridního moderního ověřování a předpoklady pro použití s místními servery Exchange

- Použití ověřování na základě deklarací identity služby AD FS s Outlook na webu

- Jak konfigurovat místní Exchange Server, aby používal hybridní moderní ověřování

- Upřednostňovaná architektura Exchange 2019

- Vysoká dostupnost nasazení AD FS napříč geografickými oblastmi v Azure s využitím služby Azure Traffic Manager

- Použití hybridního moderního ověřování v Outlooku pro iOS a Android

- Nastavení účtu s moderním ověřováním v Exchangi Online