Šifrování zálohovaných dat pomocí klíčů spravovaných zákazníkem

Azure Backup můžete použít k šifrování zálohovaných dat prostřednictvím klíčů spravovaných zákazníkem (CMK) místo klíčů spravovaných platformou (PMK), které jsou ve výchozím nastavení povolené. Klíče pro šifrování zálohovaná data musí být uložené ve službě Azure Key Vault.

Šifrovací klíč, který používáte pro šifrování záloh, se může lišit od šifrovacího klíče, který používáte pro zdroj. Šifrovací klíč dat založený na AES 256 (DEK) pomáhá chránit data. Šifrovací klíče klíče (KEK) zase pomáhají chránit klíč DEK. Máte plnou kontrolu nad daty a klíči.

Pokud chcete povolit šifrování, musíte trezoru služby Backup udělit oprávnění pro přístup k šifrovacímu klíči v trezoru klíčů. Klíč můžete v případě potřeby změnit.

V tomto článku získáte informace o těchto tématech:

- Vytvořte trezor služby Recovery Services.

- Nakonfigurujte trezor služby Recovery Services pro šifrování zálohovaných dat pomocí sad CMK.

- Zálohujte data do trezoru, který je šifrovaný prostřednictvím sad CMK.

- Obnovte data ze záloh.

Důležité informace

Pomocí této funkce (pomocí služby Azure Backup můžete šifrovat zálohovaná data prostřednictvím sad CMK) k šifrování pouze nových trezorů služby Recovery Services. Všechny trezory, které obsahují existující zaregistrované položky nebo se k němu pokoušíte zaregistrovat, nejsou podporované.

Po povolení šifrování pomocí sad CMK pro trezor služby Recovery Services se nemůžete vrátit k použití sad PMK (výchozí nastavení). Šifrovací klíče můžete změnit tak, aby splňovaly požadavky.

Tato funkce v současné době nepodporuje zálohování prostřednictvím agenta Mars (Microsoft Azure Recovery Services) a možná nebudete moct k zálohování použít trezor šifrovaný pomocí klíče CMK. Agent MARS používá šifrování založené na přístupovém hesle. Tato funkce také nepodporuje zálohování virtuálních počítačů, které jste vytvořili v modelu nasazení Classic.

Tato funkce nesouvisí se službou Azure Disk Encryption, která používá šifrování disku virtuálního počítače založeného na hostech pomocí nástroje BitLocker pro Windows a DM-Crypt pro Linux.

Trezor služby Recovery Services můžete šifrovat jenom pomocí klíčů, které jsou uložené ve službě Azure Key Vault a umístěné ve stejné oblasti. Také klíče musí být podporované klíče RSA a musí být v povoleném stavu.

Přesun trezoru služby Recovery Services šifrovaného pomocí klíče CMK mezi skupinami prostředků a předplatnými se v současné době nepodporuje.

Když přesunete trezor služby Recovery Services, který je už šifrovaný prostřednictvím klíčů CMK, do nového tenanta, budete muset aktualizovat trezor služby Recovery Services, aby se znovu vytvořila a znovu nakonfigurovala spravovaná identita trezoru a klíč CMK (který by měl být v novém tenantovi). Pokud trezor neaktualizujete, operace zálohování a obnovení selžou. Musíte také překonfigurovat všechna oprávnění řízení přístupu na základě role v Azure (RBAC), která jste nastavili v rámci předplatného.

Tuto funkci můžete nakonfigurovat prostřednictvím webu Azure Portal a PowerShellu. Pomocí modulu Az 5.3.0 nebo novějšího použijte cmk pro zálohy v trezoru služby Recovery Services.

Upozorňující

Pokud ke správě šifrovacích klíčů pro zálohování používáte PowerShell, nedoporučujeme aktualizovat klíče z portálu. Pokud aktualizujete klíče z portálu, nemůžete klíče dál aktualizovat pomocí PowerShellu, dokud nebude dostupná aktualizace PowerShellu pro podporu nového modelu. Klíče ale můžete dál aktualizovat z webu Azure Portal.

Pokud jste nevytvořili a nenakonfigurovali trezor služby Recovery Services, přečtěte si tento článek.

Konfigurace trezoru pro šifrování pomocí klíčů spravovaných zákazníkem

Pokud chcete nakonfigurovat trezor, proveďte následující akce v posloupnosti:

Povolte spravovanou identitu pro trezor služby Recovery Services.

Přiřaďte oprávnění trezoru služby Recovery Services pro přístup k šifrovacímu klíči ve službě Azure Key Vault.

Povolení obnovitelného odstranění a ochrany před vymazáním ve službě Azure Key Vault

Přiřaďte šifrovací klíč trezoru služby Recovery Services.

Následující části podrobně probírají každou z těchto akcí.

Povolení spravované identity pro trezor služby Recovery Services

Azure Backup používá spravované identity přiřazené systémem a spravované identity přiřazené uživatelem k ověření trezoru služby Recovery Services pro přístup k šifrovacím klíčům uloženým ve službě Azure Key Vault. Můžete zvolit, kterou spravovanou identitu chcete použít.

Poznámka:

Po povolení spravované identity ji nesmíte (ani dočasně) zakázat. Zakázání spravované identity může vést k nekonzistentnímu chování.

Povolení spravované identity přiřazené systémem pro trezor

Zvolte klienta:

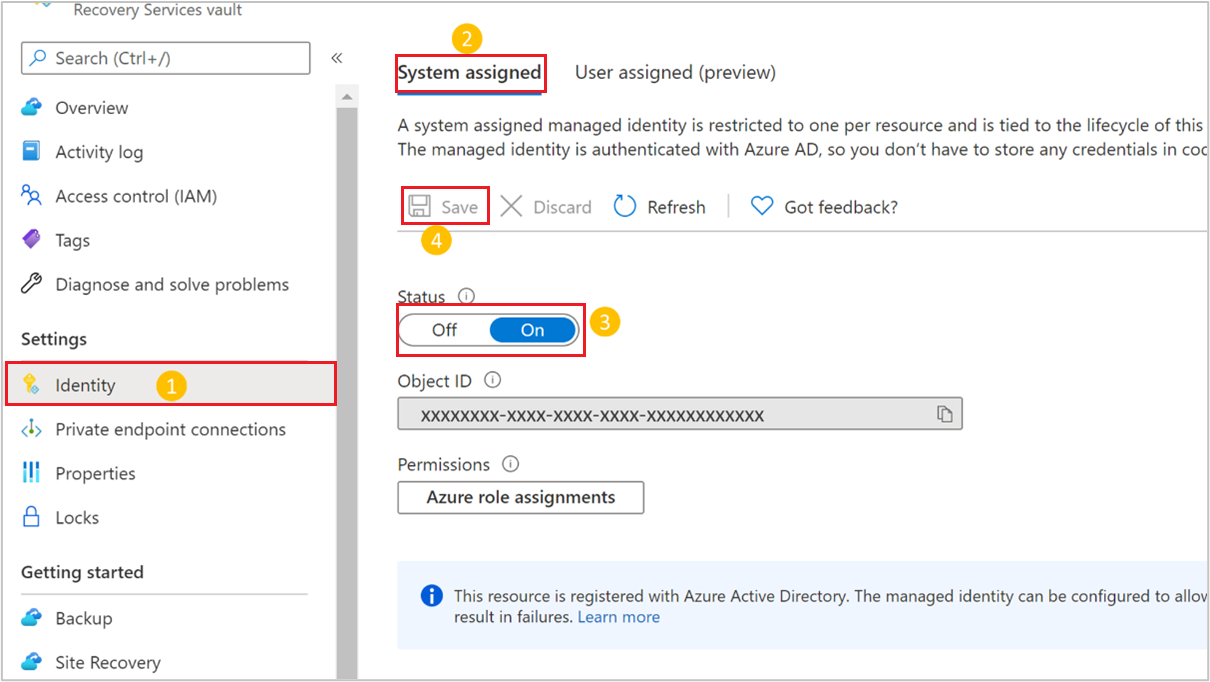

Přejděte na identitu trezoru>služby Recovery Services.

Vyberte kartu Přiřazený systém.

Změnit stav na Zapnuto

Výběrem možnosti Uložit povolíte identitu trezoru.

Předchozí kroky generují ID objektu, což je spravovaná identita trezoru přiřazená systémem.

Přiřazení spravované identity přiřazené uživatelem k trezoru (ve verzi Preview)

Poznámka:

Trezory, které používají spravované identity přiřazené uživatelem pro šifrování CMK, nepodporují použití privátních koncových bodů pro zálohování.

Trezory klíčů, které omezují přístup k určitým sítím, se zatím nepodporují pro použití se spravovanými identitami přiřazenými uživatelem pro šifrování CMK.

Pokud chcete přiřadit spravovanou identitu přiřazenou uživatelem pro trezor služby Recovery Services, zvolte klienta:

Přejděte na identitu trezoru>služby Recovery Services.

Vyberte kartu Přiřazený uživatel (Preview).

Vyberte +Přidat a přidejte spravovanou identitu přiřazenou uživatelem.

Na panelu Přidat spravovanou identitu přiřazenou uživatelem vyberte předplatné pro vaši identitu.

Ze seznamu vyberte identitu. Můžete také filtrovat podle názvu identity nebo skupiny prostředků.

Výběrem možnosti Přidat dokončete přiřazení identity.

Přiřazení oprávnění k trezoru služby Recovery Services pro přístup k šifrovacímu klíči ve službě Azure Key Vault

Teď potřebujete povolit spravovanou identitu trezoru služby Recovery Services pro přístup k trezoru klíčů, který obsahuje šifrovací klíč.

Pokud používáte identitu přiřazenou uživatelem, musíte k ní přiřadit stejná oprávnění.

Zvolte klienta:

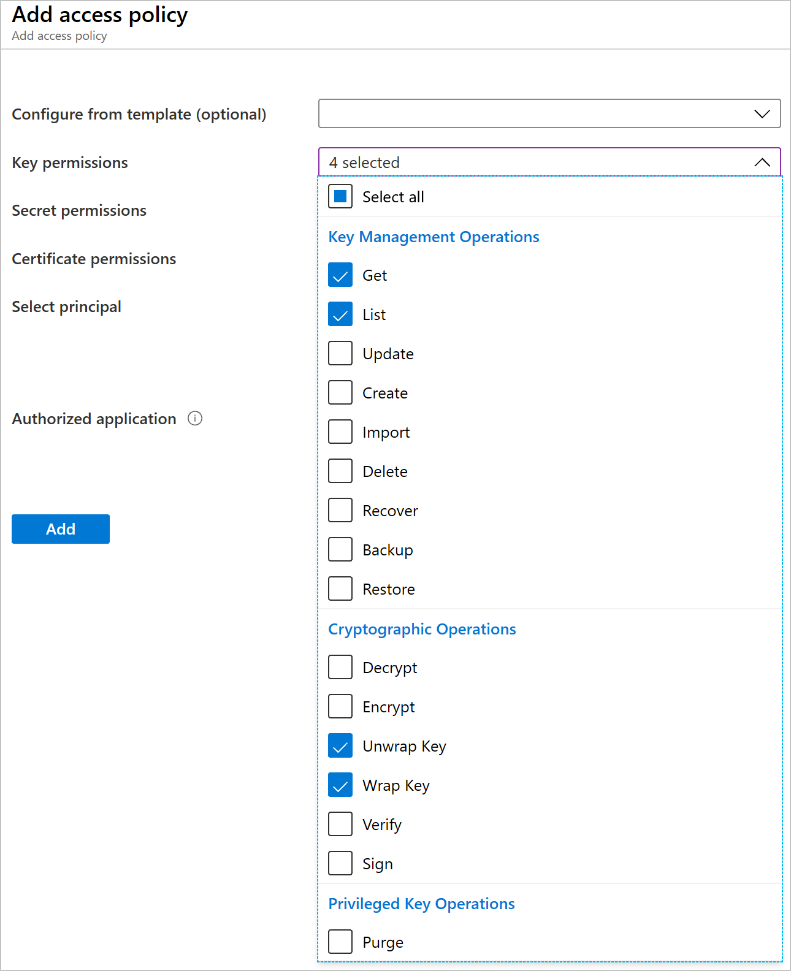

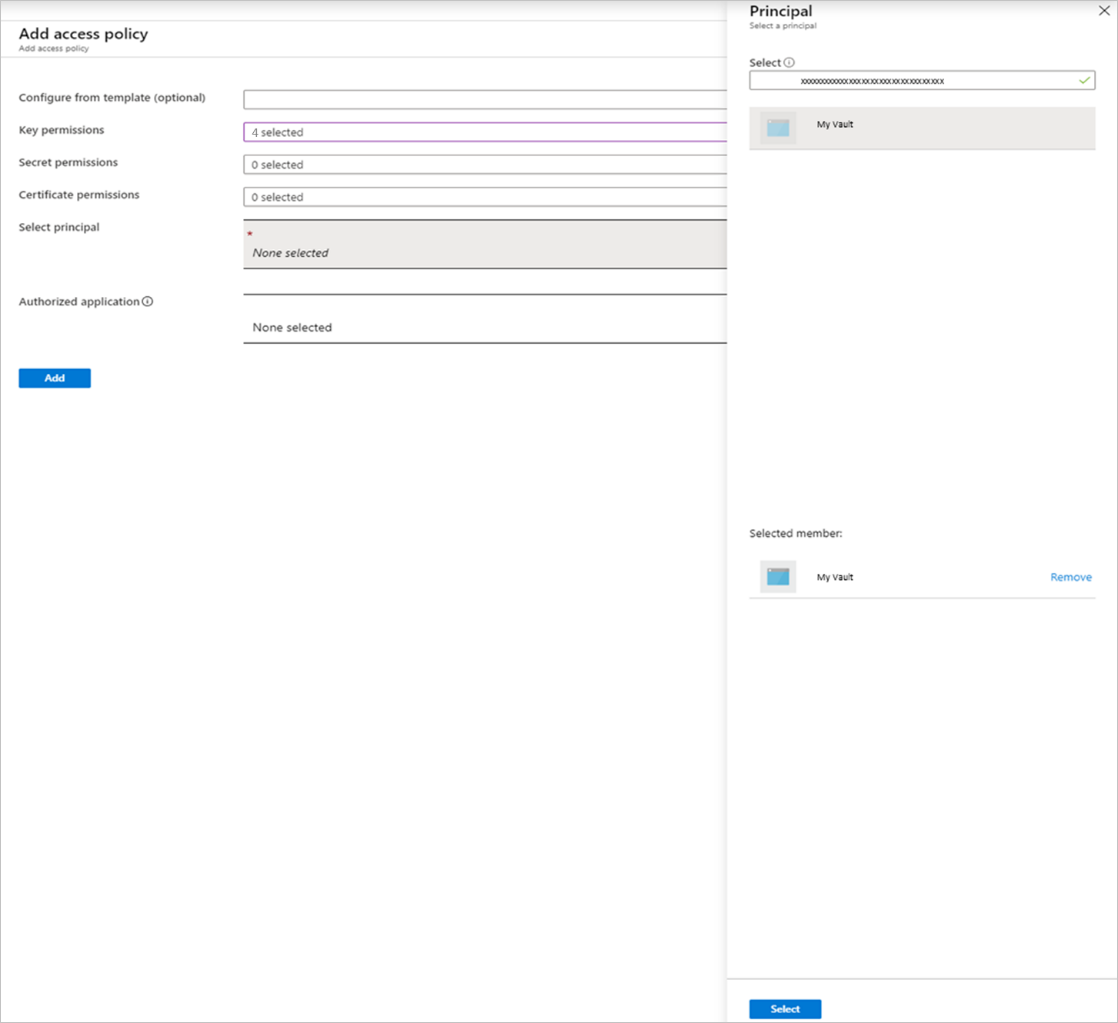

Přejděte do zásad přístupu trezoru>klíčů. Vyberte +Přidat zásadu přístupu.

Zadejte akce, které se mají pro klíč povolit. V části Oprávnění ke klíči vyberte operace Get, List, Unwrap Key a Wrap Key .

Přejděte na Výběr objektu zabezpečení a vyhledejte trezor ve vyhledávacím poli pomocí jeho názvu nebo spravované identity. Až se trezor zobrazí, vyberte ho a pak v dolní části panelu zvolte Vybrat .

Pokud chcete přidat novou zásadu přístupu, vyberte Přidat .

Výběrem možnosti Uložit uložte změny provedené v zásadách přístupu trezoru klíčů.

Roli RBAC můžete také přiřadit k trezoru služby Recovery Services, který obsahuje dříve uvedená oprávnění, například roli kryptografického důstojníka služby Key Vault. Tato role může obsahovat další oprávnění.

Povolení obnovitelného odstranění a ochrany před vymazáním ve službě Azure Key Vault

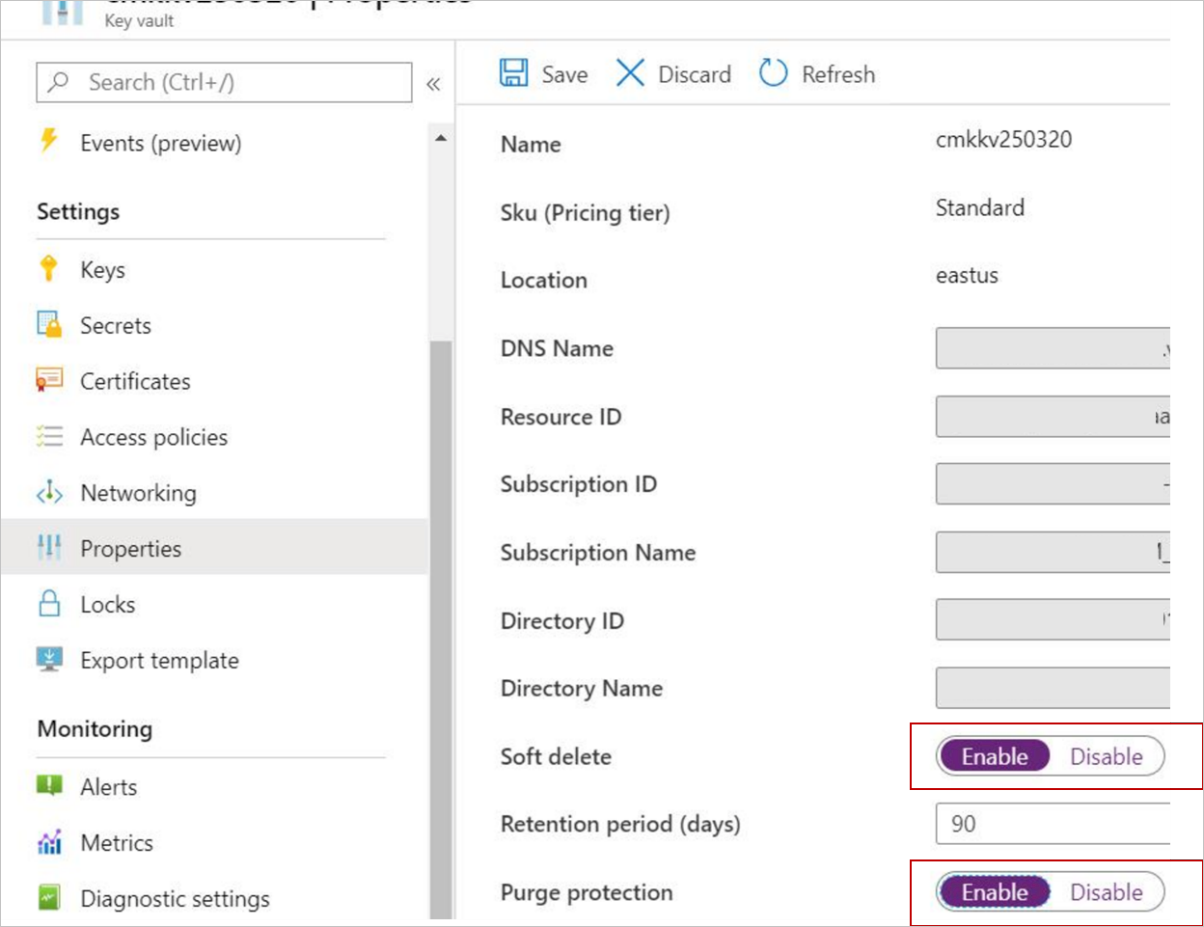

U trezoru klíčů, který ukládá šifrovací klíč, musíte povolit obnovitelné odstranění a ochranu před vymazáním.

Zvolte klienta:

Ochranu obnovitelného odstranění a vymazání můžete povolit v rozhraní služby Azure Key Vault, jak je znázorněno na následujícím snímku obrazovky. Alternativně můžete tyto vlastnosti nastavit při vytváření trezoru klíčů. Přečtěte si další informace o těchto vlastnostech služby Key Vault.

Přiřazení šifrovacího klíče k trezoru služby Recovery Services

Před výběrem šifrovacího klíče trezoru se ujistěte, že jste úspěšně:

- Povolili spravovanou identitu trezoru služby Recovery Services a přiřadili jí požadovaná oprávnění.

- Povolili jsme obnovitelné odstranění a ochranu před vymazáním trezoru klíčů.

- Nemáte žádné položky chráněné ani zaregistrované v trezoru služby Recovery Services, pro který chcete povolit šifrování CMK.

Pokud chcete klíč přiřadit a postupujte podle pokynů, zvolte klienta:

Přejděte do vlastností trezoru>služby Recovery Services.

V části Šifrování Nastavení vyberte Aktualizovat.

V podokně Šifrování Nastavení vyberte Použít vlastní klíč a pak klíč zadejte pomocí jedné z následujících možností. Nezapomeňte použít klíč RSA, který je v povoleném stavu.

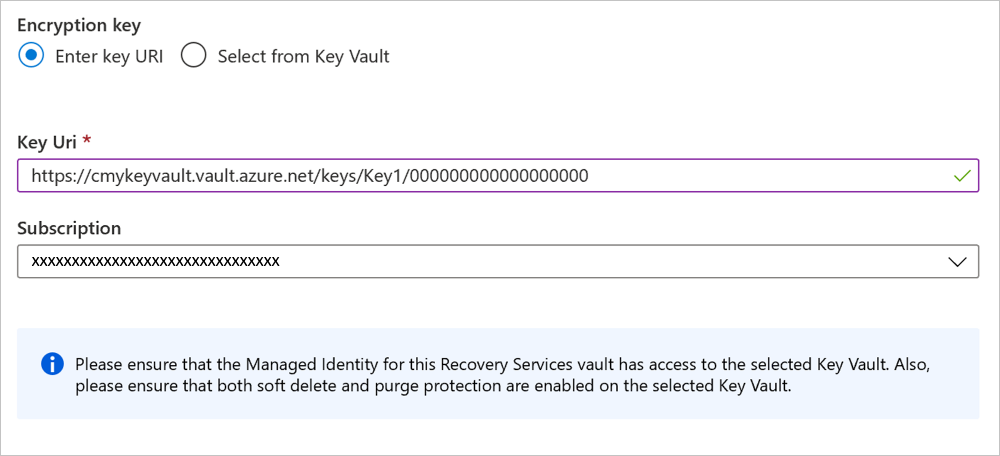

Vyberte Enter key URI. Do pole Identifikátor URI klíče zadejte identifikátor URI klíče, který chcete použít k šifrování dat v tomto trezoru služby Recovery Services. Tento identifikátor URI klíče můžete získat také z odpovídajícího klíče v trezoru klíčů. V poli Předplatné zadejte předplatné trezoru klíčů, který obsahuje tento klíč.

Nezapomeňte správně zkopírovat identifikátor URI klíče. Doporučujeme použít tlačítko Kopírovat do schránky , které je k dispozici s identifikátorem klíče.

Když zadáváte šifrovací klíč pomocí URI celého klíče se součástí verze, klíč se automaticky nezotavuje. Klíče je potřeba aktualizovat ručně zadáním nového klíče nebo verze v případě potřeby. Případně odeberte komponentu verze identifikátoru URI klíče, abyste získali automatickou rotaci.

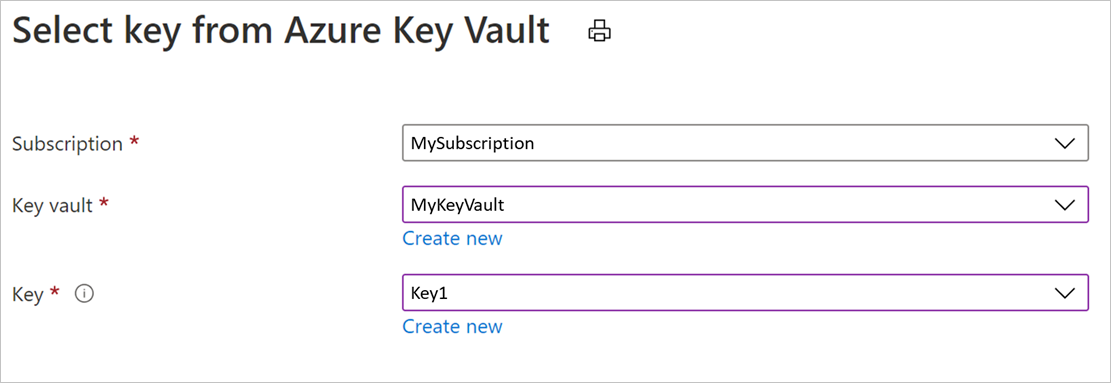

Zvolte Vybrat ze služby Key Vault. V podokně Pro výběr klíčů přejděte a vyberte klíč z trezoru klíčů.

Když zadáte šifrovací klíč pomocí podokna Pro výběr klíčů, klíč se automaticky zotavuje při každém povolení nové verze klíče. Přečtěte si další informace o povolení automatického zápisu šifrovacích klíčů.

Zvolte Uložit.

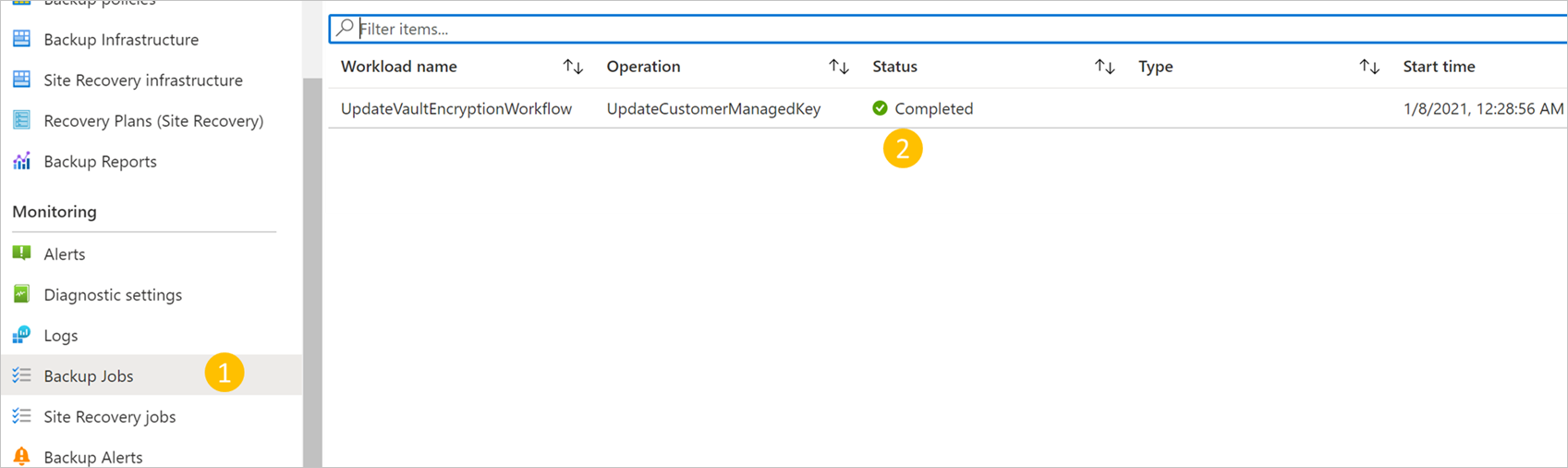

Průběh a stav přiřazení šifrovacího klíče můžete sledovat pomocí zobrazení Úlohy zálohování v nabídce vlevo. Stav by se brzy měl změnit na Dokončeno. Váš trezor teď zašifruje všechna data pomocí zadaného klíče jako klíče KEK.

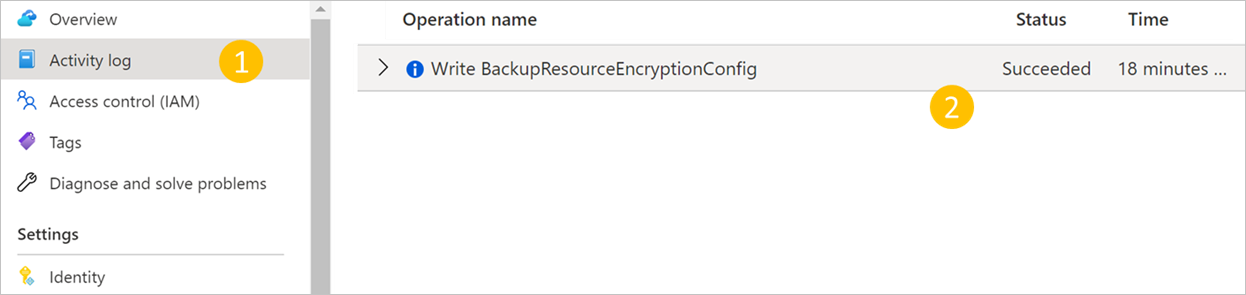

Aktualizace šifrovacího klíče se protokolují také v protokolu aktivit trezoru.

Zálohování dat do trezoru šifrovaného prostřednictvím klíčů spravovaných zákazníkem

Před konfigurací ochrany zálohování potvrďte, že jste úspěšně:

- Vytvořili jste trezor služby Recovery Services.

- Povolili spravovanou identitu přiřazenou systémem trezoru služby Recovery Services nebo přiřadili spravovanou identitu přiřazenou uživatelem k trezoru.

- Přiřazená oprávnění k trezoru služby Recovery Services (nebo spravované identitě přiřazené uživatelem) pro přístup k šifrovacím klíčům z trezoru klíčů.

- Povolili jsme obnovitelné odstranění a ochranu před vymazáním trezoru klíčů.

- Přiřadili jste platný šifrovací klíč pro váš trezor služby Recovery Services.

Tento kontrolní seznam je důležitý, protože po nakonfigurování (nebo pokusu o konfiguraci) položky, která se má zálohovat do nezašifrovaného trezoru, není možné povolit šifrování CMK. I nadále používá sady PMK.

Proces konfigurace a provádění záloh do trezoru služby Recovery Services, který je šifrovaný prostřednictvím sad CMK, je stejný jako proces konfigurace a provádění záloh do trezoru, který používá sady PMK. V prostředí nejsou žádné změny. Toto tvrzení platí pro zálohování virtuálních počítačů Azure a zálohování úloh spuštěných uvnitř virtuálního počítače (například databáze SAP HANA nebo SQL Serveru ).

Obnovení dat ze zálohy

Obnovení dat ze zálohy virtuálního počítače

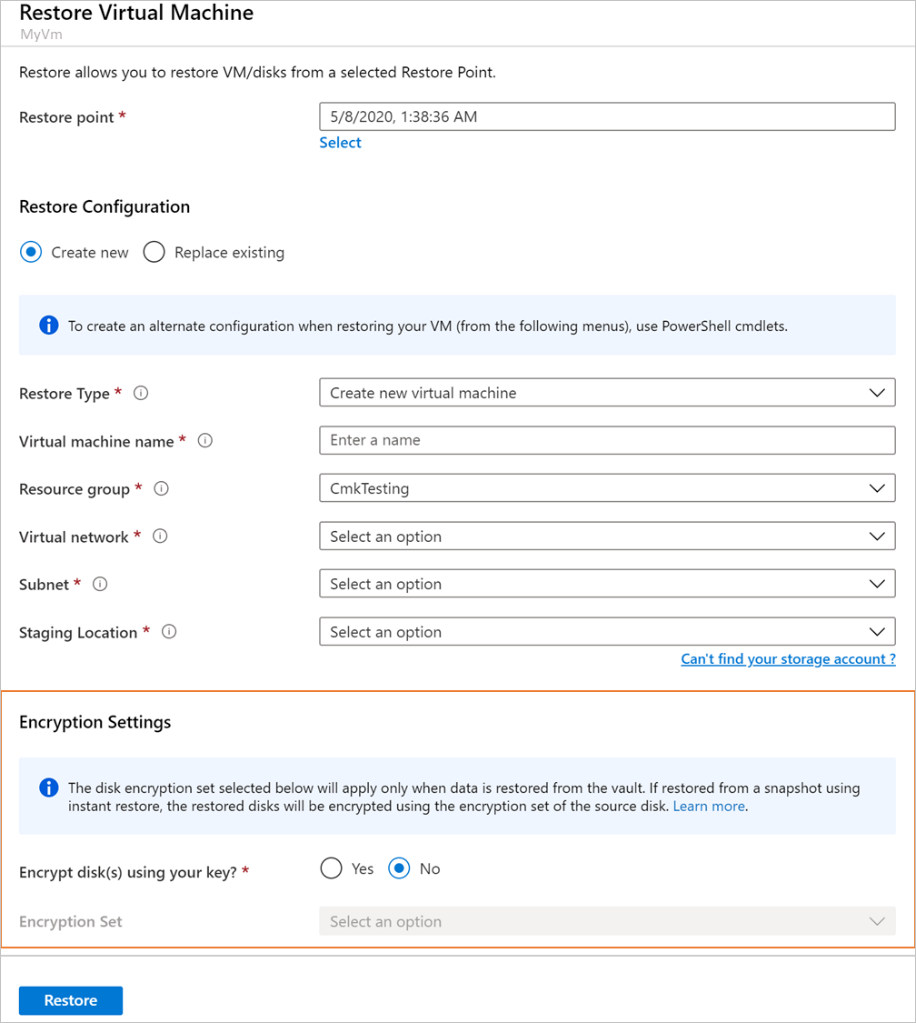

Data uložená v trezoru služby Recovery Services můžete obnovit podle kroků popsaných v tomto článku. Při obnovování z trezoru služby Recovery Services, který je šifrovaný prostřednictvím sad CMK, můžete šifrovat obnovená data pomocí sady šifrování disku (DES).

Prostředí, které tato část popisuje, platí jenom v případě, že obnovujete data z trezorů šifrovaných pomocí klíče CMK. Když obnovíte data z trezoru, který nepoužívá šifrování CMK, obnovená data se šifrují prostřednictvím sad PMK. Pokud provádíte obnovení z okamžitého snímku obnovení, obnovená data se šifrují prostřednictvím mechanismu, který jste použili k šifrování zdrojového disku.

Obnovení disku nebo virtuálního počítače

Když obnovíte disk nebo virtuální počítač z bodu obnovení snímku , obnovená data se zašifrují pomocí des, který jste použili k šifrování disků zdrojového virtuálního počítače.

Při obnovování disku nebo virtuálního počítače z bodu obnovení s typem obnovení jako trezorem můžete šifrovat obnovená data pomocí zadaného des. Případně můžete pokračovat v obnovení dat bez zadání DES. V takovém případě se použije nastavení šifrování na virtuálním počítači.

Během obnovení mezi oblastmi se virtuální počítače Azure s podporou CMK (které nejsou zálohované v trezoru služby Recovery Services s podporou CMK) obnovují jako virtuální počítače s podporou cmk v sekundární oblasti.

Obnovený disk nebo virtuální počítač můžete po dokončení obnovení zašifrovat bez ohledu na výběr, který jste provedli při spuštění obnovení.

Výběr sady šifrování disku při obnovování z bodu obnovení trezoru

Zvolte klienta:

Pokud chcete v podokně obnovení zadat des v části Šifrování Nastavení, postupujte takto:

V případě šifrování disků pomocí klíče vyberte Ano.

V rozevíracím seznamu Sada šifrování vyberte des, který chcete použít pro obnovené disky. Ujistěte se, že máte přístup k DES.

Poznámka:

Možnost zvolit DES při obnovování je podporovaná, pokud provádíte obnovení mezi oblastmi. V současné době se ale nepodporuje, pokud obnovujete virtuální počítač, který používá Službu Azure Disk Encryption.

Obnovení souborů

Při obnovení souboru se obnovená data šifrují klíčem, který jste použili k šifrování cílového umístění.

Obnovení databází SAP HANA/SQL na virtuálních počítačích Azure

Při obnovení ze zálohované databáze SAP HANA nebo SQL Serveru spuštěné na virtuálním počítači Azure se obnovená data šifrují prostřednictvím šifrovacího klíče, který jste použili v cílovém umístění úložiště. Může to být CMK nebo PMK, které se používají k šifrování disků virtuálního počítače.

Další témata

Povolení šifrování pomocí klíčů spravovaných zákazníkem při vytváření trezoru (ve verzi Preview)

Povolení šifrování při vytváření trezoru pomocí sad CMK je ve verzi Limited Preview a vyžaduje zařazení předplatných do seznamu povolených. Pokud se chcete zaregistrovat k náhledu, vyplňte formulář a napište nám na adresu AskAzureBackupTeam@microsoft.com.

Po povolení předplatného se zobrazí karta Šifrování zálohování . Tato karta slouží k povolení šifrování zálohy pomocí sad CMK při vytváření nového trezoru služby Recovery Services.

Pokud chcete šifrování povolit, postupujte takto:

Na kartě Šifrování zálohování zadejte šifrovací klíč a identitu, která se má použít k šifrování. Nastavení platí jenom pro zálohování a jsou volitelná.

Jako typ šifrování vyberte Použít klíč spravovaný zákazníkem.

Chcete-li zadat klíč, který se má použít pro šifrování, vyberte příslušnou možnost pro šifrovací klíč. Můžete zadat identifikátor URI pro šifrovací klíč nebo procházet a vybrat klíč.

Pokud klíč zadáte pomocí možnosti Vybrat ze služby Key Vault , automaticky se povolí automatickárotace šifrovacího klíče. Přečtěte si další informace o automatickérotaci.

V části Identita zadejte spravovanou identitu přiřazenou uživatelem pro správu šifrování pomocí sad CMK. Zvolte Vybrat , chcete-li procházet a vybrat požadovanou identitu.

Přidejte značky (volitelné) a pokračujte ve vytváření trezoru.

Povolení automatického zápisu šifrovacích klíčů

K určení klíče CMK pro šifrování záloh použijte jednu z následujících možností:

- Zadejte identifikátor URI klíče.

- Výběr ze služby Key Vault

Pomocí možnosti Vybrat ze služby Key Vault povolíte automatickourotaci pro vybraný klíč. Tato možnost eliminuje ruční úsilí o aktualizaci na další verzi. Pokud ale použijete tuto možnost:

- Aktualizace verze klíče může trvat až hodinu.

- Po provedení aktualizace klíče by měla být stará verze dostupná (v povoleném stavu) alespoň pro jednu následnou úlohu zálohování.

Když zadáte šifrovací klíč pomocí identifikátoru URI celého klíče, klíč se automaticky neobměňuje. Aktualizace klíčů je potřeba provést ručně zadáním nového klíče v případě potřeby. Pokud chcete povolit automatické obměně, odeberte komponentu verze identifikátoru URI klíče.

Použití Služby Azure Policy k auditování a vynucování šifrování prostřednictvím klíčů spravovaných zákazníkem (ve verzi Preview)

Pomocí služby Azure Backup můžete pomocí služby Azure Policy auditovat a vynucovat šifrování dat v trezoru služby Recovery Services pomocí sad CMK. Zásady auditu můžete použít pro auditování šifrovaných trezorů pomocí sad CMK, které byly povoleny po 1. dubnu 2021.

U trezorů s povoleným šifrováním CMK před 1. dubnem 2021 se zásady nemusí použít nebo můžou zobrazovat falešně negativní výsledky. To znamená, že tyto trezory se můžou hlásit jako nedodržující předpisy, i když je povolené šifrování CMK.

Pokud chcete použít zásady auditu pro trezory auditování s povoleným šifrováním CMK před 1. dubnem 2021, aktualizujte šifrovací klíč pomocí webu Azure Portal. Tento přístup vám pomůže upgradovat na nový model. Pokud nechcete šifrovací klíč změnit, zadejte stejný klíč znovu prostřednictvím identifikátoru URI klíče nebo možnosti výběru klíče.

Upozorňující

Pokud ke správě šifrovacích klíčů pro zálohování používáte PowerShell, nedoporučujeme aktualizovat šifrovací klíč z portálu. Pokud aktualizujete klíč z portálu, nemůžete šifrovací klíč aktualizovat pomocí PowerShellu, dokud nebude k dispozici aktualizace PowerShellu pro podporu nového modelu. Klíč ale můžete dál aktualizovat z portálu.

Nejčastější dotazy

Můžu existující trezor služby Backup zašifrovat pomocí klíčů spravovaných zákazníkem?

Ne. Šifrování CMK můžete povolit jenom pro nové trezory. Trezor nesmí mít nikdy chráněné žádné položky. Ve skutečnosti se před povolením šifrování pomocí sad CMK nepokoušejte ochránit žádné položky do trezoru.

Pokusil(a) jsem se chránit položku v trezoru, ale selhala a trezor stále neobsahuje žádné položky, které jsou v něm chráněné. Můžu pro tento trezor povolit šifrování CMK?

Ne. Trezor nesmí mít žádné pokusy o ochranu položek v minulosti.

Mám trezor, který používá šifrování CMK. Můžu se později vrátit k šifrování PMK, i když mám zálohované položky chráněné do trezoru?

Ne. Po povolení šifrování CMK se nemůžete vrátit k používání sad PMK. Klíče můžete změnit podle svých požadavků.

Vztahuje se šifrování CMK pro Službu Azure Backup také na Azure Site Recovery?

Ne. Tento článek popisuje šifrování pouze zálohovaných dat. V případě Azure Site Recovery musíte vlastnost nastavit samostatně jako dostupnou ze služby.

Chyběl jsem jeden z kroků v tomto článku a pokračoval jsem v ochraně zdroje dat. Můžu dál používat šifrování CMK?

Pokud nebudete postupovat podle kroků uvedených v článku a budete pokračovat v ochraně položek, může se stát, že trezor nebude moct používat šifrování CMK. Před ochranou položek doporučujeme použít tento kontrolní seznam .

Přidává šifrování CMK k nákladům na moje zálohy?

Při použití šifrování CMK pro zálohování se neúčtují žádné další náklady. Za používání trezoru klíčů, ve kterém je váš klíč uložený, ale můžete i nadále platit náklady.