Operace zabezpečení

Tento článek obsahuje strategické pokyny pro vedoucí pracovníky, kteří nastavují nebo modernizují funkci operace zabezpečení. Osvědčené postupy zaměřené na architekturu a technologie najdete v tématu Osvědčené postupy pro operace zabezpečení.

Operace zabezpečení snižují riziko tím, že omezují škody způsobené útočníky, kteří získají přístup k prostředkům vaší organizace. Operace zabezpečení se zaměřují na zkrácení doby, po kterou mají útočníci přístup k prostředkům tím, že detekují aktivní útoky, reagují na ně a pomáhají jim zotavit se z aktivních útoků.

Rychlá reakce a obnovení chrání vaši organizaci tím, že poškodí návratnost investic nežádoucího uživatele (ROI). Když jsou nežádoucí osoba vystěhována a nucena zahájit nový útok, náklady na útok na vaši organizaci se zdražují.

Operace zabezpečení (SecOps) jsou někdy označovány nebo strukturovány jako centrum operací zabezpečení (SOC). Správa stavu zabezpečení provozního prostředí je funkcí disciplíny zásad správného řízení. Zabezpečení procesu DevOps je součástí disciplíny zabezpečení inovací .

Podívejte se na následující video, ve které se dozvíte více o secOps a jeho klíčové roli při snižování rizika pro vaši organizaci.

Lidé a zpracování

Operace zabezpečení můžou být vysoce technické, ale co je důležitější, je to lidská disciplína. Lidé jsou nejcennějším aktivem v operacích zabezpečení. Díky jejich zkušenostem, dovednostem, přehledu, kreativitě a vynalézavosti je disciplína efektivní.

Útoky na vaši organizaci také plánují a provádějí lidé, jako jsou zločinci, špioni a hacktivisté. I když jsou některé útoky na komodity plně automatizované, ty nejškodlivější často provádějí operátoři útoku živými lidmi.

Zaměřte se na podporu lidí: vaším cílem by nemělo být nahradit lidi automatizací. Umožněte svým lidem nástroje, které zjednodušují jejich každodenní pracovní postupy. Tyto nástroje jim umožňují držet krok s lidskými nežádoucími osobami, kterým čelí, nebo se jim dostat před ně.

Rychlé třídění signálu (skutečných detekcí) od šumu (falešně pozitivních výsledků) vyžaduje investice do lidí i automatizace. Automatizace a technologie mohou snížit lidskou práci, ale útočníci jsou lidé a lidský úsudek je při jejich porážce zásadní.

Diverzifikujte své myslící portfolio: bezpečnostní operace mohou být vysoce technické, ale je to také jen další nová verze forenzního vyšetřování, která se objevuje v mnoha kariérních oblastech, jako je trestní justice. Nebojte se najímat lidi se silnými kompetencemi v oblasti vyšetřování nebo deduktivních či induktivních důvodů a trénovat je na technologiích.

Ujistěte se, že vaši lidé mají zdravou kulturu a měří správné výsledky. Tyto postupy mohou zvýšit produktivitu a radost zaměstnanců z jejich práce.

SecOps – jazyková verze

Mezi klíčové kulturní prvky, na které je třeba se zaměřit, patří:

- Sladění mise: Vzhledem k tomu, jak náročná je tato práce, by bezpečnostní operace měly mít vždy jasnou představu o tom, jak jejich práce souvisí s celkovým posláním a cíli organizace.

- Průběžné učení: Operace zabezpečení jsou velmi podrobná práce a vždy se mění, protože útočníci jsou kreativní a trvalí. Je důležité se neustále učit a pracovat na automatizaci vysoce opakujících se nebo vysoce manuálních úloh. Tyto typy úkolů mohou rychle snížit morálku a efektivitu týmu. Ujistěte se, že kultura odměňuje učení, hledání a řešení těchto bodů bolesti.

- Týmová práce: Dozvěděli jsme se, že "osamělý hrdina" nefunguje v operacích zabezpečení. Nikdo není tak chytrý jako celý tým pohromadě. Díky týmové práci je pracovní prostředí s vysokým tlakem příjemnější a produktivnější. Je důležité, aby všichni byli záda. Sdílejte přehledy, koordinujte a kontrolujte práci ostatních a neustále se od sebe učíte.

Metriky SecOps

Metriky řídí chování, takže měření úspěšnosti je kritickým prvkem pro správné nastavení. Metriky překládají kulturu do jasných měřitelných cílů, které řídí výsledky.

Zjistili jsme, že je důležité zvážit, co měříte, a způsoby, na které se zaměřujete a jak tyto metriky vynucujete. Uvědomte si, že operace zabezpečení musí spravovat významné proměnné, které jsou mimo jejich přímou kontrolu, jako jsou útoky a útočníci. Jakékoli odchylky od cílů by měly být primárně považovány za příležitost ke zlepšení procesu nebo nástrojů, nikoli jako selhání soc při plnění cíle.

Hlavní metriky, na které je potřeba se zaměřit a které mají přímý vliv na organizační riziko, jsou:

- Střední doba potvrzení (MTTA): Rychlost odezvy je jedním z mála prvků, nad nimiž má SecOps přímou kontrolu. Změřte čas mezi výstrahou, například když začne blikat kontrolka a když analytik toto upozornění uvidí a zahájí šetření. Zlepšení této odezvy vyžaduje, aby analytici neztráceli čas zkoumáním falešně pozitivních výsledků. Toho lze dosáhnout bezohledným stanovením priorit, což zajistí, že všechny informační kanály upozornění, které vyžadují reakci analytika, musí mít záznam o 90% pravdivě pozitivních detekcích.

- Střední doba nápravy (MTTR): Účinnost omezení rizik v dalším časovém období. Toto období je čas, kdy analytik zahájí šetření, do kdy je incident napraven. MTTR určuje, jak dlouho trvá secOps odebrat přístup útočníka z prostředí. Tyto informace pomáhají určit, kde investovat do procesů a nástrojů, které analytikům pomůžou snížit riziko.

- Napravené incidenty (ručně nebo s automatizací): Dalším klíčovým způsobem, jak informovat o personálním a nástroji, je měření, kolik incidentů se opravuje ručně a kolik z nich je vyřešeno pomocí automatizace.

- Eskalace mezi jednotlivými úrovněmi: Sledujte, kolik incidentů bylo eskalováno mezi vrstvami. Pomáhá zajistit přesné sledování úloh, aby bylo možné informovat zaměstnance a další rozhodnutí. Například aby se práce na eskalovaných incidentech nepřiřadila nesprávnému týmu.

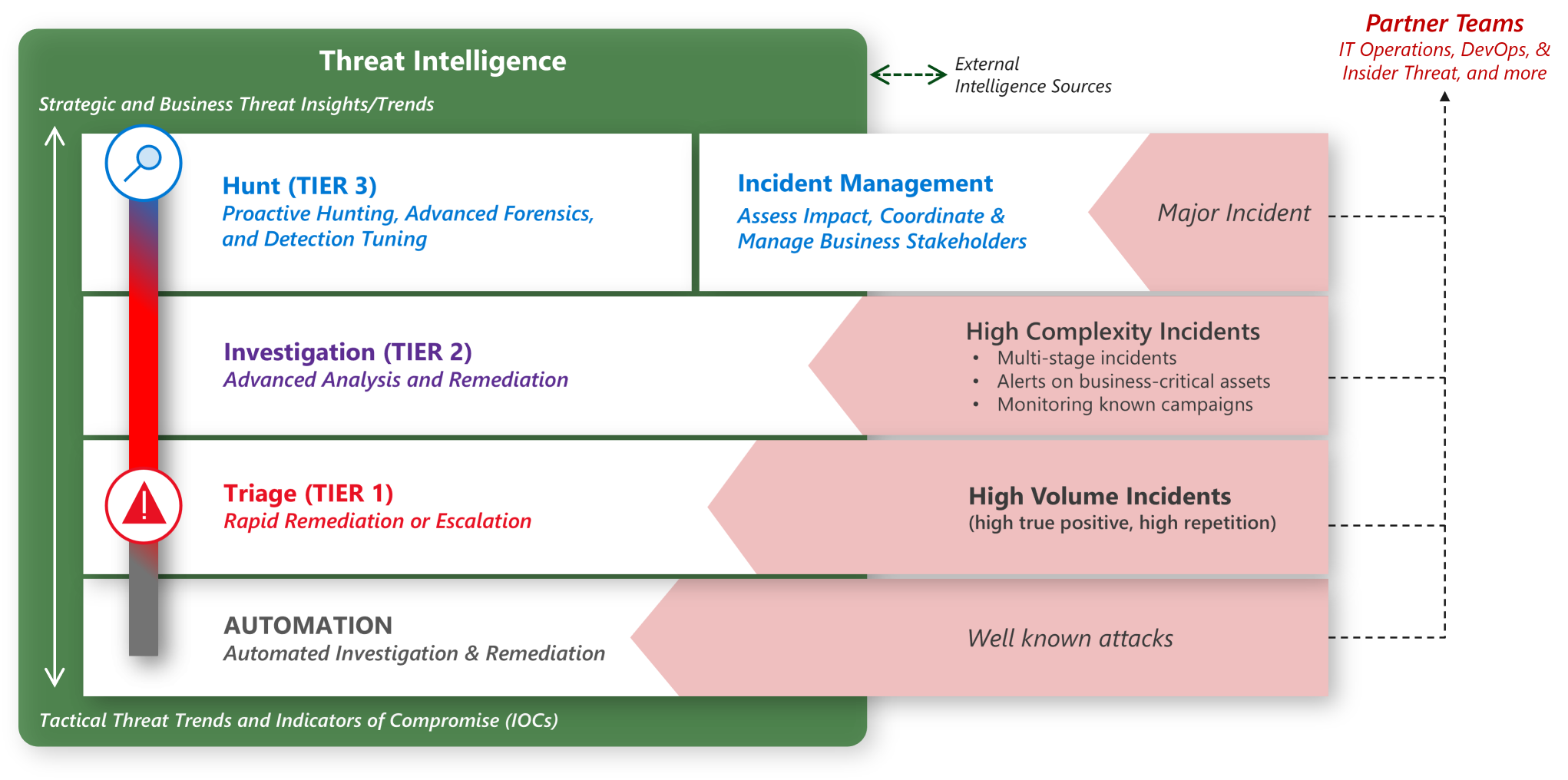

Model operací zabezpečení

Operace zabezpečení zpracovávají kombinaci incidentů s velkým objemem a incidentů s vysokou složitostí.

Týmy pro operace zabezpečení se často zaměřují na tři klíčové výsledky:

- Správa incidentů: Správa aktivních útoků na prostředí, včetně:

- Reaktivně reagující na zjištěné útoky.

- Proaktivní vyhledávání útoků, které prošly tradičními detekcemi hrozeb.

- Koordinace právních, komunikačních a dalších obchodních dopadů bezpečnostních incidentů.

- Příprava incidentu: Pomozte organizaci připravit se na budoucí útoky. Příprava incidentů je širší strategická sada aktivit, které jsou zaměřeny na budování svalové paměti a kontextu na všech úrovních organizace. Tato strategie připraví lidi, aby lépe zvládli velké útoky a získali přehled o vylepšeních procesu zabezpečení.

- Analýza hrozeb: Shromažďování, zpracování a šíření informací o hrozbách mezi bezpečnostními operacemi, bezpečnostními týmy, vedením zabezpečení a zúčastněnými stranami vedení podniku prostřednictvím vedení zabezpečení.

Aby bylo možné tyto výsledky dosáhnout, měly by být týmy pro operace zabezpečení strukturovány tak, aby se zaměřovaly na klíčové výsledky. Ve větších týmech SecOps se výsledky často rozdělují mezi dílčí týmy.

- Třídění (úroveň 1): První řádek reakce na incidenty zabezpečení. Třídění se zaměřuje na zpracování výstrah s vysokým objemem a obvykle se generuje pomocí automatizace a nástrojů. Procesy třídění řeší většinu běžných typů incidentů a řeší je v rámci týmu. Složitější incidenty nebo incidenty, které ještě nebyly zaznamenány a vyřešeny, by měly být eskalovány do vrstvy 2.

- Šetření (úroveň 2): Zaměřuje se na incidenty, které vyžadují další šetření a často vyžadují korelaci datových bodů z více zdrojů. Tato úroveň prošetření má poskytovat opakovatelná řešení problémů, které se k nim eskalují. Potom umožní vrstvě 1 vyřešit pozdější opakování tohoto typu problému. Vrstva 2 bude také reagovat na výstrahy proti systémům pro důležité obchodní informace, aby odrážela závažnost rizika a potřebu rychlého jednání.

- Hunt (úroveň 3): Zaměřuje se především na proaktivní vyhledávání pro vysoce sofistikované procesy útoku a vývoj pokynů pro širší týmy, které by v důsledku toho zpracovály bezpečnostní kontroly. Tým vrstvy 3 také funguje jako eskalační bod pro závažné incidenty v rámci podpory forenzní analýzy a reakce.

Obchodní touchpointy SecOps

SecOps má několik potenciálních interakcí s vedením firmy.

- Obchodní kontext k secOps: SecOps musí rozumět tomu, co je pro organizaci nejdůležitější, aby tým mohl tento kontext použít pro situace zabezpečení v reálném čase. Co by mělo největší negativní dopad na firmu? Výpadek kritických systémů? Ztráta reputace a důvěry zákazníků? Zveřejnění citlivých dat? Manipuluje se s kritickými daty nebo systémy? Zjistili jsme, že je důležité, aby klíčoví vedoucí pracovníci a zaměstnanci SOC tomuto kontextu rozuměli. Projdou se nepřetržitou záplavou informací a třídění incidentů a upřednostní svůj čas, pozornost a úsilí.

- Společná cvičení se secOps: Vedoucí pracovníci by se měli pravidelně připojovat k SecOps a procvičovat reakce na závažné incidenty. Toto školení vytváří svalovou paměť a vztahy, které jsou důležité pro rychlé a efektivní rozhodování při vysokém tlaku skutečných incidentů, což snižuje organizační riziko. Tento postup také snižuje riziko tím, že v procesu odkryjí mezery a předpoklady, které je možné opravit před skutečným incidentem.

- Aktualizace hlavních incidentů ze secOps: SecOps by měl poskytovat aktualizace pro obchodní účastníky v případě významných incidentů, ke kterým dochází. Tyto informace umožňují obchodním vedoucím pracovníkům porozumět rizikům a podniknout proaktivní i reaktivní kroky ke zvládnutí tohoto rizika. Další informace o významných incidentech od týmu Microsoftu pro detekci a reakce najdete v referenční příručce pro reakce na incidenty.

- Business intelligence od SOC: SecOps někdy zjistí, že nežádoucí osoba cílí na systém nebo datovou sadu, která se neočekává. Po provedení těchto objevů by tým analýzy hrozeb měl tyto signály sdílet s vedoucími pracovníky, protože by mohly aktivovat přehled pro vedoucí pracovníky. Například někdo mimo společnost ví o tajném projektu nebo neočekávaných cílech útočníka zvýrazní hodnotu jinak opomíjené datové sady.

Modernizace secOps

Stejně jako jiné disciplíny zabezpečení čelí operace zabezpečení transformativnímu efektu neustále se vyvíjejících obchodních modelů, útočníků a technologických platforem.

Transformace operací zabezpečení je řízena především následujícími trendy:

- Pokrytí cloudové platformy: Operace zabezpečení musí detekovat útoky v rámci podnikového majetku, včetně cloudových prostředků, a reagovat na ně. Cloudové prostředky jsou novou a rychle se vyvíjející platformou, která je často neznámá pro profesionály SecOps.

- Přechod k zabezpečení zaměřenému na identitu: Tradiční secOps do značné míry spoléhá na síťové nástroje, ale teď musí integrovat identitu, koncový bod, aplikaci a další nástroje a dovednosti. Tato integrace je z následujících důvodů:

- Útočníci do svého arzenálu začlenili útoky na identity, jako je útok phishing, krádež přihlašovacích údajů, rozprašování hesel a další typy útoků, které spolehlivě vyhýbají se síťovým detekcem.

- Prostředky hodnoty, jako je přineste si vlastní zařízení (BYOD), tráví část nebo celý životní cyklus mimo hraniční síť, a omezují tak užitečnost detekce sítě.

- Pokrytí internetu věcí (IoT) a provozních technologií (OT): Nepřátelé aktivně cílí na zařízení IoT a OT v rámci svých útočných řetězců. Tyto cíle můžou být konečným účelem útoku nebo prostředkem pro přístup k prostředí nebo jeho procházení.

- Cloudové zpracování telemetrie: Modernizace operací zabezpečení je nutná kvůli obrovskému nárůstu relevantní telemetrie, která pochází z cloudu. Zpracování této telemetrie pomocí místních prostředků a klasických technik je obtížné nebo nemožné. Pak nutí SecOps k tomu, aby přijal cloudové služby, které poskytují rozsáhlé analýzy škálování, strojové učení a analýzy chování. Tyto technologie pomáhají rychle extrahovat hodnotu pro splnění časově citlivých potřeb operací zabezpečení.

Je důležité investovat do aktualizovaných nástrojů SecOps a školení, aby operace zabezpečení mohly tyto výzvy řešit. Další informace najdete v tématu Aktualizace procesů reakce na incidenty pro cloud.

Další informace o rolích a zodpovědnostech operací zabezpečení najdete v tématu Operace zabezpečení.

Další osvědčené postupy zaměřené na architekturu a technologie najdete v tématu Osvědčené postupy zabezpečení microsoftu pro operace zabezpečení a videa a snímky.

Další kroky

Další disciplínou je ochrana prostředků.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro