Konfigurace pravidel aplikace Azure Firewall s využitím plně kvalifikovaných názvů domén SQL

Teď můžete nakonfigurovat pravidla aplikace Azure Firewall pomocí plně kvalifikovaných názvů domén SQL. To vám umožní omezit přístup z virtuálních sítí pouze na zadané instance SQL Serveru.

S využitím plně kvalifikovaných názvů domén SQL můžete filtrovat provoz:

- Z virtuálních sítí do databáze Azure SQL nebo Azure Synapse Analytics. Příklad: Povolit přístup pouze k sql-server1.database.windows.net.

- Z místního prostředí do služby Azure SQL Managed Instance nebo SQL IaaS ve vašich virtuálních sítích

- Z propojení mezi uzly do služby Azure SQL Managed Instance nebo SQL IaaS ve vašich virtuálních sítích

Filtrování plně kvalifikovaného názvu domény SQL se podporuje jenom v režimu proxy serveru (port 1433). Pokud používáte SQL ve výchozím režimu přesměrování, můžete v rámci pravidel sítě filtrovat přístup pomocí značky služby SQL. Pokud pro provoz SQL IaaS používáte jiné než výchozí porty, můžete tyto porty nakonfigurovat v pravidlech aplikace brány firewall.

Konfigurace pomocí Azure CLI

Nasazení Azure Firewall pomocí Azure CLI

Pokud filtrujete provoz do Azure SQL Database, Azure Synapse Analytics nebo SQL Managed Instance, ujistěte se, že je režim připojení SQL nastavený na Proxy. Informace o tom, jak přepnout režim připojení SQL, najdete v tématu Azure SQL nastavení připojení.

Poznámka

Režim proxy serveru SQL může mít za následek vyšší latenci v porovnání s přesměrováním. Pokud chcete dál používat režim přesměrování, který je výchozím nastavením pro klienty připojující se v rámci Azure, můžete v pravidlech sítě brány firewall filtrovat přístup pomocí značky služby SQL.

Vytvořte novou kolekci pravidel s pravidlem aplikace pomocí plně kvalifikovaného názvu domény SQL pro povolení přístupu k SERVERU SQL:

az extension add -n azure-firewall az network firewall application-rule create \ --resource-group Test-FW-RG \ --firewall-name Test-FW01 \ --collection-name sqlRuleCollection \ --priority 1000 \ --action Allow \ --name sqlRule \ --protocols mssql=1433 \ --source-addresses 10.0.0.0/24 \ --target-fqdns sql-serv1.database.windows.net

Konfigurace pomocí Azure PowerShell

Pokud filtrujete provoz do Azure SQL Database, Azure Synapse Analytics nebo SQL Managed Instance, ujistěte se, že je režim připojení SQL nastavený na Proxy. Informace o tom, jak přepnout režim připojení SQL, najdete v tématu Azure SQL nastavení připojení.

Poznámka

Režim proxy serveru SQL může mít za následek vyšší latenci v porovnání s přesměrováním. Pokud chcete dál používat režim přesměrování, který je výchozím nastavením pro klienty připojující se v rámci Azure, můžete v pravidlech sítě brány firewall filtrovat přístup pomocí značky služby SQL.

Vytvořte novou kolekci pravidel s pravidlem aplikace pomocí plně kvalifikovaného názvu domény SQL pro povolení přístupu k SERVERU SQL:

$AzFw = Get-AzFirewall -Name "Test-FW01" -ResourceGroupName "Test-FW-RG" $sqlRule = @{ Name = "sqlRule" Protocol = "mssql:1433" TargetFqdn = "sql-serv1.database.windows.net" SourceAddress = "10.0.0.0/24" } $rule = New-AzFirewallApplicationRule @sqlRule $sqlRuleCollection = @{ Name = "sqlRuleCollection" Priority = 1000 Rule = $rule ActionType = "Allow" } $ruleCollection = New-AzFirewallApplicationRuleCollection @sqlRuleCollection $Azfw.ApplicationRuleCollections.Add($ruleCollection) Set-AzFirewall -AzureFirewall $AzFw

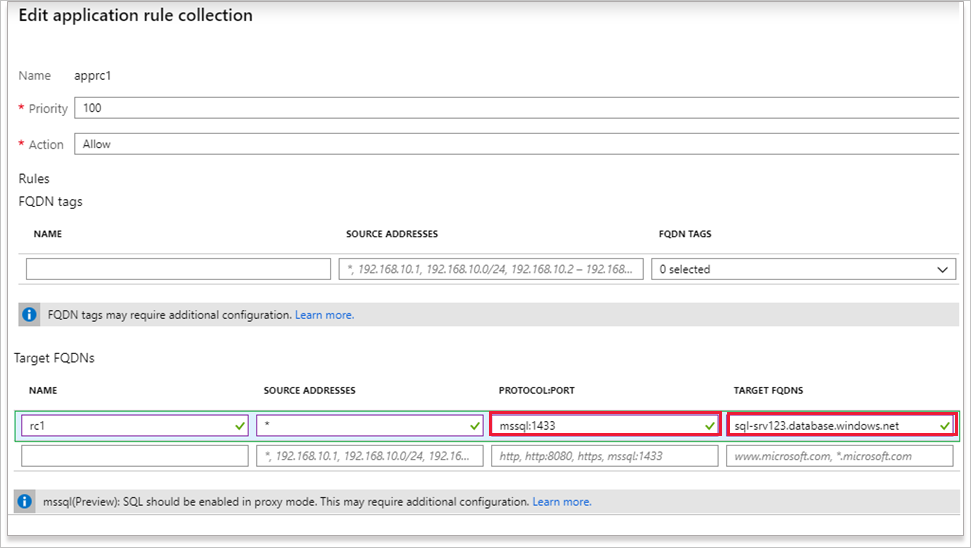

Konfigurace prostřednictvím portálu Azure Portal

Nasazení Azure Firewall pomocí Azure CLI

Pokud filtrujete provoz do Azure SQL Database, Azure Synapse Analytics nebo SQL Managed Instance, ujistěte se, že je režim připojení SQL nastavený na Proxy. Informace o tom, jak přepnout režim připojení SQL, najdete v tématu Azure SQL nastavení připojení.

Poznámka

Režim proxy serveru SQL může mít za následek vyšší latenci v porovnání s přesměrováním. Pokud chcete dál používat režim přesměrování, který je výchozím nastavením pro klienty připojující se v rámci Azure, můžete v pravidlech sítě brány firewall filtrovat přístup pomocí značky služby SQL.

Přidejte pravidlo aplikace s příslušným protokolem, portem a plně kvalifikovaným názvem domény SQL a pak vyberte Uložit.

Přístup k SQL z virtuálního počítače ve virtuální síti, která filtruje provoz přes bránu firewall.

Ověřte, že Azure Firewall protokoly ukazují, že je povolený provoz.

Další kroky

Další informace o režimech proxy serveru SQL a přesměrování najdete v tématu architektura připojení Azure SQL Database.