Začínáme s certifikáty služby Key Vault

Následující scénáře popisují několik primárních použití služby správy certifikátů Key Vault, včetně dalších kroků potřebných k vytvoření prvního certifikátu v trezoru klíčů.

Jsou uvedeny následující informace:

- Vytvoření prvního certifikátu Key Vault

- Vytvoření certifikátu s certifikační autoritou, která je partnerem Key Vault

- Vytvoření certifikátu s certifikační autoritou, která není partnerem Key Vault

- Import certifikátu

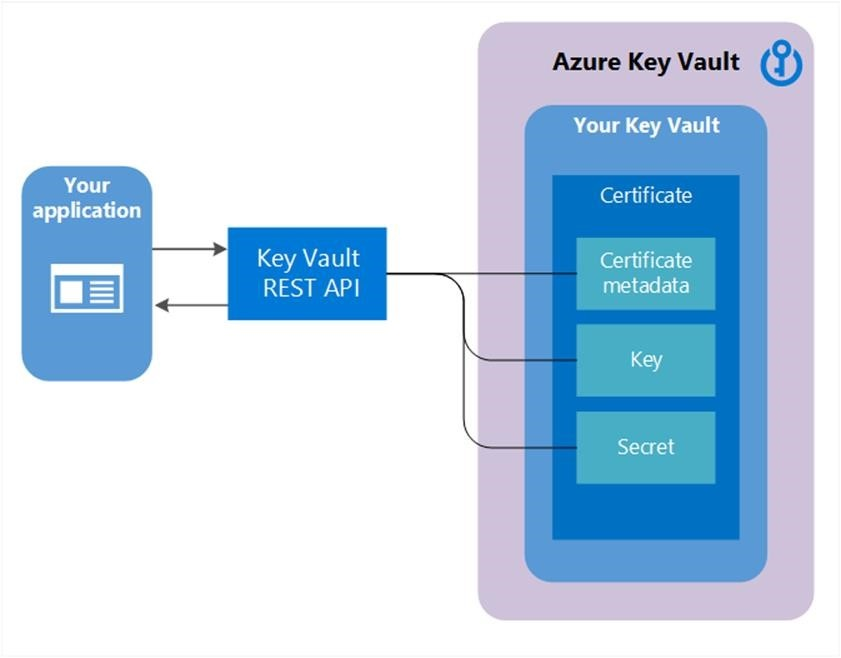

Certifikáty jsou složité objekty.

Certifikáty se skládají ze tří vzájemně propojených prostředků propojených jako Key Vault certifikát: metadata certifikátu, klíč a tajný klíč.

Vytvoření prvního certifikátu Key Vault

Před vytvořením certifikátu v Key Vault (KV) je nutné úspěšně provést požadované kroky 1 a 2 a pro tohoto uživatele nebo organizaci musí existovat trezor klíčů.

Krok 1: Zprostředkovatelé certifikační autority (CA)

- Předpokladem pro používání certifikátů Key Vault je onboarding it Správa, pki Správa nebo kohokoli, kdo spravuje účty certifikační autority pro danou společnost (např. Contoso).

Následující certifikační autority jsou aktuální partneři s Key Vault. Další informace najdete tady.- DigiCert – Key Vault nabízí certifikáty OV TLS/SSL s DigiCert.

- GlobalSign – Key Vault nabízí certifikáty TLS/SSL OV s GlobalSign.

Krok 2: Správce účtu pro poskytovatele certifikační autority vytvoří přihlašovací údaje, které budou Key Vault používat k registraci, prodloužení platnosti a používání certifikátů TLS/SSL prostřednictvím Key Vault.

Krok 3a: Správce společnosti Contoso spolu se zaměstnancem společnosti Contoso (Key Vault uživatelem), který vlastní certifikáty, může v závislosti na certifikační autoritě získat certifikát od správce nebo přímo z účtu certifikační autority.

- Zahajte operaci přidání přihlašovacích údajů do trezoru klíčů nastavením prostředku vystavitele certifikátu . Vystavitel certifikátu je entita reprezentovaná v Azure Key Vault (KV) jako prostředek CertificateIssuer. Slouží k poskytování informací o zdroji certifikátu KV; jméno vystavitele, zprostředkovatele, přihlašovací údaje a další podrobnosti pro správu.

Například MyDigiCertIssuer

- Poskytovatel

- Přihlašovací údaje – přihlašovací údaje účtu certifikační autority. Každá certifikační autorita má svá vlastní specifická data.

Další informace o vytváření účtů s poskytovateli certifikační autority najdete v souvisejícím příspěvku na blogu Key Vault.

Krok 3b: Nastavte kontakty certifikátů pro oznámení. Toto je kontakt pro uživatele Key Vault. Key Vault tento krok nevynucuje.

Poznámka: Tento proces, až do kroku 3b, je jednorázová operace.

Vytvoření certifikátu s certifikační autoritou ve spolupráci s Key Vault

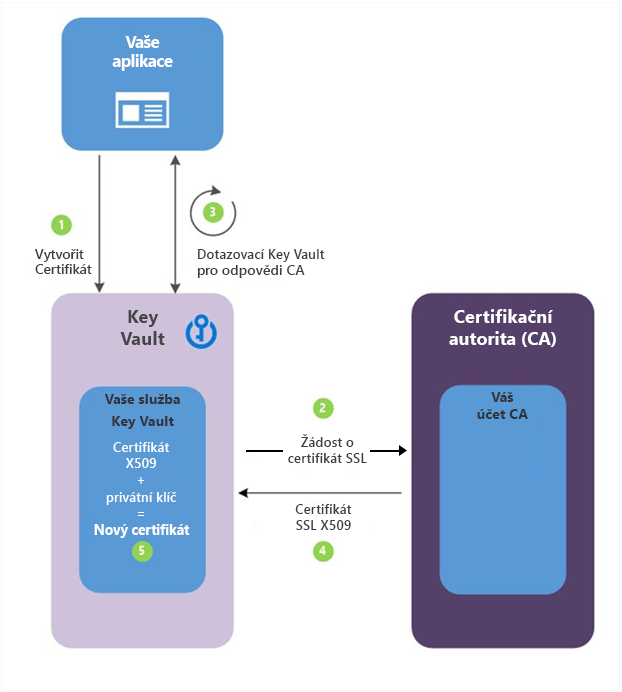

Krok 4: Následující popisy odpovídají zeleným číslovaným krokům v předchozím diagramu.

(1) – Ve výše uvedeném diagramu vaše aplikace vytváří certifikát, který interně začíná vytvořením klíče v trezoru klíčů.

(2) – Key Vault odešle žádost o certifikát TLS/SSL certifikační autoritě.

(3) – Vaše aplikace se ve smyčce a čekacím procesu dotazuje na Key Vault dokončení certifikátu. Vytvoření certifikátu je dokončeno, když Key Vault obdrží odpověď certifikační autority s certifikátem X.509.

(4) – Certifikační autorita odpoví na žádost Key Vault o certifikát TLS/SSL pomocí certifikátu TLS/SSL X509.

(5) Vytvoření nového certifikátu se dokončí sloučením certifikátu X509 pro certifikační autoritu.

Key Vault uživatel – vytvoří certifikát zadáním zásady.

Podle potřeby opakujte

Omezení zásad

- X509 – vlastnosti

- Základní vlastnosti

- Referenční informace o poskytovateli – > např. MyDigiCertIssure

- Informace o prodloužení – > např. 90 dní před vypršením platnosti

Proces vytvoření certifikátu je obvykle asynchronní proces a zahrnuje dotazování trezoru klíčů na stav operace vytvoření certifikátu.

Operace získání certifikátu- Stav: dokončeno, selhání s informacemi o chybě nebo zrušeno

- Kvůli zpoždění při vytvoření je možné zahájit operaci zrušení. Zrušení může nebo nemusí být účinné.

Zásady zabezpečení sítě a přístupu přidružené k integrované certifikační autoritě

Key Vault služba odesílá požadavky certifikační autoritě (odchozí provoz). Proto je plně kompatibilní s trezory klíčů s povolenou bránou firewall. Key Vault nesdílí zásady přístupu s certifikační autoritou. Certifikační autorita musí být nakonfigurovaná tak, aby přijímala žádosti o podepsání nezávisle. Průvodce integrací důvěryhodné certifikační autority

Import certifikátu

Případně můžete certifikát importovat do Key Vault – PFX nebo PEM.

Import certifikátu – vyžaduje, aby byl PEM nebo PFX na disku a měl privátní klíč.

Musíte zadat název trezoru a název certifikátu (zásada je volitelná).

Soubory PEM/PFX obsahují atributy, které může KV analyzovat a používat k naplnění zásad certifikátů. Pokud už je zásada certifikátu zadaná, pokusí se KV spárovat data ze souboru PFX/PEM.

Po dokončení importu budou následující operace používat nové zásady (nové verze).

Pokud neexistují žádné další operace, první věcí, kterou Key Vault provede, je odeslání oznámení o vypršení platnosti.

Uživatel také může upravit zásadu, která je funkční v době importu, ale obsahuje výchozí hodnoty, kde při importu nebyly zadány žádné informace. Např. žádné informace o vydavateli

Formáty importu, které podporujeme

Azure Key Vault podporuje soubory certifikátů .pem a .pfx pro import certifikátů do trezoru klíčů. Podporujeme následující typ importu pro formát souboru PEM. Jeden zakódovaný certifikát PEM spolu s nezašifrovaným klíčem PKCS#8, který má následující formát:

-----ZAČÁTEK CERTIFIKÁTU-----

-----KONEC CERTIFIKÁTU-----

-----ZAČÁTEK PRIVÁTNÍHO KLÍČE-----

-----KONEC PRIVÁTNÍHO KLÍČE-----

Při importu certifikátu je potřeba zajistit, aby byl klíč zahrnutý v samotném souboru. Pokud máte privátní klíč samostatně v jiném formátu, budete muset klíč zkombinovat s certifikátem. Některé certifikační autority poskytují certifikáty v různých formátech, proto se před importem certifikátu ujistěte, že jsou ve formátu .pem nebo .pfx.

Poznámka

Ujistěte se, že soubor certifikátu neobsahuje žádná další metadata a že se privátní klíč nezobrazuje jako šifrovaný.

Formáty csr sloučení, které podporujeme

AKV podporuje 2 formáty založené na PEM. Můžete buď sloučit jeden zakódovaný certifikát PKCS#8, nebo base64 kódovaný P7B (řetěz certifikátů podepsaných certifikační autoritou). Pokud potřebujete překrýt formát P7B do podporovaného formátu, můžete použít certutil -encode.

-----ZAČÁTEK CERTIFIKÁTU-----

-----KONEC CERTIFIKÁTU-----

Vytvoření certifikátu s certifikační autoritou, která není partnerem Key Vault

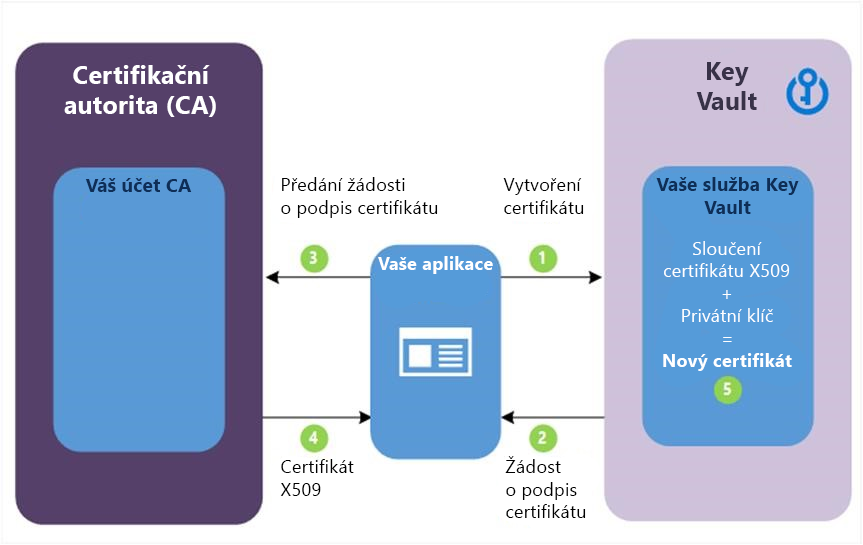

Tato metoda umožňuje pracovat s jinými certifikačními autoritami než partnerskými poskytovateli Key Vault, což znamená, že vaše organizace může pracovat s certifikační autoritou podle svého výběru.

Následující popisy kroků odpovídají krokům se zelenými písmeny v předchozím diagramu.

(1) – Ve výše uvedeném diagramu vaše aplikace vytváří certifikát, který interně začíná vytvořením klíče v trezoru klíčů.

(2) – Key Vault vrátí vaší aplikaci žádost o podepsání certifikátu (CSR).

(3) – Vaše aplikace předá csr zvolené certifikační autoritě.

(4) – Zvolená certifikační autorita odpoví certifikátem X509.

(5) – Vaše aplikace dokončí vytvoření nového certifikátu sloučením certifikátu X509 z vaší certifikační autority.