Podnikové zabezpečení a zásady správného řízení pro službu Azure Machine Learning

V tomto článku se dozvíte o funkcích zabezpečení a zásad správného řízení, které jsou k dispozici pro službu Azure Machine Učení. Tyto funkce jsou užitečné pro správce, techniky DevOps a techniky MLOps, kteří chtějí vytvořit zabezpečenou konfiguraci, která vyhovuje zásadám organizace.

Se službou Azure Machine Učení a platformou Azure můžete:

- Omezte přístup k prostředkům a operacím podle uživatelského účtu nebo skupin.

- Omezte příchozí a odchozí síťovou komunikaci.

- Šifrování přenášených a neaktivních uložených dat

- Vyhledejte ohrožení zabezpečení.

- Použijte a auditujte zásady konfigurace.

Omezení přístupu k prostředkům a operacím

Microsoft Entra ID je zprostředkovatelem služby identit pro azure machine Učení. Můžete ho použít k vytvoření a správě objektů zabezpečení (uživatel, skupina, instanční objekt a spravovaná identita), které se používají k ověřování prostředků Azure. Vícefaktorové ověřování (MFA) se podporuje, pokud je pro použití nakonfigurované ID Microsoft Entra.

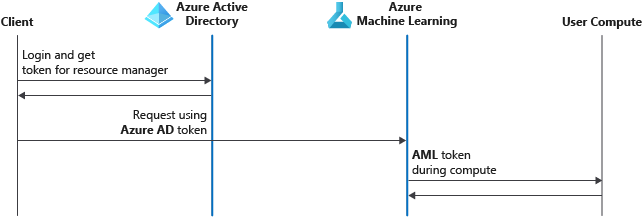

Tady je proces ověřování pro Azure Machine Učení prostřednictvím vícefaktorového ověřování v Microsoft Entra ID:

- Klient se přihlásí k ID Microsoft Entra a získá token Azure Resource Manageru.

- Klient předloží token Azure Resource Manageru a Učení Azure Machine.

- Azure Machine Učení poskytuje token služby machine Učení cílovému výpočetnímu objektu uživatele (například výpočetní cluster Učení počítače nebo bezserverové výpočetní prostředky). Cílový výpočetní objekt uživatele používá tento token k volání zpět do služby machine Učení po dokončení úlohy. Obor je omezený na pracovní prostor.

Každý pracovní prostor má přidruženou spravovanou identitu přiřazenou systémem, která má stejný název jako pracovní prostor. Tato spravovaná identita slouží k bezpečnému přístupu k prostředkům, které pracovní prostor používá. Má následující oprávnění řízení přístupu na základě role (RBAC) Azure pro přidružené prostředky:

| Prostředek | Oprávnění |

|---|---|

| Pracovní prostor | Přispěvatel |

| Storage account | Přispěvatel dat objektů blob úložiště |

| Trezor klíčů | Přístup ke všem klíčům, tajným klíčům, certifikátům |

| Registr kontejneru | Přispěvatel |

| Skupina prostředků, která obsahuje pracovní prostor | Přispěvatel |

Spravovaná identita přiřazená systémem se používá k internímu ověřování mezi službami Azure Machine Učení a dalšími prostředky Azure. Uživatelé nemají přístup k tokenu identity a nemůžou ho použít k získání přístupu k těmto prostředkům. Uživatelé mají přístup k prostředkům pouze prostřednictvím rozhraní API roviny dat a řízení azure machine Učení, pokud mají dostatečná oprávnění RBAC.

Nedoporučujeme, aby správci odvolali přístup spravované identity k prostředkům uvedeným v předchozí tabulce. Přístup můžete obnovit pomocí operace resynchronizace klíčů.

Poznámka:

Pokud má váš pracovní prostor Azure Machine Učení cílové výpočetní objekty (například výpočetní cluster, výpočetní instanci nebo instanci Služby Azure Kubernetes Service [AKS] vytvořené před 14. květnem 2021, můžete mít další účet Microsoft Entra. Název účtu začíná Microsoft-AzureML-Support-App- a má přístup na úrovni přispěvatele k vašemu předplatnému pro každou oblast pracovního prostoru.

Pokud váš pracovní prostor nemá připojenou instanci AKS, můžete tento účet Microsoft Entra bezpečně odstranit.

Pokud má váš pracovní prostor připojený cluster AKS a byl vytvořen před 14. květnem 2021, neodstraňovat tento účet Microsoft Entra. V tomto scénáři musíte před odstraněním účtu Microsoft Entra odstranit a znovu vytvořit cluster AKS.

Pracovní prostor můžete zřídit tak, aby používal spravovanou identitu přiřazenou uživatelem, a pak spravované identitě udělovat další role. Můžete například udělit roli pro přístup k vlastní instanci služby Azure Container Registry pro základní image Dockeru.

Spravované identity můžete také nakonfigurovat pro použití s výpočetním clusterem Azure Machine Učení. Tato spravovaná identita je nezávislá na spravované identitě pracovního prostoru. U výpočetního clusteru se spravovaná identita používá pro přístup k prostředkům, jako jsou zabezpečené úložiště dat, ke kterým uživatel, který spouští trénovací úlohu, nemusí mít přístup. Další informace najdete v tématu Použití spravovaných identit pro řízení přístupu.

Tip

Existují výjimky použití Microsoft Entra ID a Azure RBAC na počítači Azure Učení:

- Volitelně můžete povolit přístup SSH (Secure Shell) k výpočetním prostředkům, jako je výpočetní instance azure Učení a výpočetní cluster. Přístup SSH je založený na párech veřejného a privátního klíče, nikoli na ID Microsoft Entra. Azure RBAC neřídí přístup SSH.

- K ověření modelů nasazených jako online koncové body můžete použít ověřování založené na klíči nebo na tokenech. Klíče jsou statické řetězce, zatímco tokeny se načítají zatěžování objektu zabezpečení Microsoft Entra. Další informace najdete v tématu Ověřování klientů pro online koncové body.

Další informace najdete v následujících článcích:

- Nastavení ověřování pro prostředky a pracovní postupy služby Azure Machine Learning

- Správa přístupu k pracovnímu prostoru služby Azure Machine Learning

- Použití úložišť dat

- Použití tajných kódů přihlašovacích údajů ověřování v úlohách azure machine Učení

- Nastavení ověřování mezi službou Azure Machine Učení a dalšími službami

Zajištění zabezpečení a izolace sítě

Pokud chcete omezit síťový přístup k prostředkům Azure Machine Učení, můžete použít virtuální síť azure Učení spravovanou virtuální síť nebo instanci služby Azure Virtual Network. Použití virtuální sítě snižuje prostor pro útok na vaše řešení a pravděpodobnost exfiltrace dat.

Nemusíte si vybrat jednu ani druhou. Můžete například použít virtuální síť spravovanou Učení Azure k zabezpečení spravovaných výpočetních prostředků a instance služby Azure Virtual Network pro nespravované prostředky nebo k zabezpečení přístupu klientů k pracovnímu prostoru.

Azure Machine Učení spravovaná virtuální síť: Poskytuje plně spravované řešení, které umožňuje izolaci sítě pro váš pracovní prostor a spravované výpočetní prostředky. Privátní koncové body můžete použít k zabezpečení komunikace s jinými službami Azure a můžete omezit odchozí komunikaci. Použití spravované virtuální sítě k zabezpečení následujících spravovaných výpočetních prostředků:

- Bezserverové výpočetní prostředky (včetně bezserverové architektury Spark)

- Výpočtový cluster

- Výpočetní instance

- Spravovaný online koncový bod

- Online koncový bod služby Batch

Další informace najdete v tématu Izolace virtuální sítě spravované pracovním prostorem.

Instance služby Azure Virtual Network: Poskytuje více přizpůsobitelnou nabídku virtuální sítě. Zodpovídáte ale za konfiguraci a správu. K omezení odchozí komunikace možná budete muset použít skupiny zabezpečení sítě, trasy definované uživatelem nebo bránu firewall.

Další informace najdete v následujících článcích:

- Zabezpečení prostředků pracovních prostorů služby Azure Machine Learning s využitím virtuálních sítí

- Zabezpečení pracovního prostoru služby Azure Machine Learning s využitím virtuálních sítí

- Zabezpečení prostředí pro trénování služby Azure Machine Learning s využitím virtuálních sítí

- Zabezpečení prostředí pro odvozování služby Azure Machine Learning s využitím virtuálních sítí

- Použití služby Azure Machine Learning Studio ve virtuální síti Azure

- Používání pracovního prostoru s vlastním serverem DNS

- Konfigurace příchozího a odchozího síťového provozu

Šifrování dat

Azure Machine Učení používá různé výpočetní prostředky a úložiště dat na platformě Azure. Další informace o tom, jak každý z těchto prostředků podporuje šifrování neaktivních uložených dat a přenášených dat, najdete v tématu Šifrování dat pomocí služby Azure Machine Učení.

Prevence exfiltrace dat

Azure Machine Učení má několik příchozích a odchozích síťových závislostí. Některé z těchtozávislostch Tato rizika jsou přidružená k odchozím požadavkům na Službu Azure Storage, Azure Front Door a Azure Monitor. Doporučení týkající se zmírnění tohoto rizika najdete v tématu Azure Machine Učení prevence exfiltrace dat.

Kontrola ohrožení zabezpečení

Microsoft Defender for Cloud poskytuje jednotnou správu zabezpečení a pokročilou ochranu před hrozbami napříč hybridními cloudovými úlohami. V případě Učení Azure Machine byste měli povolit kontrolu prostředků služby Azure Container Registry a prostředků AKS. Další informace najdete v tématu Úvod do programu Microsoft Defender pro registry kontejnerů a úvod do Programu Microsoft Defender pro Kubernetes.

Auditování a správa dodržování předpisů

Azure Policy je nástroj zásad správného řízení, který vám pomůže zajistit, aby prostředky Azure splňovaly vaše zásady. Zásady můžete nastavit tak, aby povolily nebo vynucují konkrétní konfigurace, například jestli váš pracovní prostor Azure Machine Učení používá privátní koncový bod.

Další informace o službě Azure Policy najdete v dokumentaci ke službě Azure Policy. Další informace o zásadách specifických pro azure machine Učení najdete v tématu Auditování a správa Učení počítačů Azure.

Další kroky

- Osvědčené postupy služby Azure Machine Učení pro podnikové zabezpečení

- Použití služby Azure Machine Učení se službou Azure Firewall

- Použití služby Azure Machine Učení se službou Azure Virtual Network

- Šifrování neaktivních uložených dat a přenášených dat

- Vytvoření rozhraní API pro doporučení v reálném čase v Azure