Úprava nastavení komunikace pro místní bránu dat

Tento článek popisuje několik nastavení komunikace přidružených k místní bráně dat. Tato nastavení je potřeba upravit tak, aby podporovala připojení ke zdroji dat a výstupní cílový přístup.

Povolení odchozích připojení Azure

Brána spoléhá na Azure Relay pro cloudové připojení. Brána odpovídajícím způsobem vytvoří odchozí připojení ke své přidružené oblasti Azure.

Pokud jste zaregistrovali tenanta Power BI nebo tenanta Office 365, vaše oblast Azure se ve výchozím nastavení nastaví na oblast této služby. V opačném případě může být vaše oblast Azure ta, která je k vám nejblíže.

Pokud brána firewall blokuje odchozí připojení, nakonfigurujte bránu firewall tak, aby povolovala odchozí připojení z brány do přidružené oblasti Azure. Pravidla brány firewall na serveru brány nebo proxy serverech zákazníka je potřeba aktualizovat, aby umožňovala odchozí provoz ze serveru brány do následujících koncových bodů. Pokud brána firewall nepodporuje zástupné znamény, použijte IP adresy z rozsahů IP adres Azure a značek služeb. Mějte na paměti, že se budou muset každý měsíc synchronizovat.

Porty

Brána komunikuje na následujících odchozích portech: TCP 443, 5671, 5672 a od 9350 do 9354. Brána nevyžaduje příchozí porty.

Doporučujeme povolit dns (*.servicebus.windows.net" Domain Name System (Domain Name System). Pokyny k nastavení místní brány firewall nebo proxy serveru pomocí plně kvalifikovaných názvů domén (FQDN) místo použití IP adres, které se můžou změnit, najdete v krocích podpory DNS služby Azure WCF Relay.

Případně povolíte IP adresy pro vaši oblast dat v bráně firewall. Použijte níže uvedené soubory JSON, které se aktualizují každý týden.

Nebo můžete získat seznam požadovaných portů pravidelným testováním síťových portů v aplikaci brány.

Brána komunikuje se službou Azure Relay pomocí plně kvalifikovaných názvů domén. Pokud vynutíte, aby brána komunikovala přes HTTPS, bude výhradně používat plně kvalifikované názvy domén a nebude komunikovat pomocí IP adres.

Poznámka:

Seznam IP adres datacentra Azure zobrazuje IP adresy v zápisu CIDR (Classless Inter-Domain Routing). Příkladem tohoto zápisu je 10.0.0.0/24, což neznamená od 10.0.0.0 do 10.0.0.24. Přečtěte si další informace o zápisu CIDR.

Následující seznam popisuje plně kvalifikované názvy domén používané bránou. Tyto koncové body jsou potřeba, aby brána fungovala.

| Názvy domén veřejného cloudu | Odchozí porty | Popis |

|---|---|---|

| *.download.microsoft.com | 80 | Používá se ke stažení instalačního programu. Aplikace brány také používá tuto doménu ke kontrole verze a oblasti brány. |

| *.powerbi.com | 443 | Používá se k identifikaci relevantního clusteru Power BI. |

| *.analysis.windows.net | 443 | Používá se k identifikaci relevantního clusteru Power BI. |

| *.login.windows.net, login.live.com, aadcdn.msauth.net, login.microsoftonline.com, *.microsoftonline-p.com | 443 | Používá se k ověření aplikace brány pro Microsoft Entra ID a OAuth2. Upozorňujeme, že v rámci procesu přihlašování k Id Microsoft Entra může být vyžadováno další adresy URL, které můžou být jedinečné pro tenanta. |

| *.servicebus.windows.net | 5671-5672 | Používá se pro protokol AMQP (Advanced Message Queuing Protocol). |

| *.servicebus.windows.net | 443 a 9350-9354 | Naslouchá službě Azure Relay přes protokol TCP. K získání tokenů řízení přístupu Azure se vyžaduje port 443. |

| *.msftncsi.com | 80 | Používá se k otestování připojení k internetu, pokud se služba Power BI nemůže připojit k bráně. |

| *.dc.services.visualstudio.com | 443 | Používá se aplikací Přehledy ke shromažďování telemetrie. |

| *.frontend.clouddatahub.net | 443 | Vyžaduje se pro spuštění kanálu infrastruktury. |

| *.datawarehouse.pbidedicated.windows.net | 1433 | Starý koncový bod používaný tokem Dataflow Gen2 pro připojení k přípravnému jezeře. Další informace |

| *.datawarehouse.fabric.microsoft.com | 1433 | Nový koncový bod používaný tokem Dataflow Gen2 pro připojení k přípravnému jezeře Další informace |

Poznámka:

*.datawarehouse.pbidedicated.windows.net se nahrazuje *.datawarehouse.fabric.microsoft.com. Během tohoto procesu přechodu se ujistěte, že jsou oba koncové body otevřené, abyste zajistili aktualizaci Dataflow Gen2.

Pro GCC, GCC high a DoD se bránou používají následující plně kvalifikované názvy domén.

| Porty | GCC | GCC High | DoD |

|---|---|---|---|

| 80 | *.download.microsoft.com | *.download.microsoft.com | *.download.microsoft.com |

| 443 | *.powerbigov.us, *.powerbi.com | *.high.powerbigov.us | *.mil.powerbigov.us |

| 443 | *.analysis.usgovcloudapi.net | *.high.analysis.usgovcloudapi.net | *.mil.analysis.usgovcloudapi.net |

| 443 | *.login.windows.net, *.login.live.com, *.aadcdn.msauth.net | Dokumentace k Go Go | Přejít do dokumentace |

| 5671-5672 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 a 9350-9354 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net |

| 443 | *.login.microsoftonline.com | *.login.microsoftonline.us | *.login.microsoftonline.us |

| 443 | *.msftncsi.com | *.msftncsi.com | *.msftncsi.com |

| 443 | *.microsoftonline-p.com | *.microsoftonline-p.com | *.microsoftonline-p.com |

| 443 | *.dc.applicationinsights.us | *.dc.applicationinsights.us | *.dc.applicationinsights.us |

Pro Čínský cloud (Mooncake) používá brána následující plně kvalifikované názvy domén.

| Porty | Čínský cloud (Mooncake) |

|---|---|

| 80 | *.download.microsoft.com |

| 443 | *.powerbi.cn |

| 443 | *.asazure.chinacloudapi.cn |

| 443 | *.login.chinacloudapi.cn |

| 5671-5672 | *.servicebus.chinacloudapi.cn |

| 443 a 9350-9354 | *.servicebus.chinacloudapi.cn |

| 443 | *.chinacloudapi.cn |

| 443 | login.partner.microsoftonline.cn |

| 443 | Žádný ekvivalent Mooncake, který není nutný ke spuštění brány, se používá pouze ke kontrole sítě během chybových podmínek. |

| 443 | Žádný ekvivalent Mooncake , který se používá při přihlašování k Microsoft Entra ID. Další informace o koncových bodech MICROSOFT Entra ID najdete v tématu Kontrola koncových bodů v Azure. |

| 443 | applicationinsights.azure.cn |

| 433 | clientconfig.passport.net |

| 433 | aadcdn.msftauth.cn |

| 433 | aadcdn.msauth.cn |

Poznámka:

Po instalaci a registraci brány jsou jedinými požadovanými porty a IP adresami potřebné službou Azure Relay, jak je popsáno pro servicebus.windows.net v předchozí tabulce. Seznam požadovaných portů můžete získat pravidelným testováním síťových portů v aplikaci brány. Bránu můžete také vynutit, aby komunikuje pomocí protokolu HTTPS.

Otevírání portů pro úlohy založené na Mashupu fabric, které se připojují ke cloudovým i místním zdrojům dat při používání OPDG.

V rámci infrastruktury obsahuje úloha založená na mashupu (např. sémantický model, tok dat atd.) dotaz, který se připojuje k místním zdrojům dat (připojeným přes místní bránu dat) a také se připojí ke cloudovým zdrojům dat, celý dotaz se spustí na mashupovém stroji místní brány dat. Proto musí být otevřené následující koncovépinty, aby místní brána dat měla přístup k cloudovým zdrojům dat.

| Názvy domén veřejného cloudu | Odchozí porty | Popis |

|---|---|---|

| *.core.windows.net | 443 | Slouží k zápisu dat do Azure Data Lake. |

| *.dfs.fabric.microsoft.com | 1433 | Koncový bod použitý k připojení k OneLake. |

Test síťových portů

Pokud chcete otestovat, jestli má brána přístup ke všem požadovaným portům:

Na počítači, na kterém je brána spuštěná, zadejte do vyhledávání ve Windows "brána" a pak vyberte aplikaci místní brány dat.

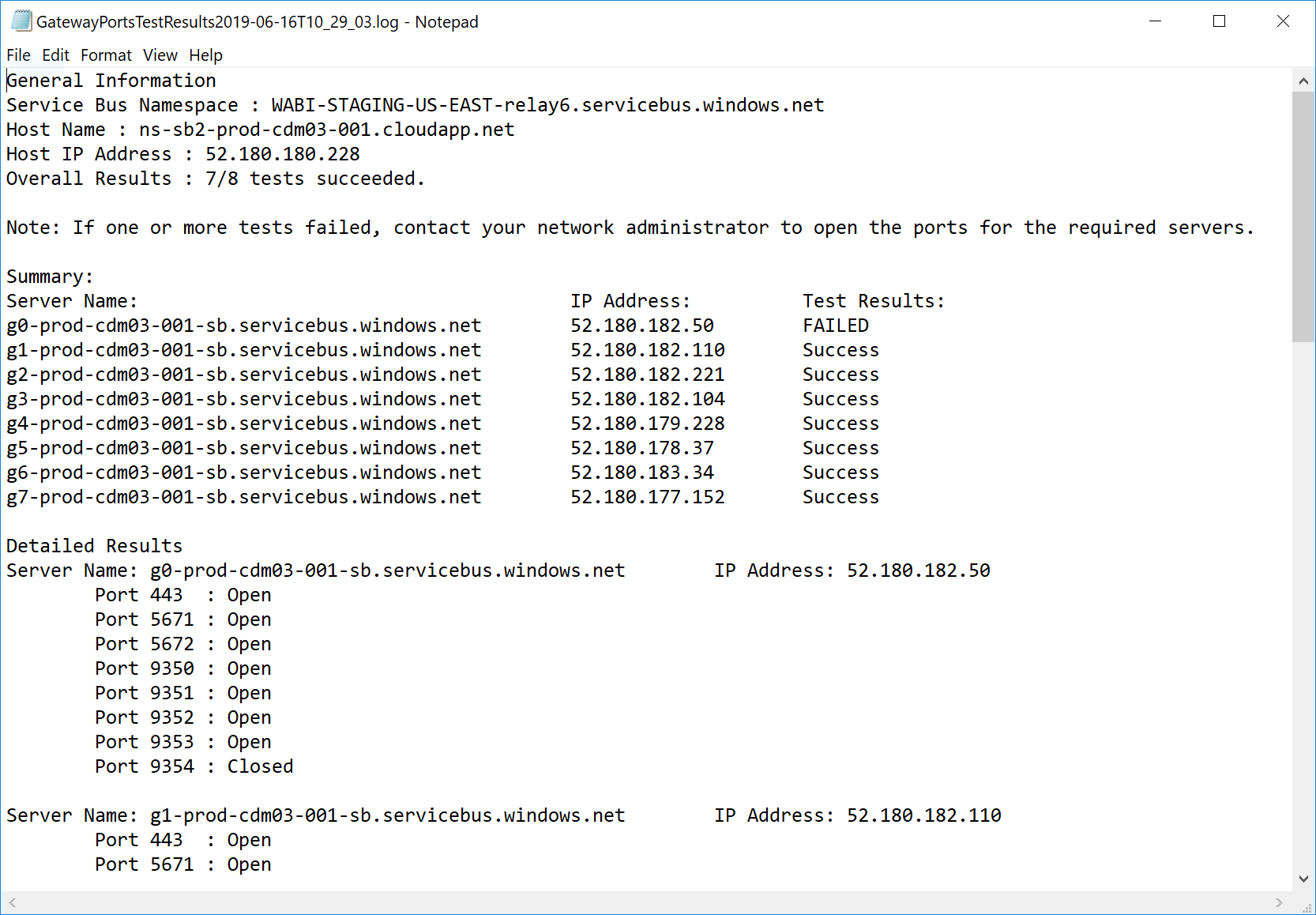

Vyberte Diagnostiku. V části Test síťových portů vyberte Spustit nový test.

Když brána spustí test síťových portů, načte ze služby Azure Relay seznam portů a serverů a pak se pokusí připojit ke všem portům. Po opětovném spuštění nového testovacího propojení se dokončí test síťových portů.

Souhrnný výsledek testu je Dokončeno (Úspěšné) nebo Dokončeno (Neúspěšné, viz výsledky posledního testu). Pokud byl test úspěšný, vaše brána se připojila ke všem požadovaným portům. Pokud se test nepovedl, vaše síťové prostředí možná zablokuje požadované porty a servery.

Poznámka:

Brány firewall často přerušovaně povolují provoz na blokovaných webech. I v případě úspěšného testu možná budete muset povolit seznam povolených serverů v bráně firewall.

Pokud chcete zobrazit výsledky posledního dokončeného testu, vyberte odkaz Otevřít poslední dokončené výsledky testu. Výsledky testu se otevřou ve výchozím textovém editoru.

Výsledky testu zobrazí seznam všech serverů, portů a IP adres, které vaše brána vyžaduje. Pokud se ve výsledcích testu zobrazí "Uzavřeno" u všech portů, jak je znázorněno na následujícím snímku obrazovky, ujistěte se, že vaše síťové prostředí neblokovalo tato připojení. Možná budete muset kontaktovat správce sítě a otevřít požadované porty.

Vynucení komunikace HTTPS se službou Azure Relay

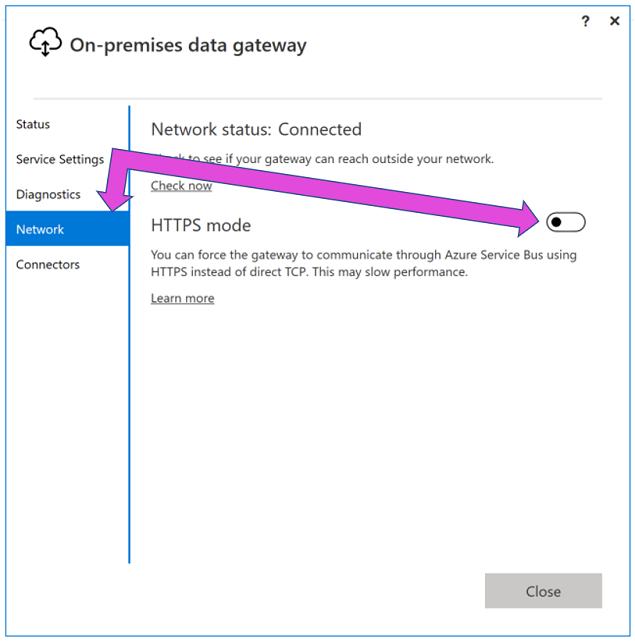

Bránu můžete vynutit ke komunikaci se službou Azure Relay pomocí protokolu HTTPS místo přímého protokolu TCP.

Poznámka:

Od verze brány z června 2019 a na základě doporučení ze služby Relay se nové instalace místo protokolu TCP standardně nastaví na HTTPS. Toto výchozí chování se nevztahuje na aktualizované instalace.

Aplikaci brány můžete použít k vynucení přijetí tohoto chování bránou. V aplikaci brány vyberte Síť a pak zapněte režim HTTPS.

Po provedení této změny a po výběru možnosti Použít se služba systému Windows brány automaticky restartuje, aby se změna projevila. Tlačítko Použít se zobrazí jenom v případech, kdy provedete změnu.

Pokud chcete z aplikace brány restartovat službu Windows brány, přejděte na Restartovat bránu.

Poznámka:

Pokud brána nemůže komunikovat pomocí protokolu TCP, automaticky používá protokol HTTPS. Výběr v aplikaci brány vždy odráží aktuální hodnotu protokolu.

TLS 1.3 pro provoz brány

Ve výchozím nastavení brána ke komunikaci s služba Power BI používá protokol TLS (Transport Layer Security) 1.3. Abyste zajistili, že veškerý provoz brány používá protokol TLS 1.3, budete možná muset na počítači, na kterém běží služba brány, přidat nebo upravit následující klíče registru.

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

Poznámka:

Přidání nebo úprava těchto klíčů registru použije změnu u všech aplikací .NET. Informace o změnách registru, které ovlivňují protokol TLS pro jiné aplikace, najdete v nastavení registru TLS (Transport Layer Security).

Značky služeb

Značka služby představuje skupinu předpon IP adres z dané služby Azure. Společnost Microsoft spravuje předpony adres zahrnující značku služby a automaticky aktualizuje značku služby jako změny adres a minimalizuje složitost častých aktualizací pravidel zabezpečení sítě. Brána dat má závislosti na následujících značkách služeb:

- Power BI

- ServiceBus

- AzureActiveDirectory

- AzureCloud

Místní brána dat používá azure Relay pro určitou komunikaci. Pro službu Azure Relay však neexistují žádné značky služeb. Značky služeb ServiceBus se ale stále vyžadují, protože se stále týkají funkcí front a témat služby, i když ne pro Azure Relay.

Značka služby AzureCloud představuje všechny globální IP adresy datového centra Azure. Vzhledem k tomu, že služba Azure Relay je založená na službě Azure Compute, jsou veřejné IP adresy služby Azure Relay podmnožinou IP adres AzureCloudu. Další informace: Přehled značek služeb Azure

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro