Nasazení řízení podmíněného přístupu k aplikacím pro vlastní aplikace pomocí Microsoft Entra ID

Ovládací prvky relací v programu Microsoft Defender for Cloud Apps je možné nakonfigurovat tak, aby fungovaly s libovolnými webovými aplikacemi. Tento článek popisuje, jak nasadit a nasadit vlastní obchodní aplikace, neoceněné aplikace SaaS a místní aplikace hostované prostřednictvím proxy aplikací Microsoft Entra s ovládacími prvky relací. Poskytuje postup vytvoření zásad podmíněného přístupu Microsoft Entra, které směruje relace aplikací do Defenderu pro Cloud Apps. Další řešení zprostředkovatele identity najdete v tématu Nasazení řízení podmíněného přístupu k aplikacím pro vlastní aplikace s jiným programem než Microsoft IdP.

Seznamaplikacích programem Defender for Cloud Apps najdete v tématu Ochrana aplikací s podmíněným přístupem k aplikacím Defender for Cloud Apps.

Požadavky

Před zahájením procesu onboardingu musíte provést následující kroky:

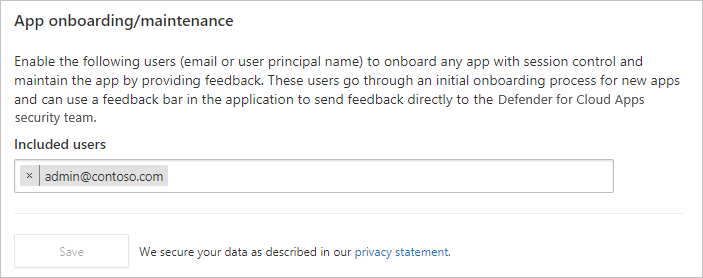

Přidání správců do seznamu onboardingu/údržby aplikace

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

V části Řízení podmíněného přístupu k aplikacím vyberte Onboarding/údržba aplikace.

Zadejte hlavní název uživatele nebo e-mail pro uživatele, kteří budou aplikaci připojovat, a pak vyberte Uložit.

Kontrola potřebných licencí

K používání řízení podmíněného přístupu k aplikacím musí mít vaše organizace následující licence:

- Microsoft Entra ID P1 nebo vyšší

- Microsoft Defender for Cloud Apps

Aplikace musí být nakonfigurované s jednotným přihlašováním.

Aplikace musí používat jeden z následujících ověřovacích protokolů:

Federační Protokoly Microsoft Entra ID SAML 2.0 nebo OpenID Připojení

Nasazení libovolné aplikace

Pokud chcete nasadit aplikaci, která se bude řídit pomocí řízení podmíněného přístupu Defenderu pro Cloud Apps, budete muset:

- Konfigurace ID Microsoft Entra pro práci s Defenderem pro Cloud Apps

- Ruční přidání neidentifikované aplikace

Postupujte podle následujících kroků a nakonfigurujte libovolnou aplikaci, která má být řízena programem Defender for Cloud Apps– Podmíněný přístup k aplikacím.

Poznámka:

Pokud chcete nasadit řízení podmíněného přístupu aplikací pro aplikace Microsoft Entra, potřebujete platnou licenci pro Microsoft Entra ID P1 nebo vyšší a také licenci Defender for Cloud Apps.

Konfigurace ID Microsoft Entra pro práci s Defenderem pro Cloud Apps

Poznámka:

Při konfiguraci aplikace s jednotným přihlašováním v Microsoft Entra ID nebo jiných zprostředkovatelů identity je jedno pole, které může být uvedeno jako volitelné, je nastavení přihlašovací adresy URL. Upozorňujeme, že toto pole může být vyžadováno, aby řízení podmíněného přístupu k aplikacím fungovalo.

V Microsoft Entra ID přejděte k podmíněnému přístupu zabezpečení>.

V podokně Podmíněný přístup na panelu nástrojů v horní části vyberte Nová zásada -> Vytvořit novou zásadu.

V podokně Nový zadejte do textového pole Název název zásady.

V části Přiřazení vyberte Uživatelé nebo identity úloh, přiřaďte uživatele, kteří budou aplikaci připojovat (počáteční přihlášení a ověření), a pak vyberte Hotovo.

V části Přiřazení vyberte Cloudové aplikace nebo akce, přiřaďte aplikace, které chcete řídit pomocí řízení podmíněného přístupu k aplikacím, a pak vyberte Hotovo.

V části Řízení přístupu vyberte Relace, vyberte Použít řízení podmíněného přístupu aplikací a zvolte předdefinované zásady (jenom monitorování nebo blokování stahování) nebo Použijte vlastní zásady k nastavení rozšířených zásad v programu Defender for Cloud Apps a potom klikněte na Vybrat.

Volitelně můžete podle potřeby přidat podmínky a udělit ovládací prvky.

Nastavte možnost Povolit zásadu na Zapnuto a pak vyberte Vytvořit.

Aplikace v katalogu aplikací se automaticky vyplní do tabulky v části Připojení ed Apps. Odhlaste se z aplikace, pokud máte aktivní relaci a znovu se přihlaste, abyste aplikaci umožnili zjistit. Zkontrolujte, jestli je aplikace, kterou chcete nasadit, rozpoznána tak, že tam přejdete.

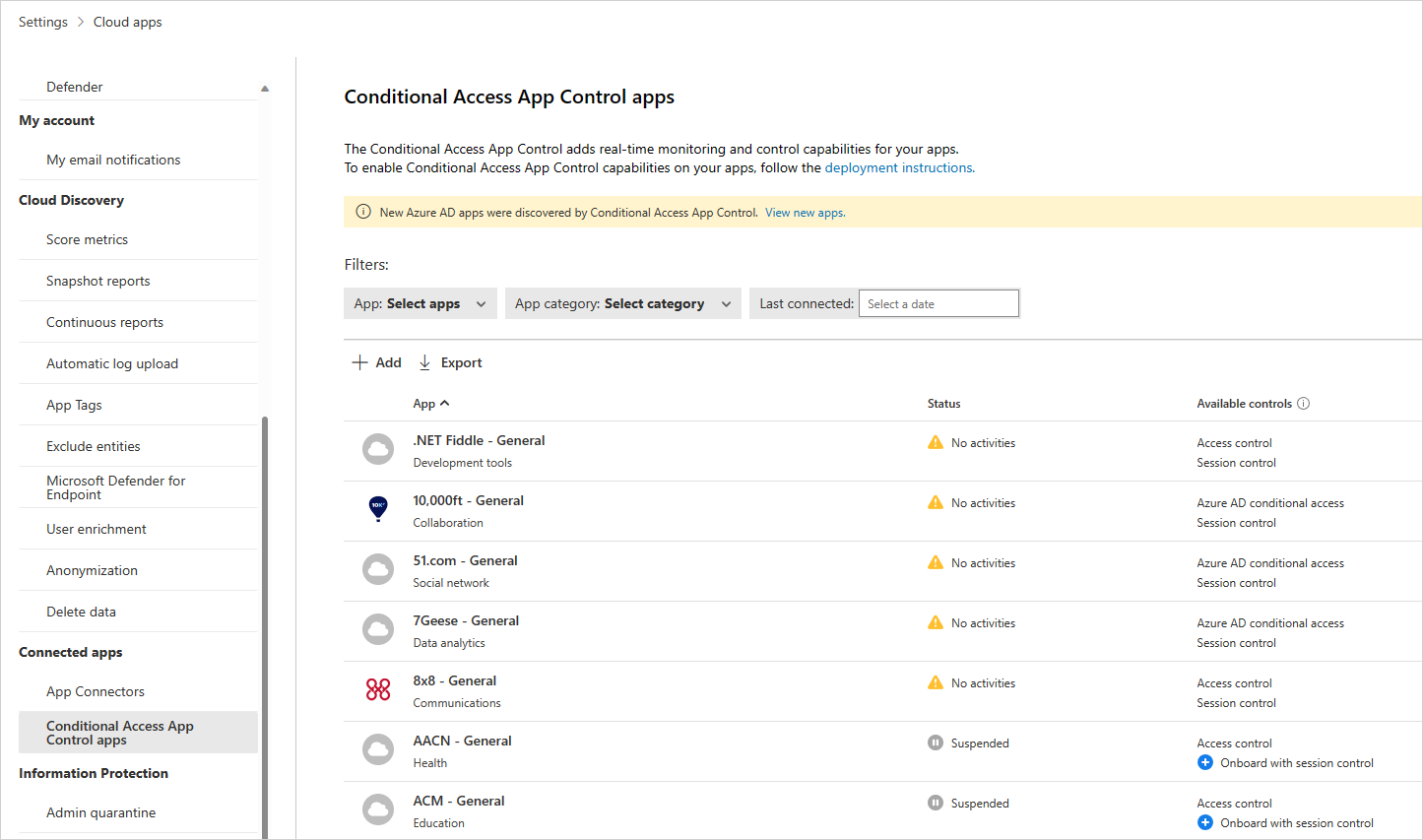

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

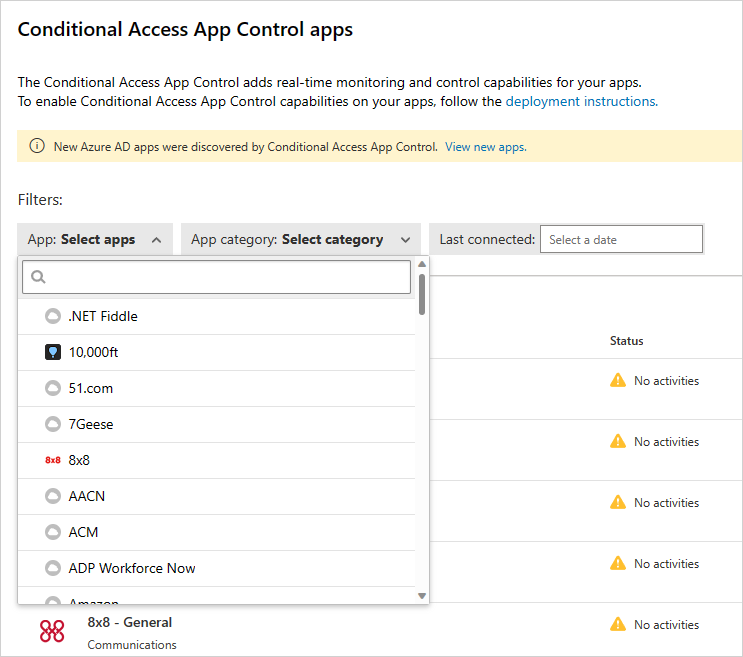

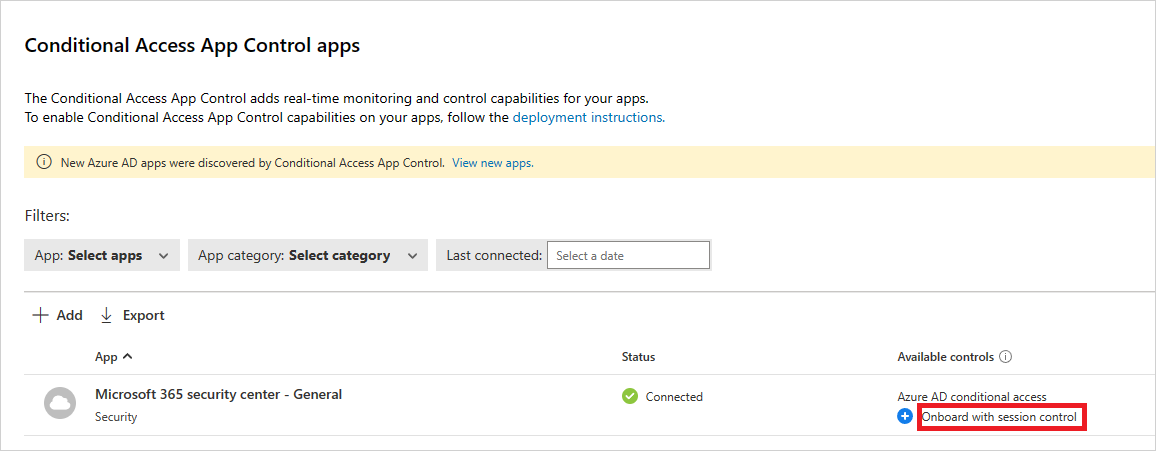

V části Připojení ed apps (Aplikace s podmíněným přístupem) vyberte aplikace řízení podmíněného přístupu, abyste získali přístup k tabulce aplikací, které je možné nakonfigurovat pomocí zásad přístupu a relací.

Vyberte aplikaci: Vyberte aplikace... rozevírací nabídku pro filtrování a hledání aplikace, kterou chcete nasadit.

Pokud tam aplikaci nevidíte, budete ji muset přidat ručně.

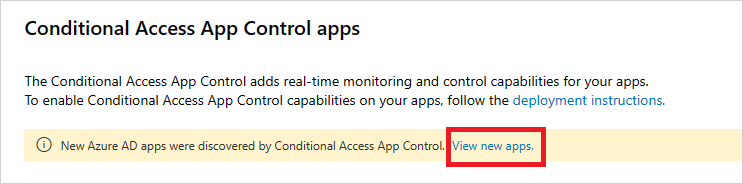

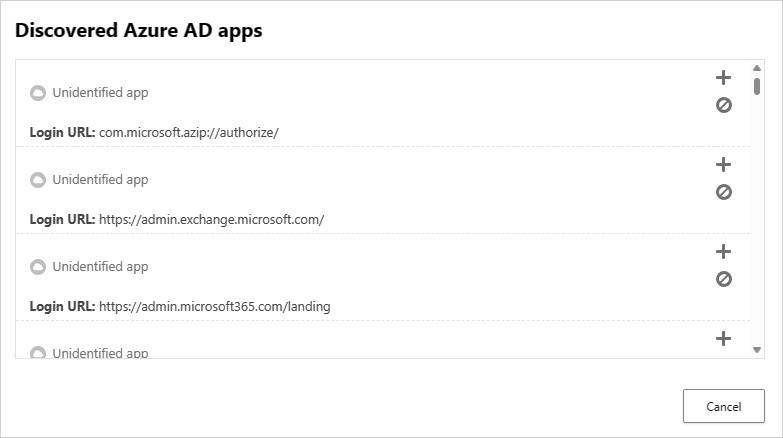

Ruční přidání neidentifikované aplikace

V banneru vyberte Zobrazit nové aplikace.

V seznamu nových aplikací vyberte pro každou aplikaci, kterou zprovozníte, + symbol a pak vyberte Přidat.

Poznámka:

Pokud se aplikace v katalogu aplikací Defender for Cloud Apps nezobrazí, zobrazí se v dialogovém okně pod neidentifikovanými aplikacemi spolu s přihlašovací adresou URL. Když kliknete na symbol + pro tyto aplikace, můžete aplikaci připojit jako vlastní aplikaci.

Přidružení správných domén k aplikaci umožňuje Defenderu for Cloud Apps vynucovat zásady a aktivity auditu.

Pokud jste například nakonfigurovali zásadu, která blokuje stahování souborů pro přidruženou doménu, zablokuje se stahování souborů aplikací z této domény. Soubory stažené aplikací z domén, které nejsou přidružené k aplikaci, ale nebudou blokovány a akce se nebude auditovat v protokolu aktivit.

Poznámka:

Defender for Cloud Apps stále přidává příponu k doménám, které nejsou přidružené k aplikaci, aby se zajistilo bezproblémové uživatelské prostředí.

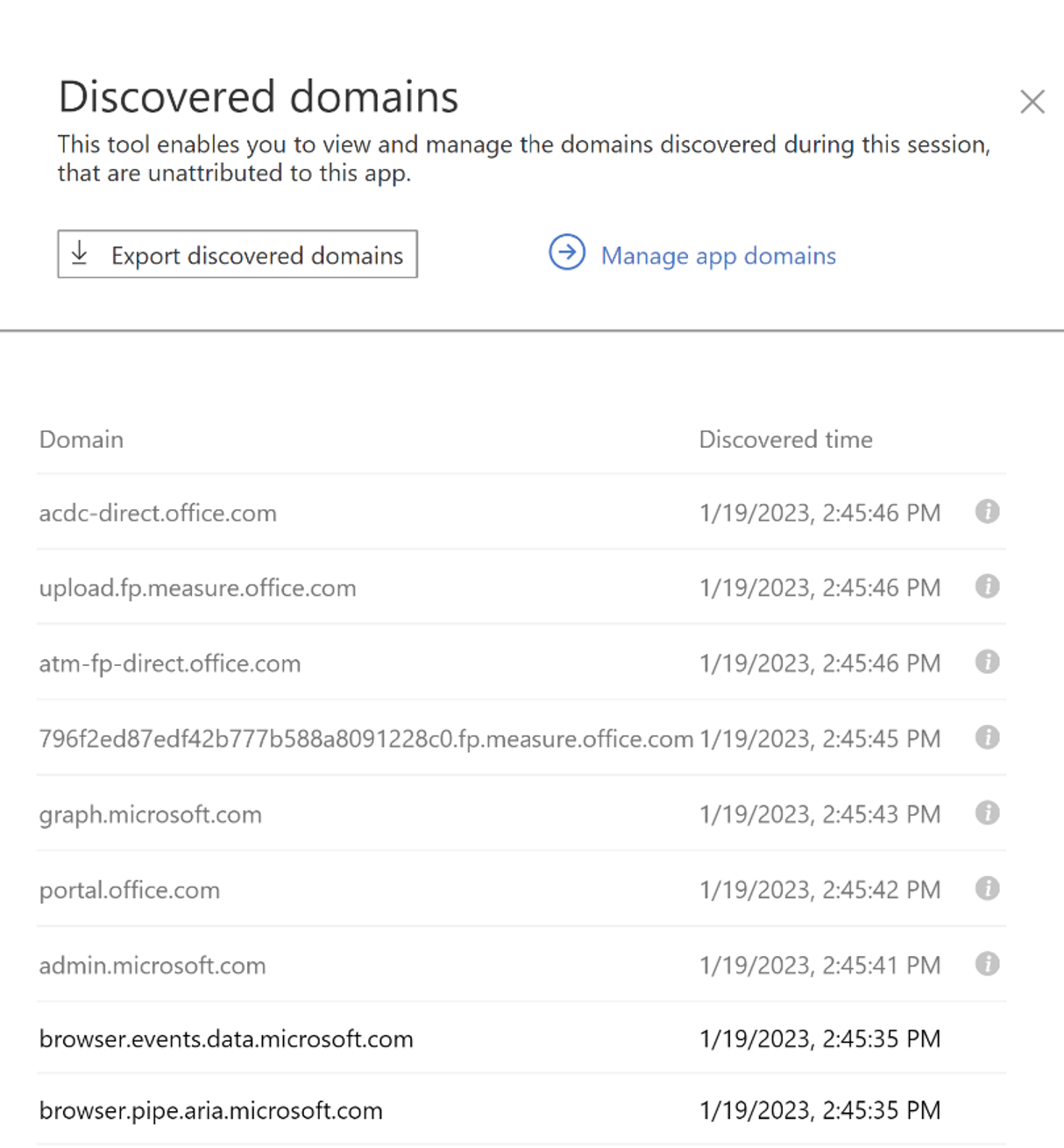

V aplikaci na panelu nástrojů správce Defender for Cloud Apps vyberte Zjištěné domény.

Poznámka:

Panel nástrojů správce je viditelný jenom uživatelům s oprávněními k onboardingu nebo údržbě aplikací.

Na panelu Zjištěné domény si poznamenejte názvy domén nebo seznam exportujte jako soubor .csv.

Poznámka:

Na panelu se zobrazí seznam zjištěných domén, které nejsou v aplikaci přidružené. Názvy domén jsou plně kvalifikované.

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

V části Připojení ed apps (Aplikace s podmíněným přístupem) vyberte aplikace pro řízení aplikací podmíněného přístupu.

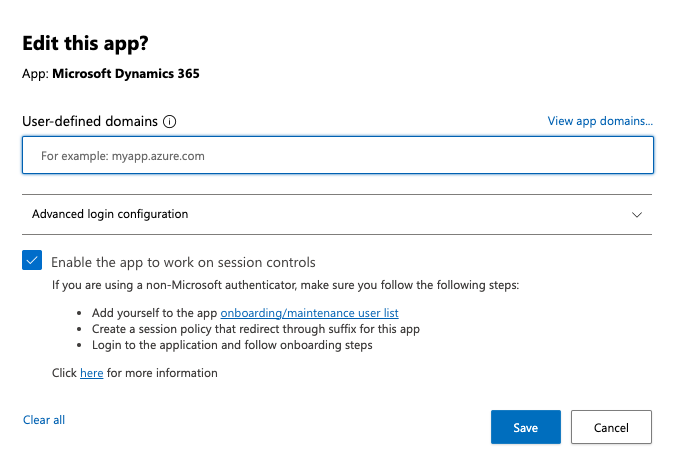

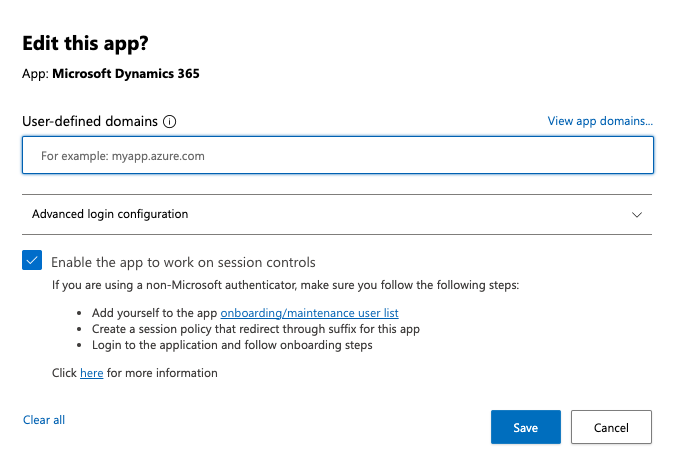

V seznamu aplikací vyberte na řádku, ve kterém se aplikace nasazuje, tři tečky na konci řádku a pak vyberte Upravit aplikaci.

Tip

Pokud chcete zobrazit seznam domén nakonfigurovaných v aplikaci, vyberte Zobrazit domény aplikace.

- Uživatelem definované domény: Domény přidružené k aplikaci. Přejděte do aplikace a pomocí panelu nástrojů Správa můžete identifikovat domény přidružené k aplikaci a určit, jestli některé z nich chybí. Všimněte si, že chybějící doména může způsobit, že chráněná aplikace se nevykresluje správně.

- Povolte aplikaci pracovat na ovládacích prvcích relace: Pokud chcete této aplikaci povolit použití nebo nepoužít s ovládacími prvky relace. Při onboardingu aplikace se vždy ujistěte, že je zaškrtnuté.

- Proveďte druhé přihlášení: Pokud aplikace používá nonce, je potřeba druhé přihlášení k účtu pro zpracování nesouvisecích. Aplikace používají jiné přihlášení než druhé přihlášení, aby se zajistilo, že přihlašovací token, který pro uživatele vytvoří zprostředkovatele identity, lze použít pouze jednou, a ne odcizení a opakované použití někým jiným. Nece zkontroluje poskytovatel služeb tak, aby odpovídal očekávání, a ne něco, co se už použilo, což by mohlo znamenat útok na přehrání. Když zvolíme tuto možnost, zajistíme, že se z relace s příponou aktivuje druhé přihlášení, které zajistí úspěšné přihlášení. Kvůli lepšímu výkonu by se to mělo povolit.

V uživatelem definovaných doménách zadejte všechny domény, které chcete k této aplikaci přidružit, a pak vyberte Uložit.

Poznámka:

Zástupný znak * můžete použít jako zástupný znak pro libovolný znak. Při přidávání domén se rozhodněte, jestli chcete přidat konkrétní domény (

sub1.contoso.com,sub2.contoso.com) nebo více domén (*.contoso.com). To se podporuje jenom pro konkrétní domény (*.contoso.com) a ne pro domény nejvyšší úrovně (*.com).Opakujte následující kroky a nainstalujte kořenové certifikáty podepsané svým držitelem aktuální certifikační autority a další certifikační autority .

- Vyberte certifikát.

- Vyberte Otevřít a po zobrazení výzvy znovu vyberte Otevřít .

- Vyberte Nainstalovat certifikát.

- Zvolte aktuálního uživatele nebo místní počítač.

- Vyberte Umístit všechny certifikáty do následujícího úložiště a pak vyberte Procházet.

- Vyberte důvěryhodné kořenové certifikační autority a pak vyberte OK.

- Vyberte Dokončit.

Poznámka:

Aby se certifikáty rozpoznaly, musíte po instalaci certifikátu restartovat prohlížeč a přejít na stejnou stránku.

Zvolte Pokračovat.

Zkontrolujte, jestli je aplikace dostupná v tabulce.

Pokud chcete ověřit, že je aplikace chráněná, nejprve proveďte pevné odhlášení z prohlížečů přidružených k aplikaci nebo otevřete nový prohlížeč s anonymním režimem.

Otevřete aplikaci a proveďte následující kontroly:

- Zkontrolujte, jestli se v prohlížeči zobrazuje ikona zámku

nebo jestli pracujete v jiném prohlížeči než Microsoft Edge, zkontrolujte, jestli adresa URL vaší aplikace obsahuje příponu

nebo jestli pracujete v jiném prohlížeči než Microsoft Edge, zkontrolujte, jestli adresa URL vaší aplikace obsahuje příponu .mcas. Další informace najdete v tématu Ochrana v prohlížeči pomocí Microsoft Edge pro firmy (Preview).</a0> - Navštivte všechny stránky v aplikaci, které jsou součástí pracovního procesu uživatele, a ověřte, že se stránky vykreslují správně.

- Ověřte, že chování a funkce aplikace nejsou nepříznivě ovlivněné prováděním běžných akcí, jako je stahování a nahrávání souborů.

- Zkontrolujte seznam domén přidružených k aplikaci.

Pokud narazíte na chyby nebo problémy, pomocí panelu nástrojů pro správu shromážděte prostředky, jako .har jsou soubory a zaznamenané relace pro vytvoření lístku podpory.

Jakmile budete připraveni aplikaci povolit pro použití v produkčním prostředí vaší organizace, proveďte následující kroky.

- Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

- V části Připojení ed apps (Aplikace s podmíněným přístupem) vyberte aplikace pro řízení aplikací podmíněného přístupu.

- V seznamu aplikací na řádku, ve kterém se aplikace, kterou nasazujete, zobrazí, zvolte tři tečky na konci řádku a pak zvolte Upravit aplikaci.

- Vyberte Použít aplikaci s ovládacími prvky relace a pak vyberte Uložit.

- V části Microsoft Entra ID vyberte v části Zabezpečení podmíněný přístup.

- Aktualizujte zásady, které jste vytvořili dříve, aby zahrnovaly relevantní uživatele, skupiny a ovládací prvky, které potřebujete.

- Pokud jste vybrali Možnost Použít vlastní zásady, přejděte v části Řízení podmíněného přístupu k aplikaci Pro správu podmíněného přístupu k programu>Defender for Cloud Apps a vytvořte odpovídající zásady relace. Další informace najdete v tématu Zásady relací.

Další kroky

Viz také

Pokud narazíte na nějaké problémy, jsme tady, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu k problému s produktem, otevřete lístek podpory.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro